Oletko uusi Wireshark Packet Captures-sivustolla?

olin siellä – olen saanut ensimmäisen pakettikaappaukseni ja minua pyydettiin analysoimaan sitä.

Trust me! On tämä taito-kyky kertoa, missä ongelma on lukemalla paketin kaappaus on plus sinulle. Nyt ja tulevaisuudessa!

jonkin ajan kuluttua saat käsityksen Wiresharkin ensiaskeleista ja ensimmäisen palautteen antamisesta.

Käytä mukautettua Wireshark-profiilia

kun olin Uusi wiresharkissa enkä koskaan analysoinut pakettikaappauksia ennen, olin hukassa.

muistan ajan, koska pakettianalyysistä tuli tärkeä rooli ”sivuston Luotettavuusinsinöörinä”. Enkä ollut valmis.

Wireshark avaa tiedostosi ”oletus” – profiililla, jossa on perussarakkeet paketin numero, aika, lähde, kohde, protokolla, Pituus, Info.

ajan kuluessa ymmärsin, että kun alusta asti on enemmän palstoja saatavilla, se säästää aikaa ja auttaa myös vianmäärityksessä.

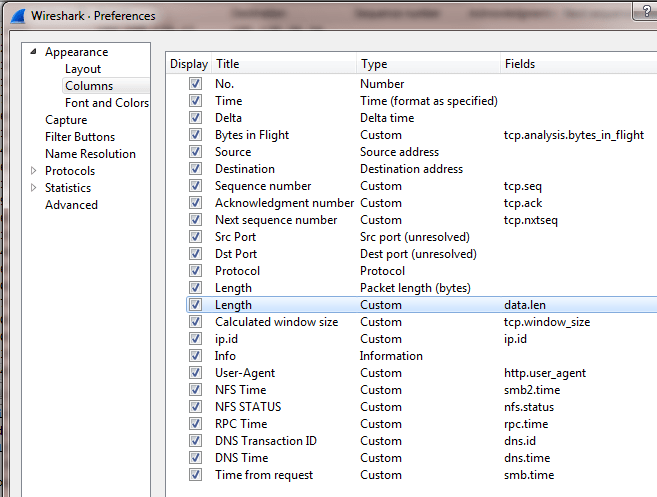

kuten näet kuvakaappaus, olen lisännyt useita sarakkeita. Jotkut niistä ovat erittäin tärkeitä:

- Delta Time => It shows the delta time to the previous capted packet

- Bytes in Flight = > Data which has been sent but not owned

- Sequence Number

- Acknowledged Number

- Next Sequence Number

näiden sarakkeiden lisääminen auttoi minua säästämään aikaa analysoinnissa!

Hanki ensitiedot 3-suuntaisesta kättelystä

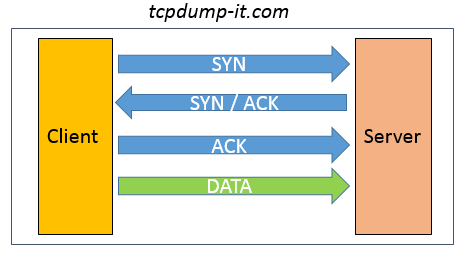

3-suuntainen kättely on TCP: n tärkein vaihe asiakkaan ja palvelimen välisen viestinnän luomisessa.

tässä lyhyt kertaus siitä, miltä kättely näyttää:

- asiakas lähettää SYN-paketin alkuperäisine Järjestysnumeroineen palvelimelle

- palvelin tunnustaa (ACK) Syn-paketin (asiakkaalta) ja lähettää oman Syn-pakettinsa alkuperäisine Järjestysnumeroineen

- asiakas tunnustaa (ACK) SYN-paketin (palvelimelta)

- nyt TCP-viestintä on perustettu ja pystyy vaihtamaan tietoja

aikana 3-Way-kädenpuristus on paljon hyödyllistä tietoa vaihdetaan asiakkaan ja palvelimen.

lisäksi lähde IP, kohde IP, Lähdeportti, kohdeportti, lähde MAC, kohde MAC voit myös saada:

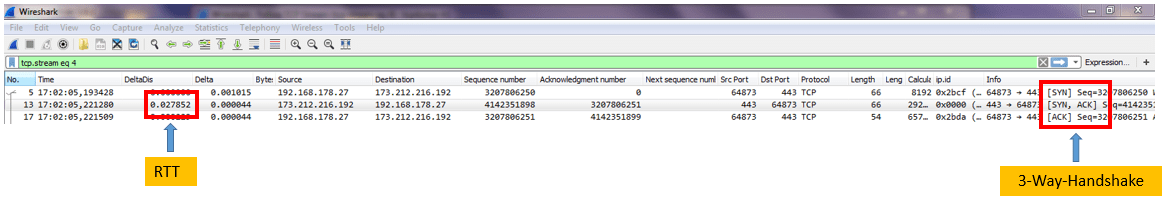

- RTT = > Edestakainen aika asiakkaan ja palvelimen välillä

- TTL => aika elää – tällä arvolla voit laskea humalan määrän asiakkaan ja palvelimen välillä

- laskettu ikkunan koko => sen tiedon koko, joka voidaan vastaanottaa ennen kuin se tarvitsee saada tunnustusta

vain 3 paketilla saat yleiskuvan TCP-viestinnästäsi.

suodata pakettikaappauksesi kohdeosoitteeseesi (tarvittaessa käytä Johdantoani Wireshark – osaan 2) ja aloita analysointi.

tästä lähtien käytän esimerkkinä TCP-viestintää yksityisessä verkossani olevan asiakkaani ja tcpdump-it.com palvelin (173.212.216.192).

tarkista kuinka monta pakettia on kadonnut

koska työskentelen infrastruktuuripuolella, ensimmäinen tavoitteeni on ymmärtää, käyttäytyykö verkko niin kuin sen pitäisi toimia.

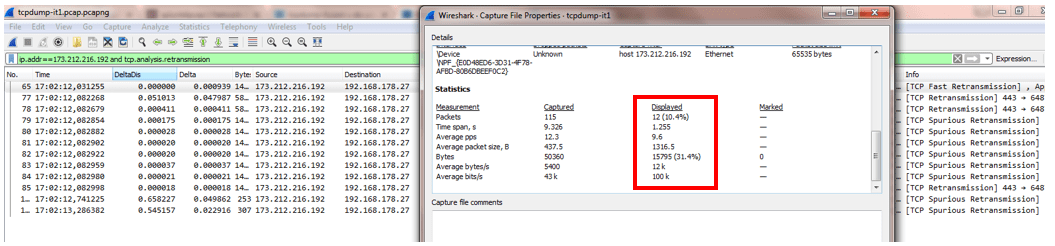

kun minua pyydetään analysoimaan verkkopaketin kaappausta, on pakollinen askel ymmärtää pakettihäviön prosenttiosuus (TCP-Edelleenlähetykset).

siihen käytän näyttösuodatinta ” ip.addr==173.212.216.192 ja tcp.analyysi.uudelleenlähetys”. Se näyttää kaikki lähetetyt paketit.

seuraava vaihe on avata ” Capture File Properties ”välilehden” Statistic ” alle.

tilastot-osiossa näet sarakkeet ”vangittu ” ja”näytetty”.

” näytetään ”- sarake perustuu näyttösuodattimeen ja näyttää tilastot verrattuna” kaapattuihin ” tietoihin.

käytin tätä esimerkkiä näyttääkseni ääritapauksen. Näet, että lähetettyjä paketteja on 10,4%.

riippuu monesta tekijästä, kuinka monta prosenttia pakettihäviöstä on kriittinen. Asiasta on erilaisia mielipiteitä.

todennäköisesti mikään vastaus ei ole oikea, mutta kun pakettihäviö on suurempi kuin 1% ja aiheuttaa suurta viivettä viestinnässä, kannattaa alkaa tarkistaa paremmin.

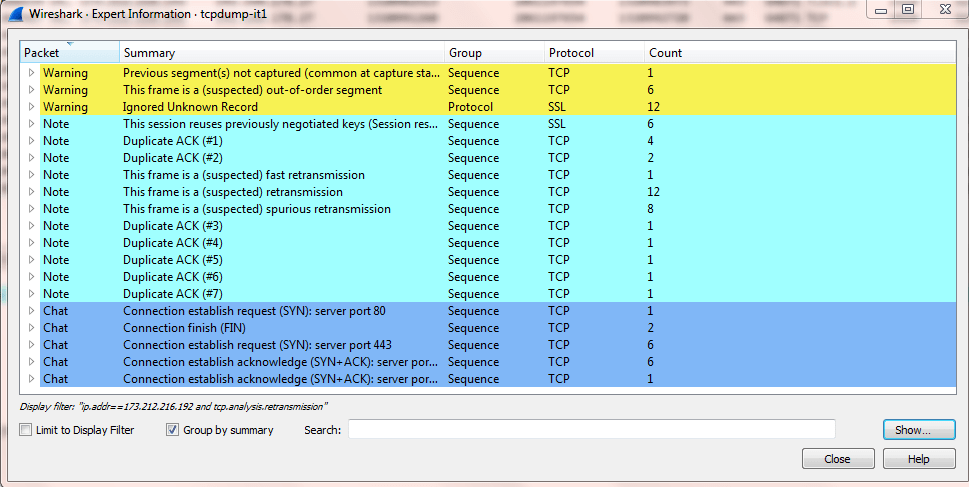

avaa Asiantuntijatiedot

Wiresharks Asiantuntijatiedot ovat erittäin hyödyllisiä ja antavat sinulle jonkinlaisen käsityksen siitä, mitä tarkistaa paketin kaappauksesta.

Wiresharkin dokumentaatiosta löytyy seuraava toteamus”ota asiantuntijatietoja vihjeeksi siitä, mitä kannattaa katsoa, mutta ei enempää”

juuri näin kannattaa tehdä. Kun ensimmäisen kerran analysoin paketin kaappausta, Asiantuntijatiedot olivat erittäin hyödyllisiä ja antoivat minulle vihjeitä, mihin suuntaan analysoida.

mene ”Expert” – välilehteen ja valitse”Expert Information”. Uusi ikkuna avautuu:

Wiresharkin aiemmissa versioissa (v1) yleiskuva ”varoituksista”, ”muistiinpanoista”, ”keskusteluista” oli selkeämpi.

totuttele avaamaan Asiantuntijatiedot. Se ehdottomasti auttaa sinua!

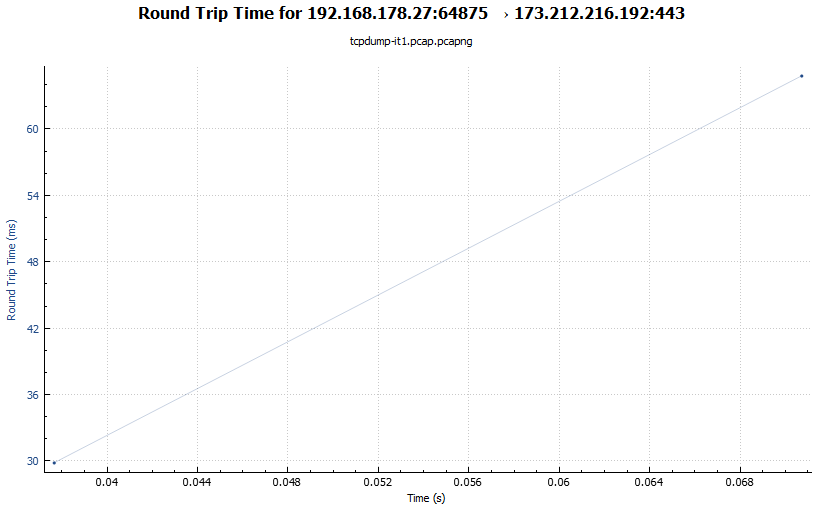

avaa edestakaisen matkan Aikagrammi

lyhyt kertaus siitä, mitä Edestakainen aika tarkoittaa:

RTT tarkoittaa pakettien lähettämisen ja vastauksen palaamisen välistä aikaa.

pakettikaappausanalyysin kannalta on tärkeää ymmärtää, jos on olemassa paketteja, joilla on korkea RTT.

se tarkoittaisi, että kärsimme hitaasta viestinnästä.

jos haluat avata edestakaisen ajan kaavion, siirry kohtaan ”Statistics” >> ”TCP Stream Graphs” >> ”Round Trip Time”.

kuvaaja näyttää Y-akselilla RTT: n ms: nä, kun taas X-akseli näyttää paketin kaappausajan sekunneissa.

tämä ruutukaappaukseni RTT-kuvaaja ei ole merkittävä, mutta näyttää hyvältä noin 60 ms: n RTT: llä.

Etsi piikkejä Y-akselilta tunnistaaksesi hitaat paketit!

Yhteenveto

haluan toistaa virkkeeni alussa kirjoittamani lauseen:

tämä taito – kyky kertoa missä ongelma on lukemalla pakettikaappaus on sinulle plussaa.

jos harkitset joitakin tämän postauksen osia, voit paremmin analysoida pakettikaappauksia Wiresharkin avulla!

jos haluat tietää siitä enemmän, liity Slack Workspace-tilaani tai lähetä minulle sähköpostia.

Pysy ajan tasalla ja tilaa uutiskirjeeni!