mikä on Active Directory?

Microsoftin Active Directory (MS AD) on yksi maailman käytetyimmistä käyttäjien todennuksen ja verkon käyttöoikeuksien hallintatyökaluista. Se mahdollistaa liittyneen kirjautumisen koko yritysverkossa ja käyttäjäroolien ja käyttöoikeuksien hallinnan yhdestä pisteestä useissa palveluissa.

tämä palvelu on erittäin arvokas suuremmille ja kehittyneemmille liiketoimintarakenteille, koska järjestelmän ylläpitäjät olisivat tehokkaampia hallitsemaan toimialueen keskitetysti lisättyjä tietokoneita. Microsoft Exchangen ja Microsoft SQL Serverin kaltaiset palvelut tarvitsevat myös Active Directoryn toimiakseen kunnolla. Mikä tahansa esiintymä Active Directory-toimialueen ohjain menossa offline on merkittävä ongelma, koska kaikki käyttäjät eivät voi kirjautua sisään ja yleinen järjestelmä ei pysty toimimaan kunnolla yleensä.

vaikka yritykset siirtyisivät pilvi-ja SaaS-tarjontaan, integrointia olemassa olevaan AD-infrastruktuuriin pidetään usein projektin onnistumisen edellytyksenä. Tämän sanoi, monimutkaisuus Active Directory sekä sen kyky ylläpitää lähes täydellinen käytettävyysaika tarkoittaa, että elinkelpoinen Active Directory varmuuskopiointi ja katastrofien palautusratkaisu on ehdoton välttämättömyys.

huomioitavaa: AD Disaster Recovery (DR) on jotain, jota ei pitäisi tehdä – tai sekoittaa – hakemistopalvelimen varmuuskopiot, koska nämä suunnitelmat pitäisi sisältää tapoja saada takaisin ennen vanhin hautakivi. Samoin, yhden kohteen rakeisuus hakemistopalvelimen tiedot palauttaa ei saa sekoittaa Dr. Katso viimeinen kappale tämän blogin lisätietoja.

Miten Active Directory Toimii?

Active Directoryn ydin hallintajärjestelmänä on tietokanta, joka sisältää sekä tapahtumalokit että yksittäiset objektit. Tämä tietokanta on jaettu useisiin osiin-ja jokainen osa sisältää erityyppisiä tietoja, joko verkkotunnusten yhteydessä (käyttäjäryhmät tai yksittäiset) tai kokoonpano/skeema-osio (AD structure info ja AD design info vastaavasti). Active Directory-tietokannan rakenne on hierarkkinen ja sen muoto muistuttaa paljon puuta. Tärkein tiedosto, jota käytetään Active Directory-tietokannan tallennukseen, on Ntds.dit.

Active Directory toimii useiden protokollien kautta varmistaakseen käyttämänsä verkon turvallisuuden. Nämä protokollat ovat seuraavat:

- LDAP-protokollaa (Lightweight Directory Access Protocol) käytetään hakemistojen käyttöoikeuksiin (Active Directory ym.) ja hakemistojen todennuspalveluihin sekä käyttäjätunnuksen että salasanan kautta, se on myös avoin ja monialustainen;

- Kerberos-protokolla on salaukseen perustuva protokolla, jota käytetään yksittäisiin kirjautumisoperaatioihin ja suojattuihin todennustoimintoihin, se tarkistaa käyttäjätunnukset ja salasanat ennen niiden tallentamista LDAP-hakemistoon.

Active Directory on myös syvästi integroitu Windows-suojattuihin järjestelmätiedostoihin, DNS-palvelimeen, COM+ – Luokkarekisteritietokantaan, Sysvol-hakemistoon, klusteripalvelutietoihin ja useisiin muihin. Tämä integraatioiden määrä vaikuttaa myös suoraan Active Directory-varmuuskopiointistrategiaan.

Active Directory-Varmuuskopiointisuositukset

seuraavaksi puhutaan useista yleisistä käyttösuosituksista Active Directory-palvelinta varmuuskopioidessa.

Varmuuskopioi Active Directory säännöllisesti

suositeltu Varmuuskopiointitaajuus Active Directorylle on enintään 60 päivää. Syynä tähän on yksi Active Directory-tietokannan hallinnan erityispiirteistä-AD tombstone objects.

kun hakemistossa oleva objekti poistetaan (eli suurin osa objektin attribuuteista tai kaikki ne on poistettu) – se on merkitty hautakiviobjektiksi, eikä sitä poisteta fyysisesti ennen kuin Tombstonen elinikä on kulunut tasan 60 päivää. Jos sinulla on useita toimialueen ohjaimet toimivat samaan aikaan ja Active Directory replikointi toiminto on käytössä – kaikki nämä tombstone tiedostot kopioitaisiin jokaisen ohjaimet ja pidetään siellä, kunnes sen vanhentumisaika. On myös se, että jos olet palauttamassa verkkotunnuksen ohjaimen varmuuskopiointi, joka on luotu yli 60 päivää ennen tätä päivää – olet varmasti saada paljon epäjohdonmukaisuuksia, koska yksi verkkotunnuksen ohjaimet ottaa tietoa esineitä, jotka eivät edes ole enää olemassa.

yksi syy” 60 päivää tai vähemmän ” – merkkiin on se, että viimeisen varmuuskopioinnin jälkeen asennetut ohjelmistot tai ajurit eivät toimi lainkaan tietojen palauttamisen yhteydessä, koska rekisterissä ei ole tietoja kyseisistä ajureista tai ohjelmistoista.

on paljon enemmän mahdollisia ongelmia, jotka voivat syntyä, koska tietoja ei varmuuskopioida riittävän usein. Kaikkein ”turvallinen” suositus on tehdä Active Directory varmuuskopiointi päivittäin.

pidä vähintään yksi toimialueohjain varmuuskopioituna

tämä neuvo on tarkoitettu lähinnä suuremmille yrityksille, joilla on useampi kuin yksi toimialueohjain infrastruktuurissaan. Sinun pitäisi varmuuskopioida ainakin yksi verkkotunnuksen ohjaimet, jos sinulla on useita niistä varmistaa ainakin osittainen tietojen palauttamista, jos kyseessä on jonkinlainen laitteisto-tai ohjelmistovika. Myös jos sinulla on FSMO (Flexible Single Master Operation) – roolit asennettuna yhteen ohjaimistasi-sinun pitäisi priorisoida varmuuskopiointi ensin. Näin, Jos menetät kaikki ohjaimet, voit palauttaa yksi niistä – yksi FSMO – joka pidetään ”ensisijainen”, ja sen jälkeen, jos otat käyttöön toisen ohjaimen-voit, olennaisesti, kopioida kaikki muutokset ”ensisijainen” verkkotunnuksen ohjain ”toissijainen” yksi.

priorisoi ohjelmisto, joka tarjoaa tietojen johdonmukaisuuden

on melko yleisesti tiedossa, että varmuuskopiointi tulisi tehdä siten, että sen ” johdonmukaisuus säilyy. Sama koskee Active Directory backup. Paras vaihtoehto on varmuuskopioida tiedot palvelimen ollessa pois päältä tai kun VSS: ää käytetään käynnissä olevalla palvelimella. Päinvastoin-yrittää varmuuskopioida tietoja palvelimelta, joka toimii 24/7 ei ole paras idea. Siksi on erittäin suositeltavaa käyttää VSS-yhteensopivia palveluja mihin tahansa Active Directoryn varmuuskopiointitarpeisiin. VSS luo tilannekuvan tiedoista, joka käytännössä jäädyttää järjestelmän ja sen tiedot, kunnes varmuuskopiointi on valmis. Näin et menetä tai korruptoitunut tiedostoja, jotka olivat uudelleenkirjoittamista itsensä palvelimelle aikaan varmuuskopiointi oli luoda itse.

palautumissuunnitelmaan on sisällyttävä AD backup

, jolla on palautumissuunnitelma, on yleensä pakko, ja mitä useampia skenaarioita voit ennustaa ja estää tai valmistautua – sitä paremmin olet jonkinlaisen katastrofin sattuessa. Mainosten varmuuskopiointi tässä tapauksessa on tärkeää, koska pohjimmiltaan et voi käyttää mitään mainoksiin liittyviä palveluja, jos palautat ne ennen kuin palautat mainosten varmuuskopioinnin. Voit varmuuskopioida verkkotunnuksen ohjaimen useisiin eri tallennuspaikkoihin: pilvi, paikallinen tai etäsivusto. Ottaa enemmän kuin yksi kopio Active Directory on erittäin suositeltavaa, samoin.

Etsi rakeista palautusvaihtoehtoa, jos mahdollista

kun taas Active Directoryn kaikkien tietojen palauttaminen ja uudelleenkirjoittaminen on suurimman osan ajasta hyvä idea – saatat haluta etsiä palveluita, jotka tarjoavat myös rakeisen palautusvaihtoehdon. Näin Jos haluat palauttaa vain yhden tai muutaman tiedoston varmuuskopiosta-voit tehdä niin melko helposti. Tämä myös vähentää yleistä tietojen palautusaika, varsinkin kun Active Directory on suurempi kuin keskimäärin.

Native Active Directory-varmuuskopiointityökalut ja-palvelut

Active Directorylle on olemassa useita natiiveja varmuuskopiointityökaluja, jotka Microsoft on luonut Windows-palvelimien varmuuskopiointiin, mukaan lukien Active Directory-toimialueen ohjaimet.

Windows Server Backup

Windows Server Backup on ohjelma, joka korvasi Ntbackupin Windows Server 2008: ssa ja uudemmissa versioissa. WSB mukana tulee uusi käyttöliittymä ja kyky luoda inkrementaalinen varmuuskopiot käytön VSS (Microsoft Volume Shadow Copy Service). Tiedot, jotka on varmuuskopioitu tallennetaan VHD-muodossa. Varmuuskopioinnin jälkeen voit asentaa tällaisia VHD – levyjä koneeseen-sekä virtuaalisiin että fyysisiin-päästäksesi varmuuskopioimiisi tietoihin. Ero tämän VHD ja joka on luotu käyttämällä Mvmc (Microsoft Virtual Machine Converter) on, että tämä VHD ei ole käynnistettävissä. Komento varmuuskopioida koko äänenvoimakkuutta tai järjestelmän tila on seuraava: wbadmin start systemstatebackup .

tämän varmuuskopiointimenetelmän tärkeimmät edut Active Directory-varmuuskopiointia varten ovat seuraavat: se on edullinen, se voi toimia VSS: n kanssa, ja voit joko varmuuskopioida koko järjestelmän tai varmuuskopioida vain Active Directory-tiedostoja. Suurin haitta on, että työskentely WSB vaatii paljon aiempaa tietoa ja ymmärrystä saavuttaa ohjelman täyden potentiaalin suhteen sekä varmuuskopiointi ja toipuminen.

System Center Data Protection Manager

toinen Microsoftin luoma varmuuskopiointipalvelu on System Center Data Protection Management (SC DPM). Luominen sekä tavallista tietojen varmuuskopiot ja Active Directory varmuuskopiot on ohjelman ominaisuuksia. SC DPM on yritystason varmuuskopiointi – / palautuspalvelu, jota voidaan käyttää Windows Serverin tietosuojaan (joka sisältää Active Directory-varmuuskopiot). WSB: n ja SC DPM: n ero on siinä, että edellinen on ilmainen, kun taas jälkimmäinen on erikseen asennettu maksullinen ohjelmisto, joka ei sisälly Microsoftin perusjärjestelmäpakettiin. Se on myös hieman vaikeampi perustaa verrattuna WSB. Mutta se on edelleen erittäin suositeltavaa käyttää sitä varmistaa laitteen täydellinen suojaus. SC DPM-ominaisuuksien luettelo sisältää VSS-tuen, inkrementaalisen varmuuskopiotuen, Microsoft Azure cloud-varmuuskopiotuen ja kyvyttömyyden palauttaa yksittäisiä tiedostoja varmuuskopioidusta Active Directorysta. SC DPM: n käytännöllisin käyttö on suojata useita Microsoft Exchange/Microsoft SQL-palvelimia ja muita Windows-pohjaisia laitteita.

kolmannen osapuolen Active Directoryn Varmuuskopiointimenetelmät

vaikka sekä WSB että SC DPM ovat alkuperäisiä ratkaisuja Active Directoryn varmuuskopiointiin-tähän on paljon muitakin mahdollisia ratkaisuja. Itse asiassa, lähes jokainen yritystason varmuuskopiointipalvelun pitäisi pystyä varmuuskopioimaan Active Directory kanssa vähän tai ei mitään ongelmia. Ero kaikkien näiden palvelujen välillä tässä tapauksessa on se, miten jotkut niistä tarjoavat enemmän ominaisuuksia ja käsittelevät Active Directoryn varmuuskopiointia ja palauttamista.

varmuuskopioiden pääkohta yleensä toimii myös Active Directoryn kanssa – tietojen varmuuskopiointi on tehtävä tietyllä tavalla, jotta tiedot ovat riittävän yhdenmukaisia. Suurin osa kolmannen osapuolen varmuuskopiopalveluista käyttää VSS: ää luomaan tilannekuvan kopioidusta datasta, jotta mainittu data ei millään tavalla muuttuisi kesken varmuuskopiointiprosessin. On myös mahdollista, että toinen ongelma tapahtuu: jos Active Directoryn varmuuskopiointi on kirjoitettu fyysiselle levylle – luotua tilannevedosta käytetään kirjoitusoperaatiossa, mutta jos se perustuu live Active Directoryn tietokannan kopioon – epäjohdonmukaisuuksia syntyy väistämättä tavalla tai toisella.

jokaisella varmuuskopiotarjoajalla on oma erityinen tapansa käsitellä kyseistä ongelmaa, toiset tehokkaampia kuin toiset.

Plus, jotkut kolmannen osapuolen varmuuskopiopalvelut voivat tarjota hyvin tietyn objektin palautuksen Active Directory-varmuuskopioille. Yksi esimerkki tästä on kyky palauttaa yksittäisiä käyttäjätilejä koko tietokannan sijaan. Mutta kaikki nämä tuotteet eivät voi tehdä sitä, useimmat niistä voivat vain tarjota täyden varmuuskopiointi-ja-palauttaa palvelun Active Directory varmuuskopiot.

Active Directory Backup with Bacula Enterprise Edition

Active Directory toimii suunnittelultaan erittäin tarpeettomassa arkkitehtuurissa, ja koko hakemiston menetys on yleensä merkittävä sivuston vika. Recovery tässä tapauksessa on usein täydellinen uusinnat tai paljas metalli recoveries varmuuskopiosta,ja usein erillinen talteenotto vaihe tietokantojen ja MAINOSKOMPONENTTIEN. Bacula Enterprise Edition VSS plugin voi tarjota Dr tason varmuuskopiointi ja elpyminen työkaluja näihin tilanteisiin, ja paljas metalli elpyminen plugin mahdollistaa elpyminen käynnissä järjestelmä, johon mainospalvelut voidaan palauttaa. Kuitenkin, vaikka disaster recovery varmuuskopiot ovat hieno asia olla, ne eivät auta tapauksessa virheellisiä muutoksia tai korruptioita, jotka aiheuttavat merkittäviä ongelmia osa hakemistorakenteen, mutta ei pitäisi vaatia palauttaa koko hakemiston. Esimerkiksi huolimaton (tai tyytymätön) admin voi tehdä muutoksia koko OU: n käyttöoikeuksiin aiheuttaen kaikenlaisia ongelmia organisaatiolle.

tässä skenaariossa ratkaisut voivat rajoittua hyvin aikaa vievään ja virhealttiiseen rakenteen manuaaliseen uudelleenrakentamiseen tai varmuuskopiosta tapahtuvaan palauttamiseen. Tässä Bacula Enterprise Directory Server-liitännäinen voi auttaa. Active Directory-varmuuskopiointiliitännäinen kommunikoi suoraan Active Directory-tai LDAP-ympäristön kanssa LDAP-verkkoprotokollan avulla hakemistorakenteen purkamiseksi oikein ja varmuuskopioinnin ja palautuksen mahdollistamiseksi objektitasolla. Objektit voidaan jopa palauttaa eri paikkoihin hakemistopuussa.

tämä mahdollistaa yksittäisten objektien sekä koko hakemiston palauttamisen. Toisin kuin VSS plugin menetelmä, hakemistopalvelin plugin olettaa toimiva MAINOSINFRASTRUKTUURI on asennettu uudelleen, johon varmuuskopioitu mainoksen tiedot palautetaan, kun taas VSS plugin sopii paremmin katastrofitilanteisiin. Lisätietoja siitä, mikä plugin sopii tarpeisiisi, ota yhteyttä Bacula Systems.

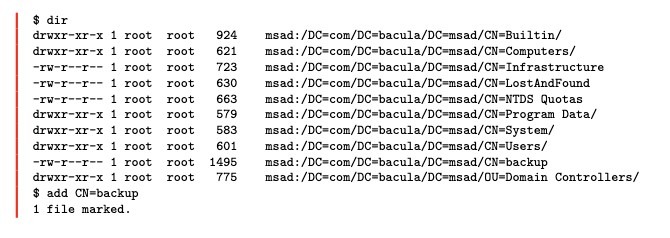

Active Directory-objektien palauttaminen Hakemistopalvelinliitännäisen avulla on helppoa. Objektit näyttävät aivan tiedostojen palautushetkellä, ja monet samat vaihtoehdot toimivat. Tämä kuva näyttää esimerkin palauta ikkuna bconsolessa:

kuten näette, voimme valita yhden kohteen elpymistä ja tässä vaiheessa on pääsy monia palautusaika vaihtoehtoja.

esimerkiksi esineet voidaan palauttaa eri palvelimelle kuin mistä ne ovat peräisin. Ne voidaan palauttaa olemassa olevien objektien päälle, ja voit valita, pidetäänkö olemassa olevat esineet, jotka ovat uudempia kuin palautettavat, vanhemmat, aina korvaavat ne, vai eivät koskaan korvaa olemassa olevia esineitä. Voit myös olla hakemistopalvelin plugin tarkistaa objektin hautakivet, erityisen hyödyllinen, kun palauttaa esineitä, jotka on poistettu väärin syystä tai toisesta. On myös mahdollista valita koko hakemistorakenne palautettavaksi toimivalle Active Directorylle tai LDAP-palvelimelle.

Conclusion

Active Directory on pohjimmiltaan liiketoiminnan ydin, joten se tarjoaa monenlaisia työkaluja ja palveluja, jotka estävät kaikenlaisen häiriön tai muistinmenetyksen, joka voi vähintäänkin aiheuttaa seisokkeja sekä käyttäjille että yrityksesi tarjoamille palveluille. On myös tärkeää kunnolla tutkia varmuuskopiointimenetelmiä ja palveluja ennen kuin sovellat jotain niistä yrityksesi. Valitsemalla varmuuskopio ratkaisu, joka toimii parhaiten sinulle on avain estää useimmat, jos ei kaikki, ongelmia Active Directory ja sen ’ tiedot.

kyky palauttaa Active Directory katastrofitilanteessa on ratkaisevan tärkeää hyvän riskinhallintastrategian kannalta kaikille organisaatioille, jotka luottavat siihen voimakkaasti. Bacula Enterprise Edition tarjoaa työkaluja sekä toipua yhteensä menetys, mutta myös arvokkaita työkaluja varmuuskopioida Active Directory ja palauttaa osia infrastruktuurin kun asiat menevät pieleen.