mikä on palomuuri?

palomuuri on ohjelmisto tai firmware, joka estää luvattoman pääsyn verkkoon. Se tarkastaa saapuvan ja lähtevän liikenteen käyttäen joukko sääntöjä tunnistaa ja estää uhkia.

palomuureja käytetään sekä henkilökohtaisissa että yritysasetuksissa, ja monissa laitteissa on yksi sisäänrakennettu, kuten Mac -, Windows-ja Linux-tietokoneissa. Niitä pidetään yleisesti olennaisena osana verkon turvallisuutta.

miksi palomuurit ovat tärkeitä?

palomuurit ovat tärkeitä, koska niillä on ollut suuri vaikutus nykyaikaisiin turvatekniikoihin ja niitä käytetään edelleen laajalti. Ne syntyivät ensimmäisen kerran Internetin alkuaikoina, jolloin verkot tarvitsivat uusia tietoturvamenetelmiä, jotka voisivat käsitellä monimutkaistumista. Palomuureista on sittemmin tullut verkkoturvallisuuden perusta client-server-mallissa-modernin tietojenkäsittelyn keskusarkkitehtuurissa. Useimmat laitteet käyttävät palomuureja – tai niihin läheisesti liittyviä työkaluja – liikenteen tarkastamiseen ja uhkien lieventämiseen.

käyttö

palomuureja käytetään sekä yritys-että kuluttajaympäristössä. Nykyaikaiset organisaatiot sisällyttävät ne tietoturvan tieto-ja tapahtumanhallintastrategiaan (Siem) yhdessä muiden kyberturvallisuuslaitteiden kanssa. Ne voidaan asentaa organisaation verkon kehä suojaamaan ulkoisia uhkia, tai verkon sisällä luoda segmentointia ja suojata sisäpiiriuhkia.

välittömän uhkatorjunnan lisäksi palomuurit suorittavat tärkeitä kirjaamis-ja tarkastustoimintoja. He pitävät kirjaa tapahtumista, joita ylläpitäjät voivat käyttää kaavojen tunnistamiseen ja sääntökokonaisuuksien parantamiseen. Sääntöjä olisi päivitettävä säännöllisesti, jotta kyberturvallisuusuhat pysyisivät ajan tasalla. Myyjät löytävät uusia uhkia ja kehittävät laastareita peittääkseen ne mahdollisimman pian.

yksittäisessä kotiverkossa palomuuri voi suodattaa liikennettä ja varoittaa käyttäjää tunkeutumisista. Ne ovat erityisen hyödyllisiä aina-on yhteyksiä, kuten Digital Subscriber Line (DSL) tai kaapelimodeemi, koska nämä yhteys tyypit käyttävät staattisia IP-osoitteita. Niitä käytetään usein virustorjuntasovellusten rinnalla. Henkilökohtaiset palomuurit, toisin kuin yritysten, ovat yleensä yksi tuote eikä kokoelma erilaisia tuotteita. Ne voivat olla ohjelmisto tai laite palomuurin firmware upotettu. Hardware / firmware palomuureja käytetään usein rajoitusten asettamiseen kodin laitteiden välillä.

miten palomuuri toimii?

palomuuri muodostaa rajan ulkoisen verkon ja sen vartioiman verkon välille. Se asetetaan linjaan verkkoyhteyden yli ja tarkastaa kaikki vartioituun verkkoon tulevat ja sieltä lähtevät paketit. Koska se tarkastaa, se käyttää joukko ennalta määritettyjä sääntöjä erottaa hyvänlaatuisia ja haitallisia paketteja.

’paketeilla’ tarkoitetaan internet-siirtoa varten muotoiltuja datapaloja. Paketit sisältävät itse tiedot, sekä tiedot tiedoista, kuten mistä ne ovat peräisin. Palomuurit voivat käyttää tätä paketin tietoja määrittääkseen, noudattaako tietty paketti sääntöjä. Jos näin ei käy, paketilta evätään pääsy vartioituun verkkoon.

sääntöjoukot voivat perustua useisiin pakettidatan osoittamiin asioihin, mm.:

- niiden lähde.

- määränpäänsä.

- niiden sisältö.

nämä ominaisuudet voidaan esittää eri tavoin verkon eri tasoilla. Kun paketti kulkee verkon läpi, se muotoillaan uudelleen useita kertoja, jotta protokollalle voidaan kertoa, minne se lähetetään. Erilaisia palomuureja on olemassa eri verkkotasojen pakettien lukemiseen.

Palomuurityypit

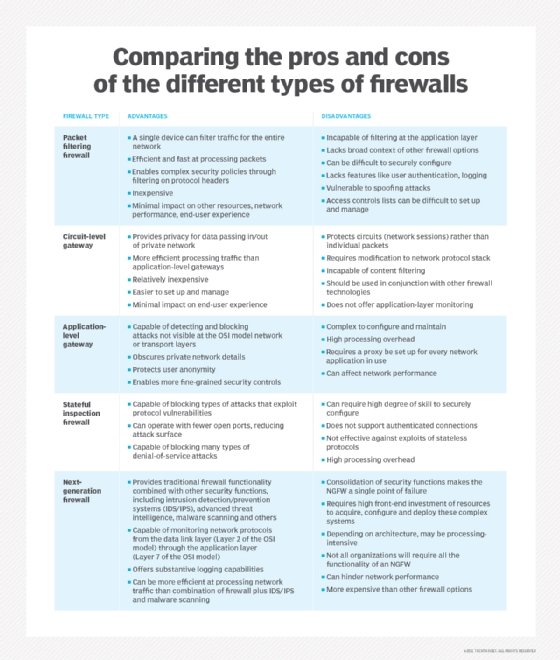

palomuurit luokitellaan joko sen mukaan, miten ne suodattavat tietoja, tai sen järjestelmän mukaan, jota ne suojaavat.

luokiteltaessa sen mukaan, mitä ne suojaavat, nämä kaksi tyyppiä ovat: verkko-ja isäntäpohjainen. Verkkopohjaiset palomuurit vartioivat kokonaisia verkkoja ja ovat usein laitteistoja. Isäntäpohjaiset palomuurit suojaavat yksittäisiä laitteita-joita kutsutaan isänniksi-ja ovat usein ohjelmistoja.

luokiteltaessa suodatusmenetelmällä päätyypit ovat:

- pakettisuodatin palomuuri tutkii paketteja erikseen eikä tunne paketin asiayhteyttä.

- valtiollinen tarkastuspalomalli tutkii verkkoliikennettä selvittääkseen, liittyykö yksi paketti toiseen pakettiin.

- proxy-palomuuri (aka application-level gateway) tarkastaa paketit Open Systems Interconnection (OSI) – viitemallin sovelluskerroksessa.

- seuraavan sukupolven palomuuri (NGFW) käyttää monikerroksista lähestymistapaa integroidakseen yritysten palomuuritoiminnot tunkeutumisen estojärjestelmään (IPS) ja sovellusten hallintaan.

jokainen luettelon tyyppi tarkastelee liikennettä, jossa asiayhteys on suurempi kuin edeltävässä – eli valtiollisessa on enemmän asiayhteyttä kuin pakettisuodatuksessa.

Pakettisuodatuspalomuurit

kun paketti kulkee pakettisuodatuspalomuurin läpi, tarkistetaan sen lähde-ja kohdeosoite, protokolla ja kohdeportin numero. Paketti pudotetaan – eli sitä ei toimiteta määränpäähänsä – jos se ei noudata palomuurin asettamaa sääntöä. Esimerkiksi, jos palomuuri on määritetty sääntö estää Telnet pääsy, niin palomuuri pudottaa paketteja tarkoitettu Transmission Control Protocol (TCP) portti numero 23, portti, jossa Telnet palvelinsovellus kuuntelisi.

pakettisuodatinpalomuuri toimii pääasiassa OSI-viitemallin verkkokerroksessa, joskin kuljetuskerrosta käytetään lähde-ja kohdeporttinumeroiden saamiseksi. Se tutkii jokaisen paketin itsenäisesti eikä tiedä, onko jokin tietty paketti osa olemassa olevaa liikennevirtaa.

pakettisuodatin palomuuri on tehokas, mutta koska se käsittelee jokaista pakettia erikseen, se voi olla altis IP-huijaushyökkäyksille ja se on suurelta osin korvattu tilallisilla tarkastuspalomuureilla.

Stateful inspection firewalls

Stateful inspection firewalls – tunnetaan myös nimellä dynamic packet-filtering firewalls – monitoroi tietoliikennepaketteja ajan mittaan ja tutkii sekä saapuvia että lähteviä paketteja.

tämä tyyppi ylläpitää taulukkoa, joka pitää kirjaa kaikista avoimista yhteyksistä. Kun uusia paketteja saapuu, se vertaa paketin otsikossa olevia tietoja valtion taulukkoon-sen validien yhteyksien luetteloon-ja määrittää, onko paketti osa vakiintunutta yhteyttä. Jos on, paketti päästetään läpi ilman tarkempaa analyysiä. Jos paketti ei vastaa olemassa olevaa yhteyttä, se arvioidaan uusille yhteyksille asetetun säännön mukaisesti.

vaikka valtiolliset tarkastuspalomuurit ovat varsin tehokkaita, ne voivat olla alttiita palvelunestohyökkäyksille (denial-of-service, DoS). DoS-hyökkäykset toimivat hyödyntämällä vakiintuneita yhteyksiä, jotka tämän tyyppinen yleensä olettaa olevan turvallisia.

sovelluskerros ja välityspalvelinpalomuurit

tätä tyyppiä voidaan kutsua myös välityspalvelinpohjaiseksi tai käänteispalvelupalomuuriksi. Ne tarjoavat sovelluskerroksen suodatuksen ja voivat tutkia paketin hyötykuormaa erottaakseen kelvolliset pyynnöt kelvolliseksi tietopyynnöksi naamioidusta haitallisesta koodista. Kun hyökkäykset verkkopalvelimia vastaan yleistyivät, kävi ilmi, että tarvittiin palomuureja suojaamaan verkkoja sovelluskerroksen hyökkäyksiltä. Pakettien suodatus ja tilallinen tarkastus palomuurit eivät voi tehdä tätä sovelluskerroksessa.

koska tämä tyyppi tutkii hyötykuorman sisällön, se antaa turvallisuusinsinööreille tarkemman kontrollin verkkoliikenteeseen. Se voi esimerkiksi sallia tai kieltää tietyn saapuvan Telnet-komennon tietyltä käyttäjältä, kun taas muut tyypit voivat hallita vain yleisiä saapuvia pyyntöjä tietyltä palvelimelta.

kun tämä tyyppi elää välityspalvelimella-tehden siitä välityspalvelimen palomuurin – hyökkääjän on vaikeampi selvittää, missä verkko todellisuudessa on, ja se luo jälleen uuden turvallisuuskerroksen. Sekä asiakas että palvelin joutuvat suorittamaan istunnon välittäjän kautta-välityspalvelimen, joka isännöi sovelluskerroksen palomuuria. Aina kun ulkoinen asiakas pyytää yhteyttä sisäiseen palvelimeen tai päinvastoin, asiakas avaa yhteyden välityspalvelimeen. Jos yhteyspyyntö täyttää palomuurin sääntökannan kriteerit, välityspalvelimen palomuuri avaa yhteyden pyydettyyn palvelimeen.

sovelluskerroksen suodatuksen keskeinen etu on kyky estää tietty sisältö, kuten tunnetut haittaohjelmat tai tietyt verkkosivustot, ja tunnistaa, kun tiettyjä sovelluksia ja protokollia, kuten Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP) ja domain name system (DNS), käytetään väärin. Sovelluskerroksen palomuurisääntöjä voidaan käyttää myös tiedostojen suorittamisen tai tietojen käsittelyn ohjaamiseen tietyillä sovelluksilla.

seuraavan sukupolven palomuurit (NGFW)

tämä tyyppi on yhdistelmä muista tyypeistä, joihin on niputettu lisää tietoturvaohjelmistoja ja-laitteita. Jokaisella tyypillä on omat vahvuutensa ja heikkoutensa, jotkut suojaavat verkostoja OSI-mallin eri kerroksissa. Etu NGFW on, että se yhdistää vahvuudet kunkin tyypin kattaa kunkin tyypin heikkous. NGFW on usein nippu tekniikoita yhdellä nimellä verrattuna yhden komponentin.

nykyaikaisilla verkkoalueilla on niin paljon sisäänpääsypisteitä ja erityyppisiä käyttäjiä, että pääsynvalvonta ja turvallisuus isännältä vaaditaan vahvempaa. Monikerroksisen lähestymistavan tarve on johtanut NGFWs: n syntyyn.

a NGFW yhdistää kolme keskeistä ominaisuutta: perinteiset palomuuriominaisuudet, sovellustietoisuuden ja IPS: n. Kuten valtion tarkastuksen käyttöönotto ensimmäisen sukupolven palomuureihin, NGFWs tuo lisäyhteyden palomuurin päätöksentekoprosessiin.

NGFWs yhdistää perinteisten yritysten palomuurien (mukaan lukien verkko-osoitteen kääntäminen (Nat), yhtenäinen resurssien paikannin (URL) esto ja virtuaaliset yksityiset verkot (VPN) – ominaisuudet sekä palvelun laadun (QoS) toiminnot ja ominaisuudet, joita ei perinteisesti ole ensimmäisen sukupolven tuotteissa. NGFWs tukee aiepohjaista verkottumista sisällyttämällä SSL (Secure Sockets Layer) ja SSH (Secure Shell)-tarkastuksen sekä maineeseen perustuvan haittaohjelmien tunnistuksen. NGFWs käyttää myös deep packet inspection (dpi) – ohjelmaa pakettien sisällön tarkistamiseen ja haittaohjelmien estämiseen.

kun NGFW: tä tai mitä tahansa palomuuria käytetään yhdessä muiden laitteiden kanssa, siitä käytetään nimitystä unified threat management (UTM).

haavoittuvuudet

vähemmän kehittyneet palomuurit – esimerkiksi pakettisuodatus-ovat alttiita korkeamman tason hyökkäyksille, koska ne eivät käytä dpi: tä pakettien täydelliseen tutkimiseen. Ngfws otettiin käyttöön tämän haavoittuvuuden korjaamiseksi. NGFWs: llä on kuitenkin edelleen haasteita ja ne ovat alttiita kehittyville uhkille. Tästä syystä organisaatioiden tulisi yhdistää ne muihin turvallisuuskomponentteihin, kuten tunkeutumisen havaitsemisjärjestelmiin ja tunkeutumisen ehkäisyjärjestelmiin. Joitakin esimerkkejä nykyaikaisista uhkista, joille palomuuri voi olla altis, ovat:

- Sisäpiirihyökkäykset: organisaatiot voivat käyttää kehäpalomuurin päällä olevia sisäisiä palomuureja verkon segmentoimiseksi ja sisäisen suojan tarjoamiseksi. Jos hyökkäystä epäillään, organisaatiot voivat auditoida arkaluontoisia käyttäen NGFW-ominaisuuksia. Kaikkien auditointien tulisi vastata organisaation perusdokumentaatiota, jossa hahmotellaan parhaita käytäntöjä organisaation verkoston käyttämiseksi. Joitakin esimerkkejä sisäpiiriuhkaan viittaavasta käytöksestä ovat seuraavat:

- arkaluonteisten tietojen toimittaminen pelkällä tekstillä.

- resurssien käyttö työajan ulkopuolella.

- käyttäjän herkkä resurssinkäytön häiriö.

- kolmannen osapuolen käyttäjät verkkoresurssien käyttö.

- hajautetut palvelunestohyökkäykset (DDos) : Palvelunestohyökkäys on haitallinen yritys häiritä kohdeverkon normaalia liikennettä valtaamalla kohde tai sitä ympäröivä infrastruktuuri liikenteen tulvalla. Se käyttää useita vaarantuneita tietokonejärjestelmiä hyökkäysliikenteen lähteinä. Hyödynnettäviä koneita voivat olla tietokoneet ja muut verkotetut resurssit, kuten esineiden internet (IoT) – laitteet. Palvelunestohyökkäys on kuin liikenneruuhka, joka estää säännöllistä liikennettä saapumasta haluamaansa määränpäähän. Keskeinen huolenaihe palvelunestohyökkäyksen lieventämisessä on hyökkäyksen ja normaalin liikenteen erottaminen toisistaan. Monta kertaa tämän hyökkäystyypin liikenne voi tulla näennäisesti laillisista lähteistä, ja se vaatii ristiintarkistusta ja auditointia useista turvakomponenteista.

- haittaohjelma: haittaohjelmien uhkat ovat erilaisia, monimutkaisia ja kehittyvät jatkuvasti tietoturvateknologian ja sen suojaamien verkkojen rinnalla. Kun verkot muuttuvat IoT: n nousun myötä monimutkaisemmiksi ja dynaamisemmiksi, palomuurien on entistä vaikeampi puolustaa niitä.

- paikkaus/kokoonpano: huonosti määritetty palomuuri tai toimittajalta jäänyt päivitys voi olla haitallinen verkon turvallisuudelle. IT-ylläpitäjien tulisi olla ennakoivia tietoturvakomponenttiensa ylläpidossa.

Palomuuritoimittajien

yritysten, jotka haluavat hankkia palomuurin, tulee olla tietoisia tarpeistaan ja ymmärtää verkkoarkkitehtuurinsa. On olemassa monia erilaisia tyyppejä, ominaisuuksia, ja myyjät, jotka ovat erikoistuneet näihin erilaisiin. Tässä muutamia hyvämaineisia NGFW-toimittajia:

- Palo Alto: laaja kattavuus, mutta ei halpa.

- SonicWall: hyvä arvo ja sillä on useita kokoluokan yrityksiä, joille se voi työskennellä. Sonicwallilla on ratkaisuja pieniin, keskisuuriin tai suuriin verkkoihin. Sen ainoa lasku on se on hieman puuttuu pilvi ominaisuuksia.

- Cisco: suurin leveys ominaisuuksia NGFW, mutta ei halpa myöskään.

- Sophos: hyvä keskisuurille yrityksille ja helppokäyttöinen.

- Barracuda: kunnollinen arvo, hyvä hallinta, tuki ja pilviominaisuudet.

- Fortinet: laaja kattavuus, suuri arvo ja joitakin pilviominaisuuksia.

verkkoturvallisuuden tulevaisuus

internetin alkuaikoina, kun&T: n Steven M. Bellovin käytti ensimmäisen kerran palomuurikuvausta, verkkoliikenne virtasi pääasiassa pohjois-etelä-suunnassa. Tämä tarkoittaa yksinkertaisesti sitä, että suurin osa datakeskuksen liikenteestä virtasi asiakkaalta palvelimelle ja palvelimelta asiakkaalle. Viime vuosina virtualisointi ja kehityssuunnat, kuten yhtenäistynyt infrastruktuuri, ovat kuitenkin luoneet lisää itä-länsi-suuntaista liikennettä, mikä tarkoittaa, että joskus datakeskuksen suurin liikennemäärä on siirtymässä palvelimelta toiselle. Tämän muutoksen käsittelemiseksi jotkin yritysorganisaatiot ovat siirtyneet perinteisistä kolmikerroksisista datakeskusarkkitehtuureista erilaisiin lehtiselkäarkkitehtuureihin. Tämä arkkitehtuurin muutos on saanut jotkut tietoturva-asiantuntijat varoittamaan, että vaikka palomuureilla on edelleen tärkeä rooli verkon suojaamisessa, niiden teho saattaa heikentyä. Jotkut asiantuntijat ennustavat jopa poikkeamista asiakaspalvelinmallista kokonaan.

yksi mahdollinen ratkaisu on ohjelmallisesti määriteltyjen perimetereiden (SDP) käyttö. Sdp sopii virtuaalisiin ja pilvipohjaisiin arkkitehtuureihin paremmin, koska sillä on vähemmän latenssia kuin palomuurilla. Se toimii paremmin myös yhä identiteettikeskeisemmissä tietoturvamalleissa. Tämä johtuu siitä, että se keskittyy käyttäjien pääsyn turvaamiseen IP-osoitepohjaisen käytön sijaan. SDP perustuu nollaluottamuskehykseen.