graafinen: tässä blogikirjoituksessa keskustelemme symmetrisen salauksen, yhden avaimen salaustekniikan ja epäsymmetrisen salauksen, joka tunnetaan myös julkisen avaimen salauksena, eroista, joissa käytetään yksityisen ja julkisen avaimen salausavainpareja.

siirtää avainta tai olla lähettämättä avainta. Tämä on kysymys.

nykyisin käytössä on kaksi tiedon salauksen päämuotoa: symmetrinen salaus ja epäsymmetrinen salaus. Joka päivä, kun käytät verkkoselainta, vastaat sähköposteihin, lähetät verkkosivustolomakkeita ja muita toimintoja, tapahtuu symmetrisiä ja epäsymmetrisiä salausprosesseja, joskus tietämättäsi. Saatat myös tuntea symmetrisen ja epäsymmetrisen salauksen, koska sinulla on kokemusta OpenSSL: stä, avainten hallintapalveluista, tai ehkä olet lähettänyt salatun sähköpostin tai salannut Microsoft Word-tai Adobe PDF-tiedoston salasanalla aiemmin.

on tärkeää ymmärtää symmetrisen ja epäsymmetrisen salauksen erot ja miten nämä prosessit toimivat arkisessa turvallisessa viestinnän siirrossa. Tiedät, mitä nämä termit tarkoittavat, kun näet ne, ja olet myös perillä siitä, miten ne toimivat, niiden eri toistot, tietoinen niiden valmiuksista ja tietää, mikä on suositeltavampaa toteuttaa arkaluonteisten tietojen alkuperän turvaamiseksi ja todentamiseksi.

tässä blogikirjoituksessa käsitellään symmetrisen ja epäsymmetrisen salauksen eroja. Lopussa tiivistämme nämä erot ja keskustelemme niihin liittyvistä salausvaihtoehdoista arkaluonteisten tietojen turvaamiseksi.

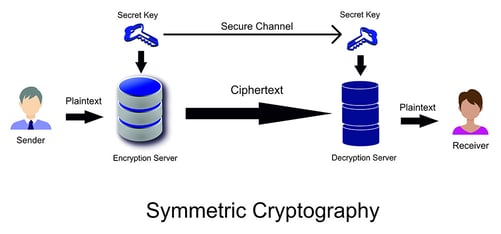

graafinen: symmetrinen salaus käyttää yhtä avainta tiedon salaamiseen ja salauksen purkamiseen.

mitä on symmetrinen salaus?

symmetrinen salaus on laajalti käytetty tiedon salaustekniikka, jossa tiedot salataan ja puretaan yhden salaisen salausavaimen avulla.

erityisesti avainta käytetään salaamaan plaintext – tiedon salausta edeltävä tai salauksen purkamisen jälkeinen tila-ja purkamaan salausteksti-tiedon salauksen jälkeinen tai salausta edeltävä tila.

symmetrinen salaus on yksi yleisimmin käytetyistä salaustekniikoista ja myös yksi vanhimmista, joka on peräisin Rooman valtakunnan ajoilta. Caesarin salakirjoitus, joka on nimetty Julius Caesarin mukaan, joka käytti sitä salatakseen sotakirjeenvaihtonsa, on kuuluisa historiallinen esimerkki symmetrisestä salauksesta toiminnassa.

symmetrisen salauksen tavoitteena on suojata arkaluontoista, salaista tai salaista tietoa. Sitä käytetään päivittäin monilla suurilla teollisuudenaloilla, kuten puolustus -, ilmailu -, pankki -, terveydenhuolto-ja muilla teollisuudenaloilla, joilla henkilön, liiketoiminnan tai organisaation arkaluonteisten tietojen turvaaminen on äärimmäisen tärkeää.

graafinen: tämä on kuva symmetrisestä salausprosessista.

miten symmetrinen salaus toimii?

symmetrinen salaus toimii käyttämällä joko stream-salausta tai block-salausta tietojen salaamiseen ja salauksen purkamiseen. Virtasalakirjoitin muuntaa tekstitekstin salakirjoitukseksi tavu kerrallaan, ja lohkosalakirjoitin muuntaa kokonaisia tekstiyksiköitä tai-lohkoja käyttäen ennalta määrättyä näppäimen pituutta, kuten 128, 192 tai 256 bittiä.

lähettäjien ja vastaanottajien, jotka käyttävät symmetristä salausta tietojen siirtämiseen toisilleen, on tiedettävä salainen avain, jolla lähettäjät voivat salata tiedot, jotka ne aikovat jakaa vastaanottajien kanssa, ja vastaanottajien on purettava ja luettava lähettäjien kanssa jakamat salatut tiedot sekä salattava tarvittavat vastaukset.

tässä yksinkertaistettu esimerkki symmetrisestä salauksesta: jos lähettäjä Claire haluaa lähettää Jacquelinelle, vastaanottajalle, luottamuksellisen asiakirjan, Claire käyttäisi salaista avainta tiedoston salaamiseen ja lähettäisi sen Jacquelinelle, joka ei pystyisi lukemaan sen sisältöä ennen kuin hän syöttäisi saman avaimen, jolla Claire juuri salasi tiedoston. Vastaavasti, jos Jacqueline tekee dokumenttiin muutoksia ja haluaa jakaa ne Clairen kanssa, hän käyttää samaa avainta tiedoston uudelleen salaamiseen ja lähettää sen takaisin Clairelle, joka käyttää samaa avainta tiedoston salauksen purkamiseen ja sen sisältöön pääsemiseen, ja prosessi toistaa itseään.

huomaa, että tämä on vain esimerkki, jota käytetään yksinkertaistamaan symmetrisen salauksen toimintaa. Symmetrinen salaus voidaan suorittaa manuaalisesti tai automaattisesti.

symmetrinen salaus ei kuitenkaan rajoitu tietojen jakamiseen yhden lähettäjän ja yhden vastaanottajan välillä. Symmetrisesti salattuja tietoja voivat käyttää kuka tahansa-Claire, Jacqueline, heidän työtoverinsa Frank, heidän pomonsa Jennifer ym. – kuka tietää salaisen avaimen? Tässä piilee syy, miksi jaetun salausavaimen salaaminen luvattomilta osapuolilta on elintärkeää symmetrisen salauksen onnistumiselle ja symmetrisesti salatun tiedon eheydelle.

graafinen: esimerkkejä symmetrisestä salauksesta ovat Advanced Encryption Standard (AES) ja TLS / SSL-protokolla.

mitkä ovat joitakin esimerkkejä symmetrisestä salauksesta?

suosittuja esimerkkejä symmetrisestä salauksesta ovat:

- Data Encryption Standard (DES)

- Triple Data Encryption Standard (Triple DES)

- Advanced Encryption Standard (AES)

- International Data Encryption Algorithm (IDEA)

- TLS/SSL-protokolla

AES-salaus, joka käyttää lohkosalakirjoituksia 128, 192 tai 256 bittiä datan salaamiseen ja salauksen purkamiseen on yksi tunnetuimmista ja tehokkaimmista nykyisin käytössä olevista symmetrisistä salaustekniikoista. Sen murtaminen veisi miljardeja vuosia, ja siksi sitä käytetään arkaluontoisten, salaisten tai salaisten tietojen turvaamiseen hallituksessa, terveydenhuollossa, pankkialalla ja muilla teollisuudenaloilla. Se on varmempi kuin DES, Triple DES ja IDEA.

DES-salausta pidetään nykyisin National Institute of Standards and Technologyn (NIST) mukaan perintönä symmetrisenä salausalgoritmina, koska se on pitkään ollut tehoton suojaamaan arkaluontoisia tietoja raa ’ an voiman hyökkäyksiltä. Itse asiassa NIST on vetänyt standardin kokonaan pois, ja sen turvallisempi isoveli Triple DES encryption saa saman kohtalon. Vaikka Triple DES-salaus on yhä käytössä, NIST poistaa sen käytöstä ja kieltää sen vuonna 2023 kasvavien turvallisuushuolien vuoksi.

idean salaus kehitettiin DES: n korvaajaksi 1990-luvulla, mutta AES: ää pidettiin lopulta turvallisempana. IDEA on nyt avoin ja vapaa lohkoalgoritmi, joten kuka tahansa voi käyttää sitä, mutta sitä pidetään yleisesti vanhentuneena ja tehottomana arkaluonteisten ja huippusalaisten tietojen turvaamisessa tänä päivänä. AES-salaus on kultakanta molempiin tarkoituksiin.

Transport Layer Security (TLS), kuten myös sen edeltäjä Secure Sockets Layer (SSL), käyttää symmetristä salausta. Kun asiakas pääsee palvelimeen, syntyy ainutlaatuisia symmetrisiä avaimia, joita kutsutaan istuntoavaimiksi. Näitä istuntoavaimia käytetään salaamaan ja purkamaan asiakkaan ja palvelimen välillä kyseisessä asiakas-palvelin-istunnossa kyseisenä tiettynä ajankohtana jaetut tiedot. Uusi asiakas-palvelin-istunto tuottaisi uusia, ainutlaatuisia istuntoavaimia.

TLS/SSL käyttää symmetrisen salauksen lisäksi sekä symmetristä että epäsymmetristä salausta asiakkaan ja palvelimen istuntojen ja niissä vaihdettujen tietojen turvallisuuden varmistamiseksi.

graafinen: symmetrisen salauksen etuja ovat turvallisuus, nopeus ja alan hyväksyminen ja hyväksyminen.

mitä etuja symmetrisessä salauksessa on?

symmetristä salausta käytetään nykyään, koska sillä voidaan salata ja purkaa suuria tietomääriä nopeasti, ja se on helppo toteuttaa. Se on helppokäyttöinen, ja sen AES-iterointi on yksi turvallisimmista saatavilla olevista tietojen salauksen muodoista.

nyt symmetrisellä salauksella on useita etuja epäsymmetriseen vastineeseensa verrattuna, mutta puhumme epäsymmetrisestä salauksesta tässä blogikirjoituksessa hieman myöhemmin.

joitakin symmetrisen salauksen etuja ovat:

- turvallisuus: AES: n kaltaisten symmetristen salausalgoritmien murtamiseen kuluu miljardeja vuosia raa ’ alla voimalla tehtyjen hyökkäysten avulla.

- nopeus: symmetrinen salaus on lyhyemmän näppäinpituutensa ja suhteellisen yksinkertaisuutensa vuoksi paljon nopeampi toteuttaa epäsymmetriseen salaukseen verrattuna.

- teollisuuden omaksuminen ja hyväksyminen: symmetrisistä salausalgoritmeista, kuten AES: stä, on tullut tietoturvan ja nopeusetujensa vuoksi tiedon salauksen kultakanta, ja sellaisena ne ovat olleet vuosikymmeniä teollisuuden hyväksymiä ja hyväksymiä.

graafinen: symmetrisen salauksen haittapuoliin kuuluu tarve varmistaa avainten jakelumekanismien turvallisuus.

mitä haittoja symmetrisestä salauksesta on?

symmetrisen salauksen ylivoimaisesti suurin haitta on se, että siinä käytetään yhtä salaista salausavainta tiedon salaamiseen ja salauksen purkamiseen.

miksi?

no, Jos tämä salainen avain on tallennettu tietokoneen epävarmaan paikkaan, niin hakkerit voisivat päästä siihen käsiksi ohjelmistopohjaisilla hyökkäyksillä, jolloin he voisivat purkaa salatun tiedon ja siten tuhota symmetrisen salauksen koko tarkoituksen.

lisäksi, jos yksi osapuoli tai yhteisö salaa yhdessä paikassa ja erillinen osapuoli tai yhteisö purkaa salauksen toisessa paikassa, avain on lähetettävä, jolloin se on altis sieppaukselle, jos lähetyskanava vaarantuu.

siksi on tärkeää varmistaa salausavaimen turvallisuus levossa ja kauttakulussa. Muussa tapauksessa pyydät vain litaniaa riippumattomia ja valtion tukemia kyberhyökkääjiä, jotka pääsevät käsiksi tehtäväkriittisiin, turvallisuuskriittisiin tai laillisesti suojattuihin tietoihin.

ainoa muu haitta symmetrisen salauksen käytölle on sen tietoturvatehokkuus verrattuna epäsymmetriseen salaukseen, jota pidetään yleisesti turvallisempana mutta myös hitaampana toteuttaa kuin symmetristä salausta.

mutta onko epäsymmetrinen salaus turvallisempi kuin symmetrinen salaus? Otetaan selvää.

graafinen: epäsymmetrinen salaus käyttää julkisen ja yksityisen avaimen pareja arkaluontoisten tietojen salaamiseen ja salauksen purkamiseen.

mitä on epäsymmetrinen salaus?

toisin kuin symmetrinen salaus, jossa käytetään samaa salaista avainta arkaluonteisten tietojen salaamiseen ja purkamiseen, epäsymmetrinen salaus, joka tunnetaan myös julkisen ja yksityisen avaimen salauksena, käyttää matemaattisesti linkitettyjä julkisen ja yksityisen avaimen pareja salaamaan ja purkamaan lähettäjien ja vastaanottajien arkaluonteisia tietoja.

kuten symmetrisessä salauksessa, plaintext muunnetaan edelleen salaukseksi ja päinvastoin salauksen ja salauksen purkamisen aikana. Suurin ero on siinä, että kahta uniikkia avainparia käytetään salaamaan dataa epäsymmetrisesti.

graafinen: tämä kuvaa epäsymmetristä salausta.

miten epäsymmetrinen salaus toimii?

tässä yksinkertaistettu esimerkki epäsymmetrisestä salauksesta: jos Claire, lähettäjä, ja Jacqueline, vastaanottaja, haluavat jatkuvasti lähettää luottamuksellisen tiedoston edestakaisin toisilleen, Claire ja Jacqueline antavat ainutlaatuiset ja vastaavat julkiset avaimensa toisilleen. Tämän jälkeen Claire käyttää Jacquelinen julkista avainta tiedoston salaamiseen, koska se on tarkoitettu vain Jacquelinelle, ja lähettää tiedoston Jacquelinelle. Saatuaan tiedoston Jacqueline käyttää yksityistä avaintaan – avainsanaa ”yksityinen”, joka tarkoittaa, ettei kukaan muu kuin Jacqueline tiedä sitä – purkaakseen tiedoston salauksen ja päästäkseen käsiksi sen sisältöön. Kukaan muu kuin Jacqueline, ei edes Claire, voi purkaa tätä tiedostoa, koska kukaan muu kuin Jacqueline ei tiedä Jacquelinen yksityistä avainta. Sama pätee, kun Jacqueline haluaa lähettää tiedoston Clairelle. Jacqueline sitoo sen Clairen julkiseen avaimeen, ja Claire käyttää yksityistä avaintaan purkaakseen tiedoston salauksen.

huomaa, että kyseessä on epäsymmetrisen salauksen yksinkertaistaminen. Symmetrisen salauksen tavoin epäsymmetrinen salaus voidaan suorittaa manuaalisesti tai automaattisesti.

Näetkö nyt, miten epäsymmetrinen salaus voitaisiin nähdä turvallisempana kuin symmetrinen salaus? Vaikka tämä on mielenkiintoinen tutkimus, se ei ole oikea kysymys, oikeastaan, koska, teknisesti, onko symmetrinen tai epäsymmetrinen salaus turvallisempi riippuu suurelta osin avaimen koosta ja tietoturva media, joka tallentaa tai lähettää salausavaimia.

epäsymmetristä salausta pidetään usein turvallisempana kuin symmetristä salausta, koska epäsymmetrinen salaus, toisin kuin sen vastine, ei vaadi saman salauksen purkavan avaimen vaihtoa kahden tai useamman osapuolen välillä. Kyllä, julkisia avaimia vaihdetaan, mutta epäsymmetrisessä kryptojärjestelmässä tietoja jakavilla käyttäjillä on ainutlaatuiset julkiset ja yksityiset avainparit, ja heidän julkiset avaimensa, koska niitä käytetään vain salaukseen, eivät aiheuta vaaraa hakkereiden luvattomasta salauksen purkamisesta, jos ne tulevat tunnetuiksi, koska hakkerit, olettaen, että yksityiset avaimet pidetään yksityisinä, eivät tunne käyttäjien yksityisiä avaimia eivätkä siten voi purkaa salattua tietoa.

epäsymmetrinen salaus mahdollistaa myös digitaalisen allekirjoitustodennuksen, toisin kuin symmetrinen salaus. Periaatteessa tämä edellyttää yksityisten avainten käyttämistä viestien tai tiedostojen digitaaliseen allekirjoittamiseen, ja niiden vastaavia julkisia avaimia käytetään vahvistamaan, että nämä viestit ovat peräisin oikealta, varmennetulta lähettäjältä.

graafinen: esimerkkejä epäsymmetrisestä salauksesta ovat Rivest Shamir Adleman (RSA) ja Digital Signature Algorithm (DSA).

mitkä ovat esimerkkejä epäsymmetrisestä salauksesta?

esimerkkejä epäsymmetrisestä salauksesta ovat:

- Rivest Shamir Adleman (RSA)

- the Digital Signature Standard (DSS), joka sisältää digitaalisen allekirjoituksen algoritmin (DSA)

- elliptisen käyrän salauksen (ECC)

- Diffie-Hellman-vaihtomenetelmä

- TLS/SSL-protokolla

vuonna 1977 julkaistu RSA on vanhimpia esimerkkejä epäsymmetrisestä salauksesta. Ron Rivestin, Adi Shamirin ja Leonard Adlemanin kehittämä RSA-salaus luo julkisen avaimen kertomalla kaksi suurta, satunnaista alkulukua yhteen ja käyttämällä näitä samoja alkulukuja luo yksityisen avaimen. Sieltä siirrytään tavanomaiseen epäsymmetriseen salaukseen: tieto salataan julkisella avaimella ja salaus puretaan yksityisellä avaimella.

DSS, joka sisältää digitaalisen allekirjoituksen algoritmin (DSA), on täydellinen esimerkki epäsymmetrisestä digitaalisesta allekirjoituksen todentamisesta. Lähettäjän yksityistä avainta käytetään viestin tai tiedoston digitaaliseen allekirjoittamiseen, ja vastaanottaja käyttää lähettäjän vastaavaa julkista avainta vahvistaakseen, että allekirjoitus on peräisin oikealta lähettäjältä eikä epäilyttävästä tai luvattomasta lähteestä.

ECC on RSA-vaihtoehto, joka käyttää pienempiä avainten kokoja ja matemaattisia elliptisiä käyriä epäsymmetrisen salauksen toteuttamiseen. Sitä käytetään usein kryptovaluuttojen digitaaliseen allekirjoittamiseen; itse asiassa suosittu kryptovaluutta Bitcoin käyttää ECC: tä – elliptistä käyrää digitaalista Allekirjoitusalgoritmia (ECDSA), tarkalleen ottaen-digitaaliseen allekirjoitukseen ja sen varmistamiseen, että varoja käyttävät vain valtuutetut käyttäjät. ECC on paljon nopeampi kuin RSA avaimen ja allekirjoituksen generoinnissa, ja monet pitävät sitä epäsymmetrisen salauksen tulevaisuutena lähinnä verkkoliikenteessä ja kryptovaluutoissa, mutta myös muissa sovelluksissa.

Diffie-Hellman, yksi kryptografian suurimmista läpimurroista, on avainten vaihtomenetelmä, jota kaksi tahoa, jotka eivät ole koskaan tavanneet, voivat käyttää julkisen ja yksityisen avainparin vaihtamiseen julkisten, epävarmojen viestintäkanavien kautta. Ennen Diffie-Hellmania kaksi osapuolta, jotka pyrkivät salaamaan viestinsä keskenään, joutuivat fyysisesti vaihtamaan salausavaimia, jotta molemmat osapuolet pystyivät tulkitsemaan toistensa salattuja viestejä. Diffie-Hellman teki sen niin, että näitä avaimia voitiin vaihtaa turvallisesti julkisissa viestintäkanavissa, joista kolmannet osapuolet normaalisti poimivat arkaluonteisia tietoja ja salausavaimia.

TLS/SSL käyttää asymmetristä salausta turvallisen asiakas-palvelin-istunnon luomiseen asiakkaan ja palvelimen generoidessa symmetrisiä salausavaimia. Tätä kutsutaan TLS: n kädenpuristukseksi. Kun TLS-kättely on suoritettu, asiakas-palvelin-istuntoavaimia käytetään salaamaan istunnossa vaihdetut tiedot.

graafinen: epäsymmetrisen salauksen etuja ovat digitaalinen allekirjoitustodennus ja lisääntynyt turvallisuus salauksen purkuavainten yksityisyyden ansiosta.

mitä etuja epäsymmetrisessä salauksessa on?

epäsymmetrisen salauksen käytön etuja ovat:

- avaimen jakelu ei ole tarpeen: keskeisten jakelukanavien turvaaminen on jo pitkään ollut kryptografiassa päänvaivaa. Epäsymmetrinen salaus poistaa avaimen jakelun kokonaan. Tarvittavia julkisia avaimia vaihdetaan julkisen avaimen palvelimien kautta, eikä julkisten avainten paljastaminen tällä hetkellä haittaa salattujen viestien turvallisuutta, koska niistä ei voi saada yksityisiä avaimia.

- yksityisten avainten vaihto ei ole tarpeen: epäsymmetrisen salauksen vuoksi yksityiset avaimet olisi säilytettävä turvallisessa paikassa ja siten yksityisinä niitä käyttäville tahoille. Pohjimmiltaan avaimia, joita tarvitaan arkaluonteisten tietojen salauksen purkamiseen, ei koskaan vaihdeta, eikä niitä pidä koskaan vaihtaa mahdollisesti vaarantuneen viestintäkanavan kautta, ja se on merkittävä plussa salattujen viestien turvallisuudelle ja eheydelle.

- Digital signature/message authentication: epäsymmetrisen salauksen avulla lähettäjät voivat käyttää yksityisiä avaimiaan allekirjoittaakseen digitaalisesti ja varmistaakseen, että viesti tai tiedosto on peräisin heiltä eikä epäluotettavalta kolmannelta osapuolelta.

saattaa näyttää siltä, ettei epäsymmetrisessä salauksessa ole mitään vikaa. Miksi valitsisit symmetrisen salauksen, jos epäsymmetrinen salaus on niin turvallista?

Yksi sana: nopeus.

graafinen: epäsymmetrisen salauksen haittapuoliin kuuluu suorituksen hitaus symmetriseen salaukseen verrattuna.

mitä haittoja epäsymmetrisestä salauksesta on?

epäsymmetrisen salauksen suurin haitta on se, että se on symmetristä salausta hitaampi pidempien avainten pituuksiensa vuoksi, puhumattakaan siitä, että epäsymmetrisen salauksen laskelmat ovat yleensä paljon monimutkaisempia kuin symmetriset vastineensa.

miksi? Koska, teoriassa, julkisia avaimia voidaan käyttää murtamaan yksityisiä avaimia-jälleen, ne ovat matemaattisesti linkitettyjä-mutta epäsymmetrinen salaus käyttää poikkeuksellisen pitkiä avainten pituuksia tehdäkseen tämän käytännössä mahdottomaksi, ainakin toistaiseksi.

joten pähkinänkuoressa symmetrinen salaus on nopeampaa kuin epäsymmetrinen salaus. Epäsymmetrinen salaus uhraa nopeuden turvallisuuden vuoksi, kun taas symmetrinen salaus uhraa turvallisuuden nopeuden vuoksi.

tämä ei tarkoita, että symmetrinen salaus olisi epävarma; epäsymmetrisen salauksen perusta kuitenkin poistaa useita tietoturvariskejä, jotka ovat edelleen olemassa huonosti hallinnoiduissa symmetrisissä salausjärjestelmissä.

graafinen: tehdään yhteenveto symmetrisen ja epäsymmetrisen salauksen” avain ” – eroista.

johtopäätös: yhteenveto keskeisistä eroista

symmetrisen ja epäsymmetrisen salauksen keskeiset erot ovat nopeus-ja tietoturvaetuudet. Yleisesti ottaen symmetrinen salaus on nopeampaa ja yksinkertaisempaa, mutta sitä pidetään usein turvattomampana kuin epäsymmetristä salausta. Mutta kuten olemme keskustelleet, salaus on pohjimmiltaan kyse kahdesta asiasta: avaimen koosta ja salausavaimia tallentavan median turvallisuudesta.

symmetrinen salaus on paljon nopeampi toteuttaa lyhyempien avainpituuksiensa vuoksi. Epäsymmetrisellä salauksella on taipumus kaataa verkkoja pidempien avainten pituuksien ja monimutkaisten algoritmien vuoksi. Nämä ovat tradeoffs kannattaa harkita päätettäessä, minkä tyyppistä salausta käyttää.

Trenton Systems tarjoaa tehokkaissa palvelimissaan ja työasemissaan tiedon salausratkaisuja AES -, Opal-ja FIPS-standardien muodossa-140-2-yhteensopivat itse salaavat asemat (SEDs).

Yhdistä tämä teknologiakumppanimme FUTURA Cyber ’ s Crypto Management Platformin (CMP) kanssa, ja olet luonut turvallisen, hyvin hallinnoidun tietokoneen, joka kestää arkaluonteisiin tietoihisi kohdistuvia yleisiä hyökkäyksiä.

jos haluat lisätietoja siitä, miten varmistamme tietojesi eheyden tietojen salauksen avulla, ota meihin yhteyttä tänään.

![]()