a hálózati rendszergazdáknak biztonsági intézkedésként meg kell vizsgálniuk a hálózaton lévő csatlakoztatott eszközöket. A tárgyak internete(IoT) megjelenésével egyre több eszköz csatlakozik az internethez. Ez felveti a szervezetek aggodalmát, hogy megvédjék hálózati és online erőforrásaikat az esetleges biztonsági megsértésektől. Bármilyen gondatlanság ebben az esetben a potenciális eszközök elvesztéséhez és a szervezet hírnevéhez vezethet. Ez igaz, mivel még olyan nagy játékosok is, mint a Github, a FireEye, a Capitol One stb., az utóbbi időben kibertámadások áldozatává váltak.

nagyon fontos a stabil és biztonságos hálózat fenntartása az illetéktelen hozzáférés megakadályozásával és a törvényes felhasználók tevékenységének figyelemmel kísérésével. A szervezetek dollármilliókat költenek arra, hogy megvédjék magukat minden fenyegetéstől.

bármilyen szörnyű esemény esetén annak ismerete, hogy ki csatlakozik a hálózathoz, az első és legalapvetőbb lépés a fenyegetéselemzés felé. Ez segít az adminisztrátoroknak a vizsgálati folyamat szűkítésében, és megkönnyíti a problémák nyomon követését is.

mit fogunk fedezni?

ebben az útmutatóban a hálózatunkhoz csatlakoztatott különböző eszközök felfedezésének különböző módjait tárjuk fel. Először látni fogjuk az Ubuntu 20.04-en natív módon elérhető parancssori eszközöket a hálózat szkenneléséhez; akkor látni fogunk egy gui programot erre a célra.

az Nmap parancssori eszköz használata Hálózat szkenneléséhez.

az Nmap vagy a Network Mapper kétségtelenül az egyik leggyakrabban használt program a hálózathoz csatlakoztatott gazdagépek felfedezéséhez. Hálózati rendszergazdák, biztonsági auditorok, penetrációs tesztelők, etikus hackerek stb. Nyílt forráskódú és szabadon használható.

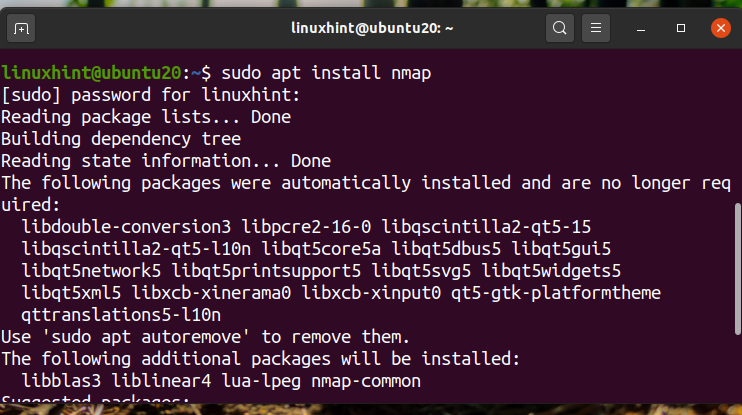

az Nmap Ubuntu 20.04-re történő telepítéséhez használja a következő parancsot:

az Nmap telepítése után számos célra felhasználhatjuk, mint például Port szkennelés, operációs rendszer észlelése, gazdagép felfedezése stb.

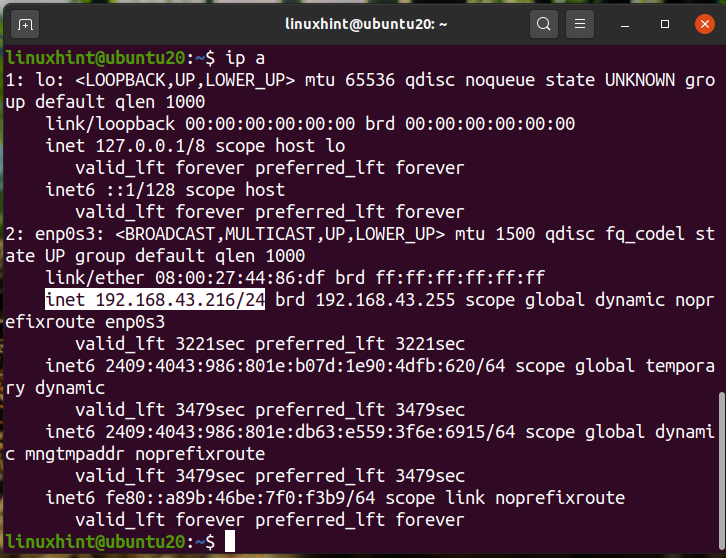

a hálózatunkhoz csatlakoztatott eszközök megkereséséhez először keresse meg hálózati címét az ‘ip a’ vagy az ‘ifconfig’ paranccsal. Az alábbiakban bemutattuk az ‘ip a’ parancs kimenetét:

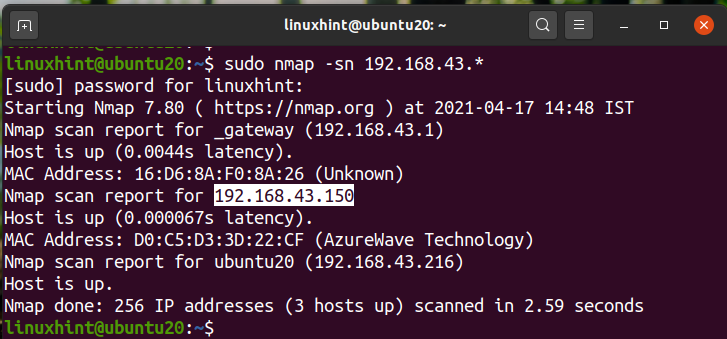

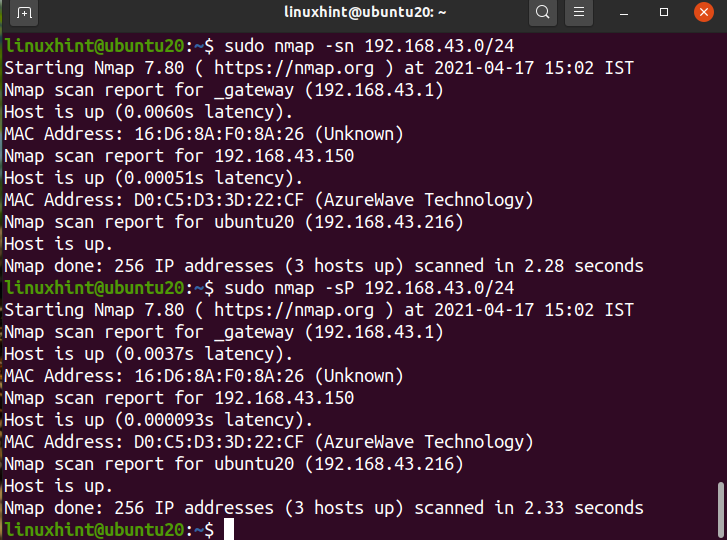

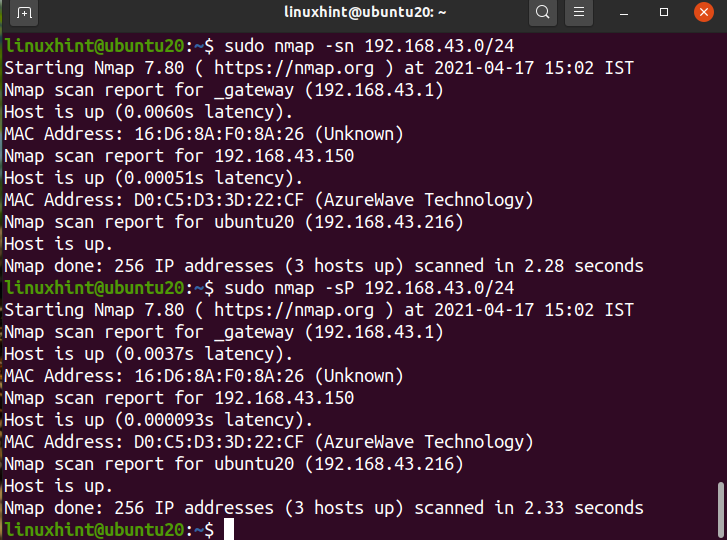

láthatjuk, hogy az IP-nk ‘192.168.43.216 ‘ az a /24 hálózaton. Tehát a hálózati címünk ‘192.168.43.0 / 24’lesz. Most keresse meg a csatlakoztatott eszközöket a parancs futtatásával:

a fenti kimenet a csatlakoztatott eszköz IP-jeit mutatja azok állapotával és MAC-címeivel. Használhatjuk a parancsot is:

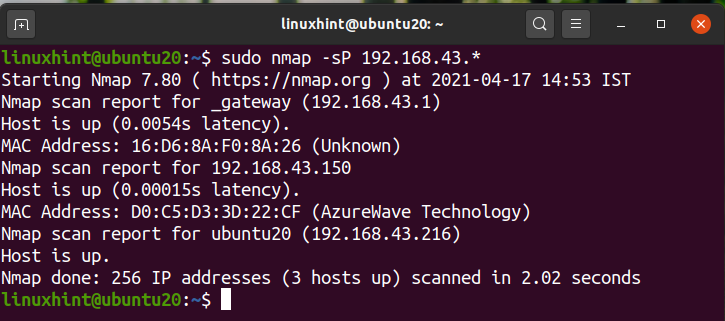

Alternatív megoldásként használhatjuk a hálózati címet a wild card jelölés helyett, mint itt:

$ sudo nmap-sP 192.168.43.0/24

az összes kimenet azonos.

az ARP-SCAN parancs használata a hálózati eszközök felfedezéséhez.

az arp parancs a legtöbb Linux disztribúcióba beépített. Az ARP az Address Resolution Protocol rövidítése. Az arp gyorsítótár megjelenítésére és módosítására szolgál. Az ARP gyorsítótár az IP-címet egyszerűen lefordítja egy gép fizikai címére vagy MAC-címére. A későbbi ARP-keresés gyorsabbá tétele érdekében tárolja az ARP-leképezést.

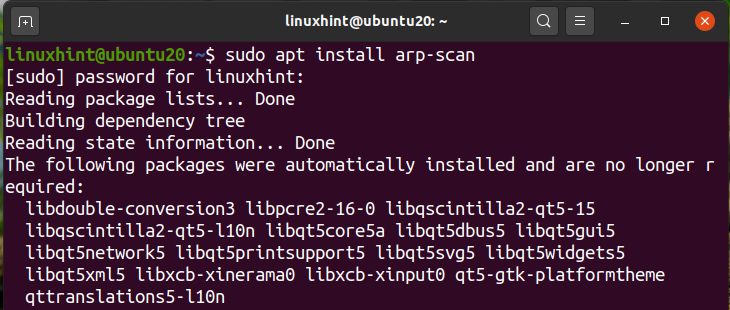

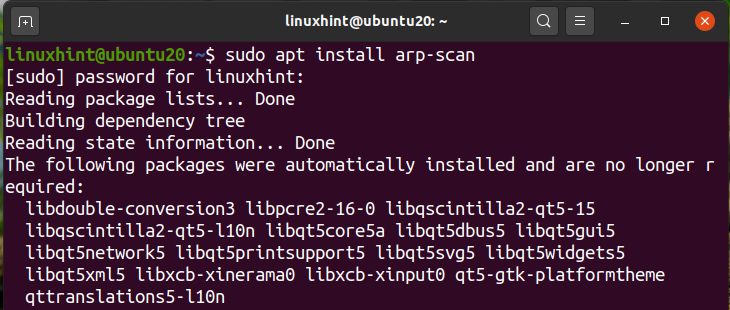

az ARP-SCAN parancs egy arp-szkenner eszköz, amely ARP csomagokat továbbít a helyi hálózathoz vagy LAN-hoz csatlakoztatott eszközök azonosítására. Az ARP-SCAN Ubuntu rendszerre történő telepítéséhez használja a parancsot:

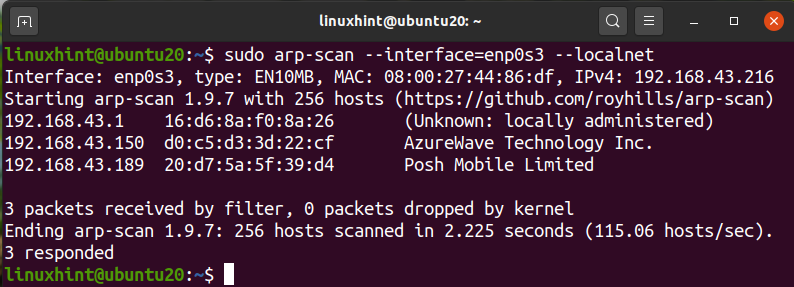

a hálózat ARP-scan használatával történő vizsgálatához futtassa a parancsot a sudo jogosultságokkal:

itt az enp0s3 az arp csomagok küldésére használt interfész neve. Az Ön esetében más lehet. Ismét használja az ‘ ip a ‘vagy az’ ifconfig ‘ parancsot a rendszer interfészének nevének meghatározásához.

láthatjuk, hogy az arp-scan megmutatta a hálózatunk összes csatlakoztatott eszközét. Ez valóban jó eszköz a helyi hálózat szkenneléséhez. A parancs további használatához használhatja a-help vagy-h paramétert, mint itt:

vagy

hálózati szkenner eszközök használata hálózati eszközök szkenneléséhez.

a parancssori eszközök mellett számos GUI-alapú IP-szkenner eszköz áll rendelkezésre a Linux számára. Ezen eszközök képességei és funkcionalitása változhat. Az egyik népszerű IP-szkennelő eszköz az Angry IP Scanner.

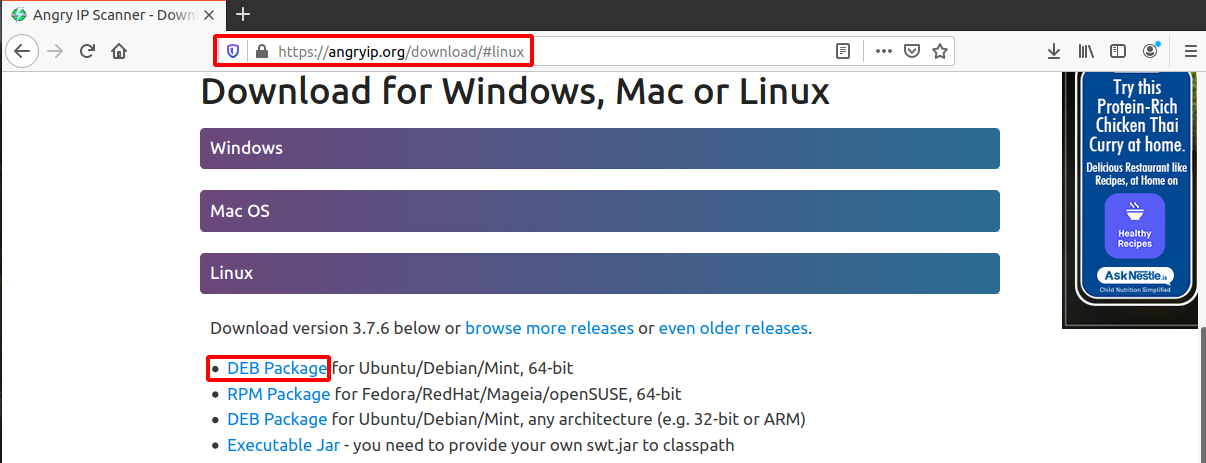

Angry IP Scanner egy szabadon elérhető hálózati szkenner. Ping kéréseket küld a gazdagépnek annak megállapítására, hogy fel van-e állítva. Ezután megkeresi a MAC-címet, a gazdagépnevet stb. Letölthető az AngryIP webhelyről, az itt látható módon:

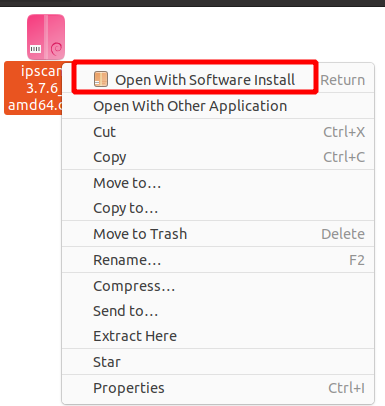

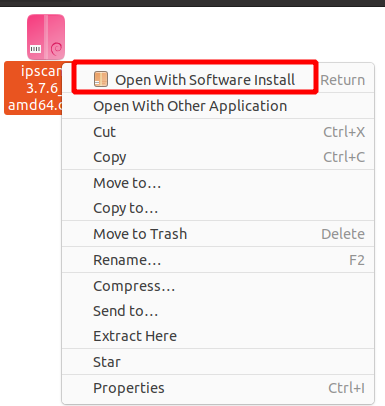

a fájl letöltése után nyissa meg a szoftver telepítésével. AngryIp igényel java kell telepíteni a rendszerre. Ha a java még nincs telepítve a rendszerére, akkor a szoftver telepítési folyamatával automatikusan települ.

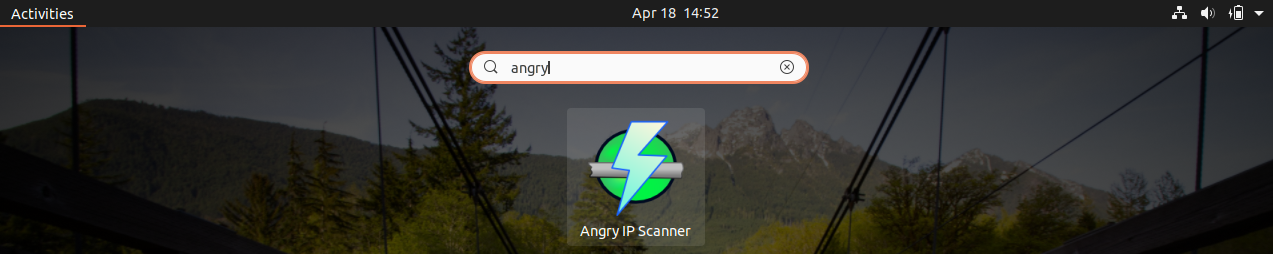

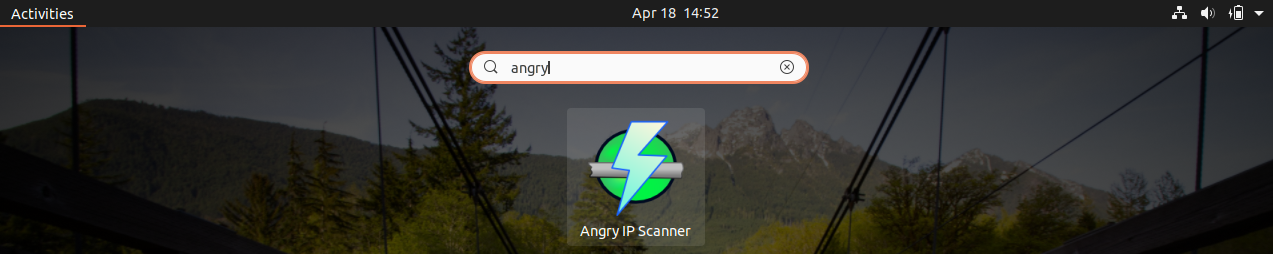

a telepítés befejezése után az AngryIP szkenner elindítható az alkalmazás menüből:

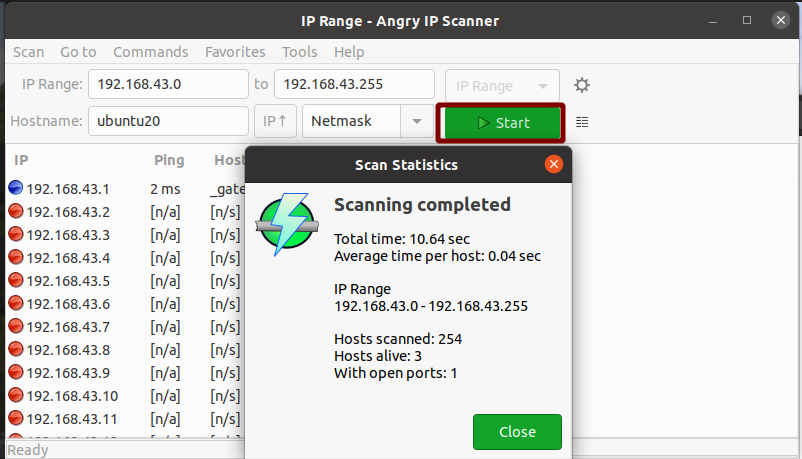

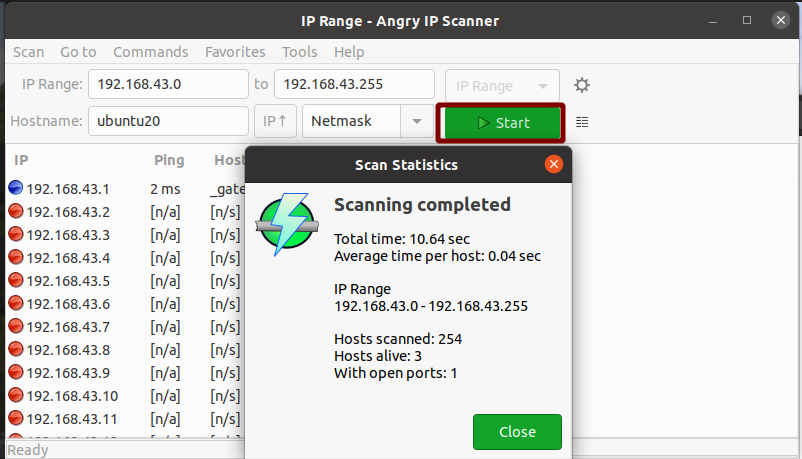

alapértelmezés szerint automatikusan lekéri a hálózat IP-tartományát. Csak nyomja meg a start gombot a vizsgálat elindításához. A LAN beolvasása utáni Minta kimenet itt látható:

Igen, ez az egyszerű az AngryIP használata a hálózati szkenneléshez. Megmutatja az élő és nyitott portok számát.

következtetés

ebben az útmutatóban a hálózat szkennelésének különböző módjait láttuk. Abban az esetben, ha nagy eszközhálózata van, például egy szervezet informatikai osztálya, javasoljuk, hogy használjon tűzfal terméket néhány jó hírű gyártótól. A vállalati tűzfal több képességgel és vezérléssel rendelkezik a hálózat felett. A tűzfallal a több alhálózattal rendelkező nagy hálózat szkennelése mellett korlátozhatjuk a sávszélesség-felhasználást, blokkolhatjuk a felhasználókat és a szolgáltatásokat, megakadályozhatjuk a hálózati támadásokat stb.