az alábbiakban Chima Mmeje közreműködő hozzászólása található. Tartalomstratéga, aki segít a SaaS-nak és a tech márkáknak a témacsoportok felépítésében és tartalmi stratégiájuk végrehajtásában.

a vállalatok növekedésével a felhasználói adatok és eszközök hierarchikus struktúrába rendezésének szükségessége kritikussá válik az eszközök tárolási hozzáférésének egyszerűsítése érdekében. Az LDAP lehetővé teszi a szervezetek számára a szervezetre, felhasználóira és eszközeire vonatkozó információk tárolását, kezelését és védelmét.

ebben az útmutatóban elmagyarázzuk, mi az LDAP, hogyan használható és hogyan működik. Megvitatjuk az LDAP címtárak és adatösszetevők szintjét is-bemutatva, hogy ez hogyan nélkülözhetetlen eszköz a szervezetek és a felhasználók adatainak kezeléséhez egyaránt.

mi az A Lightweight Directory Access Protocol (LDAP)?

az LDAP a Directory Access Protocol (DAP) könnyű változata. Eredeti célja az volt, hogy alacsony rezsi hozzáférést biztosítson egy X. 500 könyvtárhoz, de az eszköz most szélesebb körű felhasználásokkal rendelkezik, amelyeket később tárgyalunk.

az LDAP elsődleges funkciója lehetővé teszi a felhasználók számára, hogy adatokat találjanak szervezetekről, személyekről stb. Ezt a célt úgy éri el, hogy adatokat tárol az LDAP könyvtárban, és hitelesíti a felhasználókat a könyvtár eléréséhez. Azt a kommunikációs nyelvet is biztosítja, amelyre az alkalmazásoknak szükségük van ahhoz, hogy információkat küldjenek és fogadjanak a címtárszolgáltatásoktól.

az LDAP használatával elérhető adatok és erőforrások fájlokat és felhasználói információkat tartalmaznak. Nyomtatókkal, számítógépekkel és más, az interneten vagy a vállalat intranetén keresztül csatlakoztatott eszközökkel működik.

az LDAP a legtöbb szállítói címtárszolgáltatással, például az Active Directoryval (AD) működik. Az LDAP segítségével a felhasználókról, szolgáltatásokról, rendszerekről, hálózatokról és alkalmazásokról szóló információk megosztása egy címtárszolgáltatásról más alkalmazásokra és szolgáltatásokra egyszerűbbé válik.

mi az LDAP hitelesítés?

a felhasználó nem férhet hozzá az LDAP adatbázisban vagy könyvtárban tárolt információkhoz anélkül, hogy először hitelesítené (bizonyítva, hogy azok, akiknek mondják magukat). Az adatbázis általában felhasználói, csoport – és engedélyinformációkat tartalmaz, és a kért információkat továbbítja a csatlakoztatott alkalmazásoknak.

az LDAP-hitelesítés magában foglalja a megadott felhasználónevek és jelszavak ellenőrzését az LDAP protokollt használó címtárszolgáltatáshoz való csatlakozással. Néhány címtárkiszolgáló, amely ilyen módon használja az LDAP-t, az OpenLDAP, az MS Active Directory és az OpenDJ.

itt található a hitelesítési folyamat lépésről lépésre történő lebontása:

- az ügyfél (LDAP-kész rendszer vagy alkalmazás) kérést küld az LDAP-adatbázisban tárolt információk elérésére.

- az Ügyfél megadja az LDAP-kiszolgáló felhasználói hitelesítő adatait (felhasználónév és jelszó).

- az LDAP-kiszolgáló összeveti a felhasználó által beküldött hitelesítő adatokat az LDAP-adatbázisában tárolt alapvető felhasználói azonosító adatokkal.

- ha a megadott hitelesítő adatok megegyeznek a tárolt alapvető felhasználói identitással, az ügyfél hozzáférhet a kért információkhoz.

- a helytelen hitelesítő adatok az LDAP-adatbázishoz való hozzáférés megtagadásához vezetnek.

vegye figyelembe, hogy az LDAP adatbázisban tárolt alapvető felhasználói identitás nem feltétlenül csak felhasználónevek és jelszavak, hanem más attribútumok is, például címek, telefonszámok és csoport társítások.

LDAP vs Active Directory

az Active Directory-t (AD) a Microsoft fejlesztette ki Windows tartományi hálózatokhoz. A legtöbb Windows operációs rendszerben szolgáltatások és folyamatok halmazaként szerepel, és információkat tartalmaz a hálózathoz csatlakoztatott minden felhasználói fiókról.

az LDAP az Active Directoryban és más kompatibilis címtárszolgáltatókban tárolt adatok kibontására és szerkesztésére szolgáló eszköz. A hirdetés minden felhasználói fiókja több attribútummal rendelkezik, például a felhasználó teljes nevével és e-mail címével. Ezen információk használható formátumban történő kibontásához LDAP szükséges.

az LDAP egy egyszerű, karakterlánc-alapú lekérdezéssel bontja ki az AD-ből származó információkat. Az LDAP a kinyert információkat (például felhasználóneveket és jelszavakat) is megoszthatja a csatlakoztatott eszközökkel vagy alkalmazásokkal.

az LDAP használatával nincs szükség arra, hogy a felhasználók manuálisan megadjanak egy sor LDAP-lekérdezést az AD-ből származó információk lekéréséhez. Például a Microsoft Outlook egy LDAP-kompatibilis Windows-program, amely automatikusan beírja a lekérdezéseket, hogy megkapja a kívánt információkat.

milyen betegségek esetén alkalmazható az LDAP?

mivel az LDAP egy nyílt és platformok közötti protokoll, több címtárszolgáltatóval működik együtt, és különböző alkalmazásokkal rendelkezik. A leggyakoribb LDAP használati eset központi helyként szolgál a hitelesítési információk, például felhasználónevek és jelszavak tárolására. A különböző alkalmazásokban tárolt hitelesítési információkat felhasználhatja a felhasználók érvényesítésére.

az LDAP hitelesítést támogató népszerű alkalmazások az OpenVPN, a Docker, a Jenkins, a Kubernetes és a Linux Samba szerverek. A rendszergazdák az LDAP egyszeri bejelentkezés (SSO) funkcióját is használják az LDAP adatbázis-hozzáférés kezelésére.

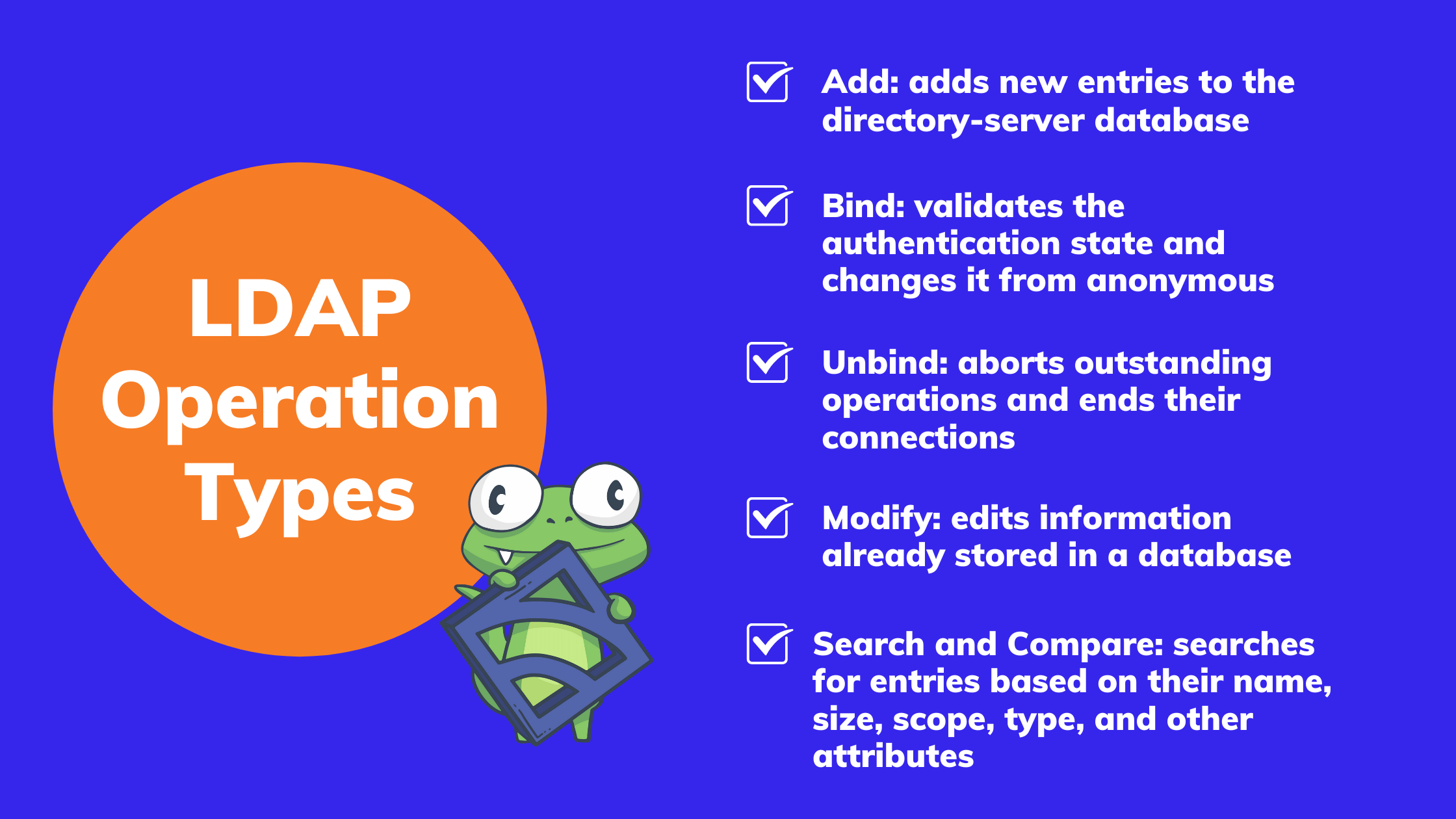

LDAP művelettípusok

Íme néhány alapvető művelettípus az LDAP-ban:

Add

a funkció lehetővé teszi új bejegyzések hozzáadását a directory-server adatbázishoz. Ha a hozzáadott név már létezik, a kiszolgáló nem fogadja el a bejegyzést. Ehelyett “entryAlreadyExists” értesítést küld. Az LDAP-kompatibilis kiszolgálók a hozzáadott neveket és egyéb attribútumokat az előírt elnevezési szabványoknak megfelelően tárolják az egységesség biztosítása érdekében.

kötés (hitelesítés)

amikor LDAP-kiszolgálóhoz kapcsolódva hoz létre munkamenetet, a munkamenet alapértelmezett hitelesítési állapota névtelen. Az LDAP bind funkció ellenőrzi a hitelesítési állapotot, és anonimról változtatja. A kötés történhet a Simple vagy SASL (Simple Authentication and Security Layer) hitelesítési módszerrel.

Unbind

Unbind megszakítja a fennálló műveleteket és megszünteti a kapcsolataikat. Ugyanezt megteheti a kapcsolat bezárásával, de az unbind használata előnyös, mert felszabadítja azokat az erőforrásokat, amelyek továbbra is hozzárendelhetők a megszakított művelethez.

módosítás

az LDAP-ügyfelek a módosítás funkcióval szerkeszthetik az adatbázisban már tárolt információkat. Csak háromféle módosítás megengedett:

- Új érték hozzáadása az adatokhoz

- meglévő érték cseréje vagy felülírása

- meglévő érték törlése

Keresés és összehasonlítás

a művelet lehetővé teszi az ügyfelek számára a bejegyzések keresését és olvasását. A bejegyzéseket név, méret, hatókör, típus és egyéb attribútumok alapján is megkeresheti. Az összehasonlítás funkció megkönnyíti annak ellenőrzését, hogy a megnevezett bejegyzés rendelkezik-e meghatározott attribútumokkal.

Delete

az ügyfelek ezzel a funkcióval törölhetik a bejegyzéseket a könyvtárból. Vegye figyelembe, hogy a törlés csak akkor történik meg, ha az ügyfél tökéletesen összeállított törlési kérelmet küld a kiszolgálónak. A törlési kérelemnek rendelkeznie kell néhány funkcióval:

- a törölni kívánt bejegyzés neve

- csatolt kérésvezérlők

LDAP-Könyvtár szintjei

egy tipikus LDAP-konfiguráció “fa” hierarchia formátumot követ. Az alábbiakban bemutatjuk a hierarchia szintjeit az elejétől a végéig:

- a kiindulási hely-egy gyökérkönyvtár

- országok

- szervezetek vagy vállalatok

- részlegek, osztályok és egyéb szervezeti egységek

- személyek, fájlok és megosztott erőforrások (nyomtatók, számítógépek stb.))

az LDAP-könyvtárat több kiszolgálón is terjesztheti. Az ügyfelek lekérdezéseit a replikáció segítségével elosztják a több szerver között. Minden LDAP-kiszolgáló fogadja a felhasználóktól érkező kéréseket, és felelősséget vállal a kérésekért, mielőtt azokat más kiszolgálóknak továbbítaná. A kiszolgálóknak a könyvtár replikált verziója lesz, és a könyvtárak rendszeres időközönként szinkronizálják a bejegyzéseiket.

LDAP Adatkomponensek

számos összetevő működik együtt az LDAP számára, hogy elvégezze számtalan feladatát, különösen, ha az adatok lekérdezéséről és megjelenítéséről van szó a felhasználók számára. Ezen összetevők közül a legfontosabbak:

attribútumok

az LDAP rendszeren belüli tényleges adatok attribútumként vannak tárolva. Minden attribútum egy attribútumtípushoz van társítva, amely meghatározza, hogy az ügyfeleknek és a címtárkiszolgálónak hogyan kell együttműködnie az attribútummal. Az attribútumértékek tartalmazzák a legtöbb adatot, amelyet a felhasználók az LDAP rendszerekben tárolnak és hozzáférnek.

bejegyzések

az attribútumok meghatározzák a felhasználó vagy elem jellemzőit, míg egy bejegyzés úgy írja le a felhasználót vagy elemet, hogy egy név alatt felsorolja az összes attribútumát. Az attribútumok önmagukban korlátozott funkciókkal rendelkeznek. Egy attribútumot társítania kell egy bejegyzéshez, mielőtt teljes mértékben kihasználhatja.

Adatinformációs fa (dit)

egy LDAP rendszeren belül az attribútumok által meghatározott adatok csak az objektum rendelkezésre álló információinak töredékét képviselik. A fennmaradó információ a bejegyzés LDAP rendszeren belüli elhelyezéséből és az elhelyezés által javasolt kapcsolatokból nyerhető. Például, ha van bejegyzése az “inventoryItems”, a másik pedig az “emberek”, akkor az egyes bejegyzések alatt megadott adatok jobb képet adnak arról, hogy mit jelentenek az egyes bejegyzések.

az LDAP rendszer minden bejegyzése adatinformációs fák (dit) ágaként van beállítva. Mivel az LDAP-fa minden bejegyzése szinte bármit szimbolizálhat, a felhasználók többnyire bejegyzéseket használnak a dolgok rendezésére.

Schemas

a Schema olyan konstrukció, ahol a kapcsolódó ObjectClasses és attribútumdefiníciók ugyanabba a kategóriába tartoznak. Egy DIT-nek több Független sémája is lehet a szükséges bejegyzések és attribútumok előállításához.

az LDAP egy könnyen megvalósítható protokoll az információk konszolidálására a szervezeten belül. A hitelesítés központi csomópontjaként is szolgál. A felhasználói adatokat egyetlen LDAP könyvtárba gyűjtheti és mentheti. Amikor egy LDAP-kompatibilis alkalmazásnak szüksége van a tárolt információk bármelyikére, automatikusan lekérdezi a könyvtárat annak letöltéséhez.

további előny, hogy az LDAP nyílt forráskódú és kompatibilis különböző operációs rendszerekkel, beleértve a Windows és Unix alapú rendszereket. Az alábbiakban néhány erőforrást és GYIK — et tartalmaztunk-beleértve egy blogbejegyzést arról, hogyan működik az LDAP hitelesítés a Sensu Go-val.

GYIK

mi az LDAP szerver?

egy LDAP-kiszolgáló, más néven Directory System Agent (DSA), Windows operációs rendszeren és Unix/Linuxon fut. Tárolja a felhasználóneveket, jelszavakat és más alapvető felhasználói identitásokat. Ezeket az adatokat felhasználja a felhasználók hitelesítésére, amikor kéréseket vagy lekérdezéseket kap, és azokat megosztja más DSA-kkal. Több alkalmazás és szolgáltatás egyszerre csatlakozhat egy kiszolgálóhoz a felhasználók érvényesítése érdekében.

hogyan működik az LDAP?

az LDAP egy többplatformos protokoll a címtárszolgáltatásokon keresztüli hitelesítéshez. Azt is biztosítja a kommunikációs nyelv alkalmazások használata csatlakozni más címtár szolgáltatás szerverek. Ezek a Címtárszolgáltatások felhasználóneveket, jelszavakat és számítógépes fiókokat tartalmaznak, és kérésre megadják ezeket az információkat a hálózat felhasználóinak.

kép LDAP, mint egy hatalmas virtuális telefonkönyv. A telefonkönyv megnyitása hozzáférést biztosít a különböző személyek kapcsolattartási adatainak nagy könyvtárához, beleértve a felhasználóneveket és a jelszavakat. Az LDAP segítségével könnyedén ellenőrizheti a felhasználók hitelesítő adatait, amikor megpróbálnak hozzáférni a szervezet adatbázisához.

mi az LDAP-fiók?

az LDAP-fiók egy online alkalmazás az LDAP-könyvtárban tárolt különböző típusú fiókok kezelésére. A fiók absztrakt képet ad a felhasználóknak egy könyvtárról, ami megkönnyíti az LDAP-adatok kezelését azok számára, akik nem értenek a technológiához.

mi a különbség az LDAP és az Active Directory között?

az Active Directory (AD) a címtárszolgáltatási adatbázis, amelyet egy szervezet adatainak, hitelesítésének és házirendjének tárolására használnak, míg az LDAP az AD-vel való kommunikáció protokollja.

Összefoglalva, az AD együttműködik az LDAP-val, és a két alkalmazás kombinálása javítja a hozzáférés-kezelést.

biztonságos az LDAP?

az LDAP-hitelesítés szabványos biztonságot nyújt a hozzáférés-kezelés beépített rétegével. A rosszindulatú szereplők továbbra is hallgatózhatnak az Active Directory és az ügyfelek közötti adatátvitel során. Optimalizálja a biztonságot azáltal, hogy SSL/TLS titkosítást ad az LDAP hitelesítési folyamathoz, ami a hitelesítési folyamat során továbbított információkat kevésbé sebezhetővé teszi a kommunikáció titkosításával.

a hitelesítéshez használt alapértelmezett LDAP port (389-es Port) nem rendelkezik saját biztonsággal. Hozzon létre biztonságos kapcsolatot biztonsági bővítmények, például az LDAPv3 TLS kiterjesztés vagy a StartTLS mód hozzáadásával.

hogyan kell lekérdezni az LDAP-ban?

az LDAP-lekérdezések megkönnyítik a számítógépek, felhasználók, csoportok és egyéb objektumok keresését az Active Directoryban. Az LDAP egy egyszerű, karakterlánc-alapú lekérdezés segítségével bontja ki az AD-ből származó információkat. A lekérdezések végrehajtásához segédprogramokat is használhat, például ldapsearch, PowerShell vagy VBS parancsfájlokat.

SAML vs LDAP

az LDAP és a SAML egyaránt hitelesítési protokollok, amelyek segítik az alkalmazásokat az informatikai erőforrások elérésében. Az SAML felhasználói adatokat küld az identitásszolgáltatónak és más online alkalmazásoknak, míg az LDAP megkönnyíti az on-prem hitelesítést és más szerverfolyamatokat.

a legtöbb szervezet egyesíti a SAML, LDAP és más hitelesítési protokollok használatát a különböző típusú informatikai erőforrások eléréséhez és üzleti céljaik eléréséhez.

Kerberos vs LDAP

a Kerberos egyetlen bejelentkezési és hitelesítési protokoll a hitelesítő adatok biztonságos kezeléséhez. Lehetővé teszi, hogy egy folyamat csatlakozzon egy hitelesítési kiszolgálóhoz, és aláírt és titkosított jegyeket biztosít a fájlok, alkalmazások és egyéb erőforrások eléréséhez.

az LDAP viszont megkönnyíti az OpenLDAP, az Active Directory és más könyvtárak elérését. A kapcsolatokat az LDAP könyvtárban tárolt felhasználónevek és jelszavak keresztellenőrzésével hitelesíti. Mivel a Kerberos biztonságosabb, mint az LDAP, és az LDAP több funkcióval rendelkezik, mint a Kerberos, a legtöbb szervezet mindkét protokollt használja.