mi az a tűzfal?

a tűzfal olyan szoftver vagy firmware, amely megakadályozza a hálózathoz való jogosulatlan hozzáférést. Ellenőrzi a bejövő és kimenő forgalmat egy sor szabály segítségével a fenyegetések azonosítására és blokkolására.

a tűzfalakat mind a személyes, mind a vállalati beállításokban használják, és sok eszköz beépített, beleértve a Mac, Windows és Linux számítógépeket is. Széles körben a hálózati biztonság alapvető elemének tekintik őket.

miért fontosak a tűzfalak?

a tűzfalak azért fontosak, mert hatalmas hatással voltak a modern biztonsági technikákra, és még mindig széles körben használják őket. Először az internet korai napjaiban jelentek meg, amikor a hálózatoknak új biztonsági módszerekre volt szükségük, amelyek képesek kezelni a növekvő összetettséget. A tűzfalak azóta a hálózati biztonság alapjává váltak az ügyfél-szerver modellben – a modern számítástechnika központi architektúrájában. A legtöbb eszköz tűzfalakat – vagy szorosan kapcsolódó eszközöket-használ a forgalom ellenőrzésére és a fenyegetések enyhítésére.

felhasználás

a tűzfalakat mind vállalati, mind fogyasztói környezetben használják. A Modern szervezetek beépítik őket egy biztonsági információs és eseménykezelő (SIEM) stratégiába, valamint más kiberbiztonsági eszközökbe. Telepíthetők a szervezet hálózati peremén, hogy megvédjék a külső fenyegetéseket, vagy a hálózaton belül, hogy szegmentációt hozzanak létre és megvédjék a bennfentes fenyegetéseket.

a közvetlen fenyegetések elleni védelem mellett a tűzfalak fontos naplózási és ellenőrzési funkciókat is ellátnak. Nyilvántartást vezetnek az eseményekről, amelyeket a rendszergazdák felhasználhatnak a minták azonosítására és a szabálykészletek javítására. A szabályokat rendszeresen frissíteni kell, hogy lépést tartsanak a folyamatosan változó kiberbiztonsági fenyegetésekkel. A gyártók új fenyegetéseket fedeznek fel, és javításokat fejlesztenek ki, hogy a lehető leghamarabb lefedjék őket.

egyetlen otthoni hálózatban a tűzfal szűrheti a forgalmat, és figyelmeztetheti a felhasználót a behatolásokra. Különösen hasznosak mindig bekapcsolt kapcsolatokhoz, például digitális előfizetői vonal (DSL) vagy kábelmodem, mert ezek a kapcsolattípusok statikus IP-címeket használnak. Gyakran használják a víruskereső alkalmazások mellett. A személyes tűzfalak, ellentétben a vállalati tűzfalakkal, általában egyetlen termék, szemben a különféle termékek gyűjteményével. Ezek lehetnek szoftverek vagy beágyazott tűzfal firmware-vel rendelkező eszközök. A hardver / firmware tűzfalakat gyakran használják az otthoni eszközök közötti korlátozások beállítására.

hogyan működik a tűzfal?

a tűzfal határvonalat hoz létre a külső hálózat és az általa őrzött hálózat között. A hálózati kapcsolaton belül beillesztésre kerül, és ellenőrzi az őrzött hálózatba belépő és onnan kilépő összes csomagot. Az ellenőrzés során egy előre konfigurált szabálykészletet használ a jóindulatú és rosszindulatú csomagok megkülönböztetésére.

a ‘csomagok’ kifejezés az internetes átvitelre formázott adatokra vonatkozik. A csomagok tartalmazzák magát az adatokat, valamint az adatokkal kapcsolatos információkat, például azt, hogy honnan származnak. A tűzfalak ezt a csomaginformációt használhatják annak meghatározására, hogy egy adott csomag betartja-e a szabálykészletet. Ha nem, akkor a csomag nem léphet be az őrzött hálózatba.

a szabálykészletek a csomagkapcsolt adatok által jelzett több dolgon alapulhatnak, beleértve:

- forrásuk.

- rendeltetési helyüket.

- azok tartalmát.

ezek a jellemzők a hálózat különböző szintjein eltérően ábrázolhatók. Amint egy csomag áthalad a hálózaton, többször átformázzák, hogy megmondják a protokollnak, hová küldje. Különböző típusú tűzfalak léteznek a csomagok különböző hálózati szinteken történő olvasására.

a tűzfalak típusai

a tűzfalak vagy az adatok szűrésének módja, vagy az általuk védett rendszer szerint vannak kategorizálva.

a védelem alapján történő kategorizáláskor a két típus a hálózati és a host-alapú. A hálózati alapú tűzfalak teljes hálózatokat védenek, és gyakran hardverek. A Host-alapú tűzfalak védik az egyes eszközöket – más néven hostokat -, és gyakran szoftverek.

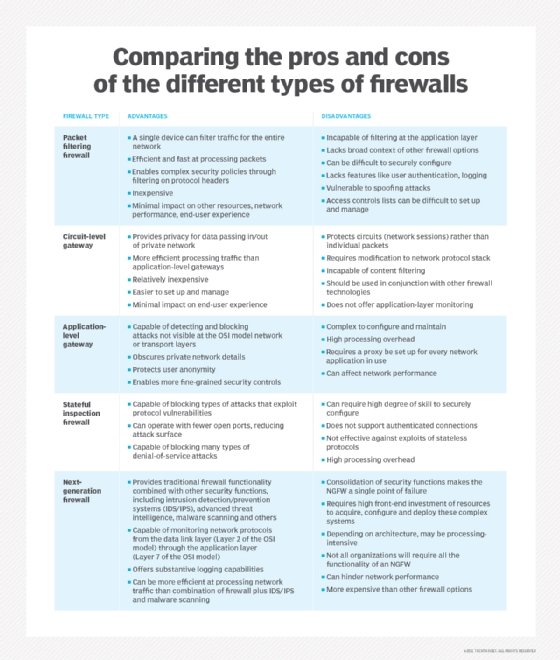

szűrési módszerrel történő kategorizáláskor a fő típusok a következők:

- a csomagszűrő tűzfal elszigetelten vizsgálja a csomagokat, és nem ismeri a csomag kontextusát.

- a stateful inspection tűzfal megvizsgálja a hálózati forgalmat annak megállapítására, hogy az egyik csomag kapcsolódik-e egy másik csomaghoz.

- egy proxy tűzfal (más néven alkalmazásszintű átjáró) ellenőrzi a csomagokat az Open Systems Interconnection (OSI) referenciamodell alkalmazási rétegében.

- a következő generációs tűzfal (NGFW) többrétegű megközelítést alkalmaz a vállalati tűzfal képességek integrálására egy Behatolásmegelőző rendszerrel (IPS) és alkalmazásvezérléssel.

a lista minden típusa magasabb szintű kontextusú forgalmat vizsgál, mint az előző – azaz a stateful több kontextussal rendelkezik, mint a Csomagszűrés.

csomagszűrő tűzfalak

amikor egy csomag átmegy egy csomagszűrő tűzfalon, a rendszer ellenőrzi annak forrás-és célcímét, protokollját és célportszámát. A csomag eldobásra kerül – vagyis nem kerül továbbításra a rendeltetési helyére -, ha nem felel meg a tűzfal szabálykészletének. Például, ha egy tűzfal úgy van konfigurálva, hogy blokkolja a Telnet-hozzáférést, akkor a tűzfal eldobja a Transmission Control Protocol (TCP) 23-as portjára szánt csomagokat, azt a portot, ahol egy Telnet-kiszolgáló alkalmazás figyelne.

a csomagszűrő tűzfal elsősorban az OSI referenciamodell hálózati rétegén működik, bár a szállítási réteget a forrás-és célportszámok lekérésére használják. Minden csomagot függetlenül vizsgál, és nem tudja, hogy egy adott csomag része-e egy meglévő forgalmi adatfolyamnak.

a csomagszűrő tűzfal hatékony, de mivel minden csomagot elkülönítve dolgoz fel, érzékeny lehet az IP-hamisító támadásokra, és nagyrészt állapotellenőrző tűzfalak váltották fel.

Stateful ellenőrző tűzfalak

Stateful ellenőrző tűzfalak – más néven dinamikus csomagszűrő tűzfalak-figyelik a kommunikációs csomagokat az idő múlásával, és megvizsgálják mind a bejövő, mind a kimenő csomagokat.

ez a típus egy táblázatot tart fenn, amely nyomon követi az összes nyitott kapcsolatot. Amikor új csomagok érkeznek, összehasonlítja a csomag fejlécében lévő információkat az állapottáblával – az érvényes kapcsolatok listájával -, és meghatározza, hogy a csomag egy létrehozott kapcsolat része-e. Ha igen, akkor a csomagot további elemzés nélkül engedik át. Ha a csomag nem egyezik meg egy meglévő kapcsolattal, akkor az új kapcsolatokra vonatkozó szabály szerint kerül kiértékelésre.

bár a stateful inspection tűzfalak meglehetősen hatékonyak, sebezhetőek lehetnek a szolgáltatásmegtagadási (dos) támadásokkal szemben. A DoS támadások úgy működnek, hogy kihasználják a kialakult kapcsolatokat, amelyeket ez a típus általában biztonságosnak feltételez.

alkalmazási réteg és proxy tűzfalak

ezt a típust proxy alapú vagy fordított proxy tűzfalnak is nevezhetjük. Lehetővé teszik az alkalmazásréteg szűrését, és meg tudják vizsgálni egy csomag hasznos terhelését, hogy megkülönböztessék az érvényes kéréseket az érvényes adatkérésnek álcázott rosszindulatú kódoktól. Ahogy a webszerverek elleni támadások egyre gyakoribbá váltak, nyilvánvalóvá vált, hogy tűzfalakra van szükség a hálózatok védelmére az alkalmazási réteg támadásaitól. A csomagszűrő és állapotfelmérő tűzfalak ezt nem tudják megtenni az alkalmazási rétegnél.

mivel ez a típus a hasznos teher tartalmát vizsgálja, a biztonsági mérnökök számára részletesebb ellenőrzést biztosít a hálózati forgalom felett. Például engedélyezhet vagy megtagadhat egy adott bejövő Telnet parancsot egy adott felhasználótól, míg más típusok csak egy adott gazdagéptől érkező általános bejövő kéréseket vezérelhetnek.

ha ez a típus proxykiszolgálón él – proxy tűzfalat alkotva -, akkor a támadó számára nehezebbé válik, hogy felfedezze, hol is van valójában a hálózat, és újabb biztonsági réteget hoz létre. Mind az ügyfél, mind a kiszolgáló arra kényszerül, hogy a munkamenetet egy közvetítőn keresztül vezesse-a proxykiszolgálón, amely egy alkalmazásréteg tűzfalát tárolja. Minden alkalommal, amikor egy külső ügyfél kapcsolatot kér egy belső kiszolgálóval, vagy fordítva, az ügyfél ehelyett kapcsolatot nyit meg a proxyval. Ha a csatlakozási kérelem megfelel a tűzfalszabály-alap kritériumainak, a proxy tűzfal kapcsolatot nyit meg a kért kiszolgálóval.

az alkalmazásréteg-szűrés legfontosabb előnye, hogy képes blokkolni bizonyos tartalmakat, például ismert rosszindulatú programokat vagy bizonyos webhelyeket, és felismerni, ha bizonyos alkalmazásokat és protokollokat, például a Hypertext Transfer Protocol (HTTP), a File Transfer Protocol (FTP) és a domain name system (DNS) visszaélnek. Az alkalmazásréteg tűzfalszabályai felhasználhatók a fájlok végrehajtásának vagy az adatok meghatározott alkalmazások általi kezelésének vezérlésére is.

következő generációs tűzfalak (NGFW)

ez a típus a többi típus kombinációja további biztonsági szoftverekkel és eszközökkel. Mindegyik típusnak megvannak a maga erősségei és gyengeségei, egyesek az OSI modell különböző rétegeiben védik a hálózatokat. Az NGFW előnye, hogy egyesíti az egyes típusok erősségeit, fedezze az egyes típusok gyengeségét. Az NGFW gyakran technológiák kötege egy név alatt, szemben egyetlen komponenssel.

a Modern hálózati kerületekben annyi belépési pont és különböző típusú felhasználó van, hogy erősebb hozzáférés-vezérlésre és biztonságra van szükség a gazdagépen. A többrétegű megközelítés iránti igény az NGFWs megjelenéséhez vezetett.

az NGFW három kulcsfontosságú eszközt integrál: a hagyományos tűzfal képességeket, az alkalmazások tudatosságát és az IPS-t. Az állapotfelmérés első generációs tűzfalakba történő bevezetéséhez hasonlóan az NGFW-k további kontextust hoznak a tűzfal döntéshozatali folyamatába.

az NGFWs egyesíti a hagyományos vállalati tűzfalak képességeit-beleértve a hálózati címfordítást (Nat), az egységes erőforrás-lokátor (URL) blokkolást és a virtuális magánhálózatokat (VPN) – a szolgáltatásminőség (QoS) funkcionalitásával és az első generációs termékekben hagyományosan nem található funkciókkal. Az NGFWs támogatja a szándék-alapú hálózatépítést a Secure Sockets Layer (SSL) és a Secure Shell (SSH) ellenőrzéssel, valamint a hírnév-alapú rosszindulatú programok észlelésével. Az NGFWs a deep packet inspection (dpi) programot is használja a csomagok tartalmának ellenőrzésére és a rosszindulatú programok megelőzésére.

amikor egy NGFW-t vagy bármilyen tűzfalat más eszközökkel együtt használnak, azt unified threat management (UTM) – nek nevezzük.

biztonsági rések

a kevésbé fejlett tűzfalak – például a Csomagszűrés-sebezhetőek a magasabb szintű támadásokkal szemben, mivel nem használják a DPI – t a csomagok teljes körű vizsgálatára. Az NGFW-ket azért vezették be, hogy kezeljék ezt a sebezhetőséget. Az NGFW-k azonban továbbra is kihívásokkal néznek szembe, és kiszolgáltatottak a változó fenyegetésekkel szemben. Ezért a szervezeteknek párosítaniuk kell őket más biztonsági összetevőkkel, például behatolásérzékelő rendszerekkel és Behatolásmegelőző rendszerekkel. Néhány példa a modern fenyegetésekre, amelyekre a tűzfal sérülékeny lehet:

- bennfentes támadások: a szervezetek belső tűzfalakat használhatnak a kerületi tűzfal tetején, hogy szegmentálják a hálózatot és belső védelmet nyújtsanak. Ha támadás gyanúja merül fel, a szervezetek az NGFW funkciók segítségével ellenőrizhetik az érzékenyeket. Minden ellenőrzésnek a szervezeten belüli alapdokumentációig kell mérnie, amely felvázolja a szervezet hálózatának használatára vonatkozó legjobb gyakorlatokat. Néhány példa a bennfentes fenyegetésre utaló viselkedésre a következők:

- érzékeny adatok továbbítása egyszerű szövegben.

- erőforrás-hozzáférés munkaidőn kívül.

- érzékeny erőforrás-hozzáférési hiba a felhasználó által.

- harmadik fél felhasználói hálózati erőforrás-hozzáférés.

- elosztott szolgáltatásmegtagadási (DDoS) támadások: A DDoS támadás egy rosszindulatú kísérlet a megcélzott hálózat normál forgalmának megzavarására azáltal, hogy a célpontot vagy a környező infrastruktúrát elárasztja a forgalom áradatával. Több veszélyeztetett számítógépes rendszert használ a támadási forgalom forrásaként. A kihasznált gépek tartalmazhatnak számítógépeket és más hálózati erőforrásokat, például a tárgyak internete (IoT) eszközöket. A DDoS támadás olyan, mint egy forgalmi dugó, amely megakadályozza a rendszeres forgalom megérkezését a kívánt rendeltetési helyre. A DDoS támadások enyhítésében a legfontosabb szempont a támadás és a normál forgalom közötti különbségtétel. Sokszor az ilyen típusú támadások forgalma látszólag legitim forrásokból származhat, és több biztonsági összetevő keresztellenőrzését és auditálását igényli.

- Malware: a Malware fenyegetések változatosak, összetettek, és folyamatosan fejlődnek a biztonsági technológia és az általa védett hálózatok mellett. Ahogy a hálózatok összetettebbé és dinamikusabbá válnak az IoT térnyerésével, a tűzfalak egyre nehezebben tudják megvédeni őket.

- javítás/konfiguráció: a rosszul konfigurált tűzfal vagy a gyártó nem fogadott frissítése káros lehet a hálózat biztonságára. Az informatikai rendszergazdáknak proaktívnak kell lenniük biztonsági összetevőik karbantartásában.

tűzfal gyártók

a tűzfalat vásárolni kívánó vállalkozásoknak tisztában kell lenniük igényeikkel és meg kell érteniük hálózati architektúrájukat. Számos különböző típus, szolgáltatás és gyártó szakosodott ezekre a különböző típusokra. Íme néhány jó hírű NGFW gyártó:

- Palo Alto: kiterjedt lefedettség, de nem olcsó.

- SonicWall: jó ár-érték arány és számos méretű vállalkozással rendelkezik, amelyeknél működhet. A SonicWall megoldásokat kínál kis, közepes vagy nagyméretű hálózatokhoz. Az egyetlen hátránya, hogy kissé hiányzik a felhő funkcióiból.

- Cisco: legnagyobb szélessége funkciók egy NGFW, de nem olcsó sem.

- Sophos: jó közepes méretű vállalkozások számára és könnyen használható.

- Barracuda: tisztességes érték, nagyszerű menedzsment, támogatás és felhő funkciók.

- Fortinet: kiterjedt lefedettség, nagy érték és néhány felhőfunkció.

a hálózati biztonság jövője

az internet korai napjaiban, amikor a& T-nél Steven M. Bellovin először használta a tűzfal metaforát, a hálózati forgalom elsősorban észak-dél felé áramlott. Ez egyszerűen azt jelenti, hogy az adatközpont forgalmának nagy része kliensről szerverre, szerverről kliensre áramlott. Az elmúlt években azonban a virtualizáció és az olyan trendek, mint a konvergált infrastruktúra, több kelet-nyugati forgalmat hoztak létre, ami azt jelenti, hogy néha az adatközpontok legnagyobb forgalma szerverről szerverre mozog. Ennek a változásnak a kezelése érdekében egyes vállalati szervezetek a hagyományos háromrétegű adatközpont-architektúrákról a levél-gerinc architektúrák különféle formáira vándoroltak. Ez az architektúra-változás arra késztette néhány biztonsági szakértőt, hogy figyelmeztesse, hogy bár a tűzfalaknak továbbra is fontos szerepet kell játszaniuk a hálózat biztonságának megőrzésében, fennáll annak a veszélye, hogy kevésbé hatékonyak. Egyes szakértők még az ügyfélszerver modelltől való eltérést is megjósolják.

az egyik lehetséges megoldás a szoftver által definiált perimeterek (SDP) használata. Az SDP jobban megfelel a virtuális és felhőalapú architektúráknak, mivel kevesebb késéssel rendelkezik, mint egy tűzfal. Az egyre inkább identitásközpontú biztonsági modelleken belül is jobban működik. Ennek oka az, hogy az IP-cím alapú hozzáférés helyett a felhasználói hozzáférés biztosítására összpontosít. Az SDP egy nulla megbízhatósági keretrendszeren alapul.