o que é um firewall?

um firewall é um software ou firmware que impede o acesso não autorizado a uma rede. Ele inspeciona o tráfego de entrada e saída usando um conjunto de regras para identificar e bloquear ameaças.

Firewalls são usados em configurações pessoais e empresariais, e muitos dispositivos vêm com um built-in, incluindo computadores Mac, Windows e Linux. Eles são amplamente considerados um componente essencial da segurança da rede.

por que os firewalls são importantes?Os Firewalls são importantes porque tiveram uma enorme influência nas modernas técnicas de segurança e ainda são amplamente utilizados. Eles surgiram pela primeira vez nos primeiros dias da internet, quando as redes precisavam de novos métodos de segurança que pudessem lidar com a complexidade crescente. Desde então, os Firewalls se tornaram a base da segurança de rede no modelo cliente-servidor – a arquitetura central da computação moderna. A maioria dos dispositivos usa firewalls – ou ferramentas intimamente relacionadas-para inspecionar o tráfego e mitigar ameaças.

usa

Firewalls são usados nas Configurações corporativa e do consumidor. As organizações modernas as incorporam em uma estratégia de gerenciamento de eventos e informações de segurança (SIEM), juntamente com outros dispositivos de segurança cibernética. Eles podem ser instalados no perímetro da rede de uma organização para se proteger contra ameaças externas ou dentro da rede para criar segmentação e proteção contra ameaças internas.

além da defesa imediata contra ameaças, os firewalls executam funções importantes de registro e auditoria. Eles mantêm um registro de eventos, que podem ser usados pelos administradores para identificar padrões e melhorar conjuntos de regras. As regras devem ser atualizadas regularmente para acompanhar as ameaças de segurança cibernética em constante evolução. Os fornecedores descobrem novas ameaças e desenvolvem patches para cobri-las o mais rápido possível.

em uma única rede doméstica, um firewall pode filtrar o tráfego e alertar o usuário sobre intrusões. Eles são especialmente úteis para conexões sempre ativas, como linha de assinante Digital (DSL) ou modem a cabo, porque esses tipos de conexão usam endereços IP estáticos. Eles são frequentemente usados junto com aplicativos antivírus. Firewalls pessoais, ao contrário dos corporativos, são geralmente um único produto em oposição a uma coleção de vários produtos. Eles podem ser software ou um dispositivo com firmware de firewall incorporado. Firewalls de hardware / firmware são frequentemente usados para definir restrições entre dispositivos domésticos.

como funciona um firewall?

um firewall estabelece uma fronteira entre uma rede externa e a rede que protege. Ele é inserido em linha em uma conexão de rede e inspeciona todos os pacotes que entram e saem da rede protegida. À medida que inspeciona, ele usa um conjunto de regras pré-configuradas para distinguir entre pacotes benignos e maliciosos.

o termo ‘pacotes’ refere-se a pedaços de dados que são formatados para transferência de internet. Os pacotes contêm os próprios dados, bem como informações sobre os dados, como de onde vieram. Os Firewalls podem usar essas informações de pacote para determinar se um determinado pacote segue o conjunto de regras. Caso contrário, o pacote será impedido de entrar na rede protegida.

Conjuntos de regras podem ser baseados em várias coisas indicadas por dados de pacotes, incluindo:

- sua fonte.

- seu destino.

- seu conteúdo.

essas características podem ser representadas de forma diferente em diferentes níveis da rede. À medida que um pacote viaja pela rede, ele é reformatado várias vezes para informar ao Protocolo para onde enviá-lo. Existem diferentes tipos de firewalls para ler pacotes em diferentes níveis de rede.

tipos de firewalls

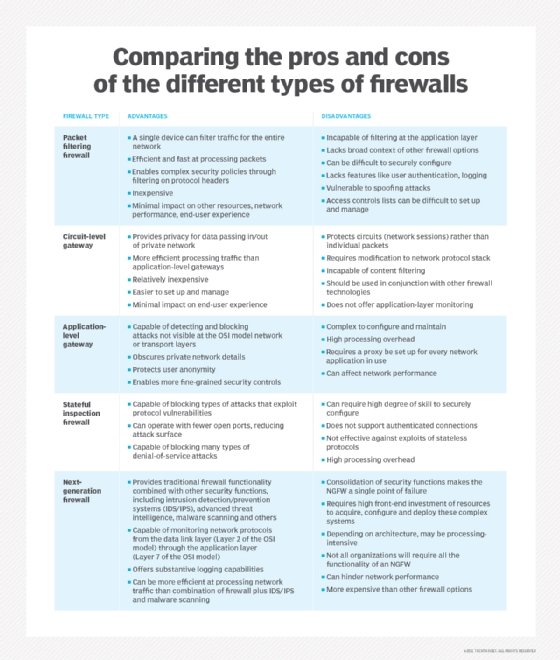

os Firewalls são categorizados pela maneira como filtram dados ou pelo sistema que protegem.

ao categorizar pelo que protegem, os dois tipos são: baseados em rede e baseados em host. Firewalls baseados em rede protegem redes inteiras e geralmente são hardware. Os firewalls baseados em Host protegem dispositivos individuais-conhecidos como hosts-e geralmente são softwares.

ao categorizar pelo método de filtragem, os principais tipos são:

- um firewall de Filtragem de pacotes examina os pacotes isoladamente e não conhece o contexto do pacote.

- um firewall de inspeção com estado examina o tráfego de rede para determinar se um pacote está relacionado a outro pacote.

- um firewall proxy (também conhecido como gateway de nível de aplicativo) inspeciona pacotes na camada de aplicativo do modelo de referência Open Systems Interconnection (OSI).

- um Firewall de próxima geração (NGFW) usa uma abordagem multicamadas para integrar recursos de firewall corporativo com um sistema de prevenção de intrusão (IPS) e controle de aplicativos.

cada tipo na lista examina o tráfego com maior nível de contexto do que o anterior – ou seja, stateful tem mais contexto do que a filtragem de pacotes.

firewalls de Filtragem de pacotes

quando um pacote passa por um firewall de Filtragem de pacotes, seu endereço de origem e destino, protocolo e número da porta de destino são verificados. O pacote é descartado – o que significa que não é encaminhado para seu destino – se não cumprir o conjunto de regras do firewall. Por exemplo, se um firewall estiver configurado com uma regra para bloquear o acesso Telnet, o firewall descartará os pacotes destinados à porta TCP (Transmission Control Protocol) número 23, a porta onde um aplicativo de servidor Telnet estaria ouvindo.

um firewall de Filtragem de pacotes funciona principalmente na camada de rede do modelo de referência OSI, embora a camada de transporte seja usada para obter os números de porta de origem e destino. Ele examina cada pacote de forma independente e não sabe se um determinado pacote faz parte de um fluxo de tráfego existente.

o Firewall de Filtragem de pacotes é eficaz, mas como processa cada pacote isoladamente, ele pode ser vulnerável a ataques de falsificação de IP e foi amplamente substituído por firewalls de inspeção com estado.

firewalls de inspeção com estado

firewalls de inspeção com estado-também conhecidos como firewalls dinâmicos de Filtragem de pacotes – monitoram os pacotes de comunicação ao longo do tempo e examinam os pacotes de entrada e saída.

este tipo mantém uma tabela que mantém o controle de todas as conexões abertas. Quando novos pacotes chegam, ele compara informações no cabeçalho do pacote à tabela de estado – sua lista de conexões válidas – e determina se o pacote faz parte de uma conexão estabelecida. Se for, o pacote é deixado passar sem análise adicional. Se o pacote não corresponder a uma conexão existente, ele será avaliado de acordo com o conjunto de regras para novas conexões.

embora os firewalls de inspeção com estado sejam bastante eficazes, eles podem ser vulneráveis a ataques de negação de serviço (DoS). Os ataques dos funcionam aproveitando as conexões estabelecidas que esse tipo geralmente assume serem seguras.

camada de aplicação e firewalls proxy

este tipo também pode ser referido como um firewall baseado em proxy ou proxy reverso. Eles fornecem filtragem de camada de aplicativo e podem examinar a carga útil de um pacote para distinguir solicitações válidas de código malicioso disfarçado como uma solicitação válida de dados. À medida que os ataques contra servidores da web se tornaram mais comuns, ficou claro que havia necessidade de firewalls para proteger as redes contra ataques na camada de aplicativos. Os firewalls de Filtragem de pacotes e inspeção com estado não podem fazer isso na camada de aplicativo.

como esse tipo examina o conteúdo da carga útil, ele fornece aos engenheiros de segurança um controle mais granular sobre o tráfego de rede. Por exemplo, ele pode permitir ou negar um comando telnet de entrada específico de um usuário específico, enquanto outros tipos só podem controlar solicitações de entrada gerais de um host específico.

quando esse tipo vive em um servidor proxy – tornando-o um firewall proxy-torna mais difícil para um invasor descobrir onde a rede realmente está e cria mais uma camada de segurança. Tanto o cliente quanto o servidor são forçados a conduzir a sessão por meio de um intermediário-o servidor proxy que hospeda um firewall de camada de aplicativo. Cada vez que um cliente externo solicita uma conexão a um servidor interno ou vice-versa, o cliente abrirá uma conexão com o proxy. Se a solicitação de conexão atender aos critérios na base de regras do firewall, o Firewall proxy abrirá uma conexão com o servidor solicitado.

o principal benefício da filtragem de camadas de aplicativos é a capacidade de bloquear conteúdo específico, como malware conhecido ou determinados sites, e reconhecer quando certos aplicativos e protocolos, como Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP) E domain name system (DNS), estão sendo mal utilizados. As regras do firewall da camada de aplicativos também podem ser usadas para controlar a execução de arquivos ou o manuseio de dados por aplicativos específicos.

firewalls de próxima geração (NGFW)

este tipo é uma combinação dos outros tipos com software e dispositivos de segurança adicionais incluídos. Cada tipo tem seus próprios pontos fortes e fracos, alguns protegem redes em diferentes camadas do modelo OSI. O benefício de um NGFW é que ele combina os pontos fortes de cada tipo cobrem a fraqueza de cada tipo. Um NGFW é muitas vezes um pacote de tecnologias sob um nome em oposição a um único componente.

perímetros de rede modernos têm tantos pontos de entrada e diferentes tipos de usuários que um controle de acesso e segurança mais fortes no host são necessários. Essa necessidade de uma abordagem multicamada levou ao surgimento de NGFWs.

um NGFW integra três ativos principais: recursos tradicionais de firewall, reconhecimento de aplicativos e um IPS. Como a introdução da inspeção de Estado para firewalls de primeira geração, NGFWs trazer contexto adicional para o processo de tomada de decisão do firewall.

NGFWs combinam os recursos dos firewalls corporativos tradicionais-incluindo tradução de endereço de rede( NAT), bloqueio de localizador de recursos uniforme (URL) e redes privadas virtuais (VPNs)-com funcionalidade e recursos de qualidade de Serviço (QoS) não tradicionalmente encontrados em produtos de primeira geração. O NGFWs oferece suporte a redes baseadas em intenção, incluindo a inspeção Secure Sockets Layer (SSL) e Secure Shell (SSH) e a detecção de malware baseada em reputação. NGFWs também usam deep packet inspection (DPI) para verificar o conteúdo dos pacotes e evitar malware.

quando um NGFW, ou qualquer firewall é usado em conjunto com outros dispositivos, é denominado gerenciamento unificado de ameaças (UTM).

vulnerabilidades

firewalls menos avançados – filtragem de pacotes, por exemplo – são vulneráveis a ataques de nível superior porque não usam DPI para examinar totalmente os pacotes. NGFWs foram introduzidos para resolver essa vulnerabilidade. No entanto, as NGFWs ainda enfrentam desafios e são vulneráveis a ameaças em evolução. Por esse motivo, as organizações devem emparelhá-las com outros componentes de segurança, como Sistemas de detecção de intrusão e sistemas de prevenção de intrusão. Alguns exemplos de ameaças modernas que um firewall pode ser vulnerável a são:

- ataques internos: as Organizações podem usar firewalls internos em cima de um firewall de perímetro segmentar a rede e fornecer proteção interna. Se houver suspeita de um ataque, as organizações podem auditar sensitive usando recursos NGFW. Todas as auditorias devem medir até a documentação de base dentro da organização que descreve as melhores práticas para usar a rede da organização. Alguns exemplos de comportamento que podem indicar uma ameaça interna incluem o seguinte:

- transmissão de dados confidenciais em texto simples.

- acesso a recursos fora do horário comercial.

- falha de acesso a recursos confidenciais pelo Usuário.

- acesso a recursos de rede de Usuários de terceiros.

- ataques distribuídos de negação de serviço (DDos) : Um ataque DDoS é uma tentativa maliciosa de interromper o tráfego normal de uma rede direcionada, sobrecarregando o alvo ou sua infraestrutura circundante com uma enxurrada de tráfego. Ele utiliza vários sistemas de computador comprometidos como fontes de tráfego de ataque. As máquinas exploradas podem incluir computadores e outros recursos em rede, como dispositivos de Internet das Coisas (IoT). Um ataque DDoS é como um engarrafamento que impede que o tráfego regular chegue ao destino desejado. A principal preocupação na mitigação de um ataque DDoS é diferenciar entre ataque e tráfego normal. Muitas vezes, o tráfego neste tipo de ataque pode vir de fontes aparentemente legítimas e requer verificação cruzada e auditoria de vários componentes de segurança.Malware: as ameaças de Malware são variadas, complexas e em constante evolução, juntamente com a tecnologia de segurança e as redes que protege. À medida que as redes se tornam mais complexas e dinâmicas com o surgimento da IoT, torna-se mais difícil para os firewalls defendê-los.

- Patching/Configuration: um firewall mal configurado ou uma atualização perdida do Fornecedor pode ser prejudicial à segurança da rede. Os administradores de TI devem ser proativos na manutenção de seus componentes de segurança.

os fornecedores de Firewall

as empresas que desejam comprar um firewall devem estar cientes de suas necessidades e entender sua arquitetura de rede. Existem muitos tipos, recursos e fornecedores diferentes que se especializam nesses tipos diferentes. Aqui estão alguns fornecedores NGFW respeitáveis:

- Palo Alto: cobertura extensa, mas não barata.SonicWall: bom valor e tem uma gama de empresas de tamanho para as quais pode trabalhar. A SonicWall possui soluções para redes de pequena, média ou grande escala. Sua única queda é que falta um pouco nos recursos da nuvem.Cisco: maior amplitude de recursos para um NGFW, mas também não é barato.Sophos: bom para empresas de médio porte e fácil de usar.Barracuda: valor decente, excelente gerenciamento, suporte e recursos de nuvem.

- Fortinet: cobertura extensa, grande valor e alguns recursos de nuvem.

futuro da segurança de rede

nos primeiros dias da internet, quando em & Steven M. Bellovin da T usou pela primeira vez a metáfora do firewall, o tráfego de rede fluiu principalmente de norte a sul. Isso significa simplesmente que a maior parte do tráfego em um data center fluiu de cliente para servidor e servidor para cliente. Nos últimos anos, no entanto, a virtualização e as tendências, como A infraestrutura convergente, criaram mais tráfego leste-oeste, o que significa que, às vezes, o maior volume de tráfego em um data center está se movendo de servidor para servidor. Para lidar com essa mudança, algumas organizações corporativas migraram das arquiteturas tradicionais de data center de três camadas para várias formas de arquiteturas leaf-spine. Essa mudança na arquitetura fez com que alguns especialistas em segurança alertassem que, embora os firewalls ainda tenham um papel importante a desempenhar na manutenção de uma rede segura, eles correm o risco de se tornarem menos eficazes. Alguns especialistas até prevêem uma saída do modelo de servidor cliente completamente.

uma solução potencial é o uso de perímetros definidos por software (SDP). Um SDP é mais adequado para arquiteturas virtuais e baseadas em nuvem porque tem menos latência do que um firewall. Ele também funciona melhor dentro de modelos de segurança cada vez mais centrados na identidade. Isso ocorre porque ele se concentra em proteger o acesso do usuário em vez do acesso baseado em endereço IP. Um SDP é baseado em uma estrutura de confiança zero.