o seguinte é um post contribuído de Chima Mmeje. Ela é uma estrategista de conteúdo que ajuda SaaS e marcas de tecnologia a criar clusters de tópicos e executar sua estratégia de conteúdo.À medida que as corporações crescem, a necessidade de organizar dados e ativos do usuário em uma estrutura hierárquica torna-se fundamental para simplificar o acesso ao armazenamento desses ativos. O LDAP permite que as organizações armazenem, gerenciem e protejam informações sobre a organização, seus usuários e ativos.

neste guia, explicaremos o que é LDAP, seus usos e como funciona. Também discutiremos os níveis de diretório LDAP e componentes de dados – ilustrando como é uma ferramenta essencial para gerenciar dados sobre organizações e usuários.

o que é o Lightweight Directory Access Protocol (LDAP)? LDAP é uma versão leve do Directory Access Protocol (dap). Seu objetivo original era fornecer acesso de baixa sobrecarga a um diretório X. 500, mas a ferramenta agora tem uma variedade maior de usos, que discutiremos mais tarde.

a principal função do LDAP é permitir que os usuários encontrem dados sobre Organizações, Pessoas e muito mais. Ele realiza esse objetivo armazenando dados no diretório LDAP e autenticando usuários para acessar o diretório. Ele também fornece a linguagem de comunicação que os aplicativos exigem para enviar e receber informações dos serviços de diretório.

dados e recursos que você pode encontrar com LDAP incluem arquivos e informações do Usuário. Ele funciona com impressoras, computadores e outros dispositivos conectados via Internet ou intranet de uma empresa.O LDAP funciona com a maioria dos serviços de diretório de fornecedores, como o Active Directory (AD). Com o LDAP, o compartilhamento de informações sobre usuários, Serviços, Sistemas, Redes e aplicativos de um serviço de diretório para outros aplicativos e serviços torna-se mais fácil de implementar.

o que é autenticação LDAP?

um usuário não pode acessar informações armazenadas em um banco de dados ou diretório LDAP sem primeiro autenticar (provando que são quem dizem ser). O banco de dados normalmente contém informações de usuário, grupo e permissão e fornece informações solicitadas aos aplicativos conectados.A autenticação LDAP envolve a verificação de nomes de usuário e senhas fornecidos conectando-se com um serviço de diretório que usa o protocolo LDAP. Alguns servidores de diretório que usam LDAP dessa maneira são OpenLDAP, MS Active Directory e OpenDJ.

aqui está um detalhamento passo a passo do processo de autenticação:

- o cliente (um sistema ou aplicativo pronto para LDAP) envia uma solicitação para acessar as informações armazenadas em um banco de dados LDAP.

- o cliente fornece suas credenciais de usuário do servidor LDAP (nome de usuário e senha).

- o servidor LDAP verifica as credenciais enviadas do usuário em relação aos dados de identidade do usuário principal armazenados em seu banco de dados LDAP.

- se as credenciais fornecidas corresponderem à identidade do usuário principal armazenada, o cliente poderá acessar as informações solicitadas.

- credenciais incorretas levarão ao acesso negado ao banco de dados LDAP.

observe que a identidade do usuário principal armazenada no banco de dados LDAP não é necessariamente apenas nomes de usuário e senhas, mas também outros atributos como endereços, números de telefone e associações de grupo.

LDAP vs Active Directory

Active Directory (AD) foi desenvolvido pela Microsoft para redes de domínio do Windows. Ele é incluído como um conjunto de serviços e processos na maioria dos sistemas operacionais Windows e contém informações sobre cada conta de usuário conectada à rede.LDAP é uma ferramenta para extrair e editar dados armazenados no Active Directory e outros provedores de serviços de diretório compatíveis. Cada conta de usuário em um anúncio tem vários atributos, como o nome completo do Usuário e o endereço de E-mail. Extrair essas informações em um formato utilizável requer LDAP.

LDAP extrai informações do AD com uma consulta simples baseada em string. O LDAP também pode compartilhar as informações extraídas (como nomes de usuário e senhas) com dispositivos ou aplicativos conectados.

usar LDAP elimina a necessidade de os usuários inserirem manualmente uma sequência de consultas LDAP para recuperar informações do AD. Por exemplo, o Microsoft Outlook é um programa Windows habilitado para LDAP que insere consultas automaticamente para obter as informações desejadas.

para que serve o LDAP?

como o LDAP é um protocolo aberto e multiplataforma, ele funciona com vários provedores de serviços de diretório e possui vários aplicativos. O caso de uso LDAP mais comum é servir como um local central para armazenar informações de autenticação, como nomes de usuário e senhas. Você pode usar as informações de autenticação armazenadas em vários aplicativos para validar usuários.

aplicativos populares que suportam autenticação LDAP são servidores OpenVPN, Docker, Jenkins, Kubernetes e Linux Samba. Os administradores de sistema também usam o recurso de logon único (SSO) do LDAP para gerenciar o acesso ao banco de dados LDAP.

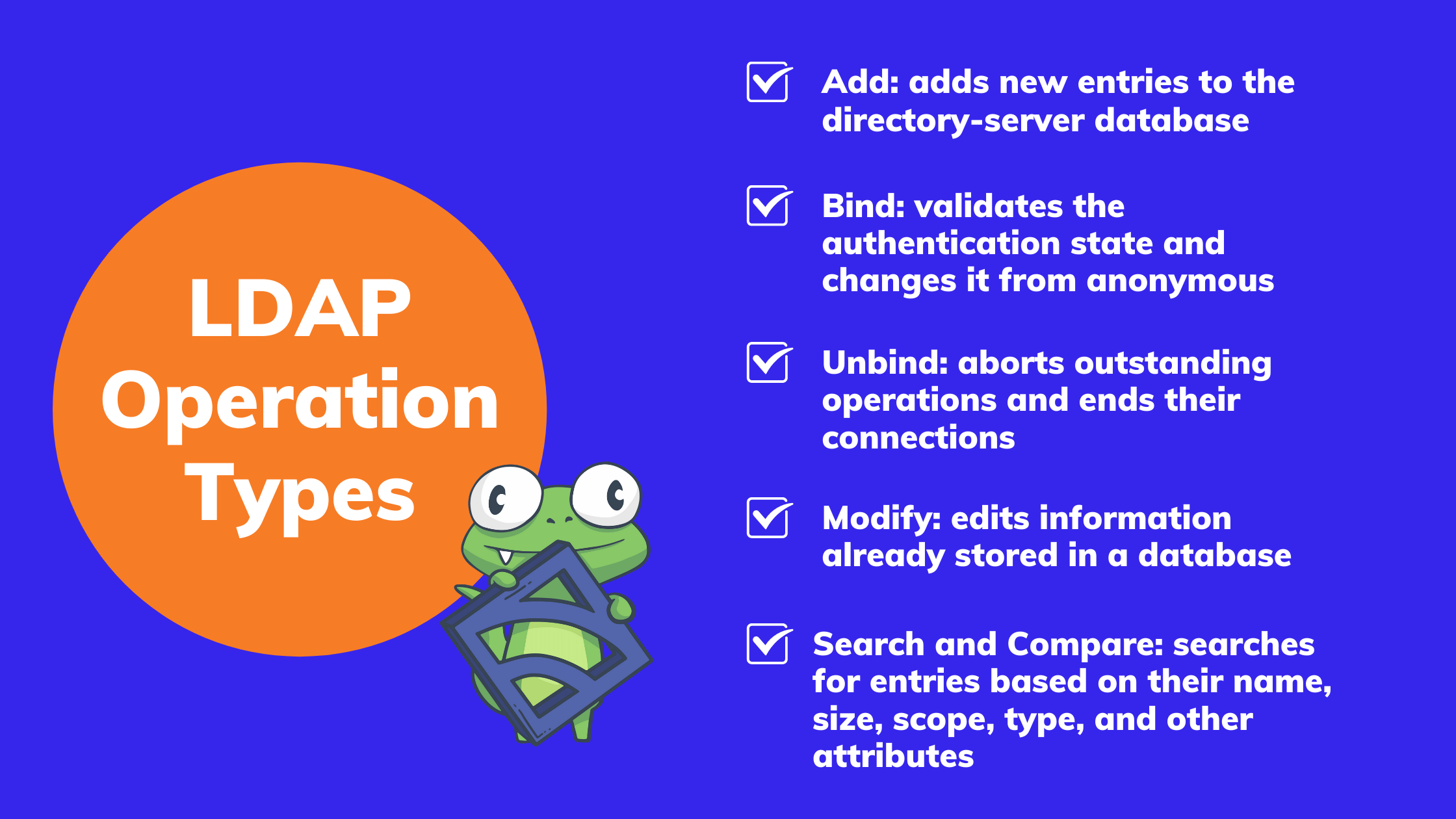

LDAP Tipos de Operação

Aqui estão alguns tipos básicos de operações de LDAP:

Adicionar

O recurso permite que você adicionar novas entradas para o diretório do servidor de banco de dados. Se o nome adicionado já existir, o servidor não aceitará a entrada. Em vez disso, ele entregará uma notificação “entryAlreadyExists”. Os servidores compatíveis com LDAP armazenarão nomes adicionados e outros atributos de acordo com os padrões de nomenclatura prescritos para garantir a uniformidade.

Bind (Authentication)

quando você cria uma sessão conectando-se a um servidor LDAP, o estado de autenticação padrão da sessão é anônimo. O recurso LDAP bind valida o estado de autenticação e o altera de anônimo. O Bind pode ocorrer por meio do método de autenticação simples ou SASL (Simple Authentication and Security Layer).

Unbind

Unbind aborta operações pendentes e termina suas conexões. Você pode realizar a mesma coisa fechando a conexão, mas usar unbind é preferido porque libera recursos que podem permanecer atribuídos à operação abortada.

modificar

clientes LDAP usam o recurso Modificar para editar informações já armazenadas em um banco de dados. Apenas três tipos de modificações são permitidos:

- Adicionar um novo valor para os dados

- Substituição ou a substituição de um valor existente

- Excluir um valor existente

Pesquisar e Comparar

A operação permite que os clientes a pesquisar e ler entradas. Você pode pesquisar entradas com base em seu nome, tamanho, escopo, tipo e outros atributos. O recurso Comparar facilita a verificação se uma entrada nomeada possui atributos específicos.

excluir

os clientes usam esse recurso para excluir entradas do diretório. Observe que a exclusão não ocorrerá a menos que o cliente envie uma solicitação de exclusão perfeitamente composta para o servidor. Alguns dos recursos que a solicitação de exclusão deve ter São:

- o nome da entrada que você deseja apagar

- controles de solicitação anexados

níveis de diretório LDAP

uma configuração LDAP típica segue um formato de Hierarquia de “árvore”. Abaixo estão os níveis de hierarquia do início ao fim:

- O local de partida – um diretório raiz

- Países

- Organizações ou empresas

- Divisões, departamentos e outras unidades organizacionais

- Pessoas, arquivos e recursos compartilhados (impressoras, computadores, e assim por diante)

Você pode distribuir um diretório LDAP através de vários servidores. As consultas dos clientes são distribuídas entre os vários servidores com a ajuda da replicação. Cada servidor LDAP recebe solicitações dos usuários e assume a responsabilidade pelas solicitações antes de passá-las para outros servidores. Os servidores terão uma versão replicada do diretório e todos os diretórios sincronizarão suas entradas em intervalos regulares.

componentes de dados LDAP

vários componentes trabalham juntos para LDAP para completar sua miríade de tarefas, especialmente quando se trata de como ele consulta e exibe dados para os usuários. Os mais essenciais desses componentes são:

atributos

os dados reais dentro de um sistema LDAP são armazenados como atributos. Cada atributo está associado a um tipo de atributo que especifica como os clientes e o servidor de diretório devem interagir com esse atributo. Além disso, os valores de atributo contêm a maioria dos dados que os usuários armazenam e acessam em sistemas LDAP.

entradas

atributos definem as características de um usuário ou item, enquanto uma entrada descreve o usuário ou item listando todos os seus atributos com um nome. Por conta própria, os atributos têm funções limitadas. Você precisa associar um atributo a uma entrada antes de poder utilizá-lo totalmente.

Data Information Tree (DIT)

dentro de um sistema LDAP, os dados definidos por atributos representam apenas uma fração das informações disponíveis de um objeto. As informações restantes podem ser obtidas a partir do posicionamento da entrada dentro do sistema LDAP e dos relacionamentos que sua colocação sugere. Por exemplo, se você tiver uma entrada para “inventoryItems” e outra para “pessoas”, os dados inseridos em cada um fornecerão uma ideia melhor do que cada entrada representa.

cada entrada em um sistema LDAP é configurada como ramificações em árvores de informações de dados (DITs). Como cada entrada em uma árvore LDAP pode simbolizar quase tudo, os usuários usam principalmente entradas para manter as coisas organizadas.

Schemas

Schema é uma construção onde ObjectClasses relacionados e definições de atributos vão sob a mesma categoria. Um DIT pode ter vários esquemas não relacionados para gerar as entradas e atributos de que precisa.LDAP é um protocolo fácil de implementar para consolidar informações dentro de sua organização. Ele também serve como um hub central para Autenticação. Você pode coletar e salvar informações do usuário em um diretório LDAP. Sempre que um aplicativo habilitado para LDAP precisa de qualquer uma das informações armazenadas, ele consulta automaticamente o diretório para recuperá-lo.

outro benefício é que o LDAP é de código aberto e compatível com vários sistemas operacionais, incluindo sistemas baseados em Windows e Unix. Abaixo, incluímos alguns recursos e FAQs — incluindo uma postagem no blog sobre como a autenticação LDAP funciona com o Sensu Go.

FAQs

o que é um servidor LDAP?

um servidor LDAP, também chamado de Directory System Agent (DSA), é executado no sistema operacional Windows e Unix/Linux. Ele armazena nomes de usuário, senhas e outras identidades de usuário principais. Ele usa esses dados para autenticar usuários quando recebe solicitações ou consultas e compartilha as solicitações com outros DSAs. Vários aplicativos e serviços podem se conectar a um servidor de uma só vez para validar os usuários.

como funciona o LDAP?

LDAP é um protocolo multiplataforma para Autenticação por meio de serviços de diretório. Ele também fornece a linguagem de comunicação que os aplicativos usam para se conectar a outros servidores de serviço de diretório. Esses serviços de diretório abrigam nomes de usuário, senhas e contas de computador e fornecem essas informações aos usuários na rede mediante solicitação.

imagem LDAP como uma enorme lista telefônica virtual. Abrir a lista telefônica dá acesso a um grande diretório de informações de contato para várias pessoas, incluindo seus nomes de usuário e senhas. Com o LDAP, você pode verificar facilmente as credenciais dos usuários quando eles tentam acessar o banco de dados da sua organização.

o que é uma conta LDAP?

LDAP Account é um aplicativo online para gerenciar diferentes tipos de contas armazenadas em um diretório LDAP. A conta oferece aos usuários uma visão abstrata de um diretório, o que torna mais fácil para pessoas que não são experientes em tecnologia Gerenciar dados LDAP.

Qual é a diferença entre LDAP e Active Directory? O Active Directory (AD) é o banco de dados de serviço de diretório usado para armazenar dados, autenticação e política de uma organização, enquanto o LDAP é o Protocolo para se comunicar com o anúncio.

em resumo, o AD funciona com LDAP e a combinação dos dois aplicativos melhora o gerenciamento de acesso.

o LDAP é seguro? A autenticação LDAP fornece segurança padrão com uma camada integrada de gerenciamento de acesso. Atores maliciosos ainda podem escutar durante a transmissão de dados entre o Active Directory e os clientes. Otimize a segurança adicionando criptografia SSL / TLS ao processo de autenticação LDAP, o que torna as informações transmitidas durante o processo de autenticação menos vulneráveis criptografando as comunicações.

a porta LDAP padrão usada para Autenticação (porta 389) não tem sua própria segurança. Crie uma conexão segura adicionando extensões de segurança, como a extensão LDAPv3 TLS ou o modo StartTLS.

como você consulta no LDAP?

as consultas LDAP facilitam a pesquisa de computadores, usuários, grupos e outros objetos no Active Directory. O LDAP extrai informações do AD com a ajuda de uma consulta simples baseada em string. Você também pode usar utilitários, como scripts ldapsearch, PowerShell ou VBS para executar consultas.

SAML vs LDAP

LDAP e SAML são protocolos de autenticação que ajudam os aplicativos a acessar recursos de TI. O SAML envia informações do Usuário para seu provedor de identidade e outros aplicativos on-line, enquanto o LDAP facilita a autenticação on-prem e outros processos do servidor.

a maioria das organizações combina o uso de SAML, LDAP e outros protocolos de autenticação para acessar vários tipos de recursos de TI e atingir seus objetivos de negócios.

Kerberos vs LDAP

Kerberos é um protocolo de logon e autenticação único para gerenciar credenciais com segurança. Ele permite que um processo se conecte a um servidor de autenticação e fornece tickets assinados e criptografados para acessar arquivos, aplicativos e outros recursos.O LDAP, por outro lado, facilita o acesso ao OpenLDAP, ao Active Directory e a outros diretórios. Ele autentica conexões através da verificação cruzada de nomes de usuário e senhas armazenadas no diretório LDAP. Como o Kerberos é mais seguro que o LDAP e o LDAP tem mais funções do que o Kerberos, a maioria das organizações usa os dois protocolos.