Următorul este un post contribuit de la Chima Mmeje. Ea este un strateg de conținut care ajută brandurile SaaS și tech să construiască clustere de subiecte și să-și execute strategia de conținut.

pe măsură ce corporațiile cresc, nevoia de a organiza datele și activele utilizatorilor într-o structură ierarhică devine critică pentru a simplifica accesul la stocare al acestor active. LDAP permite organizațiilor să stocheze, să gestioneze și să securizeze informații despre organizație, utilizatori și active.

în acest ghid, vă vom explica ce este LDAP, utilizările sale și cum funcționează. Vom discuta, De asemenea, nivelurile directorului LDAP și ale componentelor de date – ilustrând modul în care este un instrument esențial pentru gestionarea datelor despre organizații și utilizatori deopotrivă.

ce este Lightweight Directory Access Protocol (LDAP)?

LDAP este o versiune ușoară a Directory Access Protocol (Dap). Scopul său inițial a fost de a oferi acces redus la un director X. 500, dar instrumentul are acum o varietate mai largă de utilizări, pe care le vom discuta mai târziu.

funcția principală a LDAP permite utilizatorilor să găsească date despre organizații, persoane și multe altele. Realizează acest obiectiv prin stocarea datelor în directorul LDAP și autentificarea utilizatorilor pentru a accesa directorul. De asemenea, oferă limbajul de comunicare necesar aplicațiilor pentru a trimite și primi informații de la serviciile de directoare.

datele și resursele pe care le puteți găsi cu LDAP includ fișiere și informații despre utilizator. Funcționează cu imprimante, computere și alte dispozitive conectate prin internet sau intranetul unei companii.

LDAP funcționează cu cele mai multe servicii de director furnizor, cum ar fi Active Directory (AD). Cu LDAP, schimbul de informații despre utilizatori, servicii, sisteme, rețele și aplicații de la un serviciu director la alte aplicații și servicii devine mai ușor de implementat.

ce este autentificarea LDAP?

un utilizator nu poate accesa informațiile stocate într-o bază de date sau director LDAP fără a se autentifica mai întâi (dovedind că sunt cine spun că sunt). Baza de date conține de obicei informații despre utilizator, grup și permisiune și furnizează informațiile solicitate aplicațiilor conectate.

autentificarea LDAP implică verificarea numelor de utilizator și parolelor furnizate prin conectarea cu un serviciu de director care utilizează protocolul LDAP. Unele servere de directoare care utilizează LDAP în acest mod sunt OpenLDAP, MS Active Directory și OpenDJ.

Iată o defalcare pas cu pas a procesului de autentificare:

- Clientul (un sistem sau o aplicație pregătită pentru LDAP) trimite o solicitare pentru a accesa informațiile stocate într-o bază de date LDAP.

- Clientul furnizează acreditările de utilizator ale serverului LDAP (nume de utilizator și parolă).

- serverul LDAP verifică încrucișat acreditările trimise de utilizator cu datele de bază ale identității utilizatorului stocate în baza sa de date LDAP.

- dacă acreditările furnizate se potrivesc cu identitatea utilizatorului de bază stocată, Clientul poate accesa informațiile solicitate.

- acreditările incorecte vor duce la refuzul accesului la baza de date LDAP.

rețineți că identitatea utilizatorului de bază stocată în baza de date LDAP nu este neapărat doar nume de utilizator și parole, ci și alte atribute precum adrese, numere de telefon și asociații de grup.

LDAP vs Active Directory

Active Directory (AD) a fost dezvoltat de Microsoft pentru Windows Domain networks. Este inclus ca un set de servicii și procese în majoritatea sistemelor de operare Windows și conține informații despre fiecare cont de utilizator conectat la rețea.

LDAP este un instrument pentru extragerea și editarea datelor stocate în Active Directory și alți furnizori de servicii de directoare compatibile. Fiecare cont de utilizator dintr-un anunț are mai multe atribute, cum ar fi numele complet și adresa de e-mail a utilizatorului. Extragerea acestor informații într-un format utilizabil necesită LDAP.

LDAP extrage informații din AD cu o interogare simplă, bazată pe șiruri. LDAP poate partaja, de asemenea, informațiile extrase (cum ar fi numele de utilizator și parolele) cu dispozitive sau aplicații conectate.

utilizarea LDAP elimină necesitatea ca utilizatorii să introducă manual un șir de interogări LDAP pentru a prelua informații din AD. De exemplu, Microsoft Outlook este un program Windows activat LDAP care introduce interogări automat pentru a vă obține informațiile dorite.

pentru ce se utilizează LDAP?

deoarece LDAP este un protocol deschis și cross-platform, funcționează cu mai mulți furnizori de servicii de director și are diverse aplicații. Cel mai frecvent caz de utilizare LDAP servește ca locație centrală pentru stocarea informațiilor de autentificare, cum ar fi numele de utilizator și parolele. Puteți utiliza informațiile de autentificare stocate pe diverse aplicații pentru a valida utilizatorii.

aplicațiile populare care acceptă autentificarea LDAP sunt serverele OpenVPN, Docker, Jenkins, Kubernetes și Linux Samba. Administratorii de sistem utilizează, de asemenea, caracteristica LDAP single sign on (SSO) pentru a gestiona accesul la baza de date LDAP.

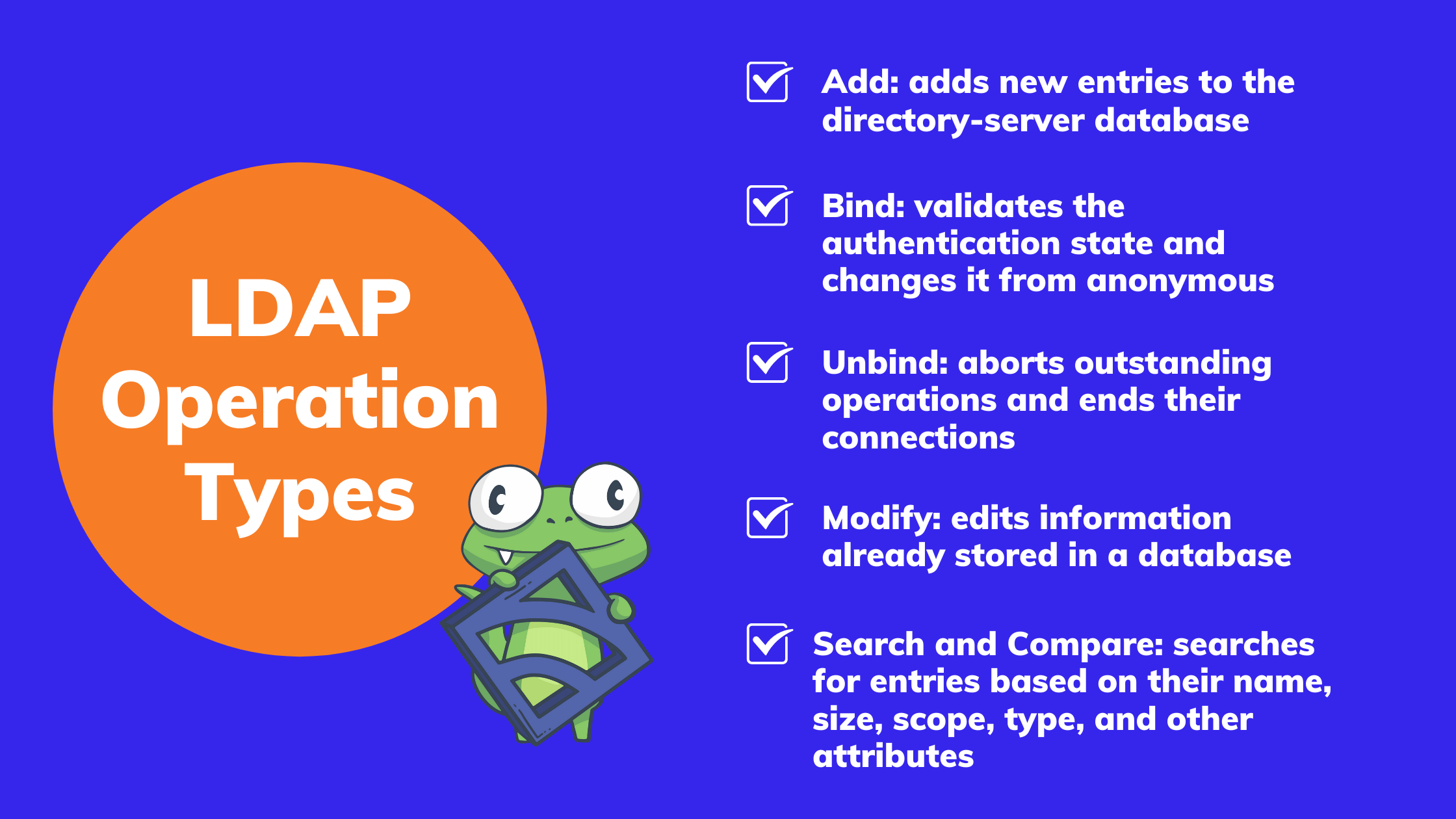

tipuri de operații LDAP

iată câteva tipuri de operații de bază în LDAP:

Adăugare

caracteristica vă permite să adăugați intrări noi în baza de date directory-server. Dacă numele adăugat Există deja, serverul nu va accepta intrarea. În schimb, va livra o notificare” entryAlreadyExists”. Serverele compatibile cu LDAP vor stoca nume adăugate și alte atribute în conformitate cu standardele de denumire prescrise pentru a asigura uniformitatea.

Bind (autentificare)

când creați o sesiune conectându-vă la un server LDAP, starea de autentificare implicită a sesiunii este anonimă. Caracteristica LDAP bind validează starea de autentificare și o schimbă din anonymous. Legarea poate apărea fie prin metoda de autentificare simplă, fie prin metoda SASL (simple Authentication and Security Layer).

Unbind

Unbind întrerupe operațiunile restante și încheie conexiunile lor. Puteți realiza același lucru închizând conexiunea, dar utilizarea unbind este preferată deoarece eliberează resurse care pot rămâne atribuite operației avortate.

Modify

clienții LDAP utilizează caracteristica modificare pentru a edita informațiile deja stocate într-o bază de date. Sunt permise doar trei tipuri de modificări:

- adăugarea unei noi valori la date

- înlocuirea sau suprascrierea unei valori existente

- ștergerea unei valori existente

Căutați și comparați

operația permite clienților să caute și să citească intrări. Puteți căuta intrări în funcție de numele, dimensiunea, domeniul de aplicare, tipul și alte atribute. Caracteristica de comparare facilitează verificarea dacă o intrare numită are atribute specifice.

Delete

clienții utilizează această caracteristică pentru a șterge intrările din director. Rețineți că ștergerea nu va avea loc decât dacă clientul trimite o cerere de ștergere perfect compusă către server. Unele dintre caracteristicile pe care trebuie să le aibă cererea de ștergere sunt:

- numele intrării pe care doriți să o ștergeți

- controale de solicitare atașate

nivelurile directorului LDAP

o configurație tipică LDAP urmează un format ierarhic „arbore”. Mai jos sunt nivelurile ierarhiei de la început până la sfârșit:

- locul de pornire – un director rădăcină

- țări

- organizații sau companii

- divizii, departamente și alte unități organizaționale

- persoane, fișiere și resurse partajate (imprimante, computere și așa mai departe)

puteți distribui un director LDAP pe mai multe servere. Interogările de la clienți sunt distribuite pe mai multe servere cu ajutorul replicării. Fiecare server LDAP primește solicitări de la utilizatori și își asumă responsabilitatea pentru solicitări înainte de a le transmite altor servere. Serverele vor avea o versiune replicată a directorului, iar directoarele își vor sincroniza toate intrările la intervale regulate.

componente de date LDAP

mai multe componente lucrează împreună pentru ca LDAP să-și finalizeze nenumăratele sarcini, mai ales când vine vorba de modul în care interoghează și afișează datele utilizatorilor. Cele mai esențiale dintre aceste componente sunt:

atribute

datele reale dintr-un sistem LDAP sunt stocate ca atribute. Fiecare atribut este asociat cu un tip de atribut care specifică modul în care clienții și serverul de directoare ar trebui să interacționeze cu acel atribut. De asemenea, valorile atributelor conțin majoritatea datelor pe care utilizatorii le stochează și le accesează în sistemele LDAP.

intrări

atribute definesc caracteristicile unui utilizator sau element, în timp ce o intrare descrie utilizatorul sau elementul prin listarea tuturor atributelor lor sub un nume. Pe cont propriu, atributele au funcții limitate. Trebuie să asociați un atribut cu o intrare înainte de a-l putea utiliza pe deplin.

Arborele informațiilor de date (dit)

într-un sistem LDAP, datele definite de atribute reprezintă doar o fracțiune din informațiile disponibile ale unui obiect. Informațiile rămase pot fi obținute din plasarea intrării în sistemul LDAP și relațiile pe care le sugerează plasarea acesteia. De exemplu, dacă aveți o intrare pentru „inventaryitems” și alta pentru „oameni”, datele introduse sub fiecare vor oferi o idee mai bună despre ceea ce reprezintă fiecare intrare.

fiecare intrare într-un sistem LDAP este configurat ca ramuri pe arbori de informații de date (DITs). Deoarece fiecare intrare într-un arbore LDAP poate simboliza aproape orice, utilizatorii folosesc mai ales intrări pentru a menține lucrurile organizate.

scheme

Schema este o construcție în care clasele de obiecte conexe și definițiile atributelor se încadrează în aceeași categorie. Un DIT poate avea mai multe scheme fără legătură pentru generarea intrărilor și atributelor de care are nevoie.

LDAP este un protocol ușor de implementat pentru consolidarea informațiilor în cadrul organizației dvs. De asemenea, servește ca un hub central pentru autentificare. Puteți colecta și salva informații de utilizator sub un director LDAP. Ori de câte ori o aplicație activată LDAP are nevoie de oricare dintre informațiile stocate, aceasta interogează automat directorul pentru a-l recupera.

un alt beneficiu este că LDAP este open source și compatibil cu diverse sisteme de operare, inclusiv Windows și sisteme bazate pe Unix. Mai jos, am inclus câteva resurse și Întrebări frecvente — inclusiv o postare pe blog despre modul în care funcționează autentificarea LDAP cu Sensu Go.

Întrebări frecvente

ce este un server LDAP?

un server LDAP, numit și agent de sistem de directoare (DSA), rulează pe sistemul de operare Windows și Unix/Linux. Stochează nume de utilizator, parole și alte identități de utilizator de bază. Utilizează aceste date pentru a autentifica utilizatorii atunci când primește cereri sau interogări și împărtășește cererile cu alte DSA-uri. Mai multe aplicații și servicii se pot conecta la un server simultan pentru a valida utilizatorii.

cum acționează LDAP?

LDAP este un protocol cross-platform pentru autentificarea prin intermediul serviciilor de directoare. De asemenea, oferă limbajul de comunicare pe care îl folosesc aplicațiile pentru conectarea la alte servere de servicii de directoare. Aceste servicii de directoare găzduiesc nume de utilizator, parole și conturi de computer și furnizează aceste informații utilizatorilor din rețea la cerere.

imagine LDAP ca o carte de telefon virtual imens. Deschiderea agendei telefonice vă oferă acces la un director mare de informații de contact pentru diverse persoane, inclusiv numele de utilizator și parolele acestora. Cu LDAP, puteți verifica cu ușurință acreditările utilizatorilor atunci când încearcă să acceseze baza de date a organizației dvs.

ce este un cont LDAP?

contul LDAP este o aplicație online pentru gestionarea diferitelor tipuri de conturi stocate într-un director LDAP. Contul oferă utilizatorilor o vizualizare abstractă a unui director, ceea ce facilitează gestionarea datelor LDAP de către persoanele care nu au cunoștințe tehnice.

care este diferența dintre LDAP și Active Directory?

Active Directory (AD) este baza de date a serviciului director utilizată pentru stocarea datelor, autentificarea și Politica unei organizații, în timp ce LDAP este protocolul de comunicare cu anunțul.

în rezumat, AD funcționează cu LDAP, iar combinarea celor două aplicații îmbunătățește gestionarea accesului.

LDAP este sigur?

autentificarea LDAP oferă securitate standard cu un strat încorporat de gestionare a accesului. Actorii rău intenționați pot trage cu urechea în timpul transmisiei de date între Active Directory și clienți. Optimizați securitatea adăugând criptarea SSL / TLS la procesul de autentificare LDAP, ceea ce face ca informațiile transmise în timpul procesului de autentificare să fie mai puțin vulnerabile prin criptarea comunicațiilor.

portul LDAP implicit utilizat pentru autentificare (portul 389) nu are propria securitate. Creați o conexiune securizată adăugând extensii de securitate, cum ar fi extensia LDAPv3 TLS sau modul StartTLS.

cum interogați în LDAP?

interogările LDAP facilitează căutarea computerelor, utilizatorilor, grupurilor și a altor obiecte din Active Directory. LDAP extrage informații din AD cu ajutorul unei interogări simple, bazate pe șiruri. De asemenea, puteți utiliza utilitare, cum ar fi scripturile Ldapsearch, PowerShell sau VBS pentru a executa interogări.

SAML vs LDAP

LDAP și SAML sunt ambele protocoale de autentificare care ajută aplicațiile să acceseze resursele IT. SAML trimite informații de utilizator furnizorului dvs. de identitate și altor aplicații online, în timp ce LDAP facilitează autentificarea on-prem și alte procese de server.

majoritatea organizațiilor combină utilizarea SAML, LDAP și a altor protocoale de autentificare pentru a accesa diferite tipuri de resurse IT și pentru a-și atinge obiectivele de afaceri.

Kerberos vs LDAP

Kerberos este un singur protocol de conectare și autentificare pentru gestionarea acreditărilor în siguranță. Permite un proces să se conecteze la un server de autentificare și oferă bilete semnate și criptate pentru accesarea fișierelor, aplicațiilor și a altor resurse.

LDAP, pe de altă parte, facilitează accesarea OpenLDAP, Active Directory și a altor directoare. Autentifică conexiunile prin verificarea încrucișată a numelor de utilizator și a parolelor stocate în directorul LDAP. Deoarece Kerberos este mai sigur decât LDAP și LDAP are mai multe funcții decât Kerberos, majoritatea organizațiilor folosesc ambele protocoale.