ce este un firewall?

un firewall este un software sau firmware care împiedică accesul neautorizat la o rețea. Acesta inspectează traficul de intrare și de ieșire folosind un set de reguli pentru a identifica și bloca amenințările.

firewall-urile sunt utilizate atât în setările personale, cât și în cele de întreprindere, iar multe dispozitive vin cu unul încorporat, inclusiv computere Mac, Windows și Linux. Acestea sunt considerate pe scară largă o componentă esențială a securității rețelei.

de ce sunt importante firewall-urile?

firewall-urile sunt importante deoarece au avut o influență uriașă asupra tehnicilor moderne de securitate și sunt încă utilizate pe scară largă. Au apărut pentru prima dată în primele zile ale Internetului, când rețelele aveau nevoie de noi metode de securitate care să poată face față complexității crescânde. Firewall-urile au devenit de atunci fundamentul securității rețelei în modelul client – server-arhitectura centrală a calculelor moderne. Majoritatea dispozitivelor folosesc firewall – uri – sau instrumente strâns legate-pentru a inspecta traficul și a atenua amenințările.

utilizări

firewall-urile sunt utilizate atât în setările corporative, cât și în cele ale consumatorilor. Organizațiile moderne le încorporează într-o strategie de gestionare a informațiilor și evenimentelor de securitate (Siem) împreună cu alte dispozitive de securitate cibernetică. Acestea pot fi instalate în perimetrul rețelei unei organizații pentru a proteja împotriva amenințărilor externe sau în cadrul rețelei pentru a crea segmentare și pentru a proteja împotriva amenințărilor din interior.

în plus față de apărarea imediată a amenințărilor, firewall-urile îndeplinesc funcții importante de înregistrare și audit. Acestea păstrează o evidență a evenimentelor, care pot fi utilizate de administratori pentru a identifica tiparele și pentru a îmbunătăți seturile de reguli. Normele ar trebui actualizate periodic pentru a ține pasul cu amenințările la adresa securității cibernetice în continuă evoluție. Vânzătorii descoperă noi amenințări și dezvoltă patch-uri pentru a le acoperi cât mai curând posibil.

într-o singură rețea de domiciliu, un firewall poate filtra traficul și alerta utilizatorul la intruziuni. Acestea sunt utile în special pentru conexiunile always-on, cum ar fi Digital Subscriber Line (DSL) sau modem de cablu, deoarece aceste tipuri de conexiuni utilizează adrese IP statice. Acestea sunt adesea folosite alături de aplicațiile antivirus. Firewall-urile personale, Spre deosebire de cele corporative, sunt de obicei un singur produs, spre deosebire de o colecție de diverse produse. Acestea pot fi software sau un dispozitiv cu firmware firewall încorporat. Firewall-urile Hardware/firmware sunt adesea folosite pentru setarea restricțiilor între dispozitivele interne.

cum funcționează un firewall?

un firewall stabilește o graniță între o rețea externă și rețeaua pe care o păzește. Acesta este introdus în linie într-o conexiune de rețea și inspectează toate pachetele care intră și ies din rețeaua păzită. Pe măsură ce inspectează, folosește un set de reguli preconfigurate pentru a distinge între pachetele benigne și cele rău intenționate.

termenul ‘pachete’ se referă la bucăți de date care sunt formatate pentru transferul pe internet. Pachetele conțin datele în sine, precum și informații despre date, cum ar fi de unde provin. Firewall-urile pot utiliza aceste informații despre pachete pentru a determina dacă un pachet dat respectă setul de reguli. Dacă nu, pachetul va fi interzis să intre în rețeaua păzită.

seturile de reguli se pot baza pe mai multe lucruri indicate de pachete de date, inclusiv:

- sursa lor.

- destinația lor.

- conținutul lor.

aceste caracteristici pot fi reprezentate diferit la diferite niveluri ale rețelei. Pe măsură ce un pachet călătorește prin rețea, acesta este reformatat de mai multe ori pentru a spune protocolului unde să-l trimită. Există diferite tipuri de firewall-uri pentru a citi pachetele la diferite niveluri de rețea.

tipurile de firewall-uri

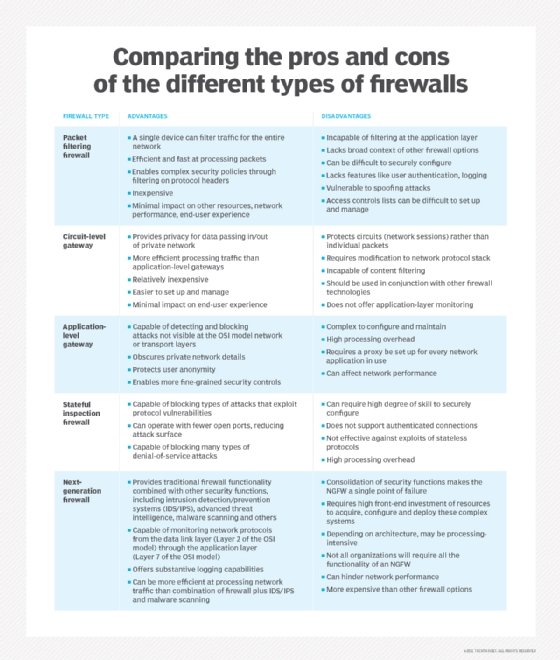

firewall-urile sunt fie clasificate după modul în care filtrează datele, fie după sistemul pe care îl protejează.

când se clasifică după ceea ce protejează, cele două tipuri sunt: bazate pe rețea și bazate pe gazdă. Firewall-urile bazate pe rețea protejează rețele întregi și sunt adesea hardware. Firewall-urile bazate pe gazdă protejează dispozitivele individuale – cunoscute sub numele de gazde – și sunt adesea software.

la clasificarea prin metoda de filtrare, principalele tipuri sunt:

- un firewall de filtrare a pachetelor examinează pachetele în mod izolat și nu cunoaște contextul pachetului.

- un firewall de inspecție stateful examinează traficul de rețea pentru a determina dacă un pachet este legat de un alt pachet.

- un firewall proxy (aka gateway la nivel de aplicație) inspectează pachetele la nivelul de aplicație al modelului de referință Open Systems Interconnection (OSI).

- un Firewall de generație următoare (NGFW) utilizează o abordare multistratificată pentru a integra capabilitățile firewall-ului de întreprindere cu un sistem de prevenire a intruziunilor (IPS) și controlul aplicației.

fiecare tip din listă examinează traficul cu un nivel mai ridicat de context decât cel anterior – adică, stateful are mai mult context decât filtrarea pachetelor.

firewall-uri de filtrare a pachetelor

când un pachet trece printr-un firewall de filtrare a pachetelor, adresa sursă și destinație, protocolul și numărul portului de destinație sunt verificate. Pachetul este abandonat – ceea ce înseamnă că nu este redirecționat către destinație-dacă nu respectă setul de reguli al firewall-ului. De exemplu, dacă un firewall este configurat cu o regulă pentru a bloca accesul Telnet, atunci firewall-ul va renunța la pachetele destinate Protocolului de control al transmisiei (TCP) numărul portului 23, portul în care ar asculta o aplicație Telnet server.

un firewall de filtrare a pachetelor funcționează în principal pe stratul de rețea al modelului de referință OSI, deși stratul de transport este utilizat pentru a obține numerele portului sursă și destinație. Acesta examinează fiecare pachet în mod independent și nu știe dacă un pachet dat face parte dintr-un flux de trafic existent.

firewall-ul de filtrare a pachetelor este eficient, dar deoarece procesează fiecare pachet în mod izolat, poate fi vulnerabil la atacurile de spoofing IP și a fost în mare parte înlocuit de firewall-uri de inspecție de stat.

firewall – uri de inspecție Stateful

firewall-uri de inspecție Stateful – cunoscute și sub numele de firewall-uri dinamice de filtrare a pachetelor-monitorizează pachetele de comunicare în timp și examinează atât pachetele de intrare, cât și cele de ieșire.

acest tip menține un tabel care ține evidența tuturor conexiunilor deschise. Când sosesc pachete noi, compară informațiile din antetul pachetului cu tabelul de stare – lista sa de conexiuni valide – și determină dacă pachetul face parte dintr-o conexiune stabilită. Dacă este, pachetul este lăsat să treacă fără analize suplimentare. Dacă pachetul nu se potrivește cu o conexiune existentă, acesta este evaluat conform regulii stabilite pentru conexiuni noi.

deși firewall-urile de inspecție stateful sunt destul de eficiente, ele pot fi vulnerabile la atacurile denial-of-service (DoS). Atacurile DoS funcționează profitând de conexiunile stabilite pe care acest tip le presupune în general că sunt sigure.

stratul de aplicație și firewall-urile proxy

acest tip poate fi denumit și firewall bazat pe proxy sau proxy invers. Acestea oferă filtrarea stratului de aplicație și pot examina sarcina utilă a unui pachet pentru a distinge cererile valide de codul rău intenționat deghizat ca o cerere validă de date. Pe măsură ce atacurile împotriva serverelor web au devenit mai frecvente, a devenit evident că era nevoie de firewall-uri pentru a proteja rețelele de atacurile de la nivelul aplicației. Firewall-urile de filtrare a pachetelor și de inspecție stateful nu pot face acest lucru la nivelul aplicației.

deoarece acest tip examinează conținutul sarcinii utile, acesta oferă inginerilor de securitate un control mai granular asupra traficului de rețea. De exemplu, poate permite sau refuza o anumită comandă Telnet de intrare de la un anumit utilizator, în timp ce alte tipuri pot controla doar cererile generale de intrare de la o anumită gazdă.

când acest tip trăiește pe un server proxy – făcându-l un firewall proxy-face mai greu pentru un atacator să descopere unde este de fapt rețeaua și creează încă un strat de securitate. Atât clientul, cât și serverul sunt obligați să conducă sesiunea printr-un intermediar-serverul proxy care găzduiește un firewall de nivel de aplicație. De fiecare dată când un client extern solicită o conexiune la un server intern sau invers, Clientul va deschide o conexiune cu proxy-ul. Dacă cererea de conectare îndeplinește criteriile din Baza de reguli firewall, firewall-ul proxy va deschide o conexiune la serverul solicitat.

beneficiul cheie al filtrării stratului de aplicație este capacitatea de a bloca conținut specific, cum ar fi malware cunoscut sau anumite site-uri web, și de a recunoaște când anumite aplicații și protocoale, cum ar fi protocolul de transfer hipertext (HTTP), protocolul de Transfer de fișiere (FTP) și sistemul de nume de domeniu (DNS), sunt utilizate în mod abuziv. Regulile firewall-ului stratului de aplicație pot fi, de asemenea, utilizate pentru a controla execuția fișierelor sau manipularea datelor de către aplicații specifice.

firewall-uri de generație următoare (NGFW)

acest tip este o combinație a celorlalte tipuri cu software și dispozitive de securitate suplimentare incluse. Fiecare tip are propriile sale puncte forte și puncte slabe, unele protejează rețelele la diferite straturi ale modelului OSI. Beneficiul unui NGFW este că combină punctele forte ale fiecărui tip acoperă slăbiciunea fiecărui tip. Un NGFW este adesea un pachet de tehnologii sub un singur nume, spre deosebire de o singură componentă.

perimetrele moderne de rețea au atât de multe puncte de intrare și diferite tipuri de utilizatori, încât este necesar un control mai puternic al accesului și securitate la gazdă. Această nevoie de o abordare multistrat a dus la apariția NGFWs.

un NGFW integrează trei active cheie: capabilități firewall tradiționale, conștientizarea aplicațiilor și un IPS. La fel ca introducerea inspecției de stat la firewall-urile de primă generație, NGFW-urile aduc un context suplimentar procesului de luare a deciziilor firewall-ului.

NGFWs combină capabilitățile firewall-urilor tradiționale de întreprindere-inclusiv traducerea adreselor de rețea (Nat), blocarea Uniform Resource Locator (URL) și rețelele private virtuale (vpn) – cu funcționalitatea quality of service (QoS) și caracteristicile care nu se găsesc în mod tradițional în produsele de primă generație. NGFWs sprijină rețelele bazate pe intenție prin includerea inspecției Secure Sockets Layer (SSL) și Secure Shell (SSH) și detectarea malware bazată pe reputație. NGFWs utilizează, de asemenea, deep packet inspection (DPI) pentru a verifica conținutul pachetelor și pentru a preveni malware-ul.

când un NGFW sau orice firewall este utilizat împreună cu alte dispozitive, acesta este denumit unified threat management (UTM).

vulnerabilitățile

firewall – urile mai puțin avansate-filtrarea pachetelor de exemplu – sunt vulnerabile la atacuri de nivel superior, deoarece nu utilizează DPI pentru a examina complet pachetele. NGFW-urile au fost introduse pentru a aborda această vulnerabilitate. Cu toate acestea, NGFW-urile se confruntă în continuare cu provocări și sunt vulnerabile la amenințările în evoluție. Din acest motiv, organizațiile ar trebui să le asocieze cu alte componente de securitate, cum ar fi sistemele de detectare a intruziunilor și sistemele de prevenire a intruziunilor. Câteva exemple de amenințări moderne la care un firewall poate fi vulnerabil sunt:

- atacuri din interior: organizațiile pot utiliza firewall-uri interne deasupra unui firewall perimetral pentru a segmenta rețeaua și a oferi protecție internă. Dacă se suspectează un atac, organizațiile pot audita sensibile folosind caracteristici NGFW. Toate auditurile ar trebui să măsoare până la documentația de bază în cadrul organizației care prezintă cele mai bune practici pentru utilizarea rețelei organizației. Câteva exemple de comportament care ar putea indica o amenințare din interior includ următoarele:

- transmiterea datelor sensibile în text simplu.

- accesul la resurse în afara programului de lucru.

- eroare de acces la resurse sensibile de către utilizator.

- accesul la resursele de rețea ale utilizatorilor terți.

- atacuri de tip Distributed denial of service (DDoS) : Un atac DDoS este o încercare rău intenționată de a perturba traficul normal al unei rețele vizate prin copleșirea țintei sau a infrastructurii înconjurătoare cu o inundație de trafic. Utilizează mai multe sisteme informatice compromise ca surse de trafic de atac. Mașinile exploatate pot include computere și alte resurse în rețea, cum ar fi dispozitivele internet of things (IoT). Un atac DDoS este ca un blocaj de trafic care împiedică traficul regulat să ajungă la destinația dorită. Principala preocupare în atenuarea unui atac DDoS este diferențierea dintre atac și traficul normal. De multe ori, traficul din acest tip de atac poate proveni din surse aparent legitime și necesită verificarea încrucișată și auditarea de la mai multe componente de securitate.

- Malware: amenințările Malware sunt variate, complexe și evoluează constant alături de tehnologia de securitate și rețelele pe care le protejează. Pe măsură ce rețelele devin mai complexe și mai dinamice odată cu creșterea IoT, devine mai dificil pentru firewall-uri să le apere.

- Patching/configurare: un firewall prost configurat sau o actualizare ratată de la furnizor poate fi în detrimentul securității rețelei. Administratorii IT ar trebui să fie proactivi în menținerea componentelor lor de securitate.

furnizori de Firewall

întreprinderile care doresc să achiziționeze un firewall ar trebui să fie conștiente de nevoile lor și să înțeleagă arhitectura rețelei lor. Există multe tipuri diferite, caracteristici și furnizori care se specializează în aceste tipuri diferite. Iată câțiva furnizori de renume NGFW:

- Palo Alto: acoperire extinsă, dar nu ieftină.

- SonicWall: valoare bună și are o serie de întreprinderi de dimensiuni pentru care poate lucra. SonicWall are soluții pentru rețele mici, medii sau mari. Singura sa cădere este că lipsește oarecum caracteristicile cloud.

- Cisco: cea mai mare lățime de caracteristici pentru un NGFW, dar nici ieftin.

- Sophos: bun pentru întreprinderile mijlocii și ușor de utilizat.

- Barracuda: valoare decentă, gestionare excelentă, asistență și funcții cloud.

- Fortinet: acoperire extinsă, valoare excelentă și unele caracteristici cloud.

viitorul securității rețelei

în primele zile ale Internetului, atunci când la &t Steven M. Bellovin folosit pentru prima dată metafora firewall, traficul de rețea curgea în primul rând nord-sud. Acest lucru înseamnă pur și simplu că cea mai mare parte a traficului într-un centru de date curgea de la client la server și server la client. În ultimii ani, însă, virtualizarea și tendințele precum infrastructura convergentă au creat mai mult trafic est-vest, ceea ce înseamnă că, uneori, cel mai mare volum de trafic dintr-un centru de date se deplasează de la server la server. Pentru a face față acestei schimbări, unele organizații de întreprinderi au migrat de la arhitecturile tradiționale de centre de date cu trei straturi la diferite forme de arhitecturi leaf-spine. Această schimbare a arhitecturii i-a determinat pe unii experți în securitate să avertizeze că, deși firewall-urile au încă un rol important de jucat în menținerea unei rețele sigure, riscă să devină mai puțin eficiente. Unii experți prezic chiar o abatere de la modelul serverului client cu totul.

o soluție potențială este utilizarea perimetrelor definite de software (SDP). Un SDP este mai potrivit pentru arhitecturile virtuale și bazate pe cloud, deoarece are o latență mai mică decât un firewall. De asemenea, funcționează mai bine în cadrul modelelor de securitate din ce în ce mai centrate pe Identitate. Acest lucru se datorează faptului că se concentrează pe securizarea accesului utilizatorilor, mai degrabă decât pe accesul bazat pe adresa IP. Un SDP se bazează pe un cadru de încredere zero.