är du ny på Wireshark paket fångar?

jag var där-jag har fått min första paket fångar och ombads att analysera den.

lita på mig! Att ha denna färdighet-att kunna berätta var problemet är genom att läsa en paketfångst är ett plus för dig. Nu och i framtiden!

efter en tid får du en känsla om första steg att göra med Wireshark och hur man ger en första feedback.

använd en anpassad Wireshark profil

när jag var ny på Wireshark och aldrig analyserat paket fångar innan, jag var förlorad.

jag minns tiden eftersom paketanalys blev en viktig roll som ”site Reliability Engineer”. Och jag var inte redo.

Wireshark öppnar din fil med” standard ” – profilen som har de grundläggande kolumnerna paketnummer, tid, källa, Destination, protokoll, längd, Info.

under tiden förstod jag att ha fler kolumner tillgängliga från början kommer det att spara tid och hjälper också till vid felsökning.

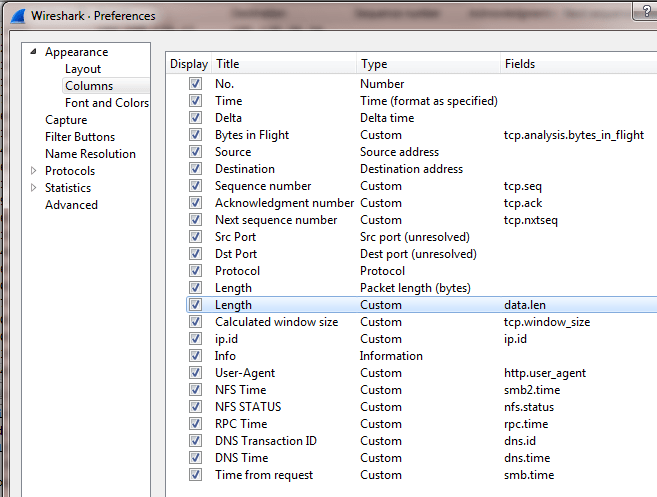

som du kan se på skärmdumpen har jag lagt till flera kolumner. Några av dem är mycket viktiga:

- Delta Time => det visar delta-tiden till det tidigare fångade paketet

- byte i flygning = > Data som har skickats men ännu inte erkänts

- sekvensnummer

- erkänt nummer

- nästa sekvensnummer

att lägga till dessa kolumner hjälpte mig att spara tid vid analys!

Hämta första informationen från 3-vägs-handskakningen

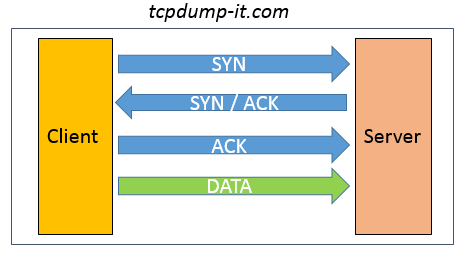

3-vägs-handskakningen är det viktigaste steget i TCP för att upprätta en kommunikation mellan klient och server.

här en kort sammanfattning av hur handskakningen ser ut:

- klienten skickar ett SYN-paket med sitt ursprungliga sekvensnummer till servern

- servern bekräftar (ACK) SYN-paketet (från klienten) och skickar sitt eget SYN-paket med sitt ursprungliga sekvensnummer

- klienten bekräftar (ACK) SYN-paketet (från servern)

- nu är TCP-kommunikationen etablerad och kan utbyta data med servern

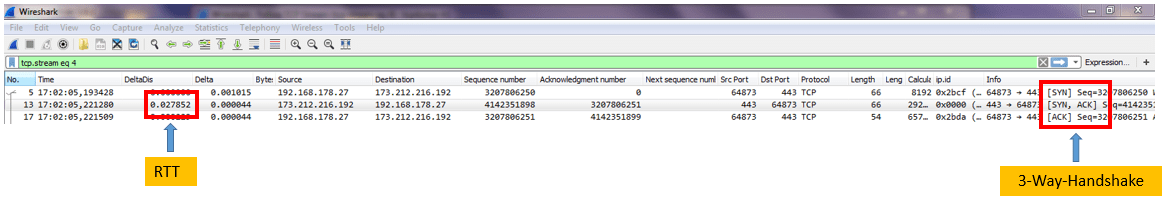

under 3-vägs-handskakningen utbyts mycket användbar information mellan klient och Server.

bredvid källa IP, Destination IP, källa Port, Destination Port, källa MAC, Destination MAC Du kan också få:

- RTT = > rundturstid mellan klient och Server

- TTL => tid att leva – med det värdet kan du beräkna antalet humle mellan klient och Server

- Beräknad fönsterstorlek => storleken på data som kan tas emot innan den behöver erkännas

med bara 3 paket kan du få en översikt över din TCP-kommunikation.

filtrera dina paketfångst till din destinationsadress (för nödvändiga filter Använd min introduktion till Wireshark – del 2) och börja analysera.

från och med nu använder jag som exempel en TCP-kommunikation mellan min klient i mitt privata nätverk och tcpdump-it.com server (173.212.216.192).

kontrollera hur många paket som har gått vilse

eftersom jag arbetar på infrastruktursidan är mitt första mål att förstå om nätverket beter sig som det borde vara.

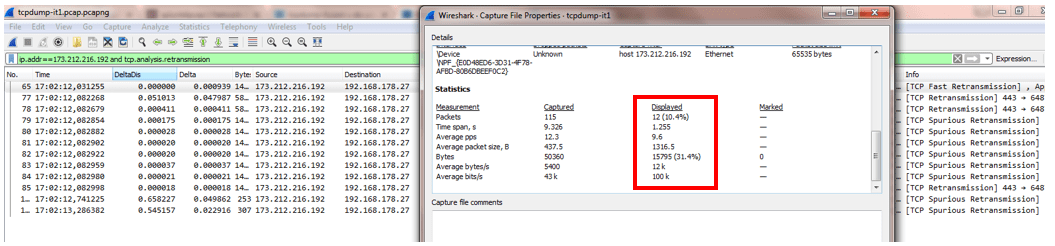

när jag blir ombedd att analysera en nätverkspaketfångst är det ett obligatoriskt steg för att förstå procentandelen paketförlust (TCP-återutsändning).

för att göra det använder jag displayfiltret ”ip.addr= = 173.212.216.192 och tcp.analysera.vidaresändning”. Det visar alla paket som återutsändes.

nästa steg är att öppna ”Capture File Properties” under fliken ”Statistik”.

under avsnittet Statistik kan du se kolumnerna ”fångad”och ” visas”.

kolumnen ”visas ”är baserad på ditt visningsfilter och visar statistiken jämfört med” fångade ” data.

jag använde detta exempel för att visa dig ett extremt fall. Du kan se att det finns 10,4% paket återutsänds.

det beror på många faktorer hur många procent av paketförlusten är kritisk. Det finns olika åsikter.

förmodligen inget svar är korrekt, men när paketförlusten är högre än 1% och orsakar en hög fördröjning i kommunikationen bör du börja kontrollera bättre.

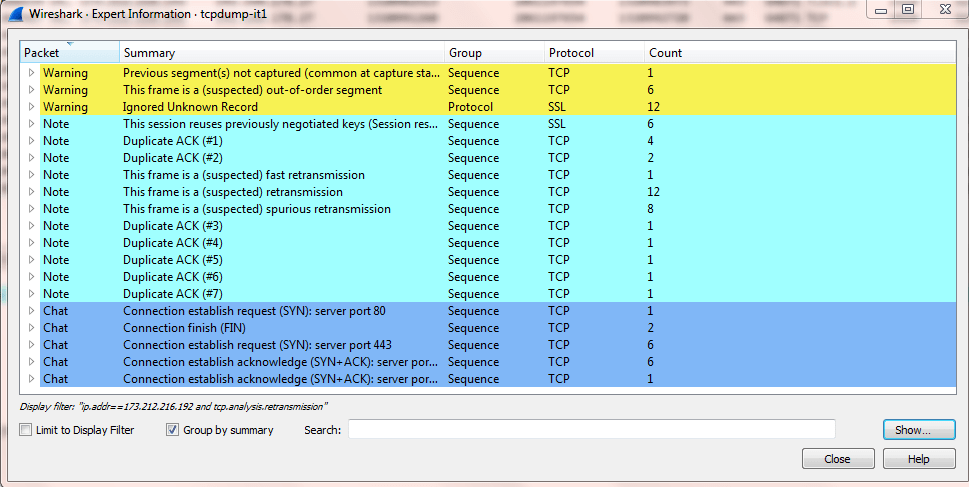

öppna Expertinformationen

Wiresharks expertinformation är mycket användbar och ger dig en uppfattning om vad du ska kontrollera i paketfångsten.

i Wireshark-dokumentationen hittar du följande uttalande”ta expertinformation som en ledtråd vad som är värt att titta på, men inte mer”

det här är precis vad du ska göra. När jag först analyserade en paketfångst var Expertinformationen mycket hjälpsam och gav mig tips i vilken riktning jag skulle analysera.

gå till fliken” Expert ”och välj”expertinformation”. Ett nytt fönster öppnas:

i tidigare versioner av Wireshark (v1) var översikten om ”varningar”, ”anteckningar”, ”chattar” tydligare.

vänja dig vid att öppna Expertinformationen. Det kommer absolut att hjälpa dig!

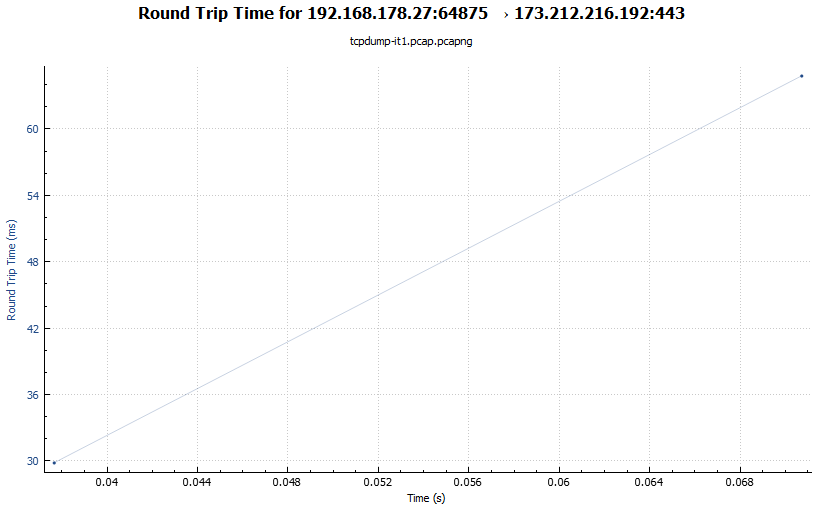

öppna Rundturstidsdiagrammet

en kort sammanfattning om vad rundturstid betyder:

RTT betyder tiden mellan ett paket skickas och ett svar kommer tillbaka.

för vår paketfångstanalys är det viktigt att förstå om det finns paket med hög RTT.

det skulle innebära att vi lider av en långsam kommunikation.

för att öppna Rundturstidsdiagrammet gå till” statistik ”>>” TCP Stream Graphs ”>>”rundturstid”.

diagrammet visar på Y-axeln RTT i ms medan X-axeln visar tiden som paketupptagningen kördes i sekunder.

denna RTT-graf i min skärmdump är inte signifikant men ser bra ut med en RTT på ca 60 ms.

leta efter spikar i Y-axeln för att identifiera långsamma paket!

sammanfattning

jag vill upprepa min mening Jag skrev i början av inlägget:

att ha denna färdighet-att kunna berätta var problemet är genom att läsa en paketfångst är ett plus för dig.

om du överväger vissa delar av det här inlägget kommer du att bli mer framgångsrik när du analyserar paketfångst med Wireshark!

om du vill veta mer om det, gå med i min Slack Workspace eller skicka mig ett mail.

Håll dig uppdaterad och prenumerera på mitt nyhetsbrev!