vad är en brandvägg?

en brandvägg är programvara eller firmware som förhindrar obehörig åtkomst till ett nätverk. Den inspekterar inkommande och utgående trafik med hjälp av en uppsättning regler för att identifiera och blockera hot.

brandväggar används i både personliga och Företagsinställningar, och många enheter har en inbyggd, inklusive Mac -, Windows-och Linux-datorer. De anses allmänt vara en viktig del av nätverkssäkerheten.

varför är brandväggar viktiga?

brandväggar är viktiga eftersom de har haft ett stort inflytande på moderna säkerhetstekniker och fortfarande används i stor utsträckning. De uppstod först i början av internet, när nätverk behövde nya säkerhetsmetoder som kunde hantera ökande komplexitet. Brandväggar har sedan dess blivit grunden för nätverkssäkerhet i klientservermodellen-den centrala arkitekturen för modern databehandling. De flesta enheter använder brandväggar – eller närbesläktade verktyg-för att inspektera trafik och mildra hot.

använder

brandväggar används i både företags-och konsumentinställningar. Moderna organisationer införlivar dem i en Siem-strategi (security information and event management) tillsammans med andra cybersäkerhetsenheter. De kan installeras i en organisations nätverksomkrets för att skydda mot externa hot, eller inom nätverket för att skapa segmentering och skydda mot insiderhot.

förutom omedelbart hotförsvar utför brandväggar viktiga loggnings-och granskningsfunktioner. De registrerar händelser som kan användas av administratörer för att identifiera mönster och förbättra regeluppsättningar. Reglerna bör uppdateras regelbundet för att hålla jämna steg med ständigt föränderliga hot mot cybersäkerhet. Leverantörer upptäcker nya hot och utvecklar patchar för att täcka dem så snart som möjligt.

i ett enda hemnätverk kan en brandvägg filtrera trafik och varna användaren för intrång. De är särskilt användbara för alltid på anslutningar, som Digital Subscriber Line (DSL) eller kabelmodem, eftersom dessa anslutningstyper använder statiska IP-adresser. De används ofta tillsammans med antivirusprogram. Personliga brandväggar, till skillnad från företagsväggar, är vanligtvis en enda produkt i motsats till en samling olika produkter. De kan vara programvara eller en enhet med inbyggd brandvägg. Hårdvaru – / firmwarebrandväggar används ofta för att ställa in begränsningar mellan enheter i hemmet.

hur fungerar en brandvägg?

en brandvägg skapar en gräns mellan ett externt nätverk och det nätverk som det skyddar. Den sätts in i en nätverksanslutning och inspekterar alla paket som kommer in och lämnar det bevakade nätverket. När den inspekterar använder den en uppsättning förkonfigurerade regler för att skilja mellan godartade och skadliga paket.

termen ’paket’ avser bitar av data som är formaterade för internetöverföring. Paket innehåller själva data, liksom information om data, till exempel var den kom ifrån. Brandväggar kan använda denna paketinformation för att avgöra om ett visst paket följer regeluppsättningen. Om det inte gör det kommer paketet att hindras från att komma in i det bevakade nätverket.

regeluppsättningar kan baseras på flera saker som indikeras av paketdata, inklusive:

- deras källa.

- deras destination.

- deras innehåll.

dessa egenskaper kan representeras olika på olika nivåer i nätverket. När ett paket reser genom nätverket omformateras det flera gånger för att berätta för protokollet var det ska skickas. Olika typer av brandväggar finns för att läsa paket på olika nätverksnivåer.

typer av brandväggar

brandväggar kategoriseras antingen efter hur de filtrerar data eller efter det system de skyddar.

när du kategoriserar efter vad de skyddar är de två typerna: nätverksbaserad och värdbaserad. Nätverksbaserade brandväggar skyddar hela nätverk och är ofta hårdvara. Värdbaserade brandväggar skyddar enskilda enheter-kända som värdar-och är ofta programvara.

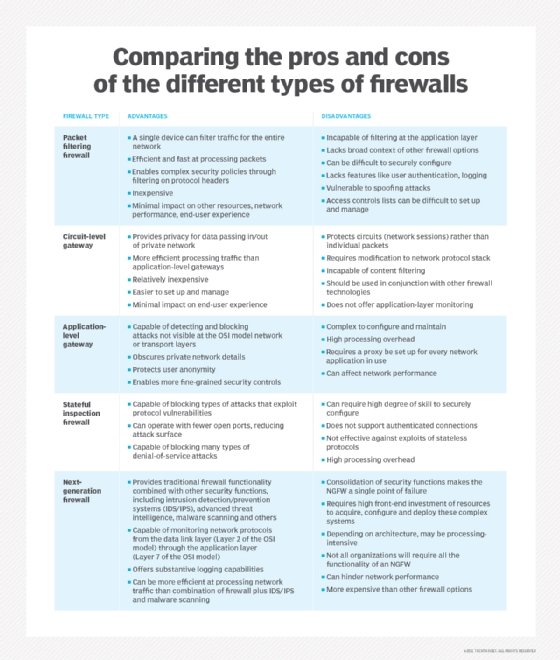

vid kategorisering med filtreringsmetod är huvudtyperna:

- en paketfiltrerande brandvägg undersöker paket isolerat och känner inte till paketets sammanhang.

- en statlig inspektionsbrandvägg undersöker nätverkstrafik för att avgöra om ett paket är relaterat till ett annat paket.

- en proxy brandvägg (aka application-level gateway) inspekterar paket på applikationsskiktet i referensmodellen Open Systems Interconnection (OSI).

- en nästa generations brandvägg (NGFW) använder en flerskiktad strategi för att integrera företagets brandväggsfunktioner med ett intrångsskyddssystem (IPS) och applikationskontroll.

varje typ i listan undersöker trafik med högre kontextnivå än den tidigare – dvs stateful har mer kontext än paketfiltrering.

Paketfiltreringsbrandväggar

när ett paket passerar genom en paketfiltreringsbrandvägg kontrolleras dess käll-och destinationsadress, protokoll och destinationsportnummer. Paketet tappas-vilket betyder att det inte vidarebefordras till sin destination – om det inte överensstämmer med brandväggens regeluppsättning. Till exempel, om en brandvägg är konfigurerad med en regel för att blockera Telnet-åtkomst, kommer brandväggen att släppa paket som är avsedda för TCP-portnummer (Transmission Control Protocol) 23, porten där en Telnet-serverapplikation skulle lyssna.

en paketfiltreringsbrandvägg fungerar huvudsakligen på nätverkskiktet i OSI-referensmodellen, även om transportskiktet används för att erhålla käll-och destinationsportnummer. Den undersöker varje paket oberoende och vet inte om ett visst paket är en del av en befintlig trafikström.

paketfiltreringsbrandväggen är effektiv, men eftersom den behandlar varje paket isolerat kan den vara sårbar för IP-spoofing-attacker och har till stor del ersatts av statliga inspektionsbrandväggar.

Stateful inspection firewalls

Stateful inspection firewalls – även känd som dynamisk paketfiltrering brandväggar-övervaka kommunikationspaket över tid och undersöka både inkommande och utgående paket.

denna typ upprätthåller en tabell som håller reda på alla öppna anslutningar. När nya paket anländer jämför den information i pakethuvudet till statstabellen – dess lista över giltiga anslutningar – och avgör om paketet är en del av en etablerad anslutning. Om det är, släpps paketet utan ytterligare analys. Om paketet inte matchar en befintlig anslutning utvärderas det enligt regeluppsättningen för nya anslutningar.

även om statliga inspektionsbrandväggar är ganska effektiva kan de vara sårbara för DoS-attacker (denial-of-service). DoS-attacker fungerar genom att dra nytta av etablerade anslutningar som denna typ i allmänhet antar är säkra.

Application layer och proxy brandväggar

denna typ kan också kallas en proxybaserad eller omvänd proxy brandvägg. De tillhandahåller applikationslagerfiltrering och kan undersöka nyttolasten för ett paket för att skilja giltiga förfrågningar från skadlig kod förklädd som en giltig begäran om data. När attacker mot webbservrar blev vanligare blev det uppenbart att det fanns ett behov av brandväggar för att skydda nätverk från attacker i applikationsskiktet. Paketfiltrering och stateful inspection brandväggar kan inte göra detta på applikationsskiktet.

eftersom denna typ undersöker nyttolastens innehåll, ger det säkerhetsingenjörer mer detaljerad kontroll över nätverkstrafik. Det kan till exempel tillåta eller neka ett specifikt inkommande Telnet-kommando från en viss användare, medan andra typer bara kan styra allmänna inkommande förfrågningar från en viss värd.

när den här typen lever på en proxyserver-vilket gör den till en proxybrandvägg-gör det det svårare för en angripare att upptäcka var nätverket faktiskt är och skapar ännu ett lager av säkerhet. Både klienten och servern tvingas genomföra sessionen via en mellanhand-proxyservern som är värd för en brandvägg för programlager. Varje gång en extern klient begär en anslutning till en intern server eller vice versa öppnar klienten en anslutning med proxy istället. Om anslutningsbegäran uppfyller kriterierna i brandväggsregelbasen öppnar proxy-brandväggen en anslutning till den begärda servern.

den viktigaste fördelen med applikationslagerfiltrering är möjligheten att blockera specifikt innehåll, såsom känd skadlig kod eller vissa webbplatser, och känna igen när vissa applikationer och protokoll, såsom Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP) och domain name system (DNS), missbrukas. Application layer firewall rules kan också användas för att styra exekveringen av filer eller hanteringen av data av specifika applikationer.

nästa generations brandväggar (NGFW)

denna typ är en kombination av de andra typerna med ytterligare säkerhetsprogram och enheter som ingår. Varje typ har sina egna styrkor och svagheter, vissa skyddar nätverk i olika lager av OSI-modellen. Fördelen med en NGFW är att den kombinerar styrkorna för varje typ täcka varje typ svaghet. En NGFW är ofta en bunt av tekniker under ett namn i motsats till en enda komponent.

moderna nätverksperimetrar har så många ingångspunkter och olika typer av användare att starkare åtkomstkontroll och säkerhet hos värden krävs. Detta behov av en flerskiktsmetod har lett till uppkomsten av NGFWs.

en NGFW integrerar tre viktiga tillgångar: traditionella brandväggsfunktioner, applikationsmedvetenhet och en IP-adress. Liksom införandet av statlig inspektion till första generationens brandväggar, ger NGFWs ytterligare sammanhang till brandväggens beslutsprocess.

ngfws kombinerar funktionerna i traditionella företags brandväggar-inklusive Network Address Translation (Nat), Uniform Resource Locator (URL) blockering och virtuella privata nätverk (VPN) – med quality of service (QoS) funktionalitet och funktioner som inte traditionellt finns i första generationens produkter. NGFWs stöder avsiktsbaserat nätverk genom att inkludera Secure Sockets Layer (SSL) och Secure Shell (SSH) inspektion och ryktebaserad malware upptäckt. Ngfws använder också deep packet inspection (DPI) för att kontrollera innehållet i paket och förhindra skadlig kod.

när en NGFW eller någon brandvägg används tillsammans med andra enheter kallas den unified threat management (utm).

sårbarheter

mindre avancerade brandväggar – paketfiltrering till exempel-är sårbara för attacker på högre nivå eftersom de inte använder DPI för att fullständigt undersöka paket. NGFWs introducerades för att ta itu med den sårbarheten. NGFWs står dock fortfarande inför utmaningar och är sårbara för växande hot. Av denna anledning bör organisationer para ihop dem med andra säkerhetskomponenter, som intrångsdetekteringssystem och intrångsförebyggande system. Några exempel på moderna hot som en brandvägg kan vara sårbar för är:

- Insiderattacker: organisationer kan använda interna brandväggar ovanpå en brandvägg för att segmentera nätverket och ge internt skydd. Om en attack misstänks kan organisationer granska känsliga med hjälp av NGFW-funktioner. Alla revisioner bör mäta upp till baslinjedokumentation inom organisationen som beskriver bästa praxis för att använda organisationens nätverk. Några exempel på beteende som kan indikera ett insiderhot inkluderar följande:

- överföring av känsliga data i klartext.

- tillgång till resurser utanför kontorstid.

- känsligt resursåtkomstfel av användaren.

- tredjepartsanvändare nätverksresursåtkomst.

- DDoS-attacker (Distributed denial of service) : En DDOS-attack är ett skadligt försök att störa normal trafik i ett riktat nätverk genom att överväldiga målet eller dess omgivande infrastruktur med en trafikflod. Det använder flera komprometterade datorsystem som källor till attacktrafik. Utnyttjade maskiner kan inkludera datorer och andra nätverksresurser, till exempel Internet of things (IoT) – enheter. En DDOS-attack är som en trafikstockning som hindrar regelbunden trafik från att komma fram till önskad destination. Det viktigaste problemet för att mildra en DDoS-attack är att skilja mellan attack och normal trafik. Många gånger kan trafiken i denna attacktyp komma från till synes legitima källor och kräver dubbelkontroll och revision från flera säkerhetskomponenter.

- Malware: Malware hot är varierade, komplexa och ständigt utvecklas tillsammans med säkerhetsteknik och de nätverk som den skyddar. När nätverk blir mer komplexa och dynamiska med ökningen av IoT blir det svårare för brandväggar att försvara dem.

- Patching/Configuration: en dåligt konfigurerad brandvägg eller en missad uppdatering från leverantören kan skada nätverkssäkerheten. IT-administratörer bör vara proaktiva när det gäller att behålla sina säkerhetskomponenter.

Brandväggsleverantörer

företag som vill köpa en brandvägg bör vara medvetna om sina behov och förstå deras nätverksarkitektur. Det finns många olika typer, funktioner och leverantörer som är specialiserade på dessa olika typer. Här är några ansedda NGFW-leverantörer:

- Palo Alto: omfattande täckning men inte billig.

- SonicWall: bra värde och har en rad storlek företag det kan arbeta för. SonicWall har lösningar för små, medelstora eller stora nätverk. Dess enda undergång är att det saknas något i molnfunktioner.

- Cisco: största bredden av funktioner för en NGFW men inte billigt heller.

- Sophos: bra för medelstora företag och lätt att använda.

- Barracuda: anständigt värde, bra hantering, support och molnfunktioner.

- Fortinet: omfattande täckning, stort värde och vissa molnfunktioner.

framtiden för nätverkssäkerhet

i början av internet, när vid&T: S Steven M. Bellovin först använde brandväggen metafor, nätverkstrafik flödade främst nord-syd. Detta innebär helt enkelt att det mesta av trafiken i ett datacenter flödade från klient till server och server till klient. Under de senaste åren har dock virtualisering och trender som konvergerad infrastruktur skapat mer öst-väst-trafik, vilket innebär att ibland den största trafikvolymen i ett datacenter flyttar från server till server. För att hantera denna förändring har vissa företagsorganisationer migrerat från de traditionella trelagers datacenterarkitekturerna till olika former av blad-ryggradsarkitekturer. Denna förändring i arkitekturen har fått vissa säkerhetsexperter att varna att även om brandväggar fortfarande har en viktig roll att spela för att hålla ett nätverk säkert riskerar de att bli mindre effektiva. Vissa experter förutspår till och med en avvikelse från klientservermodellen helt och hållet.

en potentiell lösning är användningen av programvarudefinierade perimetrar (SDP). En SDP är mer lämplig för virtuella och molnbaserade arkitekturer eftersom den har mindre latens än en brandvägg. Det fungerar också bättre inom alltmer identitetscentrerade säkerhetsmodeller. Detta beror på att det fokuserar på att säkra användaråtkomst snarare än IP-adressbaserad åtkomst. En SDP är baserad på ett nollförtroende ramverk.