Vad är Active Directory?

Active Directory från Microsoft (MS AD) är ett av de mest använda användarautentiserings-och nätverksbehörighetshanteringsverktygen i världen. Det möjliggör federerad inloggning över ett helt företagsnätverk och hantering av användarroller och behörigheter från en enda punkt över flera tjänster.

denna tjänst är extremt värdefull för större och mer utvecklade affärsstrukturer, eftersom systemadministratörer skulle vara effektivare att hantera datorer som lagts till domänen centralt. Tjänster som Microsoft Exchange och Microsoft SQL Server behöver också Active Directory För att fungera korrekt. Varje instans av Active Directory Domain Controller som går offline är ett betydande problem eftersom alla användare inte kommer att kunna logga in och det övergripande systemet inte skulle kunna fungera korrekt i allmänhet.

även när företag flyttar till molnet och SaaS-erbjudanden anses integration med den befintliga ANNONSINFRASTRUKTUREN ofta vara ett krav för att projektet ska lyckas. Med detta sagt, komplexiteten i Active Directory samt dess förmåga att bibehållas vid nästan perfekt drifttid innebär att en livskraftig Active Directory backup och katastrofåterställning lösning är en absolut nödvändighet.

värt att notera: AD Disaster Recovery (DR) är något som inte bör göras – eller förväxlas med – katalog server säkerhetskopior eftersom dessa planer bör innehålla sätt att komma tillbaka till innan den äldsta gravsten. Liknande, single-item granularity directory server Data åter får inte förväxlas med DR.SE sista stycket i denna blogg för mer information.

Hur Active Directory Fungerar?

kärnan i Active Directory som ett hanteringssystem är en databas som innehåller både transaktionsloggar och enskilda objekt. Denna databas är uppdelad i flera delar – och varje del innehåller en annan typ av information, antingen domännamn sammanhang (grupper av användare eller enskilda sådana) eller konfiguration/schema partition (AD struktur info och AD Design info respektive). Strukturen i Active Directory-databasen är hierarkisk och dess form ser mycket ut som ett träd. Huvudfilen som används för Active Directory-databaslagring är Ntds.dit.

Active Directory fungerar genom flera protokoll för att säkerställa säkerheten i nätverket det fungerar med. Dessa protokoll är följande:

- LDAP-protokollet (Lightweight Directory Access Protocol) används för katalogåtkomst (Active Directory och andra) och katalogautentiseringstjänster genom både användarnamn och lösenord, det är också öppet och plattformsoberoende;

- Kerberos-protokollet är en kryptografi-baserat protokoll som används för enkel inloggning och säker autentisering operationer, kontrollerar användarnamn och lösenord innan du lagrar dem i LDAP katalog.

Active Directory är också djupt integrerad med Windows-skyddade systemfiler, DNS-Server, COM + klass Registreringsdatabas, Sysvol katalog, cluster service information och flera andra. Denna mängd integrationer påverkar också direkt den övergripande Active Directory-säkerhetskopieringsstrategin.

Active Directory Backup rekommendationer

nästa kommer vi att tala om flera allmänna användningsrekommendationer när du säkerhetskopierar din Active Directory-server.

säkerhetskopiera Active Directory regelbundet

den rekommenderade säkerhetskopieringsfrekvensen för Active Directory är högst 60 dagar. Anledningen till detta är en av detaljerna i Active Directory – databashantering-AD tombstone-objekt.

när objektet i katalogen raderas (vilket betyder att de flesta av objektets attribut, eller alla, raderas) – det markeras som ett tombstone-objekt och raderas inte fysiskt förrän Tombstone-livslängden löper ut, vilket är 60 dagar exakt. Om du har flera domänkontrollanter som arbetar samtidigt och Active Directory – replikationsfunktionen är aktiverad-alla dessa tombstone-filer kopieras vid var och en av dina kontroller och hålls där tills dess utgångstid. Det finns också det faktum att om du återställer en domänkontrollant backup som har skapats mer än 60 dagar före idag – du är skyldig att få massor av inkonsekvenser på grund av att en av domänkontrollanterna har information om objekt som inte ens existerar längre.

ytterligare en anledning till märket ”60 dagar eller mindre” är att någon programvara eller drivrutin installerad efter den senaste säkerhetskopian inte skulle fungera alls när det gäller dataåterställning eftersom det inte finns någon information i registret om nämnda drivrutiner eller programvara.

det finns mycket fler potentiella problem som kan uppstå på grund av att data inte säkerhetskopieras tillräckligt ofta. Den mest ”säkra” rekommendationen är att göra Active Directory-säkerhetskopiering dagligen.

håll minst en av domänkontrollanterna säkerhetskopierade

detta råd är mestadels för större företag som har mer än en domänkontrollant i sin infrastruktur. Du bör säkerhetskopiera minst en av dina domänkontrollanter om du har flera av dem för att säkerställa åtminstone delvis dataåterställning vid någon form av maskinvaru-eller programvarufel. Även om du har FSMO – roller (Flexible Single Master Operation) installerade på en av dina kontroller-bör du prioritera att säkerhetskopiera den först. På det sättet, om du förlorar alla dina kontroller, kan du återställa en av dem – den med FSMO – som kommer att betraktas som ”primär”, och efter det, om du distribuerar en annan kontroller-kan du i huvudsak kopiera alla ändringar från den ”primära” domänkontrollanten till ”sekundär” en.

prioritera programvara som ger datakonsistens

det är ganska allmänt känt att någon säkerhetskopiering ska göras på ett sätt som säkerställer att dess konsistens bevaras. Detsamma gäller för Active Directory backup. Det bästa alternativet är att säkerhetskopiera data medan servern är avstängd, eller när VSS används på en löpande server. Tvärtom-att försöka säkerhetskopiera data från servern som fungerar 24/7 är inte den bästa tanken. Det är därför det rekommenderas att använda VSS-kompatibla tjänster för någon av dina Active Directory backup behov. VSS skapar en ögonblicksbild av data, som i huvudsak fryser systemet och dess information tills säkerhetskopieringen är klar. På så sätt kommer du inte att förlora eller korrupta filer som skrev om sig själva på servern när säkerhetskopian skapade sig själv.

din katastrofåterställningsplan måste innehålla annonsbackup

att ha en katastrofåterställningsplan är ett måste i allmänhet, och ju fler scenarier du kan förutsäga och förebygga eller förbereda dig för – desto bättre blir du i händelse av katastrof av något slag. Annonsbackup i det här fallet är viktigt eftersom du i huvudsak inte kan använda några annonsrelaterade tjänster om du återställer dem innan du återställer din annonsbackup. Du kan säkerhetskopiera din domänkontrollant till flera olika lagringsplatser: moln, lokal eller fjärrplats. Att ha mer än en kopia av din Active Directory rekommenderas också.

leta efter granulärt återställningsalternativ, om möjligt

medan processen att återställa och skriva om alla dina Active Directory – data är en bra ide för det mesta-du kanske vill leta efter tjänster som ger granulärt återställningsalternativ också. På det sättet om du bara vill återställa en eller några filer från din säkerhetskopia – kan du göra det ganska enkelt. Detta minskar också den totala dataåterställningstiden, särskilt när din Active Directory är större än den genomsnittliga.

inbyggda Active Directory-säkerhetskopieringsverktyg och-tjänster

det finns flera inbyggda säkerhetskopieringsverktyg för Active Directory som skapats av Microsoft för säkerhetskopiering av Windows-servrar, inklusive de som kör Active Directory-domänkontrollanter.

Windows Server Backup

Windows Server Backup är ett program som ersatte NTBackup i Windows Server 2008 och nyare versioner. WSB levereras med ett nytt gränssnitt och möjligheten att skapa inkrementella säkerhetskopior med användning av VSS (Microsoft Volume Shadow Copy Service). Data som har säkerhetskopierats sparas i VHD-format. När du har säkerhetskopierat det kommer du att kunna montera sådana VHD – skivor till en maskin – både virtuell och fysisk-för att komma åt de data du har säkerhetskopierat. Skillnaden mellan denna VHD och den som skapas med MVMC (Microsoft Virtual Machine Converter) är att denna VHD inte kan startas. Kommandot för att säkerhetskopiera hela volymen eller systemtillståndet är följande: wbadmin start systemstatebackup .

de viktigaste fördelarna med denna säkerhetskopieringsmetod för Active Directory-säkerhetskopiering är följande: det är överkomligt, det kan fungera med VSS, och du kan antingen säkerhetskopiera hela systemet eller säkerhetskopiera Ingenting annat än Active Directory-filer. Den största nackdelen är att arbetet med WSB kräver mycket förkunskaper och förståelse för att nå programmets fulla potential när det gäller både säkerhetskopiering och återställning.

System Center Data Protection Manager

den andra säkerhetskopieringstjänsten som skapats av Microsoft är System Center Data Protection Management (SC DPM). Att skapa både vanliga säkerhetskopior av data och Active Directory-säkerhetskopior ligger inom programmets funktioner. SC DPM är en backup/recovery-tjänst på företagsnivå som kan användas för Windows Server-dataskydd (som inkluderar Active Directory-säkerhetskopior). Skillnaden mellan WSB och SC DPM är att den förra är gratis, medan den senare är en betald programvara som installeras separat och inte ingår i det grundläggande Microsoft-systempaketet. Det är också något svårare att ställa in jämfört med WSB. Men det rekommenderas fortfarande att använda det för att säkerställa enhetens fullständiga skydd. Listan över SC DPM-funktioner inkluderar VSS-stöd, inkrementellt backupstöd, Microsoft Azure cloud backup-stöd och oförmågan att återställa singulära filer från säkerhetskopierad Active Directory. Den mest praktiska användningen av SC DPM är att skydda ett antal Microsoft Exchange / Microsoft SQL-servrar och andra Windows-baserade enheter.

tredjeparts Active Directory-säkerhetskopieringsmetoder

även om både WSB och SC DPM är de ursprungliga lösningarna för säkerhetskopiering av Active Directory – det finns många andra möjliga lösningar för detta. Faktum är att nästan alla säkerhetskopieringstjänster på företagsnivå bör kunna säkerhetskopiera Active Directory med små eller inga problem. Skillnaden mellan alla dessa tjänster är i så fall hur vissa av dem ger fler funktioner samtidigt som de hanterar både säkerhetskopiering och återställning av Active Directory.

huvudpunkten för säkerhetskopior fungerar i allmänhet också med Active Directory-säkerhetskopieringen måste göras på ett specifikt sätt för att säkerställa att data är tillräckligt konsekventa. De flesta av säkerhetskopieringstjänsterna från tredje part använder VSS för att skapa en ögonblicksbild av de kopierade data för att förhindra att data på något sätt ändras mitt i säkerhetskopieringsprocessen. Det finns också möjlighet att ett annat problem händer: om säkerhetskopian av Active Directory skrivs till en fysisk skiva – den ögonblicksbild som skapades kommer att användas för skrivoperationen, men om den är baserad på den levande Active Directory – databaskopian-inkonsekvenser är bundna att uppstå på ett eller annat sätt.

varje backupleverantör har sitt eget specifika sätt att hantera nämnda problem, vissa effektivare än andra.

plus, några av de tredje part backup-tjänster kan ge mycket specifika objekt restaurering för Active Directory säkerhetskopior. Ett exempel på det är möjligheten att återställa enskilda användarkonton snarare än hela databasen. Men inte alla dessa produkter kan göra det, de flesta av dem kan bara ge fullständig säkerhetskopiering och återställning för Active Directory-säkerhetskopior.

Active Directory Backup med Bacula Enterprise Edition

Active Directory körs i en mycket redundant arkitektur genom design, och förlust av hela katalogen representerar normalt ett stort webbplatsfel. Återhämtning i detta fall är ofta kompletta ombyggnader eller bara metallåterställningar från säkerhetskopiering, och ofta ett separat återhämtningssteg för databaser och ANNONSKOMPONENTERNA. Bacula Enterprise Edition VSS plugin kan ge Dr nivå backup och återvinning verktyg för dessa situationer, och Bare Metal Recovery plugin möjliggör återvinning av ett system som körs på vilken annonstjänster kan återvinnas. Men medan säkerhetskopiering av katastrofåterställning är en bra sak att ha, hjälper de inte vid felaktiga ändringar eller korruption som orsakar betydande problem för en del av katalogstrukturen, men bör inte kräva en återställning av hela katalogen. Till exempel kan en slarvig (eller missnöjd) administratör göra ändringar i behörigheterna för en hel OU som orsakar alla slags problem för organisationen.

i detta scenario kan lösningarna begränsas till en mycket tidskrävande och felbenägen Manuell ombyggnad av strukturen eller en återställning från säkerhetskopiering. Det är här bacula Enterprise Directory Server plugin kan hjälpa. Active Directory backup plugin kommunicerar direkt med Active Directory eller LDAP-miljö med LDAP-nätverksprotokollet för att korrekt extrahera din katalogstruktur och aktivera säkerhetskopiering och återställning på objektnivå. Objekt kan till och med återställas till olika platser i katalogträdet.

detta möjliggör återställning av enskilda objekt såväl som hela katalogen. Till skillnad från VSS-plugin-metoden antar Directory Server-plugin att en fungerande ANNONSINFRASTRUKTUR har installerats om, på vilken den säkerhetskopierade ANNONSINFORMATIONEN kommer att återställas, medan VSS-plugin är mer lämpad för katastrofåterställningsscenarier. För mer information om vilket plugin som passar dina behov, vänligen kontakta Bacula Systems.

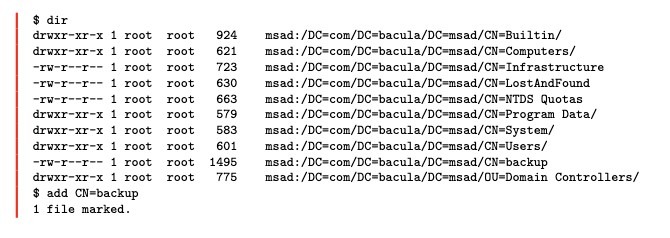

återställning av Active Directory-objekt med plugin-programmet Directory Server är enkelt. Objekt ser ut precis som filer vid återställningstid, och många av samma alternativ fungerar. Den här bilden visar ett exempel återställa fönster i bconsole:

som du kan se kan vi välja ett enda objekt för återställning och har nu tillgång till många återställningsalternativ.

till exempel kan objekt återställas till en annan server än de härstammar från. De kan återställas ovanpå befintliga objekt och du kan välja om du vill behålla befintliga objekt som är nyare än objekten som återställs, äldre, alltid ersätta dem eller aldrig ersätta befintliga objekt. Du kan också kontrollera katalogserverns plugin för objektgravstenar, särskilt användbart när du återställer objekt som har raderats felaktigt av en eller annan anledning. Det är naturligtvis också möjligt att välja hela katalogstrukturen för återställning till en fungerande Active Directory-eller LDAP-server.

slutsats

Active Directory är i grunden kärnan i verksamheten, därav utbudet av verktyg och tjänster för att förhindra någon form av störningar eller minnesförlust som åtminstone kan orsaka driftstopp för både användare och tjänster som tillhandahålls av ditt företag. Det är också viktigt att korrekt forskning backup metoder och tjänster innan du använder en av dem till ditt företag. Att välja den säkerhetskopieringslösning som fungerar bäst för dig är nyckeln till att förhindra de flesta, om inte alla, problemen med Active Directory och dess data.

möjligheten att återställa Active Directory i en katastrof är avgörande för en bra allround riskhanteringsstrategi för alla organisationer som är beroende av det kraftigt. Bacula Enterprise Edition ger verktyg för att både återhämta sig från total förlust, men också värdefulla verktyg för att säkerhetskopiera Active Directory och återställa delar av din Infrastruktur när saker går fel.