Grafisk: i det här blogginlägget diskuterar vi skillnaderna mellan symmetrisk kryptering, en krypteringsteknik med en nyckel och asymmetrisk kryptering, även känd som kryptering med offentlig nyckel, som använder privata och offentliga nyckelpar av krypteringsnycklar.

att sända en nyckel eller inte sända en nyckel. Det är frågan.

det finns två huvudsakliga former av datakryptering som används idag: symmetrisk kryptering och asymmetrisk kryptering. Varje dag, när du använder din webbläsare, svarar på e-post, skickar in webbformulär och andra aktiviteter, sker symmetriska och asymmetriska krypteringsprocesser, ibland okända för dig. Du kanske också känner till symmetrisk och asymmetrisk kryptering eftersom du har erfarenhet av OpenSSL, key management services eller kanske har skickat ett krypterat e-postmeddelande eller krypterat en Microsoft Word-eller Adobe PDF-fil med ett lösenord tidigare.

det är viktigt att förstå skillnaderna mellan symmetrisk och asymmetrisk kryptering och hur dessa processer fungerar i den dagliga säkra överföringen av kommunikation. Du vet vad dessa termer betyder när du ser dem, och du kommer också att vara kunnig om hur de fungerar, deras olika iterationer, medvetna om deras förmåga och vet vilket som är mer tillrådligt att implementera när det gäller att säkra och autentisera ursprunget till känslig information.

i det här blogginlägget diskuterar vi skillnaderna mellan symmetrisk och asymmetrisk kryptering. I slutet sammanfattar vi dessa skillnader och diskuterar relaterade krypteringsalternativ för att säkra dina känsliga data.

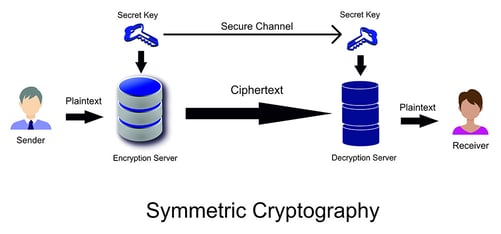

grafisk: symmetrisk kryptering använder en enda nyckel för att kryptera och dekryptera information.

vad är symmetrisk kryptering?

symmetrisk kryptering är en allmänt använd datakrypteringsteknik där data krypteras och dekrypteras med en enda hemlig kryptografisk nyckel.

specifikt används nyckeln för att kryptera klartext – datans Pre-encryption eller post-dekryptering tillstånd – och dekryptera chiffertext – datans post-encryption eller pre-dekryptering tillstånd.

symmetrisk kryptering är en av de mest använda krypteringsteknikerna och också en av de äldsta, som går tillbaka till det romerska rikets dagar. Caesars chiffer, uppkallad efter ingen annan än Julius Caesar, som använde den för att kryptera sin militära korrespondens, är ett berömt historiskt exempel på symmetrisk kryptering i aktion.

målet med symmetrisk kryptering är att säkra känslig, hemlig eller sekretessbelagd information. Det används dagligen i många stora branscher, inklusive försvar, flyg -, Bank -, hälso-och sjukvård och andra branscher där det är av yttersta vikt att säkra en persons, företags eller organisations känsliga data.

grafik: Detta är en illustration av den symmetriska krypteringsprocessen.

hur fungerar symmetrisk kryptering?

symmetrisk kryptering fungerar genom att använda antingen en strömkodning eller blockkodning för att kryptera och dekryptera data. En strömkodning konverterar klartext till chiffertext en byte i taget, och en blockkodning konverterar hela enheter eller block av klartext med en förutbestämd nyckellängd, såsom 128, 192 eller 256 bitar.

avsändare och mottagare som använder symmetrisk kryptering för att överföra data till varandra måste känna till den hemliga nyckeln för att, när det gäller avsändare, Kryptera de data de avser att dela med mottagare, och när det gäller mottagare, dekryptera och läsa de krypterade data som avsändarna delar med dem, samt kryptera alla nödvändiga svar.

här är ett förenklat exempel på symmetrisk kryptering: om Claire, avsändaren, vill skicka Jacqueline, mottagaren, ett konfidentiellt dokument, skulle Claire använda den hemliga nyckeln för att kryptera filen och skicka den till Jacqueline, som inte skulle kunna läsa innehållet tills hon skrev in samma nyckel som Claire bara använde för att kryptera filen. Omvänt, om Jacqueline gör ändringar i dokumentet och vill dela dem med Claire, skulle hon använda samma nyckel för att kryptera filen igen och skicka den tillbaka till Claire, som kommer att använda samma nyckel för att dekryptera filen och komma åt innehållet, och processen upprepar sig.

Observera att detta bara är ett exempel som används för att förenkla hur symmetrisk kryptering fungerar. Symmetrisk kryptering kan utföras manuellt eller automatiskt.

symmetrisk kryptering är dock inte begränsad till delning av data mellan en avsändare och en mottagare. Symmetriskt krypterad information kan nås av vem som helst-Claire, Jacqueline, deras medarbetare Frank, deras chef, Jennifer, et al. – vem vet den hemliga nyckeln. Där ligger anledningen till att dölja den delade kryptografiska nyckeln från obehöriga parter är avgörande för framgången med symmetrisk kryptering och integriteten hos symmetriskt krypterade data.

grafik: exempel på symmetrisk kryptering inkluderar Advanced Encryption Standard (AES) och TLS/SSL-protokollet.

Vad är några exempel på symmetrisk kryptering?

populära exempel på symmetrisk kryptering inkluderar:

- Datakrypteringsstandard (DES)

- trippel Datakrypteringsstandard (Triple DES)

- avancerad krypteringsstandard (AES)

- internationell Datakrypteringsalgoritm (IDEA)

- TLS/SSL-protokoll

AES-kryptering, som använder blockchiffer av 128, 192 eller 256 bitar för att kryptera och dekryptera data är en av de mest kända och effektiva symmetriska krypteringsteknikerna som används idag. Det skulle ta miljarder år att knäcka, och det är därför det används för att säkra känslig, hemlig eller sekretessbelagd information i myndigheter, sjukvård, bank och andra industrier. Det är säkrare än DES, Triple DES och IDEA.

DES-kryptering anses nu av National Institute of Standards and Technology (NIST) vara en äldre symmetrisk krypteringsalgoritm eftersom den länge varit ineffektiv för att skydda känslig information från brute-force-attacker. Faktum är att NIST har dragit tillbaka standarden helt, och dess säkrare storebror, Triple DES encryption, kommer att ha samma öde. Även om det fortfarande används idag, dras Triple DES-kryptering tillbaka och förbjuds av NIST 2023 på grund av ökande säkerhetsproblem.

IDEA encryption utvecklades som en ersättning för DES på 1990-talet, men AES ansågs slutligen säkrare. Tanken är nu en öppen och fri block-chifferalgoritm, så vem som helst kan använda den, men det anses allmänt vara föråldrat och ineffektivt för att säkra känslig och topphemlig information idag. AES-kryptering är guldstandarden för båda ändamålen.

Transport Layer Security (TLS), liksom dess föregångare, Secure Sockets Layer (SSL), använder symmetrisk kryptering. I grund och botten, när en klient kommer åt en server, genereras unika symmetriska nycklar, kallade sessionsnycklar. Dessa sessionsnycklar används för att kryptera och dekryptera data som delas mellan klienten och servern i den specifika klientserversessionen vid den specifika tidpunkten. En ny klient-server-session skulle generera nya, unika sessionsnycklar.

TLS/SSL använder inte bara symmetrisk kryptering utan både symmetrisk och asymmetrisk kryptering för att säkerställa säkerheten för klientserversessioner och den information som utbyts inom dem.

grafisk: fördelarna med symmetrisk kryptering inkluderar säkerhet, hastighet och industri adoption och acceptans.

vad är några fördelar med symmetrisk kryptering?

symmetrisk kryptering används idag eftersom det kan kryptera och dekryptera stora mängder data snabbt, och det är lätt att implementera. Det är enkelt att använda, och dess AES-iteration är en av de säkraste formerna av datakryptering som finns.

nu har symmetrisk kryptering flera fördelar jämfört med sin asymmetriska motsvarighet, men vi pratar om asymmetrisk kryptering i det här blogginlägget lite senare.

några fördelar med symmetrisk kryptering inkluderar:

- säkerhet: symmetriska krypteringsalgoritmer som AES tar miljarder år att knäcka med brute-force-attacker.

- hastighet: symmetrisk kryptering, på grund av dess kortare nyckellängder och relativ enkelhet jämfört med asymmetrisk kryptering, är mycket snabbare att utföra.

- Industry adoption and acceptance: symmetriska krypteringsalgoritmer som AES har blivit guldstandarden för datakryptering på grund av deras säkerhets-och hastighetsfördelar, och som sådan har de haft årtionden av industrins adoption och acceptans.

grafisk: nackdelar med symmetrisk kryptering inkluderar behovet av att säkerställa säkerheten för nyckeldistributionsmekanismer.

Vad är några nackdelar med symmetrisk kryptering?

den överlägset största nackdelen med symmetrisk kryptering är dess användning av en enda hemlig kryptografisk nyckel för att kryptera och dekryptera information.

varför?

Tja, om den här hemliga nyckeln lagras på en osäker plats på en dator, kan hackare få tillgång till den med mjukvarubaserade attacker, så att de kan dekryptera krypterad data och därmed besegra hela syftet med symmetrisk kryptering.

dessutom, om en part eller enhet krypterar på en plats och en separat part eller enhet dekrypterar på en sekund, måste nyckeln överföras och lämna den sårbar för avlyssning om överföringskanalen äventyras.

det är därför det är viktigt att säkerställa säkerheten för krypteringsnyckeln i vila och i transit. Annars ber du bara om en litany av oberoende och statligt sponsrade cyberattackers för att få tillgång till dina uppdragskritiska, säkerhetskritiska eller lagligt skyddade data.

den enda andra nackdelen med att använda symmetrisk kryptering är dess säkerhetseffektivitet jämfört med asymmetrisk kryptering, som i allmänhet anses vara säkrare men också långsammare att utföra än symmetrisk kryptering.

men är asymmetrisk kryptering säkrare än symmetrisk kryptering? Låt oss ta reda på det.

grafisk: asymmetrisk kryptering använder offentliga och privata nyckelpar för att kryptera och dekryptera känslig information.

vad är asymmetrisk kryptering?

till skillnad från symmetrisk kryptering, som använder samma hemliga nyckel för att kryptera och dekryptera känslig information, använder asymmetrisk kryptering, även känd som kryptering med offentlig nyckel eller kryptering med offentlig nyckel, matematiskt länkade offentliga och privata nyckelpar för att kryptera och dekryptera avsändares och mottagares känsliga data.

som med symmetrisk kryptering konverteras klartext fortfarande till chiffertext och vice versa under kryptering respektive dekryptering. Huvudskillnaden är att två unika nyckelpar används för att kryptera data asymmetriskt.

grafisk: detta är en illustration av den asymmetriska krypteringsprocessen.

hur fungerar asymmetrisk kryptering?

här är ett förenklat exempel på asymmetrisk kryptering: om Claire, avsändaren och Jacqueline, mottagaren, ständigt vill skicka en konfidentiell fil fram och tillbaka till varandra, kommer Claire och Jacqueline att ge sina unika och respektive offentliga nycklar till varandra. Claire kommer då att använda Jacqueline offentliga nyckel för att kryptera filen, eftersom den är avsedd för Jacqueline endast, och skicka filen till Jacqueline. Vid mottagandet av filen kommer Jacqueline att använda sitt privata nyckelordord, ”privat”, vilket betyder att ingen annan än Jacqueline vet det – för att dekryptera filen och få tillgång till innehållet. Ingen annan än Jacqueline, inte ens Claire, kan dekryptera den här filen, eftersom ingen annan än Jacqueline vet Jacqueline privata nyckel. Samma process gäller när Jacqueline vill skicka filen tillbaka till Claire. Jacqueline knyter den till Claires offentliga nyckel, och Claire använder sin privata nyckel för att dekryptera filen.

Observera att detta är en förenkling av asymmetrisk kryptering. Liksom symmetrisk kryptering kan asymmetrisk kryptering utföras manuellt eller automatiskt.

nu ser du hur asymmetrisk kryptering kan ses som säkrare än symmetrisk kryptering? Även om det här är en intressant förfrågan, är det inte rätt fråga att fråga, för tekniskt, huruvida symmetrisk eller asymmetrisk kryptering är säkrare beror till stor del på nyckelstorlek och säkerheten för media som lagrar eller överför kryptografiska nycklar.

en anledning till att asymmetrisk kryptering ofta betraktas som säkrare än symmetrisk kryptering är att asymmetrisk kryptering, till skillnad från dess motsvarighet, inte kräver utbyte av samma krypterings-dekrypteringsnyckel mellan två eller flera parter. Ja, offentliga nycklar utbyts, men användare som delar data i ett asymmetriskt kryptosystem har unika offentliga och privata nyckelpar, och deras offentliga nycklar, eftersom de bara används för kryptering, utgör ingen risk för obehörig dekryptering av hackare om de blir kända, eftersom hackarna, förutsatt att privata nycklar hålls privata, inte känner till användarnas privata nycklar och därmed inte kan dekryptera den krypterade data.

asymmetrisk kryptering möjliggör också autentisering av digital signatur, till skillnad från symmetrisk kryptering. I grund och botten innebär detta att använda privata nycklar för att digitalt signera meddelanden eller filer, och deras motsvarande offentliga nycklar används för att bekräfta att dessa meddelanden härstammar från rätt, verifierad avsändare.

grafisk: exempel på asymmetrisk kryptering inkluderar Rivest Shamir Adleman (RSA) och Digital signaturalgoritmen (Dsa).

Vad är några exempel på asymmetrisk kryptering?

exempel på asymmetrisk kryptering inkluderar:

- Rivest Shamir Adleman (RSA)

- den digitala Signaturstandarden (DSS), som innehåller Digital signaturalgoritmen (DSA)

- elliptisk kurvkryptografi (ECC)

- Diffie-Hellman-utbytesmetoden

- TLS/SSL-protokollet

publicerad 1977 är RSA ett av de äldsta exemplen på asymmetrisk kryptering. Utvecklat av Ron Rivest, Adi Shamir och Leonard Adleman genererar RSA-kryptering en offentlig nyckel genom att multiplicera två stora, slumpmässiga primtal tillsammans och med samma primtal genererar en privat nyckel. Därifrån sker standard asymmetrisk kryptering: information krypteras med den offentliga nyckeln och dekrypteras med den privata nyckeln.

DSS, som innehåller Digital signaturalgoritmen (DSA), är det perfekta exemplet på asymmetrisk digital signaturautentisering. En avsändares privata nyckel används för att digitalt signera ett meddelande eller en fil, och mottagaren använder avsändarens motsvarande offentliga nyckel för att bekräfta att signaturen härstammar från rätt avsändare och inte en misstänkt eller obehörig källa.

ECC är ett RSA-alternativ som använder mindre nyckelstorlekar och matematiska elliptiska kurvor för att utföra asymmetrisk kryptering. Det används ofta för att digitalt signera cryptocurrency-transaktioner; i själva verket använder den populära cryptocurrency Bitcoin ECC-Elliptic Curve Digital Signature Algorithm (ECDSA), för att vara exakt – för att digitalt signera transaktioner och se till att medel endast spenderas av auktoriserade användare. ECC är mycket snabbare än RSA när det gäller nyckel-och signaturgenerering, och många anser att det är framtiden för asymmetrisk kryptering, främst för webbtrafik och cryptocurrency men också för andra applikationer.

Diffie-Hellman, ett av kryptografins största genombrott, är en nyckelutbytesmetod som två parter som aldrig har träffat kan använda för att utbyta offentliga och privata nyckelpar över offentliga, osäkra kommunikationskanaler. Före Diffie-Hellman var två parter som försökte kryptera sin kommunikation mellan varandra tvungna att fysiskt byta krypteringsnycklar så att båda parter kunde dechiffrera varandras krypterade meddelanden. Diffie-Hellman gjorde det så att dessa nycklar kunde bytas säkert över offentliga kommunikationskanaler, där tredje part normalt extraherar känslig information och krypteringsnycklar.

TLS/SSL använder asymmetrisk kryptering för att skapa en säker klient-server-session medan klienten och servern genererar symmetriska krypteringsnycklar. Detta är känt som en TLS handskakning. När TLS-handskakningen är klar används klient-server-sessionsnycklarna för att kryptera den information som utbyts i den sessionen.

grafisk: fördelarna med asymmetrisk kryptering inkluderar autentisering av digital signatur och ökad säkerhet på grund av dekrypteringsnycklarnas integritet.

vad är några fördelar med asymmetrisk kryptering?

fördelarna med att använda asymmetrisk kryptering inkluderar:

- Nyckeldistribution inte nödvändig: att säkra viktiga distributionskanaler har länge varit en huvudvärk i kryptografi. Asymmetrisk kryptering eliminerar nyckeldistribution helt. De nödvändiga offentliga nycklarna byts ut via offentliga nyckelservrar, och utlämnandet av offentliga nycklar är för närvarande inte skadligt för säkerheten för krypterade meddelanden, eftersom de inte kan användas för att härleda privata nycklar.

- utbyte av privata nycklar inte nödvändigt: med asymmetrisk kryptering bör privata nycklar förbli lagrade på en säker plats och därmed privata för de enheter som använder dem. I grund och botten är nycklarna som behövs för att dekryptera känslig information aldrig och bör aldrig bytas ut över en potentiellt komprometterad kommunikationskanal, och det är ett stort plus för säkerheten och integriteten hos krypterade meddelanden.

- digital signatur/meddelandeautentisering: med asymmetrisk kryptering kan avsändare använda sina privata nycklar för att digitalt signera och verifiera att ett meddelande eller en fil härstammar från dem och inte en otillförlitlig tredje part.

det kan tyckas att det inte går fel med asymmetrisk kryptering. Jag menar, varför skulle du någonsin välja symmetrisk kryptering om asymmetrisk kryptering är så säker?

ett ord: hastighet.

grafisk: nackdelar med asymmetrisk kryptering inkluderar långsamhet i utförandet jämfört med symmetrisk kryptering.

vad är några nackdelar med asymmetrisk kryptering?

den största nackdelen med asymmetrisk kryptering är att den är långsammare än symmetrisk kryptering på grund av dess längre nyckellängder, för att inte tala om att asymmetriska krypteringsberäkningar tenderar att vara mycket mer komplexa än deras symmetriska motsvarigheter.

varför? Eftersom, i teorin, offentliga nycklar kan användas för att knäcka privata nycklar – igen, de är matematiskt kopplade – men asymmetrisk kryptering använder utomordentligt långa nyckellängder för att göra detta praktiskt taget omöjligt, åtminstone för nu.

så i ett nötskal är symmetrisk kryptering snabbare än asymmetrisk kryptering. Asymmetrisk kryptering offrar hastighet för säkerhet, medan symmetrisk kryptering offrar säkerhet för hastighet.

nu är det inte att säga att symmetrisk kryptering är osäker; men själva grunden för asymmetrisk kryptering eliminerar flera informationssäkerhetsrisker som fortfarande finns inom dåligt hanterade symmetriska krypteringskryptosystem.

grafisk: låt oss sammanfatta ”nyckel” skillnaderna mellan symmetrisk och asymmetrisk kryptering.

slutsats: sammanfattning av viktiga skillnader

de viktigaste skillnaderna mellan symmetrisk och asymmetrisk kryptering är hastighet och säkerhetsinställningar. Generellt sett är symmetrisk kryptering snabbare och enklare men ses ofta som mindre säker än asymmetrisk kryptering. Men som vi har diskuterat kokar kryptering verkligen ner till två saker: nyckelstorlek och säkerheten för media som lagrar krypteringsnycklar.

symmetrisk kryptering är mycket snabbare att utföra på grund av dess kortare nyckellängder. Asymmetrisk kryptering har en tendens att krossa nätverk på grund av dess längre nyckellängder och komplexa algoritmer. Det här är de avvägningar som är värda att överväga när man bestämmer vilken typ av kryptering som ska användas.

på Trenton Systems erbjuder vi datakrypteringslösningar i våra högpresterande servrar och arbetsstationer i form av AES-kompatibla, Opal-kompatibla och FIPS-140-2-kompatibla självkrypterande enheter (SEDs).

koppla ihop detta med vår teknikpartner FUTURA Cyber ’ s Crypto Management Platform (CMP), och du har skapat en säker, välskött dator som kan motstå vanliga attacker på dina känsliga data.

för mer information om hur vi säkerställer integriteten för dina data med hjälp av datakryptering, kontakta oss idag.

![]()