co je firewall?

firewall je software nebo firmware, který zabraňuje neoprávněnému přístupu k síti. Kontroluje příchozí a odchozí provoz pomocí sady pravidel pro identifikaci a blokování hrozeb.

brány firewall se používají v osobních i podnikových nastaveních a mnoho zařízení je dodáváno s jedním vestavěným, včetně počítačů Mac, Windows a Linux. Jsou široce považovány za základní součást zabezpečení sítě.

proč jsou brány firewall důležité?

brány firewall jsou důležité, protože měly obrovský vliv na moderní bezpečnostní techniky a jsou stále široce používány. Poprvé se objevily v počátcích internetu, kdy sítě potřebovaly nové bezpečnostní metody, které by zvládly rostoucí složitost. Brány firewall se od té doby staly základem zabezpečení sítě v modelu klient-server – centrální architektuře moderních počítačů. Většina zařízení používá brány firewall-nebo úzce související nástroje-ke kontrole provozu a zmírnění hrozeb.

použití

brány firewall se používají jak v podnikovém, tak v spotřebitelském nastavení. Moderní organizace je začleňují do strategie správy bezpečnostních informací a událostí (Siem) spolu s dalšími zařízeními pro kybernetickou bezpečnost. Mohou být instalovány v obvodu sítě organizace, aby chránily před vnějšími hrozbami, nebo v síti, aby vytvořily segmentaci a chránily před hrozbami zasvěcených osob.

kromě okamžité ochrany před hrozbami plní brány firewall důležité funkce protokolování a auditu. Vedou záznamy o událostech, které mohou správci použít k identifikaci vzorů a zlepšení sad pravidel. Pravidla by měla být pravidelně aktualizována, aby udržovala krok s neustále se vyvíjejícími hrozbami v oblasti kybernetické bezpečnosti. Prodejci objevují nové hrozby a vyvíjejí záplaty, které je co nejdříve pokryjí.

v jedné domácí síti může firewall filtrovat provoz a upozornit uživatele na vniknutí. Jsou zvláště užitečné pro vždy zapnutá připojení, jako je digitální účastnická linka (DSL) nebo kabelový modem, protože tyto typy připojení používají statické adresy IP. Často se používají vedle antivirových aplikací. Osobní brány firewall, na rozdíl od firemních, jsou obvykle jediným produktem Na rozdíl od kolekce různých produktů. Mohou to být software nebo zařízení s vloženým firmwarem brány firewall. Hardwarové / firmwarové brány firewall se často používají pro nastavení omezení mezi domácími zařízeními.

jak funguje firewall?

firewall vytváří hranici mezi externí sítí a sítí, kterou chrání. Je vložen inline přes síťové připojení a kontroluje všechny pakety vstupující a opouštějící hlídanou síť. Při kontrole používá sadu předkonfigurovaných pravidel k rozlišení mezi benigními a škodlivými pakety.

termín „pakety“ označuje části dat, které jsou formátovány pro přenos přes internet. Pakety obsahují samotná data, stejně jako informace o datech, například odkud pocházejí. Firewally mohou pomocí těchto informací paketů určit, zda daný paket dodržuje sadu pravidel. Pokud tomu tak není, paket bude zakázán ve vstupu do hlídané sítě.

sady pravidel mohou být založeny na několika věcech označených paketovými daty, včetně:

- jejich zdroj.

- jejich místo určení.

- jejich obsah.

tyto charakteristiky mohou být reprezentovány odlišně na různých úrovních sítě. Když paket prochází sítí, je několikrát přeformátován, aby řekl protokolu, kam jej odeslat. Existují různé typy firewallů pro čtení paketů na různých úrovních sítě.

typy firewallů

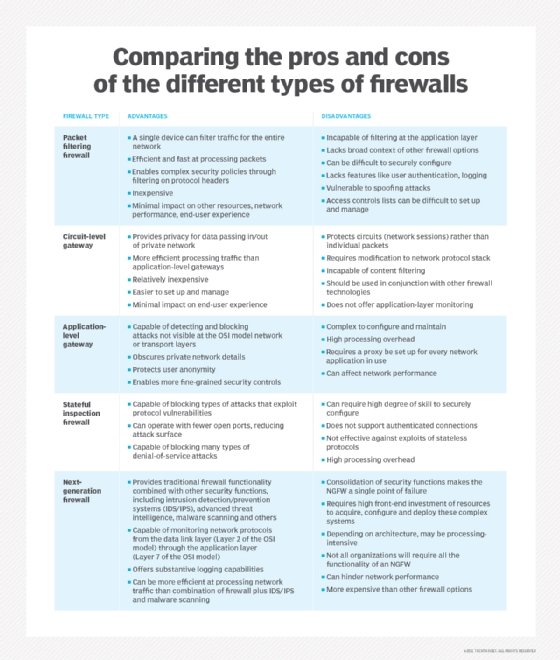

firewally jsou buď kategorizovány podle způsobu filtrování dat, nebo podle systému, který chrání.

při kategorizaci podle toho, co chrání, jsou tyto dva typy: síťové a hostitelské. Síťové brány firewall chrání celé sítě a jsou často hardwarové. Brány firewall založené na hostiteli chrání jednotlivá zařízení-známá jako hostitelé – a jsou často softwarová.

při kategorizaci metodou filtrování jsou hlavními typy:

- firewall pro filtrování paketů zkoumá pakety izolovaně a nezná kontext paketu.

- stavový inspekční firewall zkoumá síťový provoz, aby určil, zda jeden paket souvisí s jiným paketem.

- Proxy firewall (aka application-level gateway) kontroluje pakety na aplikační vrstvě referenčního modelu Open Systems Interconnection (OSI).

- Firewall nové generace (NGFW) používá vícevrstvý přístup k integraci funkcí podnikového firewallu se systémem prevence narušení (IPS) a řízením aplikací.

každý typ v seznamu zkoumá provoz s vyšší úrovní kontextu než ten předchozí-tj. stavový má více kontextu než filtrování paketů.

brány firewall pro filtrování paketů

když paket prochází firewallem pro filtrování paketů, zkontroluje se jeho zdrojová a cílová adresa, protokol a číslo cílového portu. Paket je zrušen-což znamená, že není předán na místo určení – pokud nesplňuje sadu pravidel brány firewall. Pokud je například brána firewall nakonfigurována s pravidlem pro blokování přístupu k Telnetu, pak brána firewall zruší pakety určené pro port TCP (Transmission Control Protocol) číslo 23, port, kde by Aplikace serveru Telnet poslouchala.

firewall pro filtrování paketů pracuje hlavně na síťové vrstvě referenčního modelu OSI, i když transportní vrstva se používá k získání čísel zdrojových a cílových portů. Zkoumá každý paket nezávisle a neví, zda je daný paket součástí existujícího toku provozu.

firewall pro filtrování paketů je účinný, ale protože zpracovává každý paket izolovaně, může být zranitelný vůči IP spoofingovým útokům a byl z velké části nahrazen stavovými inspekčními firewally.

stavové inspekční brány firewall

stavové inspekční brány firewall-známé také jako dynamické brány firewall pro filtrování paketů-monitorují komunikační pakety v průběhu času a zkoumají příchozí i odchozí pakety.

tento typ udržuje tabulku, která sleduje všechna otevřená připojení. Když dorazí nové pakety, porovná informace v záhlaví paketu se stavovou tabulkou – seznamem platných připojení – a určí, zda je paket součástí navázaného spojení. Pokud ano, paket se nechá projít bez další analýzy. Pokud paket neodpovídá existujícímu připojení, vyhodnocuje se podle pravidla nastaveného pro nová připojení.

přestože jsou brány firewall pro státní inspekci poměrně účinné, mohou být zranitelné vůči útokům dos (denial-of-service). DoS útoky fungují tak, že využívají zavedených spojení, která tento typ obecně předpokládá, že jsou bezpečná.

Aplikační vrstva a proxy brány firewall

tento typ může být také označován jako firewall založený na proxy nebo reverzní proxy. Poskytují filtrování aplikační vrstvy a mohou zkoumat užitečné zatížení paketu, aby odlišily platné požadavky od škodlivého kódu maskovaného jako platný požadavek na data. Jak se útoky proti webovým serverům staly běžnějšími, vyšlo najevo, že je potřeba firewally chránit sítě před útoky na aplikační vrstvě. Filtrování paketů a stavové inspekční brány firewall to nemohou provést na aplikační vrstvě.

vzhledem k tomu, že tento typ zkoumá obsah užitečného zatížení, poskytuje bezpečnostním inženýrům podrobnější kontrolu nad síťovým provozem. Například může povolit nebo zakázat konkrétní příchozí příkaz Telnet od konkrétního uživatele, zatímco jiné typy mohou řídit pouze obecné příchozí požadavky od konkrétního hostitele.

když tento typ žije na proxy serveru-což z něj činí Proxy firewall – je pro útočníka těžší zjistit, kde síť skutečně je, a vytvoří další vrstvu zabezpečení. Klient i server jsou nuceni provádět relaci prostřednictvím zprostředkovatele-proxy serveru, který je hostitelem brány firewall aplikační vrstvy. Pokaždé, když externí klient požádá o připojení k internímu serveru nebo naopak, klient místo toho otevře spojení s proxy. Pokud požadavek na připojení splňuje kritéria v základně pravidel brány firewall, firewall proxy otevře připojení k požadovanému serveru.

klíčovou výhodou filtrování aplikační vrstvy je schopnost blokovat konkrétní obsah, jako je známý malware nebo určité webové stránky, a rozpoznat, kdy jsou některé aplikace a protokoly, jako je Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP) a domain name system (DNS), zneužívány. Pravidla brány firewall aplikační vrstvy lze také použít k řízení provádění souborů nebo zpracování dat konkrétními aplikacemi.

brány firewall nové generace (NGFW)

tento typ je kombinací ostatních typů s dodatečným bezpečnostním softwarem a zařízeními dodávanými. Každý typ má své silné a slabé stránky, Některé chrání sítě v různých vrstvách modelu OSI. Výhodou NGFW je, že kombinuje silné stránky každého typu, které pokrývají slabost každého typu. NGFW je často svazek technologií pod jedním názvem, Na rozdíl od jedné komponenty.

moderní síťové obvody mají tolik vstupních bodů a různých typů uživatelů, že je vyžadována silnější kontrola přístupu a zabezpečení hostitele. Tato potřeba vícevrstvého přístupu vedla ke vzniku NGFWs.

NGFW integruje tři klíčová aktiva: tradiční možnosti brány firewall,povědomí o aplikaci a IPS. Stejně jako zavedení stavové kontroly do firewallů první generace přináší NGFWs další kontext do rozhodovacího procesu brány firewall.

NGFWs kombinují možnosti tradičních podnikových firewallů – včetně překladu síťových adres (NAT), blokování jednotného lokátoru zdrojů (URL) a virtuálních privátních sítí (VPN) – s funkcí kvality služeb (QoS) a funkcemi, které se tradičně nenacházejí v produktech první generace. NGFWs podporují intent-based sítí tím, že zahrnuje Secure Sockets Layer (SSL) A Secure Shell (SSH) inspekce, a reputation-based detekce malwaru. NGFWs také používají deep packet inspection (DPI) ke kontrole obsahu paketů a prevenci malwaru.

pokud je NGFW nebo jakýkoli firewall používán ve spojení s jinými zařízeními, nazývá se unified threat management (UTM).

zranitelnosti

méně pokročilé brány firewall – například filtrování paketů-jsou náchylné k útokům vyšší úrovně, protože nepoužívají DPI k úplnému prozkoumání paketů. NGFWs byly zavedeny k řešení této chyby zabezpečení. NGFW však stále čelí výzvám a jsou zranitelné vůči vyvíjejícím se hrozbám. Z tohoto důvodu by je organizace měly spárovat s dalšími bezpečnostními komponenty, jako jsou systémy detekce narušení a systémy prevence narušení. Některé příklady moderních hrozeb, na které může být firewall zranitelný, jsou:

- útoky zasvěcených osob: organizace mohou používat interní brány firewall nad obvodovým firewallem k segmentování sítě a poskytování vnitřní ochrany. Pokud je podezření na útok, mohou organizace provádět audit citlivých pomocí funkcí NGFW. Všechny audity by měly měřit až do základní dokumentace v organizaci, která nastiňuje osvědčené postupy pro používání sítě organizace. Některé příklady chování, které by mohly naznačovat hrozbu zasvěcených osob, zahrnují následující:

- přenos citlivých údajů prostým textem.

- přístup k prostředkům mimo pracovní dobu.

- citlivé selhání přístupu k prostředkům uživatelem.

- přístup k síťovým prostředkům třetích stran.

- distribuované útoky typu Denial of service (DDos): DDoS útok je škodlivý pokus narušit normální provoz cílové sítě tím, že zahltí cíl nebo okolní infrastrukturu záplavou provozu. Využívá více ohrožených počítačových systémů jako zdroje útoku. Využívané stroje mohou zahrnovat počítače a další síťové zdroje, jako jsou zařízení internet of things (IoT). DDoS útok je jako dopravní zácpa, která brání pravidelnému provozu v dosažení požadovaného cíle. Klíčovým problémem při zmírňování DDoS útoku je rozlišení mezi útokem a běžným provozem. Mnohokrát může provoz v tomto typu útoku pocházet ze zdánlivě legitimních zdrojů a vyžaduje křížovou kontrolu a audit z několika bezpečnostních komponent.

- Malware: hrozby malwaru jsou rozmanité, složité a neustále se vyvíjejí spolu s bezpečnostní technologií a sítěmi, které chrání. Jak se sítě stávají složitějšími a dynamičtějšími se vzestupem IoT, je pro brány firewall obtížnější je bránit.

- Oprava / konfigurace: špatně nakonfigurovaná brána firewall nebo zmeškaná aktualizace od dodavatele mohou být škodlivé pro zabezpečení sítě. Správci IT by měli být aktivní při udržování svých bezpečnostních komponent.

dodavatelé firewallu

podniky, které chtějí zakoupit firewall, by si měly být vědomy svých potřeb a porozumět své síťové architektuře. Existuje mnoho různých typů, funkcí a dodavatelů, kteří se specializují na tyto různé typy. Zde je několik renomovaných dodavatelů NGFW:

- Palo Alto: rozsáhlé pokrytí, ale není levné.

- SonicWall: dobrá hodnota a má řadu velikostí podniků, pro které může pracovat. SonicWall má řešení pro malé, střední nebo velké sítě. Jeho jediným pádem je, že v cloudových funkcích poněkud chybí.

- Cisco: největší šířka funkcí pro NGFW, ale ani levná.

- Sophos: dobré pro středně velké podniky a snadné použití.

- Barracuda: slušná hodnota, skvělá správa, podpora a cloudové funkce.

- Fortinet: rozsáhlé pokrytí, skvělá hodnota a některé cloudové funkce.

budoucnost zabezpečení sítě

v počátcích internetu, kdy na& T Steven M. Bellovin poprvé použil metaforu brány firewall, síťový provoz primárně proudil sever-jih. To jednoduše znamená, že většina provozu v datovém centru proudila z klienta na server a server na klienta. V posledních několika letech však virtualizace a trendy, jako je konvergovaná infrastruktura, vytvořily větší provoz na východ-západ, což znamená, že někdy se největší objem provozu v datovém centru přesouvá ze serveru na server. Aby se tato změna vypořádala, některé podnikové organizace migrovaly z tradičních třívrstvých architektur datových center na různé formy architektur leaf-spine. Tato změna v architektuře způsobila, že někteří odborníci na bezpečnost varovali, že zatímco brány firewall stále hrají důležitou roli při udržování sítě v bezpečí, riskují, že budou méně efektivní. Někteří odborníci dokonce předpovídají odklon od modelu klientského serveru úplně.

jedním z možných řešení je použití softwarově definovaných obvodů (SDP). SDP je vhodněji vhodný pro virtuální a cloudové architektury, protože má menší latenci než firewall. Funguje také lépe v rámci stále více identitově zaměřených bezpečnostních modelů. Je to proto, že se zaměřuje spíše na zabezpečení přístupu uživatelů než na přístup založený na IP adresách. SDP je založen na rámci nulové důvěry.