co je to „korespondence Email Virus“?

„korespondenční e-mailový Virus“ je spamová e-mailová kampaň, kterou počítačoví zločinci (podvodníci) používají k distribuci vysoce rizikového viru zvaného LokiBot (počítačová infekce, která krade data). V tomto případě podvodníci šíří virus zasláním e-mailové zprávy související s bankovnictvím, která obsahuje škodlivou přílohu.

hlavním účelem této spamové kampaně je přimět lidi, aby otevřeli přílohu a infikovali počítače výše uvedeným virem.

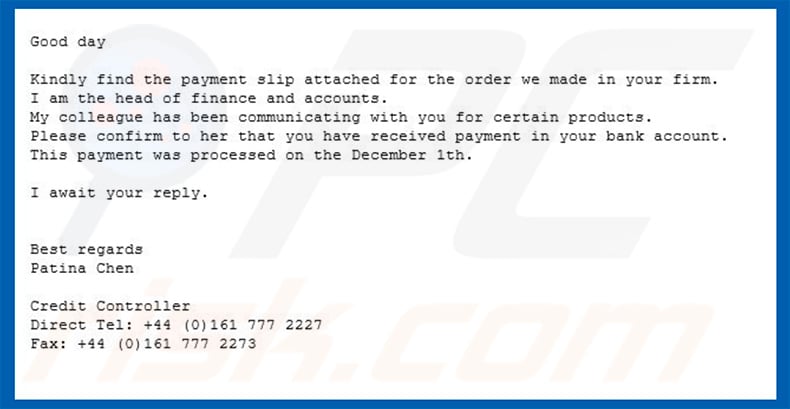

spamová kampaň „korespondenční e-mailový Virus“ je prezentována jako zpráva zaslaná správcem úvěrů patinou Chen, která je údajně vedoucí financí a účtů nespecifikované společnosti. Podvodníci za tímto e-mailem uvádějí, že firma zakoupila produkt od příjemce a provedla platbu na bankovní účet a čeká na potvrzení.

Všimněte si, že se jedná pouze o podvod a nebyly převedeny žádné peníze ani zakoupen produkt. Jak je uvedeno v našem úvodu, tento e-mail slouží k tomu, aby přiměl lidi k otevření předložené přílohy („korespondence s kopiemi plateb“), která je irelevantní a nemá nic společného s příjemci tohoto e-mailu.

důrazně doporučujeme ignorovat spamovou kampaň „Correspondence Email Virus“ (a další podobné podvody) a nestahovat ani neotevírat přílohu (to by mělo za následek stažení / instalaci viru LokiBot, který zaznamenává různé citlivé / osobní informace).

tato infekce obvykle ukradne přihlašovací údaje, hesla (většinou ve webových prohlížečích) a nepřetržitě sleduje aktivity uživatelů při prohlížení (shromažďování IP adres, vyhledávacích dotazů, stisknutí kláves atd.). Systémová infekce tímto vysoce rizikovým virem může mít za následek finanční ztrátu, problémy s ochranou soukromí atd. Existuje také riziko, že se stanete obětí krádeže identity.

| Name | korespondence platební list virus |

| typ hrozby | Trojan, heslo krade virus, bankovní malware, Spyware |

| příznaky | trojské koně jsou navrženy tak, aby tajně infiltrovaly počítač oběti a mlčely, takže na infikovaném stroji nejsou jasně viditelné žádné konkrétní příznaky. |

| distribuční metody | infikované e-mailové přílohy, škodlivé online reklamy, sociální inženýrství, softwarové trhliny. |

| poškození | ukradené bankovní informace, hesla, krádež identity, počítač oběti přidán do botnetu. |

| odstranění škodlivého softwaru (Windows) |

Chcete-li eliminovat možné infekce malwarem, prohledejte počítač legitimním antivirovým softwarem. Naši bezpečnostní vědci doporučují používat Combo Cleaner. |

LokiBot není jedinou infekcí, kterou kybernetičtí zločinci šíří, i když spamové kampaně. Dalšími příklady mnoha vysoce rizikových virů online jsou Adwind, FormBook, TrickBot, Emotet a Hancitor. Mohou mít mírně odlišné chování, ale všechny tyto infekce způsobují problémy týkající se bezpečnosti počítače nebo soukromí uživatelů.

jak“ korespondenční e-mailový Virus “ infikoval můj počítač?

stejně jako většina spamových kampaní, které se používají k šíření virů prostřednictvím e-mailových příloh, infikuje „korespondenční e-mailový Virus“ počítače tím, že podvádí lidi k otevření přílohy, v tomto případě „platební kopie korespondence PO4938530.ace “ (číslo dokumentu se může lišit) soubor.

ACE je archivní soubor, který je třeba nejprve extrahovat. Tento komprimovaný soubor pravděpodobně obsahuje spustitelný soubor, dokument Microsoft Office nebo jiný soubor, který po otevření zahájí proces stahování/instalace viru LokiBot. V každém případě musí být soubor proveden příjemcem. Tyto infekce proto nemohou infiltrovat počítače bez ručního zapojení uživatelů.

jak se vyhnout instalaci malwaru?

Chcete-li se vyhnout infekcím, které jsou distribuovány prostřednictvím spamových kampaní, prostudujte si každý přijatý e-mail, který obsahuje přílohu nebo webový odkaz (zejména pokud je přijat z neznámé nebo podezřelé e-mailové adresy). Pokud máte podezření, že e-mail je irelevantní/netýká se vás osobně, neotevírejte předloženou přílohu. Nejjednodušší a nejjednodušší způsob je ignorovat tyto e-maily.

dalším důležitým faktorem při prevenci počítačové infekce viry je mít seriózní anti-virus / anti-spyware suite nainstalován a udržet ji povolen po celou dobu. Programy mohou zastavit infekce dříve, než způsobí jakékoli poškození.

pokud jste již otevřeli přílohu „korespondenční e-mailový Virus“, doporučujeme spustit skenování pomocí Combo Cleaner Antivirus pro Windows, abyste automaticky odstranili infiltrovaný malware.

Text uvedený v e-mailové zprávě „virus korespondence“:

Dobrý den

laskavě najděte platební doklad připojený k objednávce, kterou jsme provedli ve vaší firmě.

jsem vedoucí financí a účtů.

můj kolega komunikoval s vašimi určitými produkty.

potvrďte jí, že jste obdrželi platbu na svém bankovním účtu.

tato platba byla zpracována 1.Prosince.čekám na vaši odpověď.

S pozdravem

Patina ChenCredit Controller

Direct Tel: +44 (0)161 777 2227

Fax: +44 (0)161 777 2273

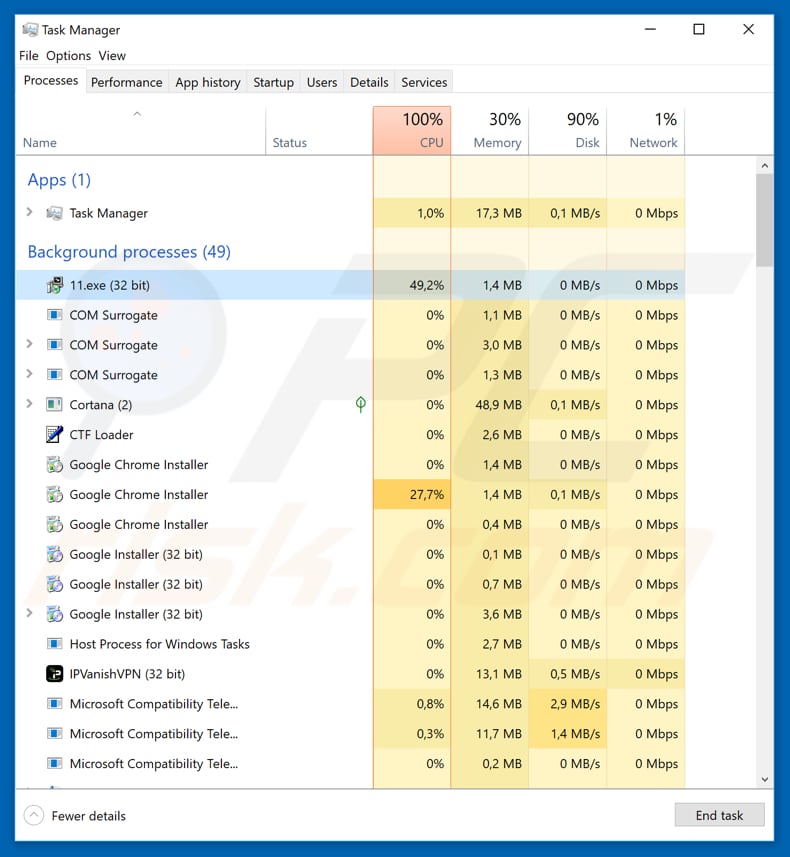

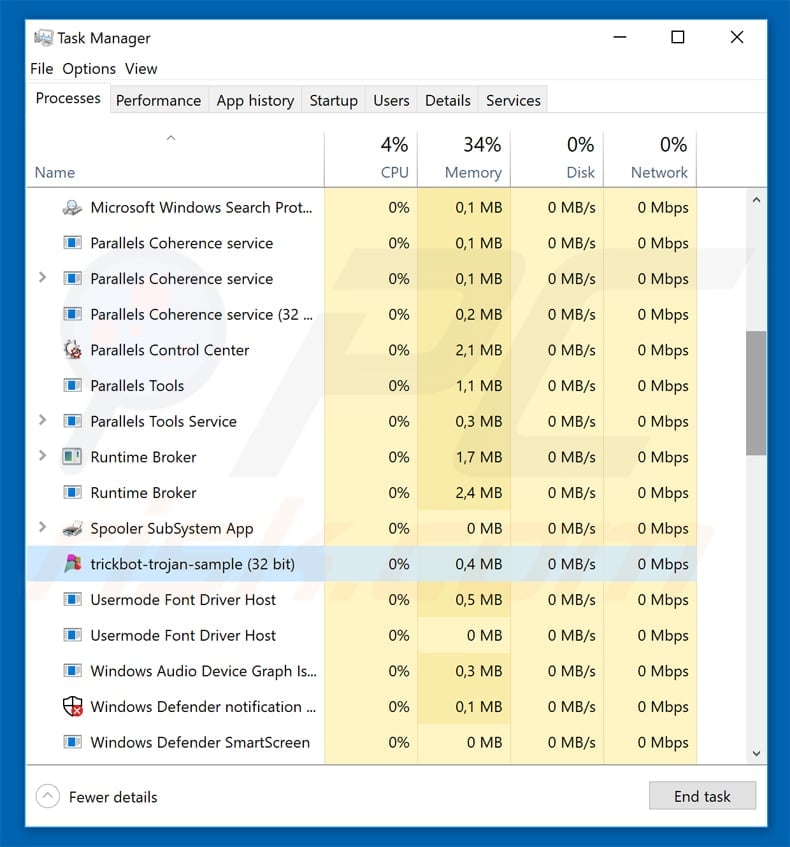

Screenshot procesu viru LokiBot ve Správci úloh systému Windows:

okamžité automatické odstranění malwaru: ruční odstranění hrozeb může být zdlouhavý a komplikovaný proces, který vyžaduje pokročilé počítačové dovednosti. Combo Cleaner je profesionální nástroj pro automatické odstraňování malwaru, který se doporučuje zbavit se malwaru. Stáhněte si ji kliknutím na tlačítko níže:

DOWNLOAD Stáhnout Combo CleanerBy stahování jakéhokoli softwaru uvedeného na tomto webu souhlasíte s našimi zásadami ochrany osobních údajů a Podmínkami použití. Chcete-li používat plnohodnotný produkt, musíte si zakoupit licenci pro Combo Cleaner. 7 dní zkušební verze zdarma k dispozici. Combo Cleaner vlastní a provozuje společnost RCS Lt, mateřská společnost PCRisk.com přečtěte si více.

rychlé menu:

- co je to „korespondenční e-mailový Virus“?

- Krok 1. Ruční odstranění LokiBot malware.

- Krok 2. Zkontrolujte, zda je počítač čistý.

jak odstranit malware ručně?

ruční odstranění malwaru je komplikovaný úkol-obvykle je nejlepší povolit antivirové nebo anti-malware programy, aby to provedly automaticky.

Chcete-li odstranit tento malware, doporučujeme použít Combo Cleaner Antivirus Pro Windows. Pokud chcete malware odstranit ručně, prvním krokem je identifikace názvu malwaru, který se pokoušíte odstranit. Zde je příklad podezřelého programu spuštěného v počítači uživatele:

pokud jste zkontrolovali seznam programů spuštěných v počítači, například pomocí Správce úloh, a identifikovali program, který vypadá podezřele, měli byste pokračovat v těchto krocích:

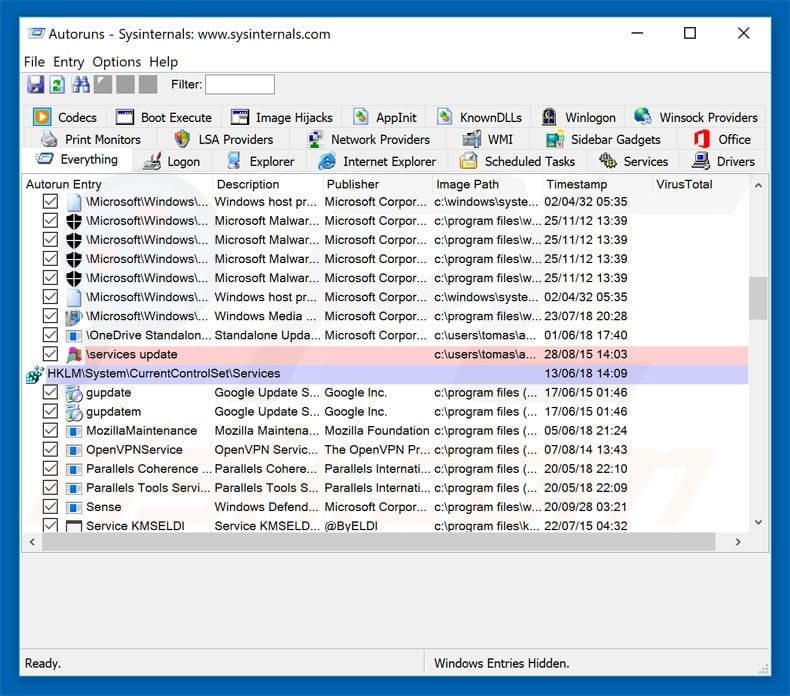

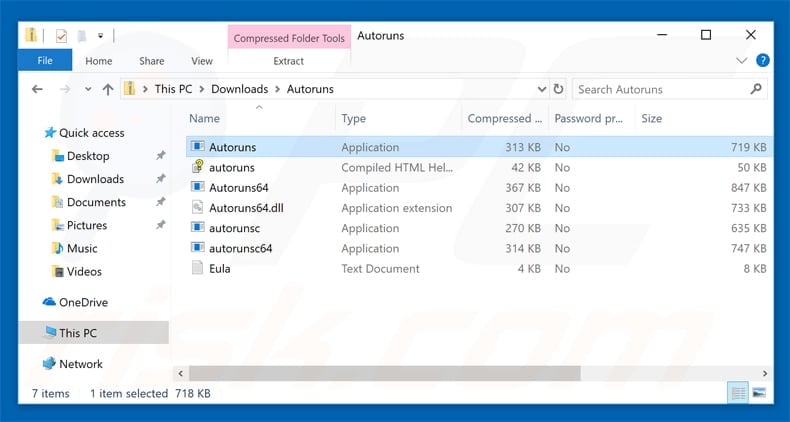

Stáhněte si program s názvem Autoruns. Tento program zobrazuje automatické spuštění aplikací, registru a umístění systému souborů:

Stáhněte si program s názvem Autoruns. Tento program zobrazuje automatické spuštění aplikací, registru a umístění systému souborů:

restartujte počítač do Nouzového režimu:

restartujte počítač do Nouzového režimu:

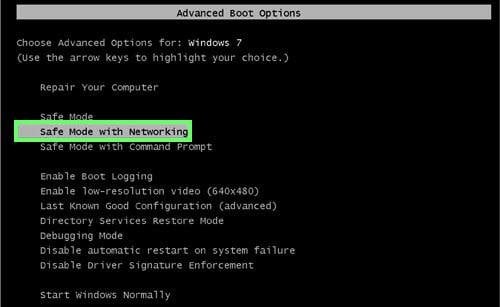

uživatelé Windows XP a Windows 7: Spusťte počítač v nouzovém režimu. Klepněte na tlačítko Start, klepněte na tlačítko vypnout, klepněte na tlačítko Restartovat, klepněte na tlačítko OK. Během procesu spuštění počítače několikrát stiskněte klávesu F8 na klávesnici, dokud se nezobrazí nabídka rozšířených možností systému Windows, a poté ze seznamu vyberte Nouzový režim se sítí.

Video ukazuje, jak spustit systém Windows 7 v „nouzovém režimu se sítí“:

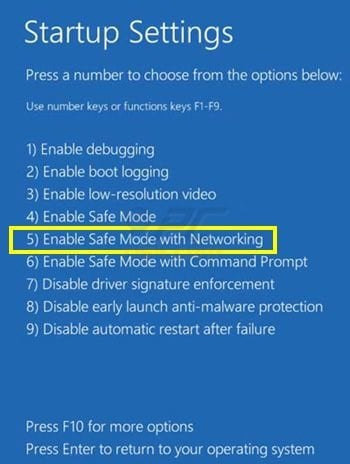

uživatelé systému Windows 8: Start Windows 8 je Bezpečný režim se sítí-přejděte na úvodní obrazovku systému Windows 8, zadejte upřesnit, ve výsledcích vyhledávání vyberte Nastavení. Klikněte na Pokročilé možnosti spuštění, v otevřeném okně „Obecná nastavení počítače“ vyberte Pokročilé spuštění. Klikněte na tlačítko“ Restartovat nyní“. Váš počítač se nyní restartuje do nabídky „Pokročilé možnosti spuštění“.

klikněte na tlačítko“ Poradce při potížích „a poté na tlačítko“ Pokročilé možnosti“. Na obrazovce upřesnit možnost klikněte na „Nastavení spuštění“. Klikněte na tlačítko“ Restartovat“. Počítač se restartuje na obrazovce Nastavení spuštění. Stiskněte klávesu F5 pro spuštění v nouzovém režimu se sítí.

Video ukazující, jak spustit systém Windows 8 v „nouzovém režimu se sítí“:

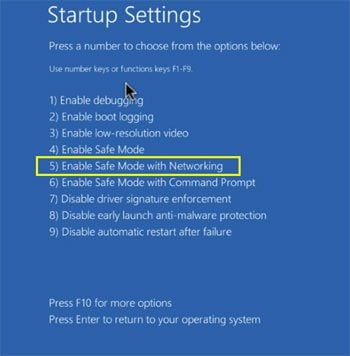

uživatelé systému Windows 10: Klikněte na logo systému Windows a vyberte ikonu napájení. V otevřené nabídce klikněte na „Restartovat“ a podržte tlačítko „Shift“ na klávesnici. V okně“ vybrat možnost „klikněte na“ Poradce při potížích“, dále vyberte „Pokročilé možnosti“. V nabídce Pokročilé možnosti vyberte „Nastavení spuštění“ a klikněte na tlačítko „Restartovat“.

v následujícím okně byste měli kliknout na tlačítko“ F5 “ na klávesnici. Tím se restartuje operační systém v nouzovém režimu se sítí.

Video ukazuje, jak spustit systém Windows 10 v „nouzovém režimu se sítí“:

extrahujte stažený archiv a spusťte Autoruns.exe soubor.

extrahujte stažený archiv a spusťte Autoruns.exe soubor.

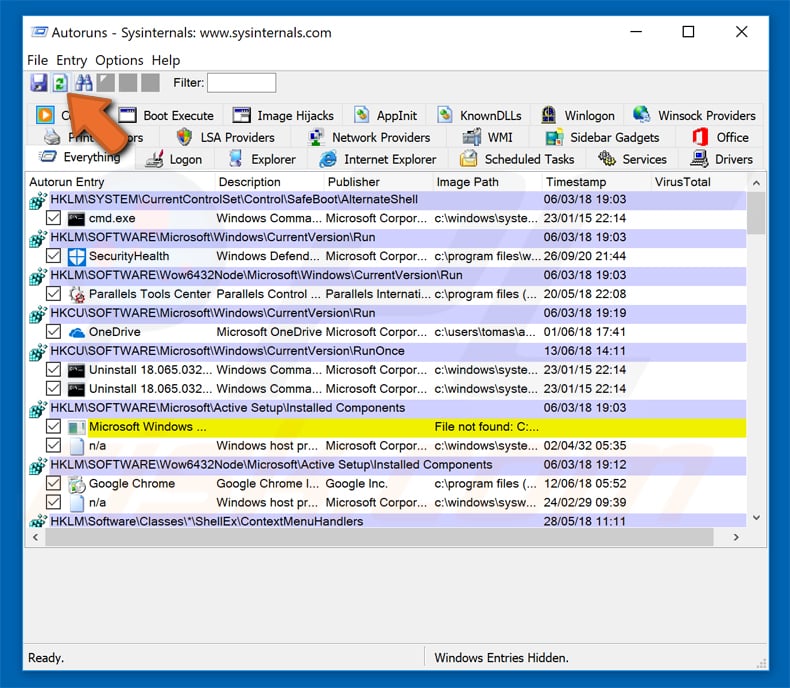

v aplikaci Autoruns klikněte v horní části na „možnosti“ a zrušte zaškrtnutí možností „skrýt prázdná místa“ a „skrýt položky systému Windows“. Po tomto postupu klikněte na ikonu „Obnovit“.

v aplikaci Autoruns klikněte v horní části na „možnosti“ a zrušte zaškrtnutí možností „skrýt prázdná místa“ a „skrýt položky systému Windows“. Po tomto postupu klikněte na ikonu „Obnovit“.

zkontrolujte seznam poskytovaný aplikací Autoruns a vyhledejte soubor malwaru, který chcete odstranit.

zkontrolujte seznam poskytovaný aplikací Autoruns a vyhledejte soubor malwaru, který chcete odstranit.

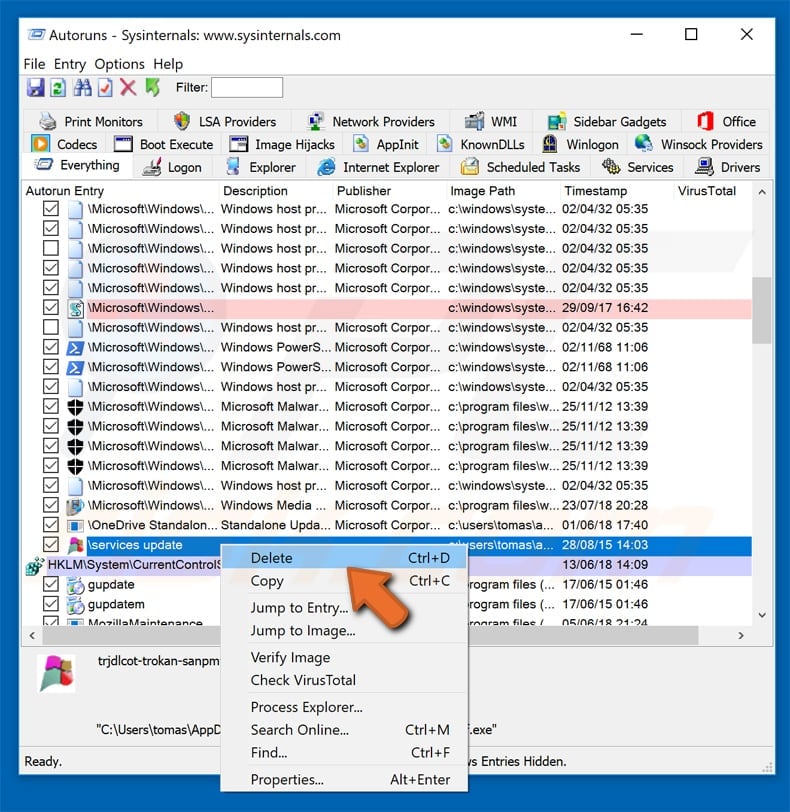

měli byste zapsat jeho úplnou cestu a název. Všimněte si, že některé malware skrývá názvy procesů pod legitimními názvy procesů systému Windows. V této fázi je velmi důležité vyhnout se odstraňování systémových souborů. Po nalezení podezřelého programu, který chcete odstranit, klikněte pravým tlačítkem myši na jeho název a vyberte „Odstranit“.

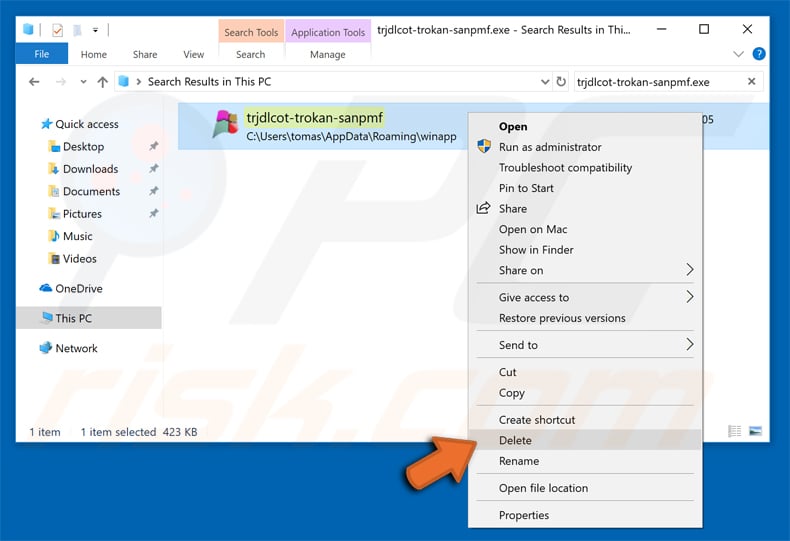

po odstranění malwaru pomocí aplikace Autoruns (tím je zajištěno, že se malware při příštím spuštění systému nespustí automaticky), měli byste vyhledat název malwaru v počítači. Před pokračováním nezapomeňte povolit skryté soubory a složky. Pokud najdete název souboru malwaru, nezapomeňte jej odstranit.

restartujte počítač v normálním režimu. Podle těchto kroků byste měli z počítače odstranit veškerý malware. Ruční odstranění hrozeb vyžaduje pokročilé počítačové dovednosti. Pokud tyto dovednosti nemáte, nechte odstranění malwaru na antivirových a anti-malwarových programech.

tyto kroky nemusí fungovat s pokročilými infekcemi malwaru. Jako vždy je nejlepší zabránit infekci, než se pokusit odstranit malware později. Chcete-li udržet počítač v bezpečí, nainstalujte nejnovější aktualizace operačního systému a použijte antivirový software.

Chcete-li se ujistit, že váš počítač neobsahuje malware, doporučujeme jej skenovat pomocí Combo Cleaner Antivirus pro Windows.