Hvad er en brandvæg?

en brandmur er et program, der forhindrer uautoriseret adgang til et netværk. Det inspicerer indgående og udgående trafik ved hjælp af et sæt regler for at identificere og blokere trusler.

brandvægge bruges i både personlige indstillinger og virksomhedsindstillinger, og mange enheder leveres med en indbygget, herunder Mac-computere. De betragtes bredt som en væsentlig komponent i netværkssikkerhed.

Hvorfor er brandvægge vigtige?

brandvægge er vigtige, fordi de har haft en enorm indflydelse på moderne sikkerhedsteknikker og stadig er meget udbredt. De opstod først i de tidlige dage af internettet, da netværk havde brug for nye sikkerhedsmetoder, der kunne håndtere stigende kompleksitet. Brandvægge er siden blevet grundlaget for netværkssikkerhed i klient-servermodellen – den centrale arkitektur i moderne computing. De fleste enheder bruger brandvægge – eller nært beslægtede værktøjer – til at inspicere trafik og afbøde trusler.

bruger

brandvægge bruges i både virksomheds-og forbrugerindstillinger. Moderne organisationer indarbejder dem i en Siem-strategi (security information and event management) sammen med andre cybersikkerhedsenheder. De kan installeres på en organisations netværk perimeter at beskytte mod eksterne trusler, eller inden for netværket for at skabe segmentering og beskytte mod insider trusler.

ud over øjeblikkelig trussel forsvar, brandvægge udføre vigtige logning og revision funktioner. De registrerer begivenheder, som kan bruges af administratorer til at identificere mønstre og forbedre regelsæt. Reglerne bør opdateres regelmæssigt for at holde trit med stadigt udviklende cybersikkerhedstrusler. Leverandører opdager nye trusler og udvikler patches til at dække dem så hurtigt som muligt.

i et enkelt hjemmenetværk kan en brandvæg filtrere trafik og advare brugeren om indtrængen. De er især nyttige til altid-on-forbindelser, som Digital Subscriber Line (DSL) eller kabelmodem, fordi disse forbindelsestyper bruger statiske IP-adresser. De bruges ofte sammen med antivirusprogrammer. Personlige brandvægge, i modsætning til virksomhedernes, er normalt et enkelt produkt i modsætning til en samling af forskellige produkter. De kan være et program eller en enhed med indbygget brandsikring. Brandvægge bruges ofte til at indstille begrænsninger mellem enheder i hjemmet.

hvordan fungerer en brandvæg?

en brandmur etablerer en grænse mellem et eksternt netværk og det netværk, det beskytter. Det indsættes inline på tværs af en netværksforbindelse og inspicerer alle pakker, der kommer ind og forlader det beskyttede netværk. Som det inspicerer, bruger det et sæt forudkonfigurerede regler til at skelne mellem godartede og ondsindede pakker.

udtrykket ‘pakker’ henviser til stykker data, der er formateret til internetoverførsel. Pakker indeholder selve dataene samt oplysninger om dataene, f.eks. Brandvægge kan bruge denne pakkeinformation til at afgøre, om en given pakke overholder regelsættet. Hvis den ikke gør det, vil pakken blive forhindret i at komme ind i det beskyttede netværk.

regelsæt kan baseres på flere ting angivet af pakkedata, herunder:

- deres kilde.

- deres bestemmelsessted.

- deres indhold.

disse egenskaber kan repræsenteres forskelligt på forskellige niveauer af netværket. Når en pakke rejser gennem netværket, omformateres den flere gange for at fortælle protokollen, hvor den skal sendes. Der findes forskellige typer brandvægge for at læse pakker på forskellige netværksniveauer.

typer af brandvægge

brandvægge er enten kategoriseret efter den måde, de filtrerer data på, eller efter det system, de beskytter.

når de kategoriseres efter, hvad de beskytter, er de to typer: netværksbaseret og værtsbaseret. Netværksbaserede brandvægge beskytter hele netværk og er ofte udstyr. Værtsbaserede brandvægge beskytter individuelle enheder – kendt som værter – og er ofte programmer.

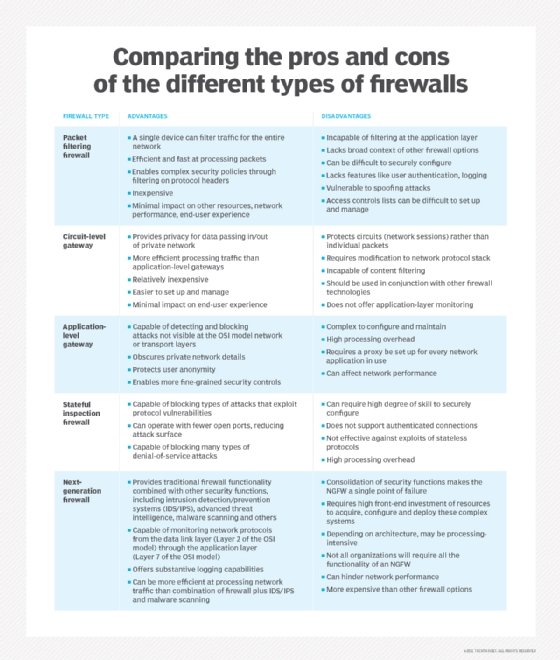

ved kategorisering efter filtreringsmetode er hovedtyperne:

- en pakkefiltrerende brandvæg undersøger pakker isoleret og kender ikke pakkenes kontekst.

- en stateful inspektion brandmur undersøger netværkstrafik for at afgøre, om en pakke er relateret til en anden pakke.

- en fuldmægtig brandvæg (aka applikationsniveauport) inspicerer pakker i applikationslaget i referencemodellen Open Systems Interconnection (OSI).

- en næste Generation af brandmur bruger en flerlags tilgang til at integrere virksomhedens brandmursfunktioner med et intrusion prevention system (IPS) og applikationskontrol.

hver type på listen undersøger trafik med højere kontekstniveau end den før – dvs.stateful har mere kontekst end pakkefiltrering.

Pakkefiltrerende brandvægge

når en pakke passerer gennem en pakkefiltrerende brandvæg, kontrolleres dens kilde-og destinationsadresse, protokol og destinationsportnummer. Pakken droppes – hvilket betyder, at den ikke videresendes til sin destination – hvis den ikke overholder brandmurens regelsæt. Er konfigureret med en regel til at blokere Telnet-adgang, vil brandvæggen droppe pakker bestemt til Transmission Control Protocol (TCP) portnummer 23, den port, hvor en Telnet-serverapplikation lytter.

en pakkefiltrerende brandvæg fungerer hovedsageligt på netværkslaget i OSI-referencemodellen, selvom transportlaget bruges til at få kilde-og destinationsportnumrene. Den undersøger hver pakke uafhængigt og ved ikke, om en given pakke er en del af en eksisterende trafikstrøm.

den pakkefiltrerende brandvæg er effektiv, men fordi den behandler hver pakke isoleret, kan den være sårbar over for IP-spoofing-angreb og er stort set blevet erstattet af statlige inspektions brandvægge.

Stateful inspektion brandvægge

Stateful inspektion brandvægge – også kendt som dynamisk pakke-filtrering brandvægge – overvåge kommunikationspakker over tid og undersøge både indgående og udgående pakker.

denne type opretholder en tabel, der holder styr på alle åbne forbindelser. Når nye pakker ankommer, sammenligner den oplysninger i pakkehovedet med tilstandstabellen – dens liste over gyldige forbindelser – og bestemmer, om pakken er en del af en etableret forbindelse. Hvis det er tilfældet, bliver pakken slået igennem uden yderligere analyse. Hvis pakken ikke matcher en eksisterende forbindelse, evalueres den i henhold til regelsættet for nye forbindelser.

selvom stateful inspection brandvægge er ret effektive, kan de være sårbare over for denial-of-service (DoS) angreb. DoS-angreb fungerer ved at drage fordel af etablerede forbindelser, som denne type generelt antager, er sikre.

applikationslag og fuldmægtig brandvægge

denne type kan også kaldes en fuldmægtigbaseret eller omvendt fuldmægtig brandvæg. De leverer applikationslagfiltrering og kan undersøge nyttelasten for en pakke for at skelne gyldige anmodninger fra ondsindet kode forklædt som en gyldig anmodning om data. Da angreb på internetservere blev mere almindelige, blev det tydeligt, at der var behov for brandvægge for at beskytte netværk mod angreb på applikationslaget. Pakkefiltrering og stateful inspektion brandvægge kan ikke gøre dette på applikationslaget.

da denne type undersøger nyttelastens indhold, giver det sikkerhedsingeniører mere detaljeret kontrol over netværkstrafik. For eksempel kan det tillade eller nægte en bestemt indgående Telnet-kommando fra en bestemt bruger, mens andre typer kun kan kontrollere generelle indgående anmodninger fra en bestemt vært.

når denne type bor på en fuldmægtigserver – hvilket gør det til en fuldmægtig-gør det det sværere for en angriber at opdage, hvor netværket faktisk er, og skaber endnu et lag af sikkerhed. Både klienten og serveren er tvunget til at gennemføre sessionen gennem en mellemmand-fuldmægtigserveren, der er vært for et applikationslag. Hver gang en ekstern klient anmoder om en forbindelse til en intern server eller omvendt, åbner klienten en forbindelse med fuldmagten i stedet. Hvis forbindelsesanmodningen opfylder kriterierne i basisreglen for brandmur, åbner fuldmægtigen en forbindelse til den anmodede server.

den vigtigste fordel ved applikationslagfiltrering er evnen til at blokere specifikt indhold, såsom kendt ondsindet program eller visse hjemmesider, og genkende, hvornår visse applikationer og protokoller, såsom Hypertekstoverførselsprotokol (HTTP), filoverførselsprotokol (FTP) og domænenavnssystem (DNS), misbruges. Regler for applikationslag kan også bruges til at kontrollere udførelsen af filer eller håndtering af data ved specifikke applikationer.

næste generations brandvægge

denne type er en kombination af de andre typer med ekstra sikkerhedsprogrammer og enheder, der er samlet i. Hver type har sine egne styrker og svagheder, nogle beskytter netværk på forskellige lag af OSI-modellen. Fordelen ved en NGFV er, at den kombinerer styrken af hver type dækker hver type svaghed. En NGFV er ofte et bundt af teknologier under et navn i modsætning til en enkelt komponent.

moderne netværksperimetre har så mange indgangspunkter og forskellige typer brugere, at der kræves stærkere adgangskontrol og sikkerhed hos værten. Dette behov for en flerlags tilgang har ført til fremkomsten af NGF.

en NGF integrerer tre nøgleaktiver: traditionelle brandvægsfunktioner, applikationsbevidsthed og en IP ‘ er. Ligesom indførelsen af stateful inspection til første generations brandmure bringer Ngfu ‘ er yderligere kontekst til brandmurens beslutningsproces.

NGF kombinerer funktionerne i traditionelle virksomheds brandvægge-herunder Netværksadresseoversættelse (NAT), blokering af Uniform Resource Locator (URL) og virtuelle private netværk (VPN ‘ er) – med servicekvalitet (kvalitet) funktionalitet og funktioner, der ikke traditionelt findes i første generations produkter. Vi understøtter intent-based netværk ved at inkludere Secure Sockets Layer (SSL) og Secure Shell (SSH) inspektion og omdømme-baseret afsløring af skadelige programmer. Brug også deep packet inspection (dpi) til at kontrollere indholdet af pakker og forhindre skadelige programmer.

når en enhed bruges sammen med andre enheder, kaldes den unified threat management (UTM).

sårbarheder

mindre avancerede brandvægge – pakkefiltrering for eksempel-er sårbare over for angreb på højere niveau, fordi de ikke bruger DPI til fuldt ud at undersøge pakker. NGF blev introduceret for at tackle denne sårbarhed. Imidlertid, NGF står stadig over for udfordringer og er sårbare over for trusler, der udvikler sig. Af denne grund bør organisationer parre dem med andre sikkerhedskomponenter, som intrusion detection systems og intrusion prevention systems. Nogle eksempler på moderne trusler, som en brandvæg kan være sårbar over for, er:

- Insiderangreb: organisationer kan bruge interne brandvægge oven på en perimeter brandvæg til at segmentere netværket og yde intern beskyttelse. Hvis der er mistanke om et angreb, kan organisationer revidere følsomme ved hjælp af NGF-funktioner. Alle revisioner skal måle op til basisdokumentation i organisationen, der skitserer bedste praksis for brug af organisationens netværk. Nogle eksempler på adfærd, der kan indikere en insidertrussel, inkluderer følgende:

- overførsel af følsomme data i almindelig tekst.

- ressourceadgang uden for åbningstiden.

- følsom ressourceadgangsfejl af brugeren.

- tredjeparts brugere netværk ressource adgang.

- distribueret lammelsesangreb (DDoS) : Et DDoS-angreb er et ondsindet forsøg på at forstyrre normal trafik i et målrettet netværk ved at overvælde målet eller dets omgivende infrastruktur med en strøm af trafik. Det udnytter flere kompromitterede computersystemer som kilder til angrebstrafik. Udnyttede maskiner kan omfatte computere og andre netværksressourcer, såsom internet of things (IoT) enheder. Et DDoS-angreb er som en trafikprop, der forhindrer regelmæssig trafik i at ankomme til den ønskede destination. Den vigtigste bekymring for at afbøde et DDoS-angreb er at skelne mellem angreb og normal trafik. Mange gange kan trafikken i denne angrebstype komme fra tilsyneladende legitime kilder og kræver krydskontrol og revision fra flere sikkerhedskomponenter.

- ondsindede trusler er varierede, komplekse og udvikler sig konstant sammen med sikkerhedsteknologi og de netværk, den beskytter. Efterhånden som netværk bliver mere komplekse og dynamiske med stigningen i IoT, bliver det vanskeligere for brandvægge at forsvare dem.

- Patching/konfiguration: en dårligt konfigureret brandvæg eller en ubesvaret opdatering fra leverandøren kan være skadelig for netværkssikkerheden. It-administratorer bør være proaktive i at opretholde deres sikkerhedskomponenter.

brandvægsleverandører

virksomheder, der ønsker at købe en brandvæg, skal være opmærksomme på deres behov og forstå deres netværksarkitektur. Der er mange forskellige typer, funktioner og leverandører, der specialiserer sig i de forskellige typer. Her er et par velrenommerede NGF-leverandører:

- Palo Alto: omfattende dækning, men ikke billig.

- Sonicvæg: god værdi og har en række størrelsesvirksomheder, det kan arbejde for. Sonic har løsninger til små, mellemstore eller store netværk. Dens eneste undergang er, at det mangler noget i skyfunktioner.

- Cisco: største bredde af funktioner til en NGFV, men heller ikke billig.

- Sophos: god til mellemstore virksomheder og nem at bruge.

- Barracuda: anstændig værdi, god ledelse, support og cloud-funktioner.

- Fortinet: omfattende dækning, stor værdi og nogle cloud-funktioner.

fremtiden for netværkssikkerhed

i de tidlige dage af internettet, da på & T ‘ s Steven M. Bellovin først brugte brandvægsmetaforen, strømmede netværkstrafikken primært nord-syd. Dette betyder simpelthen, at det meste af trafikken i et datacenter flød fra klient til server og server til klient. I de sidste par år har virtualisering og tendenser som konvergeret infrastruktur imidlertid skabt mere øst-vest-trafik, hvilket betyder, at undertiden den største mængde trafik i et datacenter bevæger sig fra server til server. For at håndtere denne ændring er nogle virksomhedsorganisationer migreret fra de traditionelle trelags datacenterarkitekturer til forskellige former for blad-rygsøjlearkitekturer. Denne ændring i arkitektur har fået nogle sikkerhedseksperter til at advare om, at mens brandvægge stadig har en vigtig rolle at spille for at holde et netværk sikkert, risikerer de at blive mindre effektive. Nogle eksperter forudsiger endda en afvigelse fra klientservermodellen helt.

en potentiel løsning er brugen af programmeldefinerede perimetre (SDP). En SDP er mere passende egnet til virtuelle og skybaserede arkitekturer, fordi den har mindre ventetid end en brandvæg. Det fungerer også bedre inden for stadig mere identitetscentriske sikkerhedsmodeller. Dette skyldes, at det fokuserer på at sikre brugeradgang snarere end IP-adressebaseret adgang. En SDP er baseret på en nul-tillid ramme.