grafik: i dette blogindlæg diskuterer vi forskellene mellem symmetrisk kryptering, en krypteringsteknik med en enkelt nøgle og asymmetrisk kryptering, også kendt som offentlig nøglekryptografi, der bruger private og offentlige nøglepar af krypteringsnøgler.

at sende en nøgle eller ikke at sende en nøgle. Det er spørgsmålet.

der er to hovedformer af datakryptering i brug i dag: symmetrisk kryptering og asymmetrisk kryptering. Hver dag, når du bruger din internetsøgemaskine, svarer på e-mails, indsender hjemmesideformularer og andre aktiviteter, sker der symmetriske og asymmetriske krypteringsprocesser, nogle gange uden at du ved det. Du er muligvis også bekendt med symmetrisk og asymmetrisk kryptering, fordi du har erfaring med OpenSSL, key management services, eller måske har du sendt en krypteret e-mail eller krypteret et Microsoft-ord eller Adobe PDF-fil med en adgangskode før.

det er vigtigt at forstå forskellene mellem symmetrisk og asymmetrisk kryptering, og hvordan disse processer fungerer i den daglige sikre overførsel af kommunikation. Du ved, hvad disse udtryk betyder, når du ser dem, og du vil også være vidende om, hvordan de fungerer, deres forskellige iterationer, opmærksomme på deres evner og vide, hvad der er mere tilrådeligt at implementere med hensyn til at sikre og godkende oprindelsen af følsomme oplysninger.

i dette blogindlæg diskuterer vi forskellene mellem symmetrisk og asymmetrisk kryptering. I slutningen opsummerer vi disse forskelle og diskuterer relaterede krypteringsmuligheder til sikring af dine følsomme data.

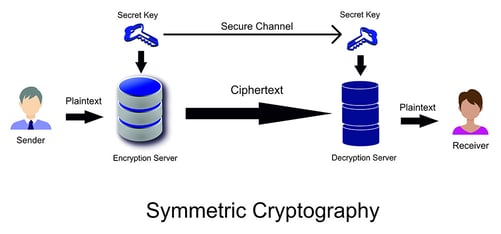

Grafisk: symmetrisk kryptering bruger en enkelt tast til at kryptere og dekryptere oplysninger.

Hvad er symmetrisk kryptering?

symmetrisk kryptering er en meget anvendt datakrypteringsteknik, hvorved data krypteres og dekrypteres ved hjælp af en enkelt, hemmelig kryptografisk nøgle.

specifikt bruges nøglen til at kryptere almindelig tekst – dataens forkryptering eller post-dekrypteringstilstand-og dekryptere krypteringstekst – dataens post – kryptering eller præ-dekrypteringstilstand.

symmetrisk kryptering er en af de mest anvendte krypteringsteknikker og også en af de ældste, der går tilbage til Romerrigets dage. Cæsars kryptering, opkaldt efter ingen ringere end Julius Caesar, der brugte den til at kryptere sin militære korrespondance, er et berømt historisk eksempel på symmetrisk kryptering i aktion.

målet med symmetrisk kryptering er at sikre følsomme, hemmelige eller klassificerede oplysninger. Det bruges dagligt i mange større industrier, herunder forsvar, rumfart, bankvirksomhed, sundhedspleje og andre industrier, hvor sikring af en persons, forretnings eller organisations følsomme data er af største betydning.

grafik: Dette er en illustration af den symmetriske krypteringsproces.

Hvordan fungerer symmetrisk kryptering?

symmetrisk kryptering virker ved at bruge enten en stream cipher eller blok cipher til at kryptere og dekryptere data. En stream cipher konverterer almindelig tekst til chiffertekst en byte ad gangen, og en blokcipher konverterer hele enheder eller blokke af almindelig tekst ved hjælp af en forudbestemt nøglelængde, såsom 128, 192 eller 256 bit.

afsendere og modtagere, der bruger symmetrisk kryptering til at overføre data til hinanden, skal kende den hemmelige nøgle til, i tilfælde af afsendere, kryptere de data, de agter at dele med modtagere, og i tilfælde af modtagere, dekryptere og læse de krypterede data, som afsendere deler med dem, samt kryptere eventuelle nødvendige svar.

her er et forenklet eksempel på symmetrisk kryptering: hvis Claire, afsenderen, ønsker at sende modtageren et fortroligt dokument, ville Claire bruge den hemmelige nøgle til at kryptere filen og sende den til Jackeline, som ikke kunne læse dens indhold, før hun indtastede den samme nøgle, som Claire lige brugte til at kryptere filen. Omvendt, hvis hun foretager ændringer i dokumentet og ønsker at dele dem med Claire, ville hun bruge den samme nøgle til at kryptere filen igen og sende den tilbage til Claire, som vil bruge den samme nøgle til at dekryptere filen og få adgang til dens indhold, og processen gentager sig selv.

Bemærk, at dette kun er et eksempel, der bruges til at forenkle, hvordan symmetrisk kryptering fungerer. Symmetrisk kryptering kan udføres manuelt eller automatisk.

symmetrisk kryptering er dog ikke begrænset til deling af data mellem en afsender og en modtager. Symmetrisk krypterede oplysninger kan tilgås af alle – Claire, deres kollega Frank, deres chef, Jennifer, et al. – hvem kender den hemmelige nøgle. Deri ligger grunden til, at det at skjule den delte kryptografiske nøgle fra uautoriserede parter er afgørende for succes med symmetrisk kryptering og integriteten af symmetrisk krypterede data.

Grafisk: eksempler på symmetrisk kryptering omfatter Advanced Encryption Standard (AES) og TLS/SSL-protokollen.

hvad er nogle eksempler på symmetrisk kryptering?

populære eksempler på symmetrisk kryptering inkluderer:

- Datakrypteringsstandard (DES)

- Triple Datakrypteringsstandard (Triple DES)

- avanceret krypteringsstandard (AES)

- International Datakrypteringsalgoritme (IDEA)

- TLS/SSL-protokol

AES-kryptering, der bruger blokcifre af data, der bruges til at 128, 192 eller 256 bits til at kryptere og dekryptere data er en af de mest kendte og effektive symmetriske krypteringsteknikker, der bruges i dag. Det ville tage milliarder af år at knække, og det er derfor, det bruges til at sikre følsomme, hemmelige eller klassificerede oplysninger i regeringen, sundhedsvæsenet, banksektoren og andre industrier. Det er mere sikkert end DES, Triple DES og IDEA.

DES-kryptering betragtes nu af National Institute of Standards and Technology (NIST) som en ældre symmetrisk krypteringsalgoritme, fordi den længe har været ineffektiv til at beskytte følsomme oplysninger mod brute-force-angreb. Faktisk har NIST trukket standarden helt tilbage, og dens mere sikre storebror, Triple DES encryption, vil have samme skæbne. Selvom det stadig er i brug i dag, trækkes Triple DES-kryptering tilbage og afvises af NIST i 2023 på grund af stigende sikkerhedsproblemer.

IDEA encryption blev udviklet som en erstatning for DES i 1990 ‘ erne, men AES blev i sidste ende anset for mere sikker. Ideen er nu en åben og gratis block-cipher algoritme, så alle kan bruge den, men det anses generelt for at være forældet og ineffektivt til at sikre følsomme og tophemmelige oplysninger i dag. AES-kryptering er guldstandarden til begge formål.

Transport Layer Security (TLS), såvel som dets forgænger, Secure Sockets Layer (SSL), bruger symmetrisk kryptering. Dybest set, når en klient får adgang til en server, genereres unikke symmetriske nøgler, kaldet sessionstaster. Disse sessionsnøgler bruges til at kryptere og dekryptere de data, der deles mellem klienten og serveren i den specifikke klient-server-session på det specifikke tidspunkt. En ny klient-server session ville generere nye, unikke session nøgler.

TLS/SSL bruger ikke kun symmetrisk kryptering, men både symmetrisk og asymmetrisk kryptering for at sikre sikkerheden for klient-server-sessioner og de oplysninger, der udveksles i dem.

Grafisk: fordelene ved symmetrisk kryptering omfatter sikkerhed, hastighed og industri vedtagelse og accept.

hvad er nogle fordele ved symmetrisk kryptering?

symmetrisk kryptering bruges i dag, fordi det kan kryptere og dekryptere store mængder data hurtigt, og det er nemt at implementere. Det er nemt at bruge, og dets AES-iteration er en af de mest sikre former for datakryptering til rådighed.

nu har symmetrisk kryptering flere fordele i forhold til sin asymmetriske modstykke, men vi vil tale om asymmetrisk kryptering i dette blogindlæg lidt senere.

nogle fordele ved symmetrisk kryptering inkluderer:

- sikkerhed: symmetriske krypteringsalgoritmer som AES tager milliarder af år at knække ved hjælp af brute-force-angreb.

- hastighed: symmetrisk kryptering er på grund af dens kortere nøglelængder og relative enkelhed sammenlignet med asymmetrisk kryptering meget hurtigere at udføre.

- industri vedtagelse og accept: symmetriske krypteringsalgoritmer som AES er blevet guldstandarden for datakryptering på grund af deres sikkerheds-og hastighedsfordele og har som sådan haft årtiers industri vedtagelse og accept.

Grafisk: ulemper ved symmetrisk kryptering inkluderer behovet for at sikre sikkerheden ved nøglefordelingsmekanismer.

hvad er nogle ulemper ved symmetrisk kryptering?

langt den største ulempe ved symmetrisk kryptering er dens brug af en enkelt, hemmelig kryptografisk nøgle til at kryptere og dekryptere information.

hvorfor?

hvis denne hemmelige nøgle er gemt et usikkert sted på en computer, kan hackere få adgang til den ved hjælp af programbaserede angreb, så de kan dekryptere de krypterede data og derved besejre hele formålet med symmetrisk kryptering.

hvis en part eller enhed krypterer på et sted og en separat part eller enhed dekrypterer på et sekund, skal nøglen overføres, hvilket efterlader den sårbar over for aflytning, hvis transmissionskanalen er kompromitteret.

derfor er det afgørende at sikre krypteringsnøglens sikkerhed i hvile og i transit. Ellers beder du bare om en litany af uafhængige og statsstøttede cyberattackere for at få adgang til dine missionskritiske, sikkerhedskritiske eller juridisk beskyttede data.

den eneste anden ulempe ved at bruge symmetrisk kryptering er dens sikkerhedseffektivitet sammenlignet med asymmetrisk kryptering, som generelt anses for at være mere sikker, men også langsommere at udføre end symmetrisk kryptering.

men er asymmetrisk kryptering mere sikker end symmetrisk kryptering? Lad os finde ud af det.

Grafisk: asymmetrisk kryptering bruger offentlige – og private-nøglepar til at kryptere og dekryptere følsomme oplysninger.

hvad er asymmetrisk kryptering?

i modsætning til symmetrisk kryptering, der bruger den samme hemmelige nøgle til at kryptere og dekryptere følsomme oplysninger, bruger asymmetrisk kryptering, også kendt som offentlig nøglekryptering eller offentlig nøglekryptering, matematisk sammenkædede offentlige og private nøglepar til at kryptere og dekryptere afsenderes og modtageres følsomme data.

som med symmetrisk kryptering konverteres klartekst stadig til krypteringstekst og omvendt under henholdsvis kryptering og dekryptering. Den største forskel er, at to unikke nøglepar bruges til at kryptere data asymmetrisk.

grafik: Dette er en illustration af den asymmetriske krypteringsproces.

Hvordan fungerer asymmetrisk kryptering?

her er et forenklet eksempel på asymmetrisk kryptering: hvis Claire, afsenderen og modtageren løbende vil sende en fortrolig fil frem og tilbage til hinanden, vil Claire og Jaceline give deres unikke og respektive offentlige nøgler til hinanden. Claire vil derefter bruge den offentlige nøgle til at kryptere filen, da den kun er beregnet til Jackeline, og sende filen til Jackeline. Ved modtagelse af filen vil hun bruge sit private nøgleordnøgleord, “privat”, hvilket betyder, at ingen andre end Jaceline ved det – for at dekryptere filen og få adgang til dens indhold. Ingen andre end Claire kan dekryptere filen, fordi ingen andre end Claire kender den private nøgle. Den samme proces gælder, når han vil sende filen tilbage til Claire. Claire bruger sin private nøgle til at dekryptere filen.

Bemærk, at dette er en forenkling af asymmetrisk kryptering. Ligesom symmetrisk kryptering kan asymmetrisk kryptering udføres manuelt eller automatisk.

ser du nu, hvordan asymmetrisk kryptering kunne ses som mere sikker end symmetrisk kryptering? Selvom dette er en interessant undersøgelse, er det ikke det rigtige spørgsmål at stille, virkelig, fordi teknisk set, om symmetrisk eller asymmetrisk kryptering er mere sikker, afhænger stort set af nøglestørrelse og sikkerheden i medierne, der gemmer eller transmitterer kryptografiske nøgler.

en af grundene til, at asymmetrisk kryptering ofte betragtes som mere sikker end symmetrisk kryptering, er, at asymmetrisk kryptering, i modsætning til dens modstykke, ikke kræver udveksling af den samme Krypter-Dekrypter nøgle mellem to eller flere parter. Ja, offentlige nøgler udveksles, men brugere, der deler data i et asymmetrisk kryptosystem, har unikke offentlige og private nøglepar, og deres offentlige nøgler, fordi de kun bruges til kryptering, udgør ingen risiko for uautoriseret dekryptering af hackere, hvis de bliver kendt, fordi hackerne, forudsat at private nøgler holdes private, ikke kender brugernes private nøgler og dermed ikke kan dekryptere de krypterede data.

asymmetrisk kryptering giver også mulighed for digital signaturgodkendelse, i modsætning til symmetrisk kryptering. Grundlæggende involverer dette brug af private nøgler til digitalt at signere meddelelser eller filer, og deres tilsvarende offentlige nøgler bruges til at bekræfte, at disse meddelelser stammer fra den korrekte, verificerede afsender.

Grafisk: eksempler på asymmetrisk kryptering inkluderer Rivest Shamir Adleman (RSA) og Digital Signature Algorithm (DSA).

hvad er nogle eksempler på asymmetrisk kryptering?

eksempler på asymmetrisk kryptering inkluderer:

- Rivest Shamir Adleman (RSA)

- den digitale Signaturstandard (DSS), som inkorporerer den digitale Signaturalgoritme (DSA)

- elliptisk Kurvekryptografi (ECC)

- Diffie-Hellman-udvekslingsmetoden

- TLS/SSL-protokol

udgivet i 1977 er RSA et af de ældste eksempler på asymmetrisk kryptering. Udviklet af Ron Rivest, Adi Shamir og Leonard Adleman genererer RSA-kryptering en offentlig nøgle ved at multiplicere to store tilfældige primtal sammen og ved hjælp af de samme primtal genererer en privat nøgle. Derfra finder standard asymmetrisk kryptering sted: information krypteres ved hjælp af den offentlige nøgle og dekrypteres ved hjælp af den private nøgle.

DSS, der inkorporerer Digital Signaturalgoritme (DSA), er det perfekte eksempel på asymmetrisk Digital signaturgodkendelse. En afsenders private nøgle bruges til at signere en meddelelse eller fil digitalt, og modtageren bruger afsenderens tilsvarende offentlige nøgle til at bekræfte, at signaturen stammer fra den korrekte afsender og ikke en mistænkelig eller uautoriseret kilde.

ECC er et RSA-alternativ, der bruger mindre nøglestørrelser og matematiske elliptiske kurver til at udføre asymmetrisk kryptering. Det bruges ofte til digitalt at underskrive cryptocurrency-transaktioner; faktisk bruger den populære cryptocurrency Bitcoin ECC – Elliptic Curve Digital Signature Algorithm (ECDSA), for at være præcis-til digitalt at underskrive transaktioner og sikre, at midler kun bruges af autoriserede brugere. ECC er meget hurtigere end RSA med hensyn til nøgle-og signaturgenerering, og mange betragter det som fremtiden for asymmetrisk kryptering, hovedsageligt til internettrafik og cryptocurrency, men også til andre applikationer.

Diffie-Hellman, en af kryptografiens største gennembrud, er en nøgleudvekslingsmetode, som to parter, der aldrig har mødt, kan bruge til at udveksle offentlige og private nøglepar over offentlige, usikre kommunikationskanaler. Før Diffie-Hellman måtte to parter, der søgte at kryptere deres kommunikation mellem hinanden, fysisk forudbytte krypteringsnøgler, så begge parter kunne dechiffrere hinandens krypterede meddelelser. Diffie-Hellman gjorde det, så disse nøgler kunne udveksles sikkert via offentlige kommunikationskanaler, hvor tredjeparter normalt udtrækker følsomme oplysninger og krypteringsnøgler.

TLS/SSL bruger asymmetrisk kryptering til at etablere en sikker klient-server-session, mens klienten og serveren genererer symmetriske krypteringsnøgler. Dette er kendt som et TLS-håndtryk. Når TLS-håndtrykket er afsluttet, bruges klient-server-sessionsnøglerne til at kryptere de oplysninger, der udveksles i den session.

Grafisk: fordelene ved asymmetrisk kryptering inkluderer digital signaturgodkendelse og øget sikkerhed på grund af privatlivets fred for dekrypteringsnøgler.

hvad er nogle fordele ved asymmetrisk kryptering?

fordele ved at bruge asymmetrisk kryptering inkluderer:

- Nøglefordeling ikke nødvendig: sikring af nøgledistributionskanaler har længe været hovedpine i kryptografi. Asymmetrisk kryptering eliminerer nøglefordeling helt. De nødvendige offentlige nøgler udveksles via offentlige nøgleservere, og offentliggørelsen af offentlige nøgler er på nuværende tidspunkt ikke skadelig for sikkerheden ved krypterede meddelelser, fordi de ikke kan bruges til at udlede private nøgler.

- udveksling af private nøgler ikke nødvendigt: med asymmetrisk kryptering skal private nøgler forblive gemt på et sikkert sted og dermed private for de enheder, der bruger dem. Grundlæggende udveksles nøglerne, der er nødvendige for at dekryptere følsomme oplysninger, aldrig og bør aldrig udveksles over en potentielt kompromitteret kommunikationskanal, og det er et stort plus for sikkerheden og integriteten af krypterede meddelelser.

- Digital signatur/meddelelsesgodkendelse: med asymmetrisk kryptering kan afsendere bruge deres private nøgler til at signere digitalt og kontrollere, at en meddelelse eller fil stammer fra dem og ikke en tredjepart, der ikke er tillid til.

det kan virke som om der ikke går galt med asymmetrisk kryptering. Jeg mener, hvorfor ville du nogensinde vælge symmetrisk kryptering, hvis asymmetrisk kryptering er så sikker?

et ord: hastighed.

Grafisk: ulemper ved asymmetrisk kryptering inkluderer langsomhed i udførelsen sammenlignet med symmetrisk kryptering.

hvad er nogle ulemper ved asymmetrisk kryptering?

den største ulempe ved asymmetrisk kryptering er, at den er langsommere end symmetrisk kryptering på grund af dens længere nøglelængder, for ikke at nævne, at asymmetriske krypteringsberegninger har tendens til at være meget mere komplekse end deres symmetriske kolleger.

hvorfor? Fordi i teorien kan offentlige nøgler bruges til at knække private nøgler – igen er de matematisk forbundet – men asymmetrisk kryptering bruger ekstraordinært lange nøglelængder for at gøre dette næsten umuligt, i det mindste for nu.

så i en nøddeskal er symmetrisk kryptering hurtigere end asymmetrisk kryptering. Asymmetrisk kryptering ofrer hastighed for sikkerhed, mens symmetrisk kryptering ofrer sikkerhed for hastighed.

nu er det ikke at sige, at symmetrisk kryptering er usikker; men selve grundlaget for asymmetrisk kryptering eliminerer flere informationssikkerhedsrisici, der stadig eksisterer inden for dårligt styrede symmetriske krypteringskryptosystemer.

grafik: lad os opsummere de “nøgle” forskelle mellem symmetrisk og asymmetrisk kryptering.

konklusion: oversigt over vigtige forskelle

de vigtigste forskelle mellem symmetrisk og asymmetrisk kryptering er hastigheds-og sikkerhedspræferencer. Generelt er symmetrisk kryptering hurtigere og enklere, men betragtes ofte som mindre sikker end asymmetrisk kryptering. Men som vi har diskuteret, kan kryptering virkelig koges ned til to ting: nøglestørrelse og sikkerheden i medierne, der lagrer krypteringsnøgler.

symmetrisk kryptering er meget hurtigere at udføre på grund af dens kortere nøglelængder. Asymmetrisk kryptering har en tendens til at mose ned netværk på grund af dens længere nøglelængder og komplekse algoritmer. Dette er de afvejninger, der er værd at overveje, når man beslutter, hvilken type kryptering der skal anvendes.

hos Trenton Systems tilbyder vi datakrypteringsløsninger i vores højtydende servere og arbejdsstationer i form af AES-kompatible, Opal-kompatible og FIPS-140-2-kompatible selvkrypterende drev (sed ‘ er).

Par dette med vores teknologipartner FUTURA Cybers Crypto Management Platform (CMP), og du har lavet en sikker, veldrevet computer, der er i stand til at modstå almindelige angreb på dine følsomme data.

for mere information om, hvordan vi sikrer integriteten af dine data ved hjælp af datakryptering, kontakt os i dag.

![]()