Was ist eine Firewall?

Eine Firewall ist Software oder Firmware, die den unbefugten Zugriff auf ein Netzwerk verhindert. Es prüft eingehenden und ausgehenden Datenverkehr anhand einer Reihe von Regeln, um Bedrohungen zu identifizieren und zu blockieren.

Firewalls werden sowohl in persönlichen als auch in Unternehmenseinstellungen verwendet, und viele Geräte sind mit einem integrierten Gerät ausgestattet, einschließlich Mac-, Windows- und Linux-Computern. Sie gelten weithin als wesentlicher Bestandteil der Netzwerksicherheit.

Warum sind Firewalls wichtig?

Firewalls sind wichtig, weil sie einen großen Einfluss auf moderne Sicherheitstechniken hatten und immer noch weit verbreitet sind. Sie entstanden zuerst in den frühen Tagen des Internets, als Netzwerke neue Sicherheitsmethoden benötigten, die mit zunehmender Komplexität umgehen konnten. Firewalls sind seitdem die Grundlage der Netzwerksicherheit im Client-Server–Modell – der zentralen Architektur des modernen Computing. Die meisten Geräte verwenden Firewalls – oder eng verwandte Tools -, um den Datenverkehr zu überprüfen und Bedrohungen abzuschwächen.

Verwendet

Firewalls werden sowohl in Unternehmens- als auch in Verbraucherumgebungen verwendet. Moderne Unternehmen integrieren sie zusammen mit anderen Cybersicherheitsgeräten in eine SIEM-Strategie (Security Information and Event Management). Sie können am Netzwerkperimeter einer Organisation installiert werden, um vor externen Bedrohungen zu schützen, oder innerhalb des Netzwerks, um Segmentierung zu erstellen und vor Insider-Bedrohungen zu schützen.

Zusätzlich zur unmittelbaren Bedrohungsabwehr übernehmen Firewalls wichtige Protokollierungs- und Überwachungsfunktionen. Sie zeichnen Ereignisse auf, die von Administratoren verwendet werden können, um Muster zu identifizieren und Regelsätze zu verbessern. Die Regeln sollten regelmäßig aktualisiert werden, um mit den sich ständig weiterentwickelnden Cybersicherheitsbedrohungen Schritt zu halten. Anbieter entdecken neue Bedrohungen und entwickeln Patches, um sie so schnell wie möglich abzudecken.

In einem einzelnen Heimnetzwerk kann eine Firewall den Datenverkehr filtern und den Benutzer vor Eindringlingen warnen. Sie sind besonders nützlich für Always-On-Verbindungen wie Digital Subscriber Line (DSL) oder Kabelmodem, da diese Verbindungstypen statische IP-Adressen verwenden. Sie werden häufig neben Antiviren-Anwendungen verwendet. Persönliche Firewalls sind im Gegensatz zu Unternehmens-Firewalls in der Regel ein einzelnes Produkt im Gegensatz zu einer Sammlung verschiedener Produkte. Dies kann Software oder ein Gerät mit eingebetteter Firewall-Firmware sein. Hardware- / Firmware-Firewalls werden häufig zum Festlegen von Einschränkungen zwischen In-Home-Geräten verwendet.

Wie funktioniert eine Firewall?

Eine Firewall stellt eine Grenze zwischen einem externen Netzwerk und dem Netzwerk her, das sie schützt. Es wird inline über eine Netzwerkverbindung eingefügt und überprüft alle Pakete, die das überwachte Netzwerk betreten und verlassen. Während der Inspektion verwendet es eine Reihe vorkonfigurierter Regeln, um zwischen gutartigen und bösartigen Paketen zu unterscheiden.

Der Begriff ‚Pakete‘ bezieht sich auf Daten, die für die Übertragung über das Internet formatiert sind. Pakete enthalten die Daten selbst sowie Informationen zu den Daten, z. B. woher sie stammen. Firewalls können diese Paketinformationen verwenden, um festzustellen, ob ein bestimmtes Paket dem Regelsatz entspricht. Wenn dies nicht der Fall ist, wird das Paket daran gehindert, in das überwachte Netzwerk einzutreten.

Regelsätze können auf mehreren Dingen basieren, die durch Paketdaten angezeigt werden, einschließlich:

- Ihre Quelle.

- Ihr Ziel.

- Ihr Inhalt.

Diese Eigenschaften können auf verschiedenen Ebenen des Netzwerks unterschiedlich dargestellt werden. Wenn ein Paket durch das Netzwerk wandert, wird es mehrmals neu formatiert, um dem Protokoll mitzuteilen, wohin es gesendet werden soll. Es gibt verschiedene Arten von Firewalls, um Pakete auf verschiedenen Netzwerkebenen zu lesen.

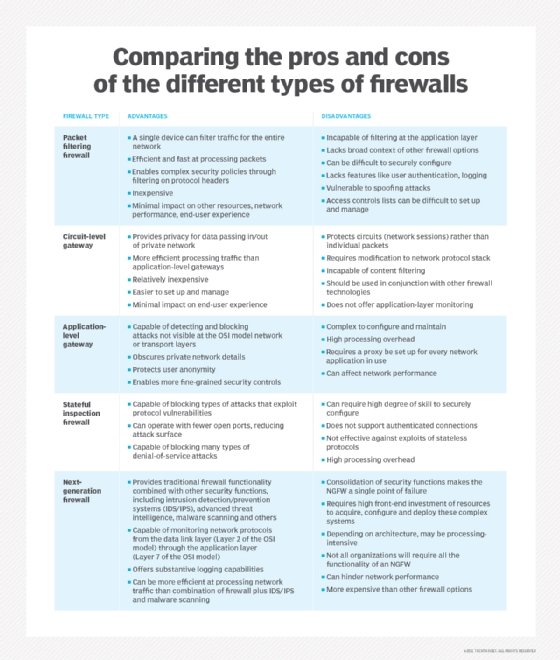

Arten von Firewalls

Firewalls werden entweder nach der Art und Weise kategorisiert, wie sie Daten filtern, oder nach dem System, das sie schützen.

Bei der Kategorisierung nach dem, was sie schützen, sind die beiden Typen: netzwerkbasiert und hostbasiert. Netzwerkbasierte Firewalls schützen ganze Netzwerke und sind oft Hardware. Hostbasierte Firewalls schützen einzelne Geräte – sogenannte Hosts – und sind häufig Software.

Bei der Kategorisierung nach Filtermethode sind die Haupttypen:

- Eine paketfilternde Firewall untersucht Pakete isoliert und kennt den Kontext des Pakets nicht.

- Eine Stateful Inspection Firewall untersucht den Netzwerkverkehr, um festzustellen, ob ein Paket mit einem anderen Paket zusammenhängt.

- Eine Proxy-Firewall (auch bekannt als Gateway auf Anwendungsebene) prüft Pakete auf der Anwendungsschicht des OSI-Referenzmodells (Open Systems Interconnection).

- Eine Next Generation Firewall (NGFW) verwendet einen mehrschichtigen Ansatz, um Unternehmens-Firewall-Funktionen mit einem Intrusion Prevention System (IPS) und Anwendungssteuerung zu integrieren.

Jeder Typ in der Liste untersucht den Datenverkehr mit einer höheren Kontextebene als die vorherige – dh Stateful hat mehr Kontext als Paketfilterung.

Paketfilterfirewalls

Wenn ein Paket eine Paketfilterfirewall passiert, werden seine Quell- und Zieladresse, das Protokoll und die Zielportnummer überprüft. Das Paket wird verworfen – dh nicht an sein Ziel weitergeleitet -, wenn es nicht den Regeln der Firewall entspricht. Wenn beispielsweise eine Firewall mit einer Regel zum Blockieren des Telnet-Zugriffs konfiguriert ist, löscht die Firewall Pakete, die für TCP-Portnummer 23 (Transmission Control Protocol) bestimmt sind, den Port, an dem eine Telnet-Serveranwendung lauschen würde.

Eine paketfilternde Firewall arbeitet hauptsächlich auf der Netzwerkschicht des OSI-Referenzmodells, obwohl die Transportschicht zum Abrufen der Quell- und Zielportnummern verwendet wird. Es untersucht jedes Paket unabhängig und weiß nicht, ob ein bestimmtes Paket Teil eines vorhandenen Datenverkehrsstroms ist.

Die Paketfilterfirewall ist effektiv, aber da sie jedes Paket isoliert verarbeitet, kann sie anfällig für IP-Spoofing-Angriffe sein und wurde weitgehend durch Stateful-Inspection-Firewalls ersetzt.

Stateful Inspection Firewalls

Stateful Inspection Firewalls – auch bekannt als Dynamic Packet-Filtering Firewalls – überwachen Kommunikationspakete im Zeitverlauf und untersuchen sowohl eingehende als auch ausgehende Pakete.

Dieser Typ verwaltet eine Tabelle, die alle offenen Verbindungen verfolgt. Wenn neue Pakete eintreffen, vergleicht es die Informationen im Paketkopf mit der Statustabelle – seiner Liste gültiger Verbindungen – und bestimmt, ob das Paket Teil einer etablierten Verbindung ist. Wenn ja, wird das Paket ohne weitere Analyse durchgelassen. Wenn das Paket nicht mit einer bestehenden Verbindung übereinstimmt, wird es gemäß dem Regelsatz für neue Verbindungen ausgewertet.

Obwohl Stateful Inspection Firewalls sehr effektiv sind, können sie anfällig für Denial-of-Service-Angriffe (DoS) sein. DoS-Angriffe nutzen etablierte Verbindungen, von denen dieser Typ im Allgemeinen annimmt, dass sie sicher sind.

Anwendungsschicht- und Proxy-Firewalls

Dieser Typ kann auch als Proxy-basierte oder Reverse-Proxy-Firewall bezeichnet werden. Sie bieten eine Filterung auf Anwendungsebene und können die Nutzlast eines Pakets untersuchen, um gültige Anforderungen von bösartigem Code zu unterscheiden, der als gültige Datenanforderung getarnt ist. Als Angriffe auf Webserver immer häufiger wurden, wurde deutlich, dass Firewalls erforderlich waren, um Netzwerke vor Angriffen auf der Anwendungsebene zu schützen. Paketfilterungs- und Stateful-Inspection-Firewalls können dies auf der Anwendungsebene nicht tun.

Da dieser Typ den Inhalt der Nutzlast untersucht, erhalten Sicherheitsingenieure eine detailliertere Kontrolle über den Netzwerkverkehr. Beispielsweise kann es einen bestimmten eingehenden Telnet-Befehl von einem bestimmten Benutzer zulassen oder ablehnen, während andere Typen nur allgemeine eingehende Anforderungen von einem bestimmten Host steuern können.

Wenn sich dieser Typ auf einem Proxyserver befindet – was ihn zu einer Proxy-Firewall macht -, wird es für einen Angreifer schwieriger herauszufinden, wo sich das Netzwerk tatsächlich befindet, und es wird eine weitere Sicherheitsebene geschaffen. Sowohl der Client als auch der Server sind gezwungen, die Sitzung über einen Vermittler durchzuführen – den Proxyserver, der eine Firewall auf Anwendungsebene hostet. Jedes Mal, wenn ein externer Client eine Verbindung zu einem internen Server anfordert oder umgekehrt, öffnet der Client stattdessen eine Verbindung mit dem Proxy. Wenn die Verbindungsanforderung die Kriterien in der Firewall-Regelbasis erfüllt, öffnet die Proxy-Firewall eine Verbindung zum angeforderten Server.

Der Hauptvorteil der Filterung auf Anwendungsebene besteht in der Möglichkeit, bestimmte Inhalte wie bekannte Malware oder bestimmte Websites zu blockieren und zu erkennen, wenn bestimmte Anwendungen und Protokolle wie Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP) und Domain Name System (DNS) missbraucht werden. Firewall-Regeln auf Anwendungsebene können auch verwendet werden, um die Ausführung von Dateien oder die Verarbeitung von Daten durch bestimmte Anwendungen zu steuern.

Next Generation Firewalls (NGFW)

Dieser Typ ist eine Kombination der anderen Typen mit zusätzlicher Sicherheitssoftware und gebündelten Geräten. Jeder Typ hat seine eigenen Stärken und Schwächen, einige schützen Netzwerke auf verschiedenen Ebenen des OSI-Modells. Der Vorteil eines NGFW besteht darin, dass es die Stärken jedes Typs mit den Schwächen jedes Typs kombiniert. Ein NGFW ist oft ein Bündel von Technologien unter einem Namen im Gegensatz zu einer einzelnen Komponente.

Moderne Netzwerkperimeter haben so viele Einstiegspunkte und verschiedene Arten von Benutzern, dass eine stärkere Zugriffskontrolle und Sicherheit auf dem Host erforderlich sind. Diese Notwendigkeit eines mehrschichtigen Ansatzes hat zur Entstehung von NGFWs geführt.

Ein NGFW integriert drei wichtige Elemente: traditionelle Firewall-Funktionen, Anwendungsbewusstsein und ein IPS. Wie die Einführung von Stateful Inspection in Firewalls der ersten Generation bringen NGFWs zusätzlichen Kontext in den Entscheidungsprozess der Firewall.

NGFWs kombinieren die Funktionen herkömmlicher Unternehmensfirewalls – einschließlich Network Address Translation (NAT), Uniform Resource Locator (URL) -Blockierung und Virtual Private Networks (VPNs) – mit Quality of Service (QoS) -Funktionen und -Funktionen, die traditionell nicht in Produkten der ersten Generation zu finden sind. NGFWs unterstützen Intent-Based Networking durch Secure Sockets Layer (SSL) – und Secure Shell (SSH) -Inspektion sowie reputationsbasierte Malware-Erkennung. NGFWs verwenden auch Deep Packet Inspection (DPI), um den Inhalt von Paketen zu überprüfen und Malware zu verhindern.

Wenn ein NGFW oder eine Firewall in Verbindung mit anderen Geräten verwendet wird, spricht man von Unified Threat Management (UTM).

Schwachstellen

Weniger fortgeschrittene Firewalls – zum Beispiel Paketfilter – sind anfällig für Angriffe auf höherer Ebene, da sie DPI nicht verwenden, um Pakete vollständig zu untersuchen. NGFWs wurden eingeführt, um diese Sicherheitsanfälligkeit zu beheben. NGFWs stehen jedoch immer noch vor Herausforderungen und sind anfällig für sich entwickelnde Bedrohungen. Aus diesem Grund sollten Organisationen sie mit anderen Sicherheitskomponenten wie Intrusion Detection-Systemen und Intrusion Prevention-Systemen koppeln. Einige Beispiele für moderne Bedrohungen, für die eine Firewall anfällig sein kann, sind:

- Insider-Angriffe: Organisationen können interne Firewalls zusätzlich zu einer Perimeter-Firewall verwenden, um das Netzwerk zu segmentieren und internen Schutz zu bieten. Wenn ein Angriff vermutet wird, können Organisationen sensible Daten mithilfe von NGFW-Funktionen prüfen. Alle Audits sollten bis zur Basisdokumentation innerhalb der Organisation reichen, in der Best Practices für die Nutzung des Netzwerks der Organisation beschrieben werden. Einige Beispiele für Verhalten, das auf eine Insider-Bedrohung hinweisen könnte, sind die folgenden:

- übermittlung sensibler Daten im Klartext.

- Ressourcenzugriff außerhalb der Geschäftszeiten.

- Fehler beim Zugriff auf sensible Ressourcen durch den Benutzer.

- Benutzer von Drittanbietern Zugriff auf Netzwerkressourcen.

- DDoS-Angriffe (Distributed Denial of Service): Ein DDoS-Angriff ist ein böswilliger Versuch, den normalen Datenverkehr eines Zielnetzwerks zu stören, indem das Ziel oder die umgebende Infrastruktur mit einer Flut von Datenverkehr überwältigt wird. Es nutzt mehrere kompromittierte Computersysteme als Quellen des Angriffsverkehrs. Ausgenutzte Maschinen können Computer und andere vernetzte Ressourcen wie IoT-Geräte (Internet of Things) umfassen. Ein DDoS-Angriff ist wie ein Stau, der verhindert, dass der reguläre Datenverkehr am gewünschten Ziel ankommt. Das Hauptanliegen bei der Abwehr eines DDoS-Angriffs ist die Unterscheidung zwischen Angriff und normalem Datenverkehr. In vielen Fällen kann der Datenverkehr bei diesem Angriffstyp aus scheinbar legitimen Quellen stammen und erfordert eine Gegenprüfung und Überwachung durch mehrere Sicherheitskomponenten.

- Malware: Malware-Bedrohungen sind vielfältig, komplex und entwickeln sich neben der Sicherheitstechnologie und den von ihr geschützten Netzwerken ständig weiter. Da Netzwerke mit dem Aufkommen des IoT komplexer und dynamischer werden, wird es für Firewalls schwieriger, sie zu verteidigen.

- Patching/Konfiguration: Eine schlecht konfigurierte Firewall oder ein verpasstes Update des Anbieters kann sich nachteilig auf die Netzwerksicherheit auswirken. IT-Administratoren sollten bei der Wartung ihrer Sicherheitskomponenten proaktiv sein.

Firewall-Anbieter

Unternehmen, die eine Firewall erwerben möchten, sollten sich ihrer Anforderungen bewusst sein und ihre Netzwerkarchitektur verstehen. Es gibt viele verschiedene Typen, Funktionen und Anbieter, die sich auf diese verschiedenen Typen spezialisiert haben. Hier sind einige seriöse NGFW-Anbieter:

- Palo Alto: umfangreiche Abdeckung, aber nicht billig.

- SonicWall: Gutes Preis-Leistungs-Verhältnis und bietet eine Reihe von Unternehmen, für die es geeignet ist. SonicWall bietet Lösungen für kleine, mittlere oder große Netzwerke. Der einzige Nachteil ist, dass es etwas an Cloud-Funktionen mangelt.

- Cisco: größte Bandbreite an Funktionen für eine NGFW, aber auch nicht billig.

- Sophos: gut für mittelständische Unternehmen und einfach zu bedienen.

- Barracuda: Gutes Preis-Leistungs-Verhältnis, großartiges Management, Support und Cloud-Funktionen.

- Fortinet: Umfangreiche Abdeckung, gutes Preis-Leistungs-Verhältnis und einige Cloud-Funktionen.

Zukunft der Netzwerksicherheit

In den frühen Tagen des Internets, als Steven M. Bellovin von&T zum ersten Mal die Firewall-Metapher verwendete, floss der Netzwerkverkehr hauptsächlich von Nord nach Süd. Dies bedeutet einfach, dass der größte Teil des Datenverkehrs in einem Rechenzentrum von Client zu Server und von Server zu Client floss. In den letzten Jahren haben Virtualisierung und Trends wie konvergente Infrastruktur jedoch mehr Ost-West-Verkehr geschaffen, was bedeutet, dass sich das größte Verkehrsaufkommen in einem Rechenzentrum manchmal von Server zu Server bewegt. Um mit dieser Änderung fertig zu werden, haben einige Unternehmensorganisationen von den traditionellen dreischichtigen Rechenzentrumsarchitekturen zu verschiedenen Formen von Leaf-Spine-Architekturen migriert. Diese Änderung in der Architektur hat einige Sicherheitsexperten dazu veranlasst, davor zu warnen, dass Firewalls zwar immer noch eine wichtige Rolle bei der Sicherheit eines Netzwerks spielen, jedoch Gefahr laufen, weniger effektiv zu werden. Einige Experten sagen sogar eine vollständige Abkehr vom Client-Server-Modell voraus.

Eine mögliche Lösung ist der Einsatz von Software-Defined Perimeter (SDP). Ein SDP eignet sich besser für virtuelle und Cloud-basierte Architekturen, da es eine geringere Latenz aufweist als eine Firewall. Es funktioniert auch besser in zunehmend identitätszentrierten Sicherheitsmodellen. Dies liegt daran, dass der Schwerpunkt auf der Sicherung des Benutzerzugriffs und nicht auf dem IP-adressbasierten Zugriff liegt. Ein SDP basiert auf einem Zero-Trust-Framework.