Grafik: In diesem Blogbeitrag diskutieren wir die Unterschiede zwischen symmetrischer Verschlüsselung, einer Single-Key-Verschlüsselungstechnik, und asymmetrischer Verschlüsselung, auch bekannt als Public-Key-Kryptographie, die Private und Public-Key-Paare von Verschlüsselungsschlüsseln verwendet.

Um einen Schlüssel zu übertragen oder nicht, um einen Schlüssel zu übertragen. Das ist die Frage.

Es gibt heute zwei Hauptformen der Datenverschlüsselung: symmetrische Verschlüsselung und asymmetrische Verschlüsselung. Jeden Tag, wenn Sie Ihren Webbrowser verwenden, auf E-Mails antworten, Website-Formulare einreichen und andere Aktivitäten ausführen, finden symmetrische und asymmetrische Verschlüsselungsprozesse statt, die Ihnen manchmal unbekannt sind. Möglicherweise kennen Sie sich auch mit symmetrischer und asymmetrischer Verschlüsselung aus, da Sie Erfahrung mit OpenSSL und Schlüsselverwaltungsdiensten haben oder zuvor eine verschlüsselte E-Mail oder eine Microsoft Word- oder Adobe PDF-Datei mit einem Kennwort verschlüsselt haben.

Es ist wichtig, die Unterschiede zwischen symmetrischer und asymmetrischer Verschlüsselung zu verstehen und zu verstehen, wie diese Prozesse bei der täglichen sicheren Übertragung von Kommunikation funktionieren. Sie werden wissen, was diese Begriffe bedeuten, wenn Sie sie sehen, und Sie werden auch wissen, wie sie funktionieren, ihre verschiedenen Iterationen, sich ihrer Fähigkeiten bewusst und wissen, was im Hinblick auf die Sicherung und Authentifizierung der Herkunft vertraulicher Informationen ratsamer zu implementieren ist.

In diesem Blogbeitrag werden wir die Unterschiede zwischen symmetrischer und asymmetrischer Verschlüsselung diskutieren. Am Ende fassen wir diese Unterschiede zusammen und besprechen die damit verbundenen Verschlüsselungsoptionen zum Schutz Ihrer sensiblen Daten.

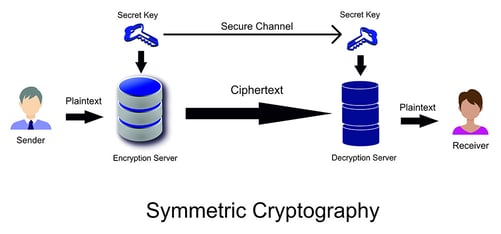

Grafik: Symmetrische Verschlüsselung verwendet einen einzigen Schlüssel zum Ver- und Entschlüsseln von Informationen.

Was ist symmetrische Verschlüsselung?

Symmetrische Verschlüsselung ist eine weit verbreitete Datenverschlüsselungstechnik, bei der Daten mit einem einzigen geheimen kryptografischen Schlüssel verschlüsselt und entschlüsselt werden.

Insbesondere wird der Schlüssel zum Verschlüsseln von Klartext – dem Zustand der Daten vor der Verschlüsselung oder nach der Entschlüsselung – und zum Entschlüsseln von Chiffretext – dem Zustand der Daten nach der Verschlüsselung oder vor der Entschlüsselung – verwendet.

Die symmetrische Verschlüsselung ist eine der am weitesten verbreiteten Verschlüsselungstechniken und auch eine der ältesten, die auf die Zeit des Römischen Reiches zurückgeht. Caesars Chiffre, benannt nach niemand anderem als Julius Caesar, der damit seine militärische Korrespondenz verschlüsselte, ist ein berühmtes historisches Beispiel für symmetrische Verschlüsselung in Aktion.

Das Ziel der symmetrischen Verschlüsselung ist die Sicherung sensibler, geheimer oder Verschlusssachen. Es wird täglich in vielen wichtigen Branchen eingesetzt, darunter Verteidigung, Luft- und Raumfahrt, Bankwesen, Gesundheitswesen und andere Branchen, in denen die Sicherung der sensiblen Daten einer Person, eines Unternehmens oder einer Organisation von größter Bedeutung ist.

Grafik: Dies ist eine Illustration des symmetrischen Verschlüsselungsprozesses.

Wie funktioniert symmetrische Verschlüsselung?

Bei der symmetrischen Verschlüsselung werden Daten entweder mit einer Stream- oder einer Blockchiffre ver- und entschlüsselt. Eine Stromchiffre konvertiert Klartext byteweise in Chiffretext, und eine Blockchiffre konvertiert ganze Einheiten oder Blöcke von Klartext unter Verwendung einer vorbestimmten Schlüssellänge, z. B. 128, 192 oder 256 Bit.

Absender und Empfänger, die symmetrische Verschlüsselung verwenden, um Daten miteinander zu übertragen, müssen den geheimen Schlüssel kennen, um im Fall von Absendern die Daten, die sie mit Empfängern teilen möchten, zu verschlüsseln und im Fall von Empfängern die verschlüsselten Daten, die die Absender mit ihnen teilen, zu entschlüsseln und zu lesen sowie alle erforderlichen Antworten zu verschlüsseln.

Hier ist ein vereinfachtes Beispiel für symmetrische Verschlüsselung: wenn Claire, die Absenderin, Jacqueline, der Empfängerin, ein vertrauliches Dokument senden möchte, würde Claire den geheimen Schlüssel verwenden, um die Datei zu verschlüsseln und an Jacqueline zu senden, die ihren Inhalt erst lesen kann, wenn sie denselben Schlüssel eingegeben hat Claire hat gerade die Datei verschlüsselt. Umgekehrt, wenn Jacqueline Änderungen am Dokument vornimmt und sie mit Claire teilen möchte, würde sie denselben Schlüssel verwenden, um die Datei neu zu verschlüsseln und an Claire zurückzusenden, die denselben Schlüssel verwendet, um die Datei zu entschlüsseln und auf ihren Inhalt zuzugreifen, und der Vorgang wiederholt sich.

Beachten Sie, dass dies nur ein Beispiel ist, um die Funktionsweise der symmetrischen Verschlüsselung zu vereinfachen. Die symmetrische Verschlüsselung kann manuell oder automatisch erfolgen.

Symmetrische Verschlüsselung ist jedoch nicht auf die gemeinsame Nutzung von Daten zwischen einem Absender und einem Empfänger beschränkt. Auf symmetrisch verschlüsselte Informationen kann jeder zugreifen – Claire, Jacqueline, ihr Kollege Frank, ihr Chef, Jennifer, et al. – wer kennt den geheimen Schlüssel. Darin liegt der Grund, warum das Verbergen des gemeinsamen kryptografischen Schlüssels vor Unbefugten für den Erfolg der symmetrischen Verschlüsselung und die Integrität symmetrisch verschlüsselter Daten von entscheidender Bedeutung ist.

Grafik: Beispiele für symmetrische Verschlüsselung sind der Advanced Encryption Standard (AES) und das TLS/SSL-Protokoll.

Was sind einige Beispiele für symmetrische Verschlüsselung?

Beliebte Beispiele für symmetrische Verschlüsselung:

- Datenverschlüsselungsstandard (DES)

- Triple Data Encryption Standard (Triple DES)

- Advanced Encryption Standard (AES)

- Internationaler Datenverschlüsselungsalgorithmus (IDEA)

- TLS / SSL-Protokoll

AES-Verschlüsselung, bei der Blockchiffren von 128, 192 oder 256 Bit zum Verschlüsseln und Entschlüsseln von Daten sind eine der bekanntesten und effektivsten symmetrischen Verschlüsselungstechniken, die heute verwendet werden. Es würde Milliarden von Jahren dauern, es zu knacken, und deshalb wird es verwendet, um sensible, geheime oder Verschlusssachen in der Regierung, im Gesundheitswesen, im Bankwesen und in anderen Branchen zu sichern. Es ist sicherer als DES, Triple DES und IDEA.

DES-Verschlüsselung wird jetzt vom National Institute of Standards and Technology (NIST) als veralteter symmetrischer Verschlüsselungsalgorithmus angesehen, da sie beim Schutz sensibler Informationen vor Brute-Force-Angriffen lange Zeit unwirksam war. Tatsächlich hat das NIST den Standard vollständig zurückgezogen, und sein sichererer großer Bruder, die Triple-DES-Verschlüsselung, wird das gleiche Schicksal erleiden. Obwohl die Triple-DES-Verschlüsselung heute noch verwendet wird, wird sie vom NIST in 2023 aufgrund zunehmender Sicherheitsbedenken zurückgezogen und nicht zugelassen.

Die IDEA-Verschlüsselung wurde in den 1990er Jahren als Ersatz für DES entwickelt, aber AES wurde letztendlich als sicherer angesehen. Die IDEE ist jetzt ein offener und kostenloser Blockchiffrieralgorithmus, so dass jeder ihn verwenden kann, aber er wird allgemein als veraltet und ineffektiv bei der Sicherung sensibler und streng geheimer Informationen angesehen. AES-Verschlüsselung ist der Goldstandard für beide Zwecke.

Transport Layer Security (TLS) verwendet wie sein Vorgänger Secure Sockets Layer (SSL) eine symmetrische Verschlüsselung. Grundsätzlich werden beim Zugriff eines Clients auf einen Server eindeutige symmetrische Schlüssel, sogenannte Sitzungsschlüssel, generiert. Diese Sitzungsschlüssel werden zum Verschlüsseln und Entschlüsseln der Daten verwendet, die zwischen dem Client und dem Server in dieser bestimmten Client-Server-Sitzung zu diesem bestimmten Zeitpunkt gemeinsam genutzt werden. Eine neue Client-Server-Sitzung würde neue, eindeutige Sitzungsschlüssel generieren.

TLS / SSL verwendet nicht nur symmetrische Verschlüsselung, sondern sowohl symmetrische als auch asymmetrische Verschlüsselung, um die Sicherheit der Client-Server-Sitzungen und der darin ausgetauschten Informationen zu gewährleisten.

Grafik: Zu den Vorteilen der symmetrischen Verschlüsselung zählen Sicherheit, Geschwindigkeit sowie Akzeptanz und Akzeptanz in der Branche.

Was sind einige Vorteile der symmetrischen Verschlüsselung?

Symmetrische Verschlüsselung wird heute verwendet, da sie große Datenmengen schnell ver- und entschlüsseln kann und einfach zu implementieren ist. Es ist einfach zu bedienen und seine AES-Iteration ist eine der sichersten verfügbaren Formen der Datenverschlüsselung.

Nun hat die symmetrische Verschlüsselung mehrere Vorteile gegenüber ihrem asymmetrischen Gegenstück, aber wir werden in diesem Blogbeitrag etwas später über asymmetrische Verschlüsselung sprechen.

Einige Vorteile der symmetrischen Verschlüsselung sind:

- Sicherheit: symmetrische Verschlüsselungsalgorithmen wie AES benötigen Milliarden von Jahren, um mit Brute-Force-Angriffen zu knacken.

- Geschwindigkeit: Symmetrische Verschlüsselung ist aufgrund ihrer kürzeren Schlüssellängen und relativen Einfachheit im Vergleich zur asymmetrischen Verschlüsselung viel schneller auszuführen.

- Akzeptanz und Akzeptanz in der Industrie: Symmetrische Verschlüsselungsalgorithmen wie AES sind aufgrund ihrer Sicherheits- und Geschwindigkeitsvorteile zum Goldstandard der Datenverschlüsselung geworden und genießen daher jahrzehntelange Akzeptanz und Akzeptanz in der Industrie.

Grafik: Zu den Nachteilen der symmetrischen Verschlüsselung gehört die Notwendigkeit, die Sicherheit von Schlüsselverteilungsmechanismen zu gewährleisten.

Was sind einige Nachteile der symmetrischen Verschlüsselung?

Der mit Abstand größte Nachteil der symmetrischen Verschlüsselung ist die Verwendung eines einzigen, geheimen kryptografischen Schlüssels zum Ver- und Entschlüsseln von Informationen.

Warum?

Wenn dieser geheime Schlüssel an einem unsicheren Ort auf einem Computer gespeichert ist, können Hacker mithilfe von softwarebasierten Angriffen darauf zugreifen, sodass sie die verschlüsselten Daten entschlüsseln und damit den gesamten Zweck der symmetrischen Verschlüsselung zunichte machen können.

Wenn eine Partei oder Entität an einem Ort verschlüsselt und eine separate Partei oder Entität an einem zweiten Ort entschlüsselt, muss der Schlüssel übertragen werden, sodass er für das Abfangen anfällig ist, wenn der Übertragungskanal kompromittiert ist.

Aus diesem Grund ist es wichtig, die Sicherheit des Verschlüsselungsschlüssels im Ruhezustand und während der Übertragung zu gewährleisten. Andernfalls bitten Sie nur um eine Litanei unabhängiger und staatlich geförderter Cyberangriffe, um auf Ihre geschäftskritischen, sicherheitskritischen oder gesetzlich geschützten Daten zuzugreifen.

Der einzige andere Nachteil der symmetrischen Verschlüsselung ist ihre Sicherheitseffizienz im Vergleich zur asymmetrischen Verschlüsselung, die im Allgemeinen als sicherer, aber auch langsamer als die symmetrische Verschlüsselung angesehen wird.

Aber ist asymmetrische Verschlüsselung sicherer als symmetrische Verschlüsselung? Lass es uns herausfinden.

Asymmetrische Verschlüsselung verwendet Public- und Private-Key-Paare, um vertrauliche Informationen zu verschlüsseln und zu entschlüsseln.

Was ist asymmetrische Verschlüsselung?

Im Gegensatz zur symmetrischen Verschlüsselung, bei der derselbe geheime Schlüssel zum Verschlüsseln und Entschlüsseln vertraulicher Informationen verwendet wird, verwendet die asymmetrische Verschlüsselung, die auch als Public-Key-Kryptographie oder Public-Key-Verschlüsselung bezeichnet wird, mathematisch verknüpfte Public- und Private-Key-Paare zum Verschlüsseln und Entschlüsseln sensibler Daten von Absendern und Empfängern.

Wie bei der symmetrischen Verschlüsselung wird Klartext bei der Ver- bzw. Entschlüsselung weiterhin in Chiffretext und umgekehrt umgewandelt. Der Hauptunterschied besteht darin, dass zwei eindeutige Schlüsselpaare verwendet werden, um Daten asymmetrisch zu verschlüsseln.

Grafik: Dies ist eine Illustration des asymmetrischen Verschlüsselungsprozesses.

Wie funktioniert asymmetrische Verschlüsselung?

Hier ist ein vereinfachtes Beispiel für asymmetrische Verschlüsselung: wenn Claire, die Absenderin, und Jacqueline, die Empfängerin, ständig eine vertrauliche Datei hin und her senden möchten, geben Claire und Jacqueline sich gegenseitig ihre eindeutigen und jeweiligen öffentlichen Schlüssel. Claire wird dann Jacquelines öffentlichen Schlüssel verwenden, um die Datei zu verschlüsseln, da sie nur für Jacqueline bestimmt ist, und die Datei an Jacqueline senden. Nach Erhalt der Datei verwendet Jacqueline ihren privaten Schlüssel – Stichwort „privat“, was bedeutet, dass niemand außer Jacqueline ihn kennt -, um die Datei zu entschlüsseln und auf ihren Inhalt zuzugreifen. Niemand außer Jacqueline, nicht einmal Claire, kann diese Datei entschlüsseln, weil niemand außer Jacqueline Jacquelines privaten Schlüssel kennt. Der gleiche Vorgang gilt, wenn Jacqueline die Datei an Claire zurücksenden möchte. Jacqueline bindet es an Claires öffentlichen Schlüssel, und Claire entschlüsselt die Datei mit ihrem privaten Schlüssel.

Beachten Sie, dass dies eine Vereinfachung der asymmetrischen Verschlüsselung ist. Wie die symmetrische Verschlüsselung kann auch die asymmetrische Verschlüsselung manuell oder automatisch durchgeführt werden.

Sehen Sie nun, wie asymmetrische Verschlüsselung als sicherer angesehen werden kann als symmetrische Verschlüsselung? Obwohl dies eine interessante Frage ist, ist es nicht die richtige Frage, denn technisch gesehen hängt die Frage, ob symmetrische oder asymmetrische Verschlüsselung sicherer ist, weitgehend von der Schlüsselgröße und der Sicherheit der Medien ab, auf denen kryptografische Schlüssel gespeichert oder übertragen werden.

Ein Grund, warum asymmetrische Verschlüsselung oft als sicherer als symmetrische Verschlüsselung angesehen wird, ist, dass asymmetrische Verschlüsselung im Gegensatz zu ihrem Gegenstück nicht den Austausch desselben Verschlüsselungs-Entschlüsselungsschlüssels zwischen zwei oder mehr Parteien erfordert. Ja, öffentliche Schlüssel werden ausgetauscht, aber Benutzer, die Daten in einem asymmetrischen Kryptosystem teilen, haben eindeutige öffentliche und private Schlüsselpaare, und ihre öffentlichen Schlüssel, da sie nur zur Verschlüsselung verwendet werden, stellen kein Risiko einer unbefugten Entschlüsselung durch Hacker dar, sollten sie bekannt werden, weil die Hacker, unter der Annahme, dass private Schlüssel privat gehalten werden, die privaten Schlüssel der Benutzer nicht kennen und daher die verschlüsselten Daten nicht entschlüsseln können.

Asymmetrische Verschlüsselung ermöglicht im Gegensatz zur symmetrischen Verschlüsselung auch die Authentifizierung digitaler Signaturen. Grundsätzlich beinhaltet dies die Verwendung privater Schlüssel zum digitalen Signieren von Nachrichten oder Dateien, und die entsprechenden öffentlichen Schlüssel werden verwendet, um zu bestätigen, dass diese Nachrichten vom richtigen, verifizierten Absender stammen.

Grafik: Beispiele für asymmetrische Verschlüsselung sind Rivest Shamir Adleman (RSA) und der Digital Signature Algorithm (DSA).

Was sind einige Beispiele für asymmetrische Verschlüsselung?

Beispiele für asymmetrische Verschlüsselung sind:

- Rivest Shamir Adleman (RSA)

- der digitale Signaturstandard (DSS), der den digitalen Signaturalgorithmus (DSA) enthält

- Elliptische Kurvenkryptographie (ECC)

- die Diffie-Hellman-Austauschmethode

- TLS / SSL-Protokoll

RSA wurde 1977 veröffentlicht und ist eines der ältesten Beispiele für asymmetrische Verschlüsselung. Die von Ron Rivest, Adi Shamir und Leonard Adleman entwickelte RSA-Verschlüsselung generiert einen öffentlichen Schlüssel, indem sie zwei große, zufällige Primzahlen miteinander multipliziert und unter Verwendung derselben Primzahlen einen privaten Schlüssel generiert. Von dort erfolgt die asymmetrische Standardverschlüsselung: Informationen werden mit dem öffentlichen Schlüssel verschlüsselt und mit dem privaten Schlüssel entschlüsselt.

Das DSS, das den digitalen Signaturalgorithmus (DSA) enthält, ist das perfekte Beispiel für die asymmetrische Authentifizierung digitaler Signaturen. Der private Schlüssel eines Absenders wird verwendet, um eine Nachricht oder Datei digital zu signieren, und der Empfänger verwendet den entsprechenden öffentlichen Schlüssel des Absenders, um zu bestätigen, dass die Signatur vom richtigen Absender stammt und nicht von einer verdächtigen oder nicht autorisierten Quelle.

ECC ist eine RSA-Alternative, die kleinere Schlüsselgrößen und mathematische elliptische Kurven verwendet, um asymmetrische Verschlüsselung auszuführen. Tatsächlich verwendet die beliebte Kryptowährung Bitcoin ECC – um genau zu sein den Elliptic Curve Digital Signature Algorithm (ECDSA) – um Transaktionen digital zu signieren und sicherzustellen, dass Gelder nur von autorisierten Benutzern ausgegeben werden. ECC ist in Bezug auf die Schlüssel- und Signaturgenerierung viel schneller als RSA, und viele betrachten es als die Zukunft der asymmetrischen Verschlüsselung, hauptsächlich für Webverkehr und Kryptowährung, aber auch für andere Anwendungen.

Diffie-Hellman, einer der größten Durchbrüche der Kryptographie, ist eine Schlüsselaustauschmethode, mit der zwei Parteien, die sich noch nie getroffen haben, öffentliche und private Schlüsselpaare über öffentliche, unsichere Kommunikationskanäle austauschen können. Vor Diffie-Hellman mussten zwei Parteien, die ihre Kommunikation untereinander verschlüsseln wollten, Verschlüsselungsschlüssel physisch vorab austauschen, damit beide Parteien die verschlüsselten Nachrichten des anderen entschlüsseln konnten. Diffie-Hellman machte es so, dass diese Schlüssel sicher über öffentliche Kommunikationskanäle ausgetauscht werden konnten, wo Dritte normalerweise vertrauliche Informationen und Verschlüsselungsschlüssel extrahieren.

TLS/SSL verwendet asymmetrische Verschlüsselung, um eine sichere Client-Server-Sitzung einzurichten, während Client und Server symmetrische Verschlüsselungsschlüssel generieren. Dies wird als TLS-Handshake bezeichnet. Nachdem der TLS-Handshake abgeschlossen ist, werden die Client-Server-Sitzungsschlüssel verwendet, um die in dieser Sitzung ausgetauschten Informationen zu verschlüsseln.

Grafik: Zu den Vorteilen der asymmetrischen Verschlüsselung zählen die Authentifizierung digitaler Signaturen und die erhöhte Sicherheit aufgrund der Vertraulichkeit von Entschlüsselungsschlüsseln.

Was sind einige Vorteile der asymmetrischen Verschlüsselung?

Zu den Vorteilen der asymmetrischen Verschlüsselung gehören:

- Schlüsselverteilung nicht notwendig: die Sicherung von Schlüsselverteilungskanälen bereitet der Kryptographie seit langem Kopfschmerzen. Asymmetrische Verschlüsselung eliminiert die Schlüsselverteilung vollständig. Die benötigten öffentlichen Schlüssel werden über Public-Key-Server ausgetauscht, und die Offenlegung öffentlicher Schlüssel ist derzeit nicht nachteilig für die Sicherheit verschlüsselter Nachrichten, da sie nicht zum Ableiten privater Schlüssel verwendet werden können.

- Austausch von privaten Schlüsseln nicht notwendig: Bei asymmetrischer Verschlüsselung sollten private Schlüssel an einem sicheren Ort gespeichert bleiben und somit für die Entitäten, die sie verwenden, privat bleiben. Grundsätzlich werden und sollten die Schlüssel, die zum Entschlüsseln sensibler Informationen benötigt werden, niemals über einen potenziell kompromittierten Kommunikationskanal ausgetauscht werden, und das ist ein großes Plus für die Sicherheit und Integrität verschlüsselter Nachrichten.

- Digitale Signatur / Nachrichtenauthentifizierung: Mit asymmetrischer Verschlüsselung können Absender ihre privaten Schlüssel verwenden, um digital zu signieren und zu überprüfen, ob eine Nachricht oder Datei von ihnen stammt und nicht von einem nicht vertrauenswürdigen Dritten.

Es scheint, als ob mit asymmetrischer Verschlüsselung nichts falsch ist. Ich meine, warum sollten Sie jemals symmetrische Verschlüsselung wählen, wenn asymmetrische Verschlüsselung so sicher ist?

Ein Wort: Geschwindigkeit.

Grafik: Nachteile der asymmetrischen Verschlüsselung sind die Langsamkeit der Ausführung im Vergleich zur symmetrischen Verschlüsselung.

Was sind einige Nachteile der asymmetrischen Verschlüsselung?

Der Hauptnachteil der asymmetrischen Verschlüsselung besteht darin, dass sie aufgrund ihrer längeren Schlüssellängen langsamer ist als die symmetrische Verschlüsselung, ganz zu schweigen davon, dass asymmetrische Verschlüsselungsberechnungen tendenziell viel komplexer sind als ihre symmetrischen Gegenstücke.

Warum? Denn theoretisch können öffentliche Schlüssel verwendet werden, um private Schlüssel zu knacken – auch hier sind sie mathematisch verknüpft –, aber asymmetrische Verschlüsselung verwendet außergewöhnlich lange Schlüssellängen, um dies zumindest vorerst praktisch unmöglich zu machen.

Kurz gesagt, symmetrische Verschlüsselung ist schneller als asymmetrische Verschlüsselung. Asymmetrische Verschlüsselung opfert Geschwindigkeit für die Sicherheit, während symmetrische Verschlüsselung die Sicherheit für die Geschwindigkeit opfert.

Nun, das heißt nicht, dass symmetrische Verschlüsselung unsicher ist; Die Grundlage der asymmetrischen Verschlüsselung beseitigt jedoch mehrere Informationssicherheitsrisiken, die in schlecht verwalteten symmetrischen Verschlüsselungs-Kryptosystemen immer noch bestehen.

Grafik: Fassen wir die „Schlüssel“ -Unterschiede zwischen symmetrischer und asymmetrischer Verschlüsselung zusammen.

Fazit: zusammenfassung der wichtigsten Unterschiede

Die wichtigsten Unterschiede zwischen symmetrischer und asymmetrischer Verschlüsselung sind Geschwindigkeits- und Sicherheitseinstellungen. Im Allgemeinen ist symmetrische Verschlüsselung schneller und einfacher, wird aber oft als weniger sicher angesehen als asymmetrische Verschlüsselung. Aber wie wir besprochen haben, läuft die Verschlüsselung wirklich auf zwei Dinge hinaus: die Schlüsselgröße und die Sicherheit der Medien, auf denen Verschlüsselungsschlüssel gespeichert sind.

Symmetrische Verschlüsselung ist aufgrund ihrer kürzeren Schlüssellängen viel schneller auszuführen. Asymmetrische Verschlüsselung neigt aufgrund ihrer längeren Schlüssellängen und komplexen Algorithmen dazu, Netzwerke zu blockieren. Dies sind die Kompromisse, die bei der Entscheidung, welche Art von Verschlüsselung verwendet werden soll, berücksichtigt werden sollten.

Bei Trenton Systems bieten wir Datenverschlüsselungslösungen in unseren Hochleistungsservern und Workstations in Form von AES-konform, Opal-konform und FIPS an-140-2- konforme selbstverschlüsselnde Laufwerke (SEDs).

Wenn Sie dies mit der Crypto Management Platform (CMP) unseres Technologiepartners FUTURA Cyber kombinieren, haben Sie einen sicheren, gut verwalteten Computer erstellt, der häufigen Angriffen auf Ihre sensiblen Daten standhält.

Für weitere Informationen darüber, wie wir die Integrität Ihrer Daten mithilfe von Datenverschlüsselung sicherstellen, wenden Sie sich noch heute an uns.

![]()