Es kann viele Gründe geben, Sie dazu zu bringen, die Computer anderer Personen zu hacken. Zweifellos bringt das Hacken eines anderen Computers einige Vorteile, wenn Ihre Ausgangspunkte gut sind.

In diesem Moment sind Sie vielleicht ein Chef, Sie haben festgestellt, dass die vertraulichen Dokumente des Unternehmens durchgesickert sind, und Sie möchten den Computer des Mitarbeiters überprüfen, um festzustellen, ob jemand die Dokumente des Unternehmens über den Computer gestohlen hat. Sie müssen die Wahrheit über diese Situation herausfinden.

Aber wie kann ich ohne Erlaubnis aus der Ferne auf einen anderen Computer zugreifen? Es gibt mehr als ein paar Möglichkeiten, wie dies geschehen kann. In diesem Artikel wird ausführlich beschrieben, wie Sie mit cmd einen Computer im selben Netzwerk hacken können. Danach gibt es auch eine alternative Möglichkeit, Sie vorzustellen. Lernen wir nun jeden einzeln kennen.

-

Teil 1. Was ist CMD?

-

Teil 2. Hacken Sie einen anderen Computer über CMD

-

Teil 3. Die Einschränkungen der Verwendung von CMD zum Hacken eines Computers

-

Teil 4. Zugriff auf einen anderen Computer über MoniVisor

Was ist CMD?

Eingabeaufforderung ist eine grundlegende Befehlszeilenanwendung, die eine Rolle wie ein Befehlszeileninterpreter hat.

Es wurde grundsätzlich für IOS / 2-, Windows CE- und Windows NT-basierte Betriebssysteme entwickelt, in denen Windows 2000, XP und Windows 8 enthalten sind.

Es automatisiert Aufgaben über verschiedene Skripte und Batch-Dateien, führt administrative Funktionen aus und löst viele Probleme, die für den Benutzer zu Problemen werden.

Darüber hinaus wird es verwendet, um verschiedene Befehle an ein System wie Dateiverwaltungsbefehle wie Kopieren und Löschen usw. auszugeben. Manchmal wird es als Befehlsshell oder CMD-Eingabeaufforderung oder sogar durch seine Dateien bezeichnet.

Richten Sie den Remote-Desktop zuvor ein

Wie hacke ich einen anderen Computer mit cmd? Bevor Sie wissen, wie Sie die Eingabeaufforderung verwenden, um einen anderen Computer zu hacken, müssen Sie diese spezielle Funktion auf dem Computersystem des Ziels einrichten.

Dazu benötigen Sie eine Business- oder Pro-Version von Windows. Achten Sie darauf, zuerst auf den Computer des Ziels zuzugreifen, einschließlich des Zugriffs auf das Konto und das Kennwort des Computers, wenn Sie diese Methode auswählen. Hier sind die Schritte zum Einrichten eines Remotedesktops auf dem Computer einer anderen Person.

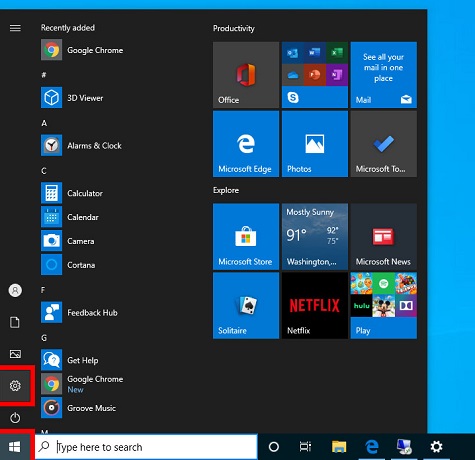

Schritt 1: Gehen Sie über die Windows-Schaltfläche zum Menü „Start“.

Schritt 2: Klicken Sie auf das Zahnradsymbol, das die „Einstellungen“ symbolisiert.

Schritt 3: Klicken Sie auf „System“ und dann auf „Remote Desktop“.

Schritt 4: Schalten Sie „Remote Desktop aktivieren“ ein.

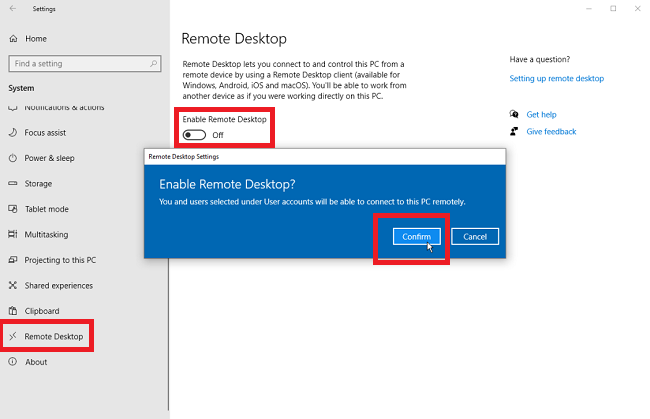

Wenn Sie die ältere Version von Windows verwenden, müssen Sie die unten angegebenen Schritte ausführen.

Schritt 1: Gehen Sie in der „Systemsteuerung“ zu „System und Sicherheit“.

Schritt 2: Klicken Sie auf „Allow Remote Access“ unter „System“.

Schritt 3: Wählen Sie auf der Registerkarte „Remote“ das Optionsfeld in der Nähe von „Remoteverbindungen zu diesem Computer zulassen“.

Sie können eine dieser beiden Methoden verwenden, um Remotedesktopverbindungen auf Ihrem Computersystem einzurichten, abhängig von der im System installierten Windows-Version.

Die Schritte zum Verwenden von CMD für den Zugriff auf einen anderen Computer

Sobald Sie die obigen Schritte ausgeführt haben, können Sie cmd verwenden, um auf einem anderen Computer fernzusteuern, um auf dessen Computersystem zuzugreifen. Hier sind die Schritte zu wissen, wie Remote-Zugriff auf einen anderen Computer ohne Erlaubnis mit cmd.

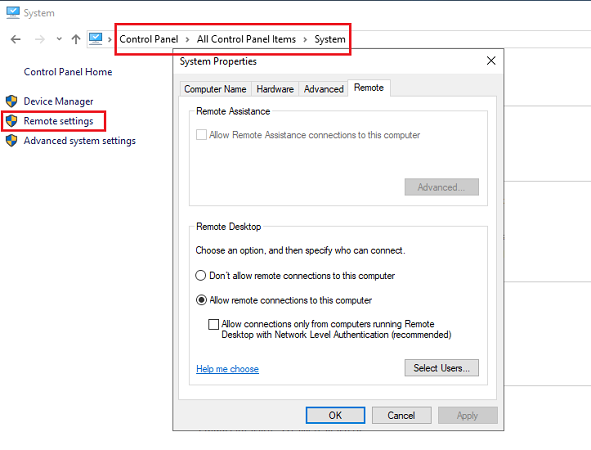

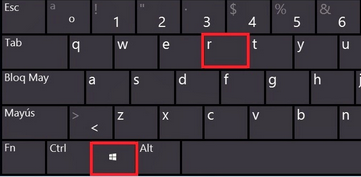

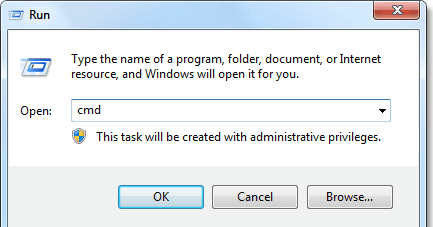

Schritt 1: Drücken Sie „Windows“ und „r“ schlüssel zusammen.

Schritt 2: Geben Sie „cmd“ ein und drücken Sie „Enter“.

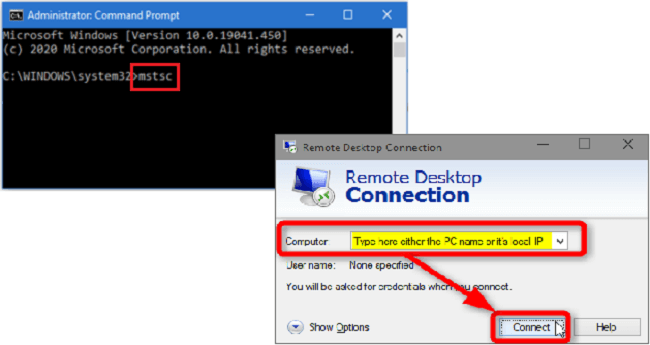

Schritt 3: Geben Sie „mstsc“ ein, um die Remote Desktop Connection-App zu starten.

Sie können auch direkt auf den Computer zugreifen, indem Sie zusätzliche Begriffe wie folgt verwenden.

mstsc /console/v:computername

Dadurch gelangen Sie direkt zum Anmeldebildschirm des Zielcomputers.

Anstelle von „computername“ können Sie sogar die öffentliche IP-Adresse Ihres Computersystems eingeben. Wenn Sie die IP-Adresse des Zielcomputers nicht kennen, können Sie bei Google über den Zielbrowser nach „What’s my IP“ suchen.

Die Einschränkungen der Verwendung von CMD zum Hacken eines Computers

Es gibt bestimmte Einschränkungen beim Hacken eines Computers mithilfe der Eingabeaufforderung. Einige der wichtigsten Einschränkungen sind unten aufgeführt.

1. Wenn der Computer des Ziels noch kein Remotedesktopcomputersystem konfiguriert hat, können Sie sich mit dieser Methode nicht in das System hacken.

2. Damit diese Methode funktioniert, muss der Computer des Ziels eingeschaltet sein und sich nicht im Ruhezustand oder Ruhezustand befinden.

3. Diese Methode des Hackens in das Computersystem anderer schlägt fehl, wenn Sie sich nicht an den Namen und das Konto des Zielcomputers erinnern.

Die alternative Möglichkeit, ohne Erlaubnis auf einen anderen Computer zuzugreifen

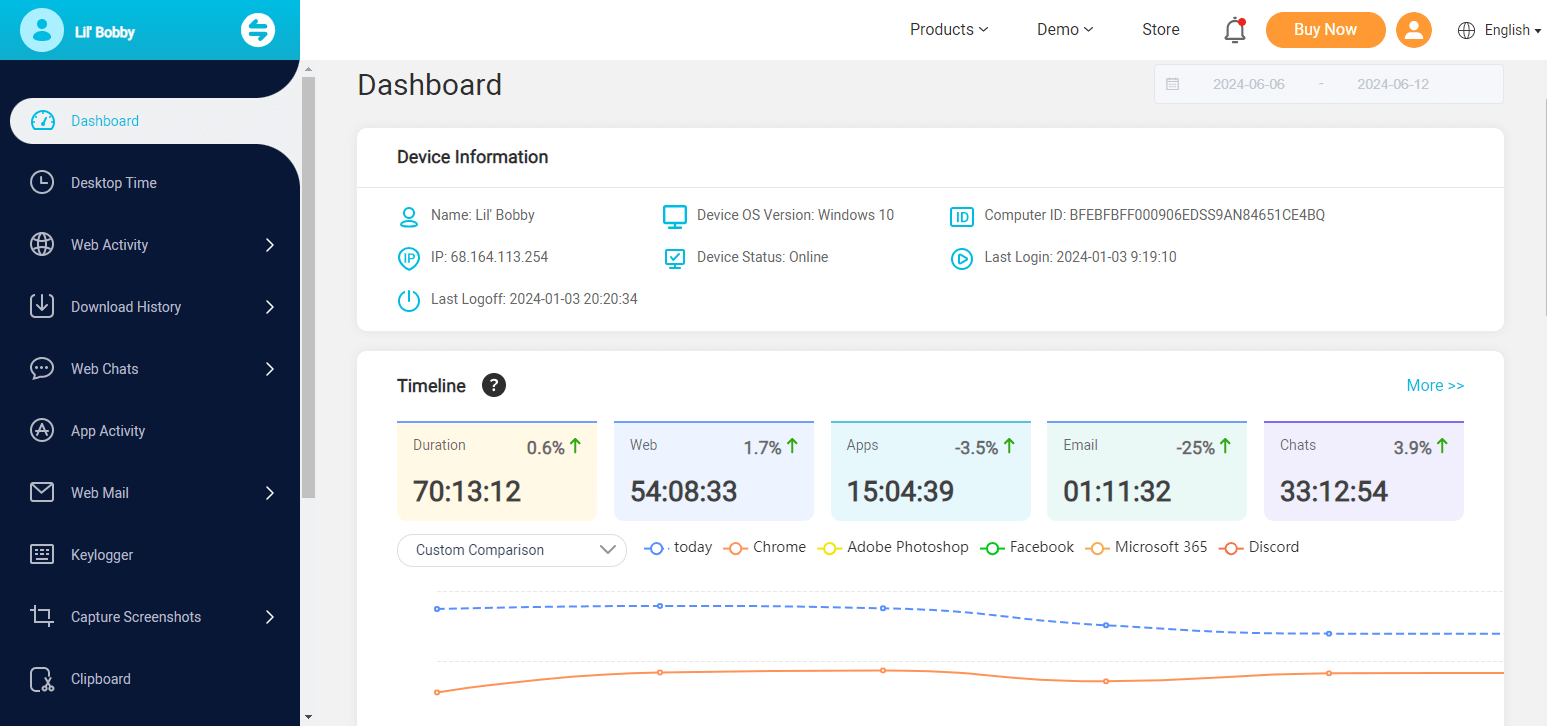

Aufgrund der oben aufgeführten Einschränkungen muss eine alternative Methode für den Fernzugriff auf das Computersystem anderer Personen gefunden werden. Eine der besten Möglichkeiten, dies zu tun, ist die Verwendung von MoniVisor. Dies ist ein sehr empfehlenswertes Tool zur Überwachung des Computersystems, mit dem Sie alle Aktivitäten einfach überwachen und auf alle im Computersystem des Ziels gespeicherten Dateien zugreifen können.

Eigenschaften von MoniVisor

-

Überwachung der Aktivitäten in sozialen Medien wie WhatsApp, Facebook (Messenger), Twitter, Skype.

-

Download-Verlauf und Verfolgung von Internetaktivitäten

-

Überwachung von E-Mail-Konversationen. Unterstützung, um den Inhalt jeder E-Mail zu überprüfen.

-

Auto-Screenshot von Computer-System-Bildschirm still.

-

Tastenanschlagaufzeichnung einschließlich der gelöschten Tastenanschläge.

-

App-Aktivitätsverfolgung. Kennen Sie genau die letzte Nutzungszeit einer bestimmten App.

-

Login-Aktivität Überwachung.

Schritte zur Verwendung von MoniVisor

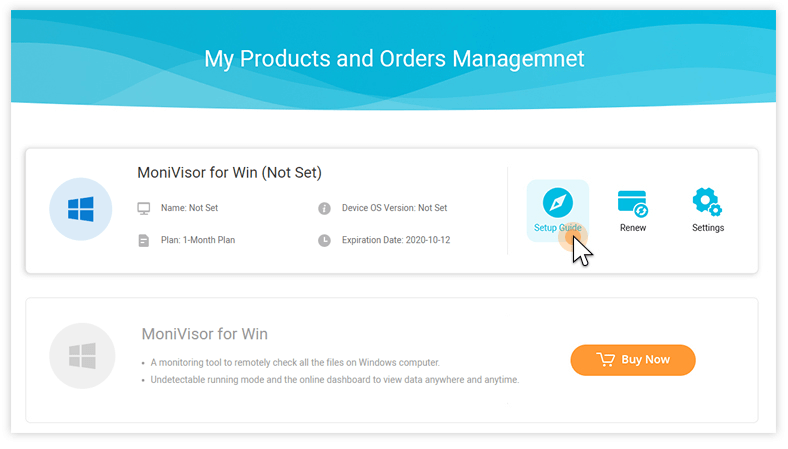

Schritt 1: Erstellen Sie ein gültiges MoniVisor-Konto mit Ihrer E-Mail-ID.

Jetzt überwachen Demo anzeigen

Schritt 2: Folgen Sie den Schrittanweisungen und konfigurieren Sie Ihre Computereinstellungen entsprechend. Sie müssen eine Erweiterung im Browser installieren, wenn Sie die sozialen Medien und E-Mails des Ziels überwachen möchten. Sobald Sie nach unserer Website-Anleitung erfolgreich konfiguriert haben, wird die App ausgeblendet und die Daten des Zielcomputers werden automatisch aktualisiert.

Schritt 3: Melden Sie sich mit Ihren Anmeldeinformationen von einem anderen Gerät aus beim Online-Dashboard an, um alle Aktivitäten anzuzeigen.

Die Vorteile der Verwendung von MoniVisor

Die Verwendung von MoniVisor, einem fortschrittlichen Überwachungstool, bietet viele Vorteile, wenn es darum geht, remote auf die Dateien auf dem System anderer zuzugreifen. Einige dieser Vorteile sind unten aufgeführt.

Abgesehen von der Ersteinrichtung ist kein physischer Zugriff auf den Computer erforderlich.

Sie können von fast jedem Gerät mit einer stabilen Internetverbindung auf den Computer anderer zugreifen.

Sie können alle Aktivitäten auf dem Computer überwachen, abgesehen vom Remote-Zugriff auf die erforderlichen Dateien. Mit nur einer Installation können die aktualisierten Daten des Ziels automatisch aus der Ferne hochgeladen werden.

Sie müssen keine professionellen Kenntnisse der Computertechnologie haben.

Zusammenfassung

Als Arbeitgeber können Sie mit den beiden in diesem Artikel beschriebenen Methoden die Computer Ihrer Mitarbeiter überwachen. Als Eltern können Sie diese Methoden verwenden, um Ihre Kinder zu überprüfen. In solchen Fällen können sich die beiden oben genannten Methoden als sehr nützlich erweisen. Die erste in diesem Artikel beschriebene Methode weist jedoch viele Einschränkungen auf.

Dies wird durch die von MoniVisor angebotene Methode überwunden und wird daher dringend empfohlen, wenn Sie remote auf Dateien auf dem Computersystem einer Person zugreifen möchten.

Jetzt anmelden