Das Folgende ist ein Beitrag von Chima Mmeje. Sie ist Content-Strategin und unterstützt SaaS- und Tech-Marken beim Aufbau von Themenclustern und bei der Umsetzung ihrer Content-Strategie.

Mit dem Wachstum von Unternehmen wird die Notwendigkeit, Benutzerdaten und Assets in einer hierarchischen Struktur zu organisieren, von entscheidender Bedeutung, um den Speicherzugriff auf diese Assets zu vereinfachen. Mit LDAP können Organisationen Informationen über die Organisation, ihre Benutzer und Assets speichern, verwalten und sichern.

In diesem Handbuch erklären wir, was LDAP ist, wie es verwendet wird und wie es funktioniert. Wir werden auch die Ebenen von LDAP–Verzeichnis- und Datenkomponenten diskutieren und veranschaulichen, wie es ein wesentliches Werkzeug für die Verwaltung von Daten über Organisationen und Benutzer ist.

Was ist das Lightweight Directory Access Protocol (LDAP)?

LDAP ist eine leichtgewichtige Version des Directory Access Protocol (DAP). Sein ursprüngliches Ziel war es, Low-Overhead-Zugriff auf ein X.500-Verzeichnis zu bieten, aber das Tool hat jetzt eine größere Vielfalt von Anwendungen, die wir später diskutieren werden.

Die Hauptfunktion von LDAP besteht darin, Benutzern das Auffinden von Daten über Organisationen, Personen und mehr zu ermöglichen. Dieses Ziel wird erreicht, indem Daten im LDAP-Verzeichnis gespeichert und Benutzer für den Zugriff auf das Verzeichnis authentifiziert werden. Es bietet auch die Kommunikationssprache, die Anwendungen zum Senden und Empfangen von Informationen von Verzeichnisdiensten benötigen.

Zu den Daten und Ressourcen, die Sie mit LDAP finden, gehören Dateien und Benutzerinformationen. Es funktioniert mit Druckern, Computern und anderen Geräten, die über das Internet oder das Intranet eines Unternehmens verbunden sind.

LDAP funktioniert mit den meisten Anbieterverzeichnisdiensten wie Active Directory (AD). Mit LDAP wird die gemeinsame Nutzung von Informationen über Benutzer, Dienste, Systeme, Netzwerke und Anwendungen von einem Verzeichnisdienst für andere Anwendungen und Dienste einfacher zu implementieren.

Was ist LDAP-Authentifizierung?

Ein Benutzer kann nicht auf Informationen zugreifen, die in einer LDAP-Datenbank oder einem Verzeichnis gespeichert sind, ohne sich zuvor authentifiziert zu haben (was beweist, dass er der ist, der er zu sein behauptet). Die Datenbank enthält normalerweise Benutzer-, Gruppen- und Berechtigungsinformationen und liefert angeforderte Informationen an verbundene Anwendungen.

Bei der LDAP-Authentifizierung werden die angegebenen Benutzernamen und Kennwörter überprüft, indem eine Verbindung mit einem Verzeichnisdienst hergestellt wird, der das LDAP-Protokoll verwendet. Einige Verzeichnisserver, die LDAP auf diese Weise verwenden, sind OpenLDAP, MS Active Directory und OpenDJ.

Hier ist eine schrittweise Aufschlüsselung des Authentifizierungsprozesses:

- Der Client (ein LDAP-fähiges System oder eine LDAP-fähige Anwendung) sendet eine Anforderung zum Zugriff auf Informationen, die in einer LDAP-Datenbank gespeichert sind.

- Der Client stellt seine LDAP-Server-Benutzeranmeldeinformationen (Benutzername und Kennwort) bereit.

- Der LDAP-Server vergleicht die übermittelten Anmeldeinformationen des Benutzers mit den in seiner LDAP-Datenbank gespeicherten Kerndaten der Benutzeridentität.

- Wenn die angegebenen Anmeldeinformationen mit der gespeicherten Kernbenutzeridentität übereinstimmen, kann der Client auf die angeforderten Informationen zugreifen.

- Falsche Anmeldeinformationen führen dazu, dass der Zugriff auf die LDAP-Datenbank verweigert wird.

Beachten Sie, dass die in der LDAP-Datenbank gespeicherte Kernbenutzeridentität nicht unbedingt nur aus Benutzernamen und Passwörtern besteht, sondern auch aus anderen Attributen wie Adressen, Telefonnummern und Gruppenzuordnungen.

LDAP vs Active Directory

Active Directory (AD) wurde von Microsoft für Windows-Domänennetzwerke entwickelt. Es ist in den meisten Windows-Betriebssystemen als eine Reihe von Diensten und Prozessen enthalten und enthält Informationen zu jedem mit dem Netzwerk verbundenen Benutzerkonto.

LDAP ist ein Tool zum Extrahieren und Bearbeiten von Daten, die in Active Directory und anderen kompatiblen Verzeichnisdienstanbietern gespeichert sind. Jedes Benutzerkonto in einer ANZEIGE verfügt über mehrere Attribute, z. B. den vollständigen Namen und die E-Mail-Adresse des Benutzers. Das Extrahieren dieser Informationen in einem verwendbaren Format erfordert LDAP.

LDAP extrahiert Informationen aus AD mit einer einfachen, zeichenfolgenbasierten Abfrage. LDAP kann die extrahierten Informationen (z. B. Benutzernamen und Kennwörter) auch für verbundene Geräte oder Anwendungen freigeben.

Durch die Verwendung von LDAP müssen Benutzer keine Zeichenfolge von LDAP-Abfragen manuell eingeben, um Informationen aus AD abzurufen. Microsoft Outlook ist beispielsweise ein LDAP-fähiges Windows-Programm, das Abfragen automatisch eingibt, um die gewünschten Informationen abzurufen.

Wofür wird LDAP verwendet?

Da LDAP ein offenes und plattformübergreifendes Protokoll ist, arbeitet es mit mehreren Verzeichnisdienstanbietern zusammen und hat verschiedene Anwendungen. Der häufigste LDAP-Anwendungsfall dient als zentraler Speicherort für Authentifizierungsinformationen wie Benutzernamen und Kennwörter. Sie können die gespeicherten Authentifizierungsinformationen für verschiedene Anwendungen verwenden, um Benutzer zu validieren.

Beliebte Anwendungen, die LDAP-Authentifizierung unterstützen, sind OpenVPN-, Docker-, Jenkins-, Kubernetes- und Linux-Samba-Server. Systemadministratoren verwenden auch die Single Sign On (SSO) -Funktion von LDAP, um den LDAP-Datenbankzugriff zu verwalten.

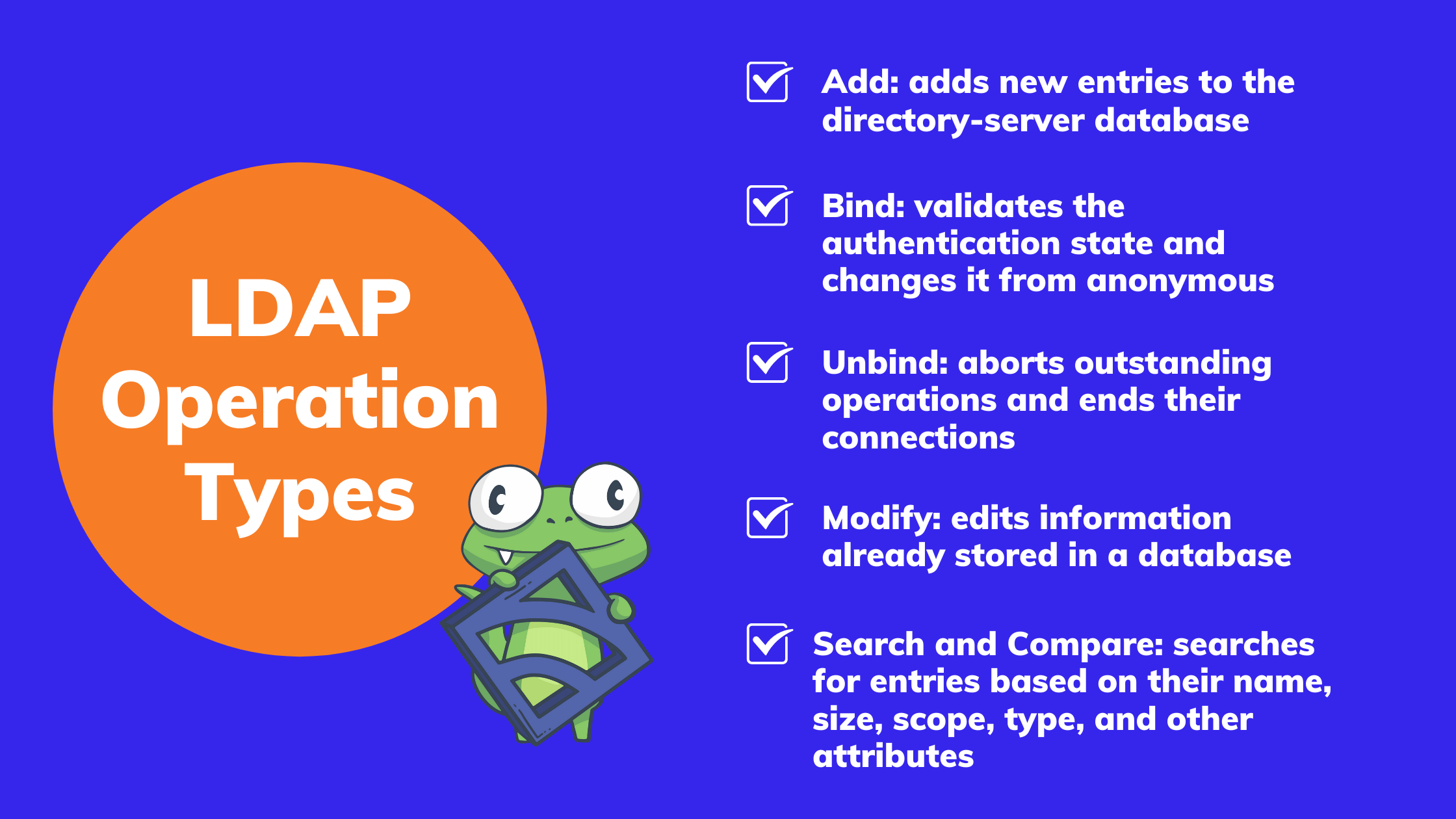

LDAP-Operationstypen

Hier sind einige grundlegende Arten von Operationen in LDAP:

Hinzufügen

Mit dieser Funktion können Sie der Directory-Server-Datenbank neue Einträge hinzufügen. Wenn der hinzugefügte Name bereits vorhanden ist, akzeptiert der Server den Eintrag nicht. Stattdessen wird eine Benachrichtigung „entryAlreadyExists“ gesendet. LDAP-konforme Server speichern hinzugefügte Namen und andere Attribute gemäß den vorgeschriebenen Namensstandards, um die Einheitlichkeit zu gewährleisten.

Bind (Authentication)

Wenn Sie eine Sitzung erstellen, indem Sie eine Verbindung zu einem LDAP-Server herstellen, ist der Standardauthentifizierungsstatus der Sitzung anonym. Die LDAP-Bindungsfunktion überprüft den Authentifizierungsstatus und ändert ihn von anonym. Die Bindung kann entweder über die einfache oder die SASL-Authentifizierungsmethode (Simple Authentication and Security Layer) erfolgen.

Unbind

Unbind bricht ausstehende Operationen ab und beendet deren Verbindungen. Sie können dasselbe erreichen, indem Sie die Verbindung schließen, aber die Verwendung von unbind wird bevorzugt, da dadurch Ressourcen freigesetzt werden, die möglicherweise dem abgebrochenen Vorgang zugewiesen bleiben.

Ändern

LDAP-Clients verwenden die Funktion Ändern, um bereits in einer Datenbank gespeicherte Informationen zu bearbeiten. Es sind nur drei Arten von Änderungen zulässig:

- Hinzufügen eines neuen Werts zu den Daten

- Ersetzen oder Überschreiben eines vorhandenen Werts

- Löschen eines vorhandenen Werts

Suchen und Vergleichen

Mit dieser Operation können Clients Einträge suchen und lesen. Sie können nach Einträgen anhand ihres Namens, ihrer Größe, ihres Umfangs, ihres Typs und anderer Attribute suchen. Die Vergleichsfunktion macht es einfach zu überprüfen, ob ein benannter Eintrag bestimmte Attribute hat.

Delete

Clients verwenden diese Funktion, um Einträge aus dem Verzeichnis zu löschen. Beachten Sie, dass das Löschen nur erfolgt, wenn der Client eine perfekt zusammengesetzte Löschanforderung an den Server sendet. Einige der Funktionen, die die Löschanforderung haben muss, sind:

- Der Name des Eintrags, den Sie löschen möchten

- Angehängte Anforderungssteuerelemente

Ebenen des LDAP-Verzeichnisses

Eine typische LDAP-Konfiguration folgt einem „Baum“ -Hierarchieformat. Nachfolgend finden Sie die Hierarchieebenen von Anfang bis Ende:

- Der Startort – ein Stammverzeichnis

- Länder

- Organisationen oder Unternehmen

- Abteilungen, Abteilungen und andere Organisationseinheiten

- Personen, Dateien und freigegebene Ressourcen (Drucker, Computer usw.))

Sie können ein LDAP-Verzeichnis auf mehrere Server verteilen. Abfragen der Clients werden mit Hilfe der Replikation auf die mehreren Server verteilt. Jeder LDAP-Server empfängt Anforderungen von Benutzern und übernimmt die Verantwortung für die Anforderungen, bevor er sie an andere Server weiterleitet. Die Server verfügen über eine replizierte Version des Verzeichnisses, und alle Verzeichnisse synchronisieren ihre Einträge in regelmäßigen Abständen.

LDAP-Datenkomponenten

Mehrere Komponenten arbeiten zusammen, damit LDAP seine unzähligen Aufgaben ausführen kann, insbesondere wenn es darum geht, Daten abzufragen und Benutzern anzuzeigen. Die wichtigsten dieser Komponenten sind:

Attribute

Die tatsächlichen Daten innerhalb eines LDAP-Systems werden als Attribute gespeichert. Jedes Attribut ist einem Attributtyp zugeordnet, der angibt, wie Clients und der Verzeichnisserver mit diesem Attribut interagieren sollen. Außerdem enthalten Attributwerte die meisten Daten, die Benutzer in LDAP-Systemen speichern und auf die sie zugreifen.

Einträge

Attribute definieren die Eigenschaften eines Benutzers oder Elements, während ein Eintrag den Benutzer oder das Element beschreibt, indem er alle seine Attribute unter einem Namen auflistet. Attribute haben für sich genommen eingeschränkte Funktionen. Sie müssen einem Eintrag ein Attribut zuordnen, bevor Sie es vollständig nutzen können.

Data Information Tree (DIT)

Innerhalb eines LDAP-Systems stellen die durch Attribute definierten Daten nur einen Bruchteil der verfügbaren Informationen eines Objekts dar. Die restlichen Informationen erhalten Sie aus der Platzierung des Eintrags im LDAP-System und den Beziehungen, die seine Platzierung nahelegt. Wenn Sie beispielsweise einen Eintrag für „inventoryItems“ und einen anderen für „people“ haben, geben die unter jedem Eintrag eingegebenen Daten eine bessere Vorstellung davon, was jeder Eintrag darstellt.

Jeder Eintrag in einem LDAP-System ist als Verzweigungen auf Dateninformationsbäumen (DITs) eingerichtet. Da jeder Eintrag in einem LDAP-Baum fast alles symbolisieren kann, verwenden Benutzer meistens Einträge, um die Dinge zu organisieren.

Schemas

Schema ist ein Konstrukt, bei dem verwandte Objektklassen und Attributdefinitionen unter dieselbe Kategorie fallen. Ein DIT kann mehrere unabhängige Schemata zum Generieren der benötigten Einträge und Attribute haben.

LDAP ist ein einfach zu implementierendes Protokoll zur Konsolidierung von Informationen in Ihrer Organisation. Es dient auch als zentraler Knotenpunkt für die Authentifizierung. Sie können Benutzerinformationen in einem LDAP-Verzeichnis sammeln und speichern. Wenn eine LDAP-fähige Anwendung eine der gespeicherten Informationen benötigt, fragt sie automatisch das Verzeichnis ab, um sie abzurufen.

Ein weiterer Vorteil ist, dass LDAP Open Source ist und mit verschiedenen Betriebssystemen kompatibel ist, einschließlich Windows- und Unix-basierten Systemen. Im Folgenden finden Sie einige Ressourcen und FAQs — einschließlich eines Blogbeitrags zur Funktionsweise der LDAP-Authentifizierung mit Sensu Go.

FAQs

Was ist ein LDAP-Server?

Ein LDAP-Server, auch Directory System Agent (DSA) genannt, läuft unter Windows und Unix/Linux. Es speichert Benutzernamen, Passwörter und andere Kernbenutzeridentitäten. Es verwendet diese Daten, um Benutzer zu authentifizieren, wenn es Anforderungen oder Abfragen empfängt, und teilt die Anforderungen mit anderen DSAs. Mehrere Anwendungen und Dienste können gleichzeitig eine Verbindung zu einem Server herstellen, um Benutzer zu validieren.

Wie funktioniert LDAP?

LDAP ist ein plattformübergreifendes Protokoll zur Authentifizierung über Verzeichnisdienste. Es bietet auch die Kommunikationssprache, die Anwendungen verwenden, um eine Verbindung zu anderen Verzeichnisdienstservern herzustellen. Diese Verzeichnisdienste enthalten Benutzernamen, Kennwörter und Computerkonten und stellen diese Informationen Benutzern im Netzwerk auf Anfrage zur Verfügung.

Stellen Sie sich LDAP als ein riesiges virtuelles Telefonbuch vor. Wenn Sie das Telefonbuch öffnen, haben Sie Zugriff auf ein großes Verzeichnis mit Kontaktinformationen für verschiedene Personen, einschließlich ihrer Benutzernamen und Kennwörter. Mit LDAP können Sie ganz einfach die Anmeldeinformationen von Benutzern überprüfen, wenn diese versuchen, auf die Datenbank Ihrer Organisation zuzugreifen.

Was ist ein LDAP-Konto?

LDAP Account ist eine Online-Anwendung zum Verwalten verschiedener Arten von Konten, die in einem LDAP-Verzeichnis gespeichert sind. Das Konto bietet Benutzern eine abstrakte Ansicht eines Verzeichnisses, wodurch es für technisch nicht versierte Personen einfach ist, LDAP-Daten zu verwalten.

Was ist der Unterschied zwischen LDAP und Active Directory?

Active Directory (AD) ist die Verzeichnisdienstdatenbank, in der Daten, Authentifizierung und Richtlinien einer Organisation gespeichert werden, während LDAP das Protokoll für die Kommunikation mit dem AD ist.

Zusammenfassend lässt sich sagen, dass AD mit LDAP arbeitet und die Kombination der beiden Anwendungen die Zugriffsverwaltung verbessert.

Ist LDAP sicher?

Die LDAP-Authentifizierung bietet Standardsicherheit mit einer integrierten Zugriffsverwaltungsebene. Böswillige Akteure können während der Datenübertragung zwischen Active Directory und Clients weiterhin belauschen. Optimieren Sie die Sicherheit, indem Sie dem LDAP-Authentifizierungsprozess eine SSL / TLS-Verschlüsselung hinzufügen, die die während des Authentifizierungsprozesses übertragenen Informationen durch Verschlüsselung der Kommunikation weniger anfällig macht.

Der Standard-LDAP-Port für die Authentifizierung (Port 389) hat keine eigene Sicherheit. Erstellen Sie eine sichere Verbindung, indem Sie Sicherheitserweiterungen wie die LDAPv3-TLS-Erweiterung oder den StartTLS-Modus hinzufügen.

Wie fragen Sie in LDAP ab?

LDAP-Abfragen erleichtern die Suche nach Computern, Benutzern, Gruppen und anderen Objekten im Active Directory. LDAP extrahiert Informationen aus AD mithilfe einer einfachen, zeichenfolgenbasierten Abfrage. Sie können auch Dienstprogramme wie ldapsearch, PowerShell oder VBS-Skripte verwenden, um Abfragen auszuführen.

SAML vs. LDAP

LDAP und SAML sind beide Authentifizierungsprotokolle, mit denen Anwendungen auf IT-Ressourcen zugreifen können. SAML sendet Benutzerinformationen an Ihren Identitätsanbieter und andere Online-Anwendungen, während LDAP die lokale Authentifizierung und andere Serverprozesse erleichtert.

Die meisten Unternehmen kombinieren die Verwendung von SAML, LDAP und anderen Authentifizierungsprotokollen, um auf verschiedene Arten von IT-Ressourcen zuzugreifen und ihre Geschäftsziele zu erreichen.

Kerberos vs LDAP

Kerberos ist ein Single Sign-On- und Authentifizierungsprotokoll zur sicheren Verwaltung von Anmeldeinformationen. Es ermöglicht einem Prozess, eine Verbindung zu einem Authentifizierungsserver herzustellen, und stellt signierte und verschlüsselte Tickets für den Zugriff auf Dateien, Anwendungen und andere Ressourcen bereit.

LDAP hingegen erleichtert den Zugriff auf OpenLDAP, Active Directory und andere Verzeichnisse. Es authentifiziert Verbindungen, indem es im LDAP-Verzeichnis gespeicherte Benutzernamen und Kennwörter überprüft. Da Kerberos sicherer ist als LDAP und LDAP mehr Funktionen hat als Kerberos, verwenden die meisten Organisationen beide Protokolle.