Netzwerkadministratoren müssen als Sicherheitsmaßnahme nach angeschlossenen Geräten im Netzwerk suchen. Mit dem Aufkommen des Internets der Dinge (IoT) werden immer mehr Geräte mit dem Internet verbunden. Dies wirft die Sorge von Organisationen auf, ihr Netzwerk und ihre Online-Ressourcen vor potenziellen Sicherheitsverletzungen zu schützen. Jede Fahrlässigkeit kann in diesem Fall zum Verlust potenzieller Vermögenswerte und des Rufs der Organisation führen. Dies gilt auch für große Player wie Github, FireEye, Capitol One usw., sind in letzter Zeit Opfer von Cyberangriffen geworden.

Es ist sehr wichtig, ein stabiles und sicheres Netzwerk aufrechtzuerhalten, indem unbefugter Zugriff verhindert und die Aktivitäten legitimer Benutzer im Auge behalten werden. Unternehmen geben Millionen von Dollar aus, um sich vor Bedrohungen zu schützen.

Im Falle eines schrecklichen Ereignisses ist es der erste und grundlegendste Schritt zur Bedrohungsanalyse, zu wissen, wer mit dem Netzwerk verbunden ist. Dies hilft den Administratoren, den Untersuchungsprozess einzugrenzen, und erleichtert die Fehlerverfolgung.

Was werden wir behandeln?

In diesem Handbuch werden wir verschiedene Möglichkeiten untersuchen, um verschiedene Geräte zu entdecken, die mit unserem Netzwerk verbunden sind. Zuerst sehen wir die Befehlszeilentools, die unter Ubuntu 20.04 nativ zum Scannen eines Netzwerks verfügbar sind.

Verwenden des Nmap-Befehlszeilentools zum Scannen eines Netzwerks.

Nmap oder Network Mapper ist zweifellos eines der am häufigsten verwendeten Programme zum Erkennen von Hosts, die mit einem Netzwerk verbunden sind. Es wird von Netzwerkadministratoren, Sicherheitsprüfern, Penetrationstestern, ethischen Hackern usw. verwendet. Es ist Open Source und frei verfügbar.

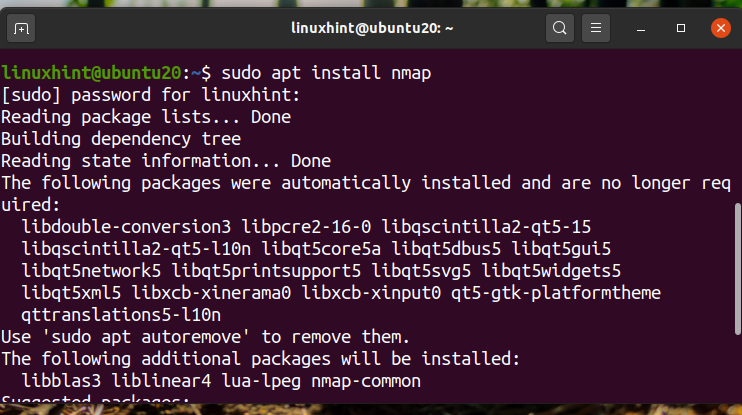

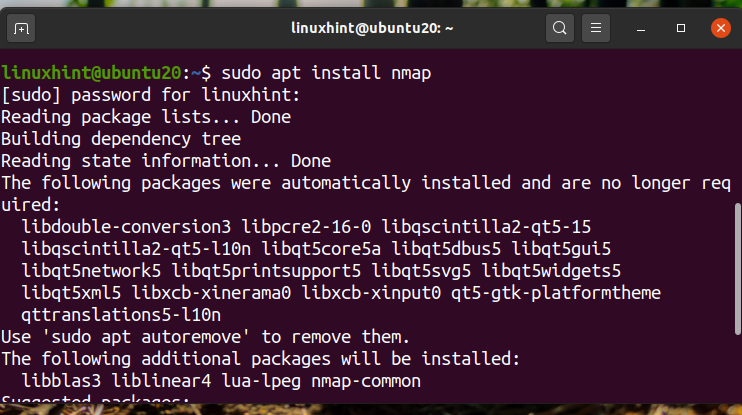

Um nmap unter Ubuntu 20.04 zu installieren, verwenden Sie den Befehl:

Sobald Nmap installiert ist, können wir es für viele Zwecke wie Port-Scanning, Betriebssystemerkennung, Host-Erkennung usw. verwenden.

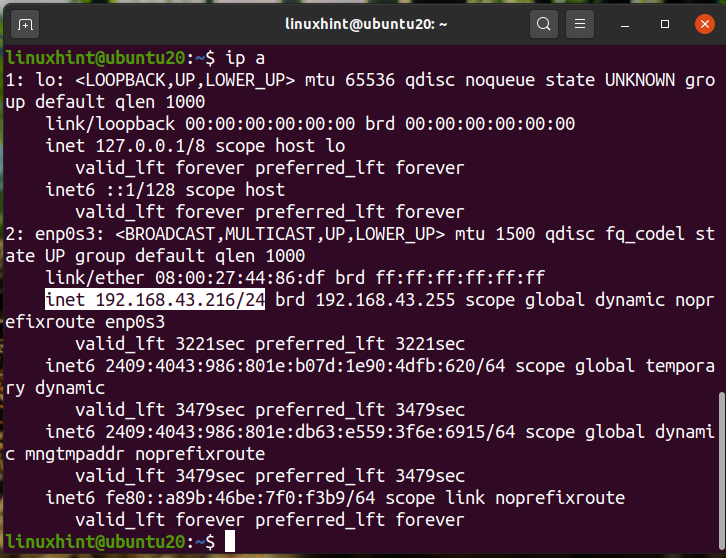

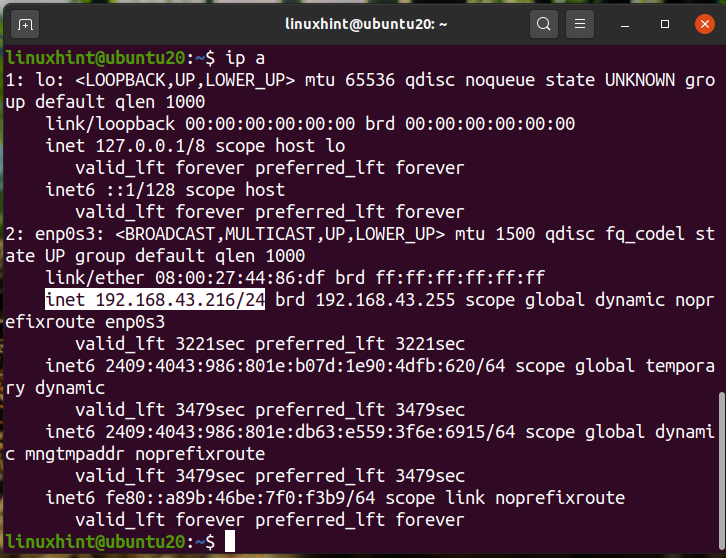

Um herauszufinden, welche Geräte mit unserem Netzwerk verbunden sind, suchen Sie zuerst Ihre Netzwerkadresse mit dem Befehl ‚ip a‘ oder ‚ifconfig‘. Unten haben wir die Ausgabe für den Befehl ‚ip a‘ gezeigt:

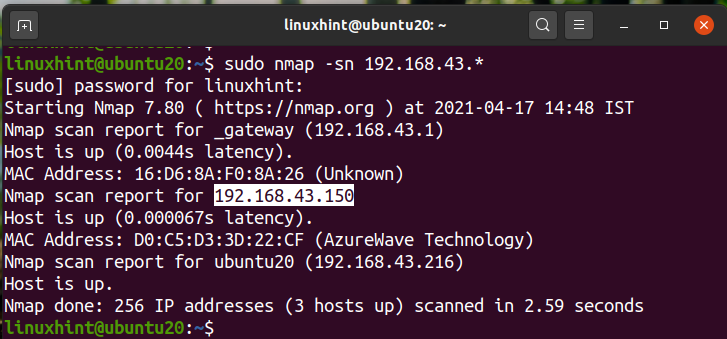

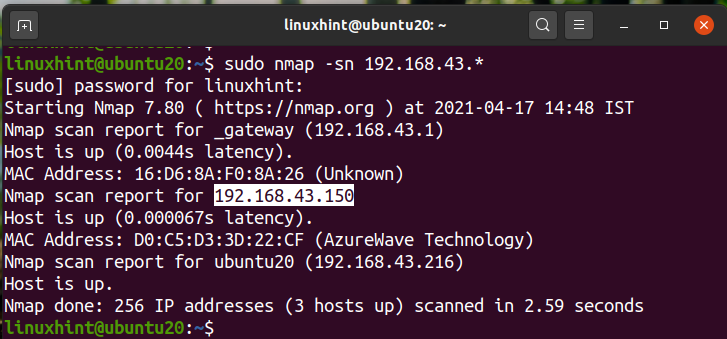

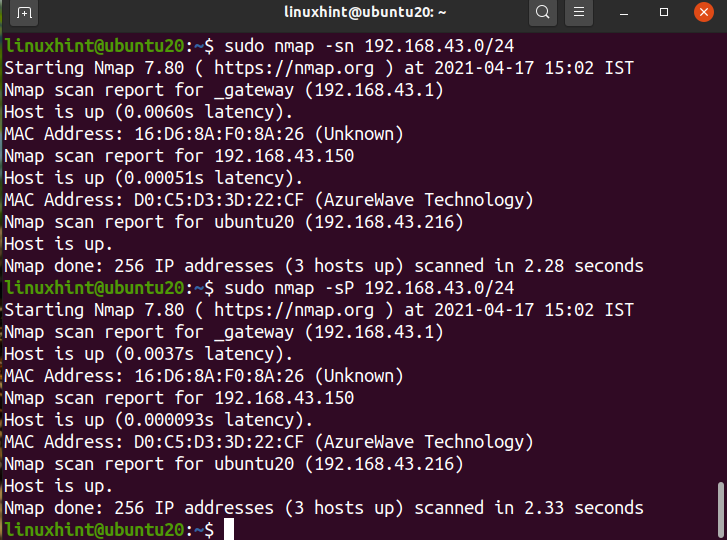

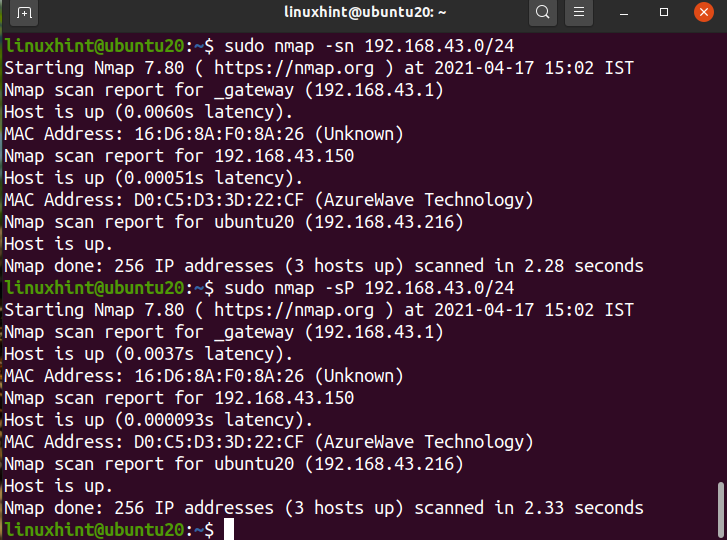

Wir können sehen, dass unsere IP ‚192.168.43 ist.216‘ auf einem /24-Netzwerk. Unsere Netzwerkadresse lautet also ‚192.168.43.0 / 24‘. Suchen Sie nun nach den angeschlossenen Geräten, indem Sie den Befehl ausführen:

Die obige Ausgabe zeigt die IPs des angeschlossenen Geräts mit deren Status und MAC-Adressen. Wir können auch den Befehl verwenden:

Alternativ können wir die Netzwerkadresse anstelle der Platzhalternotation wie hier verwenden:

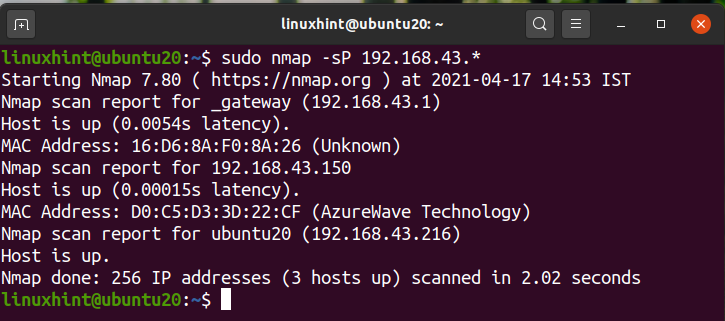

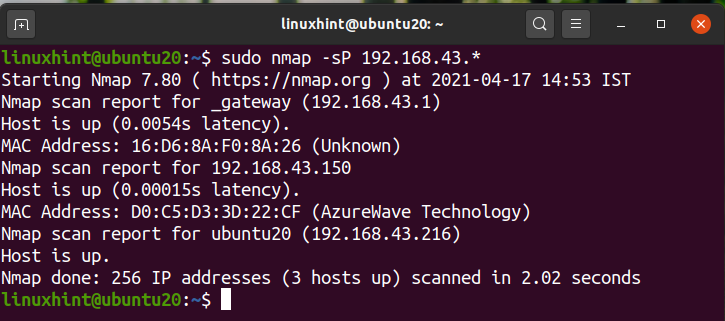

$ sudo nmap -sP 192.168.43.0/24

Alle Ausgänge sind identisch gleich.

Verwenden des Befehls ARP-SCAN zum Erkennen von Netzwerkgeräten.

Der Befehl arp ist in den meisten Linux-Distributionen integriert. ARP ist ein Akronym für Address Resolution Protocol. Es wird zum Anzeigen und Ändern des ARP-Caches verwendet. ARP Cache übersetzt eine IP-Adresse in eine physische Adresse oder in eine MAC-Adresse einer Maschine in einfachen Worten. Um die nachfolgende ARP-Suche zu beschleunigen, wird das ARP-Mapping gespeichert.

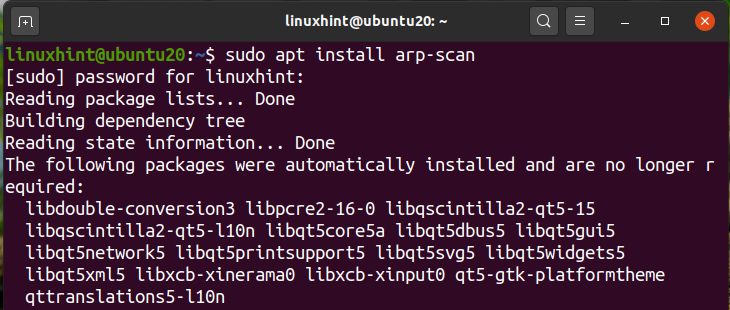

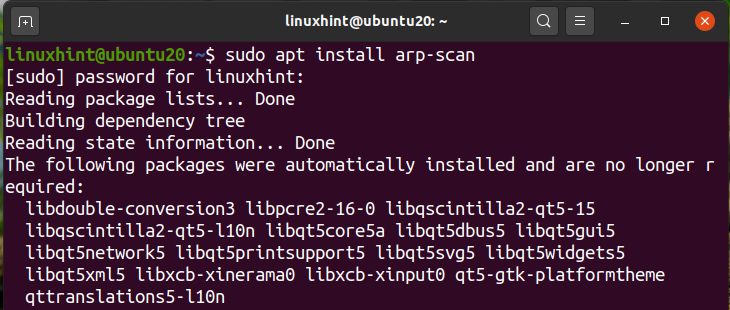

Der Befehl ARP-SCAN ist ein ARP-Scanner-Tool, das ARP-Pakete überträgt, um Geräte zu identifizieren, die mit Ihrem lokalen Netzwerk oder LAN verbunden sind. Um ARP-SCAN auf Ihrem Ubuntu-System zu installieren, verwenden Sie den Befehl:

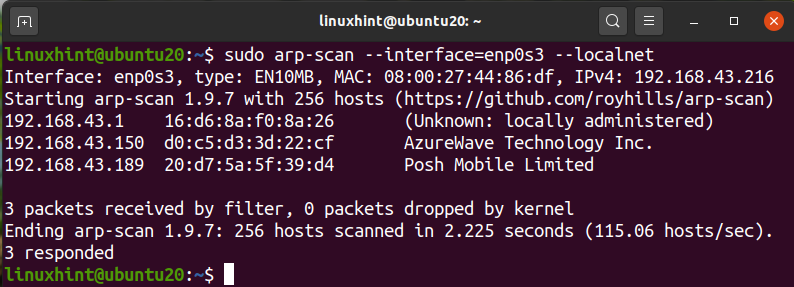

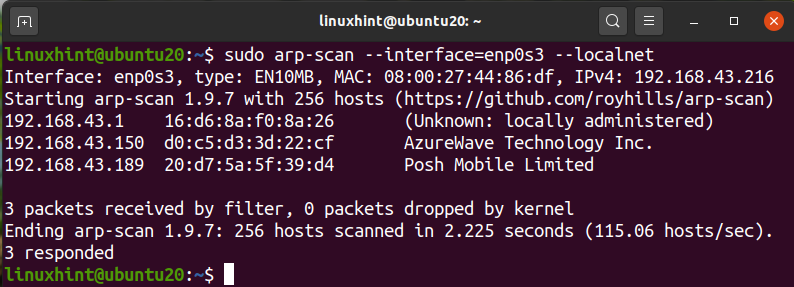

Um Ihr Netzwerk mit arp-scan zu scannen, führen Sie den Befehl mit den Sudo-Rechten aus:

Hier ist enp0s3 der Name der Schnittstelle, die wir zum Senden der ARP-Pakete verwenden. Es kann in Ihrem Fall anders sein. Verwenden Sie erneut den Befehl ‚ip a‘ oder ‚ifconfig‘, um den Namen der Schnittstelle auf Ihrem System zu bestimmen.

Wir können sehen, dass arp-Scan alle angeschlossenen Geräte in unserem Netzwerk angezeigt hat. Dies ist wirklich ein gutes Tool zum Scannen Ihres lokalen Netzwerks. Um mehr über die Verwendung dieses Befehls zu erfahren, können Sie den Parameter –help oder -h wie folgt verwenden:

Oder

Verwenden von Netzwerkscanner-Tools zum Scannen von Netzwerkgeräten.

Neben befehlszeilenbasierten Tools gibt es viele GUI-basierte IP-Scanner-Tools für Linux. Die Fähigkeiten und Funktionen dieser Tools können variieren. Eines der beliebtesten IP-Scan-Tools ist Angry IP Scanner.

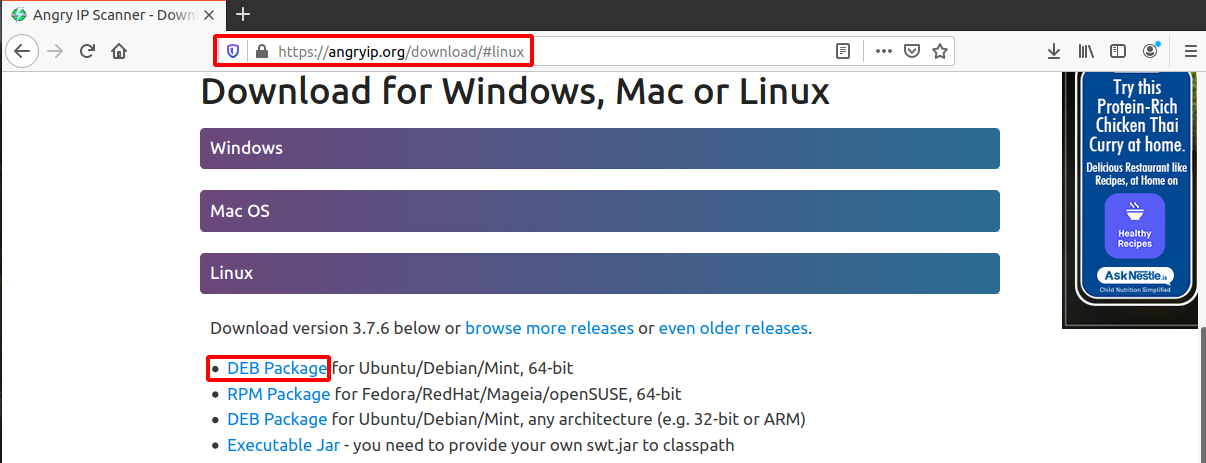

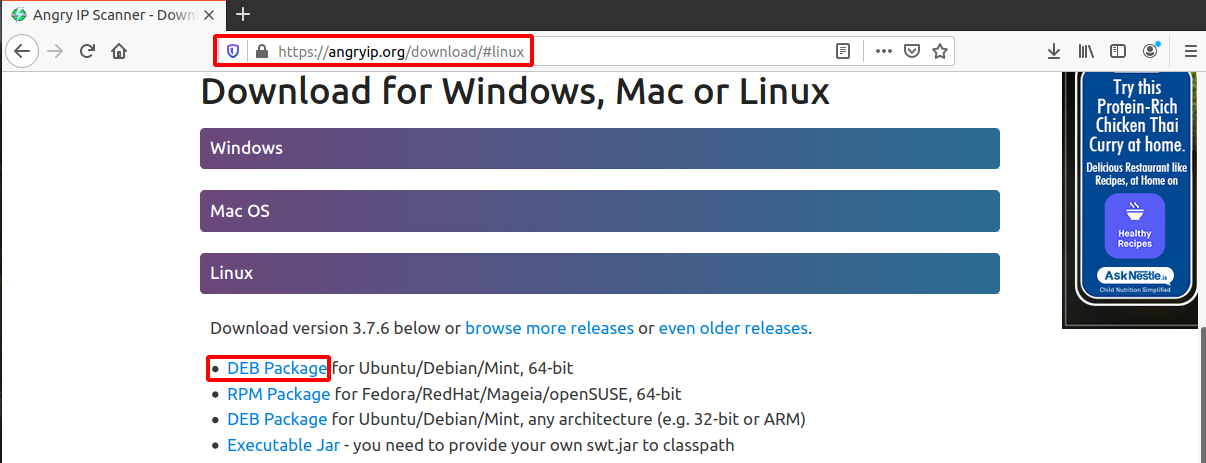

Angry IP Scanner ist ein frei verfügbarer Netzwerkscanner. Es sendet Ping-Anforderungen an einen Host, um festzustellen, ob er aktiv ist. Es wird dann nach der MAC-Adresse, dem Hostnamen usw. suchen. Es kann von der AngryIP-Website heruntergeladen werden, wie hier gezeigt:

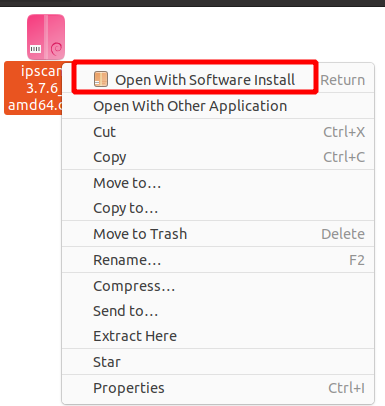

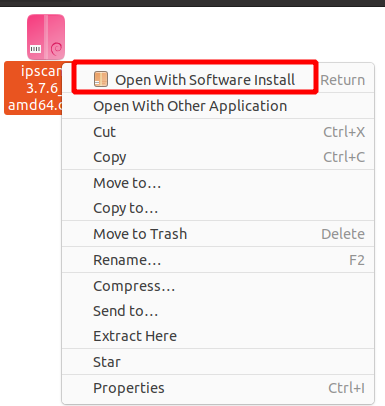

Öffnen Sie die Datei nach dem Herunterladen mit Software Install. Für AngryIp muss Java auf Ihrem System installiert sein. Wenn Java noch nicht auf Ihrem System installiert ist, wird es automatisch mit der Softwareinstallation installiert.

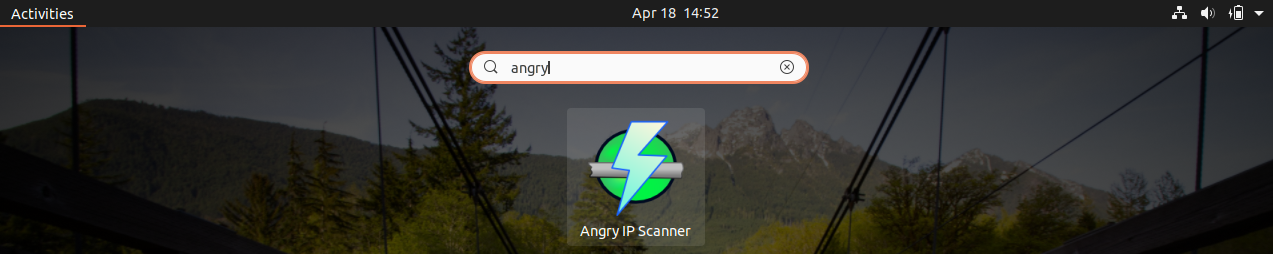

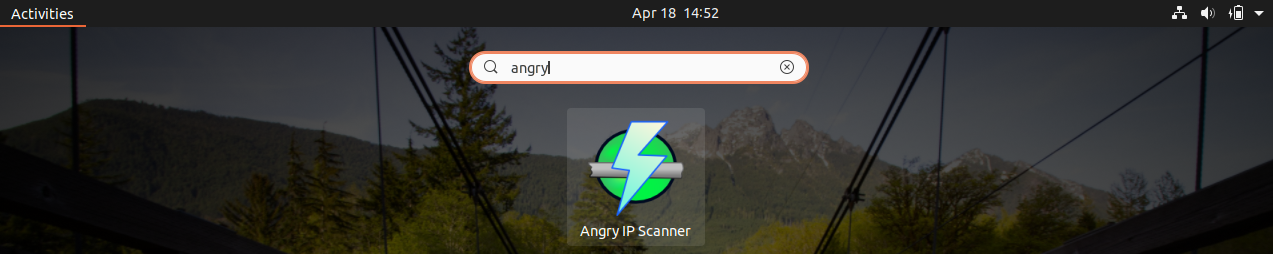

Nach Abschluss der Installation kann der AngryIP-Scanner über das Anwendungsmenü als gestartet werden:

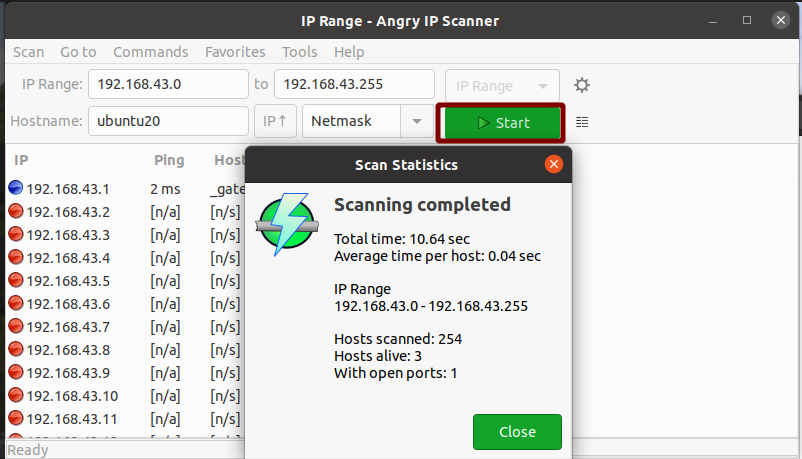

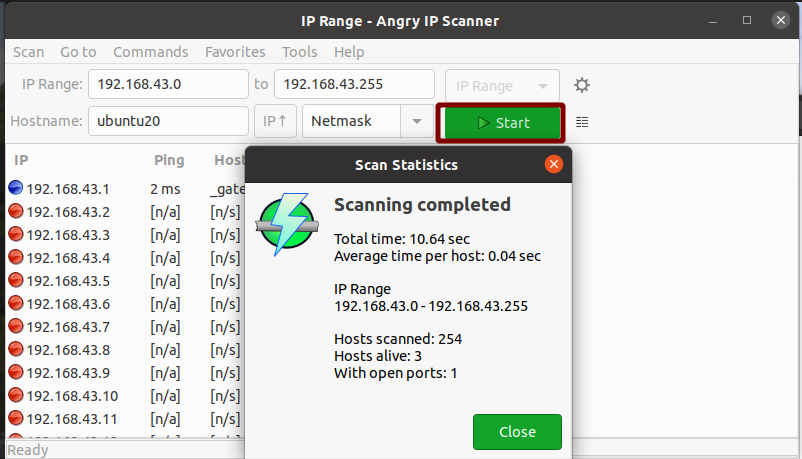

Standardmäßig wird automatisch der IP-Bereich für Ihr Netzwerk abgerufen. Drücken Sie einfach die Start-Taste, um den Scan zu starten. Die Beispielausgabe nach dem Scannen eines LANs wird hier angezeigt:

Ja, es ist so einfach, AngryIP zum Scannen von Netzwerken zu verwenden. Es zeigt die Anzahl der aktiven Hosts und offenen Ports an.

Fazit

In diesem Handbuch haben wir verschiedene Möglichkeiten zum Scannen eines Netzwerks gesehen. Wenn Sie über ein großes Netzwerk von Geräten verfügen, z. B. eine IT-Abteilung einer Organisation, empfehlen wir Ihnen, ein Firewall-Produkt von einigen seriösen Anbietern zu verwenden. Eine Unternehmensfirewall bietet mehr Funktionen und Kontrolle über ein Netzwerk. Mit einer Firewall können wir nicht nur ein großes Netzwerk mit mehreren Subnetzen scannen, sondern auch die Bandbreitennutzung einschränken, Benutzer und Dienste blockieren, Netzwerkangriffe verhindern und so weiter.