Puede tener muchas razones para impulsarlo a piratear las computadoras de otras personas. Sin duda, hackear otra computadora le traerá algunos beneficios, si sus puntos de partida son buenos.

En este momento, tal vez usted es un jefe, ha encontrado que los documentos confidenciales de la compañía se han filtrado y desea verificar la computadora del empleado para ver si alguien ha robado los documentos de la compañía a través de la computadora. Tienes que averiguar la verdad sobre esta situación.

Pero, ¿cómo acceder remotamente a otra computadora sin permiso? Hay más de unas pocas maneras en que esto se puede hacer. Este artículo hablará en profundidad sobre cómo hackear una computadora en la misma red usando cmd. Después de eso, también hay una forma alternativa de presentarte. Ahora, vamos a conocerlos uno por uno.

-

Parte 1. ¿Qué es CMD?

-

Parte 2. Hackear Otra Computadora a través de CMD

-

Parte 3. Las Limitaciones de Usar CMD Para Hackear una Computadora

-

Parte 4. Acceder A Otro Ordenador A Través De MoniVisor

¿Qué es CMD?

Símbolo del sistema es una aplicación básica de línea de comandos que tiene una función como intérprete de línea de comandos.

Fue desarrollado básicamente para sistemas operativos basados en IOS/2, Windows CE y Windows NT en los que se incluyen Windows 2000, XP y Windows 8.

Automatiza tareas a través de varios scripts y archivos por lotes, realiza funciones administrativas y resuelve muchos problemas que se convierten en problemas para el usuario.

Además, se utiliza para emitir varios comandos a un sistema, como comandos de administración de archivos, como copiar y eliminar, etc. A veces se le conoce como shell de comandos o prompt CMD o incluso por sus archivos.

Configurar el Escritorio remoto Previamente

¿Cómo hackear otra computadora usando cmd? Antes de saber cómo usar el símbolo del sistema para hackear otra computadora, tendrá que configurar esta característica en particular en el sistema informático de target.

Para hacer esto, necesitará una versión business o Pro de Windows. Preste atención para obtener primero la computadora del objetivo, incluido el acceso a la cuenta y la contraseña de su computadora si elige este método para usar. Estos son los pasos para configurar un escritorio remoto en la computadora de alguien.

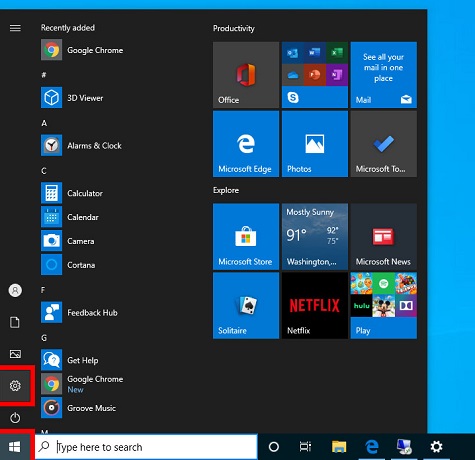

Paso 1: Desde el botón de Windows, vaya al menú «Inicio».

Paso 2: Haga clic en el icono de engranaje que simboliza la «Configuración».

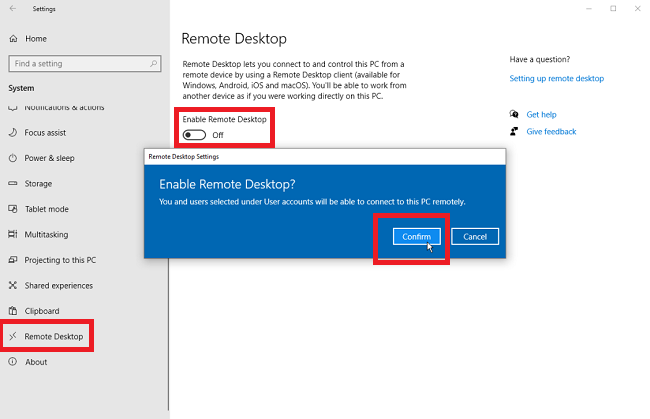

Paso 3: haga Clic en «Sistema» y luego en «Escritorio Remoto».

Paso 4: Activa «Habilitar escritorio remoto».

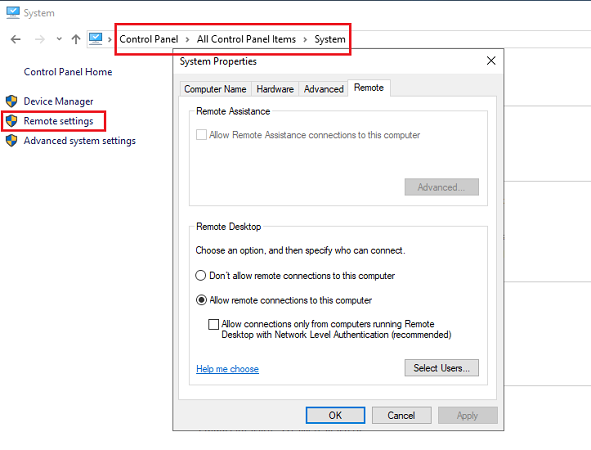

Si está utilizando la versión anterior de Windows, debe seguir los pasos que se indican a continuación.

Paso 1: Desde» Panel de control», vaya a»Sistema y seguridad».

Paso 2: Haga clic en «Permitir acceso remoto» en «Sistema».

Paso 3: En la pestaña» Remoto», seleccione el botón de opción presente cerca de»Permitir conexiones remotas a este equipo».

Puede usar cualquiera de estos dos métodos para configurar conexiones de escritorio remoto en su sistema informático, en función de la versión de Windows instalada en el sistema.

Los pasos para Usar CMD para Acceder a otro equipo

Una vez que haya seguido los pasos anteriores, puede usar cmd para controlar remotamente en otro equipo para acceder a su sistema informático. Estos son los pasos para saber cómo acceder remotamente a otra computadora sin permiso usando cmd.

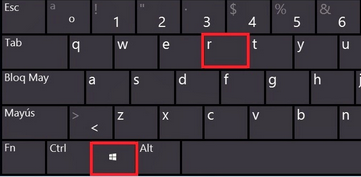

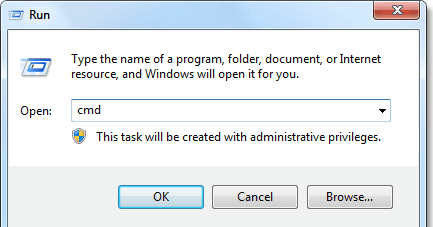

Paso 1: Presione las teclas» Windows «y» r » juntas.

Paso 2: Ingrese » cmd «y presione»Enter».

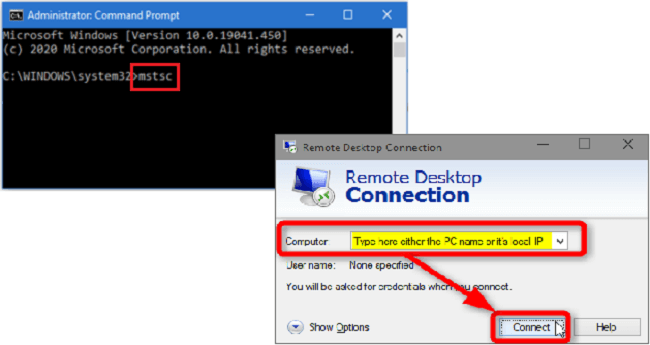

Paso 3: Ingrese «mstsc» para iniciar la aplicación conexión a escritorio remoto.

También puede acceder directamente a la computadora utilizando términos adicionales como los siguientes.

mstsc / console / v: computername

Esto le llevará directamente a la pantalla de inicio de sesión del equipo del objetivo.

En lugar de «computername», incluso puede ingresar la dirección IP pública de su sistema informático. Si no conoce la dirección IP del ordenador del objetivo, puede buscar «Cuál es mi IP» en Google a través del navegador del objetivo.

Las limitaciones de Usar CMD Para Hackear un ordenador

Existen ciertas limitaciones para hackear un ordenador mediante el símbolo del sistema. A continuación se enumeran algunas de las principales limitaciones.

1. Si el equipo del objetivo no ha configurado anteriormente un sistema de escritorio remoto, no puede piratear el sistema con este método.

2. Para que este método funcione, la computadora del objetivo debe estar encendida y no en modo de suspensión o hibernación.

3. Este método de hackear el sistema informático de otros falla si no recuerda el nombre y la cuenta del equipo del objetivo.

La Forma Alternativa de Acceder Remotamente a Otra Computadora sin Permiso

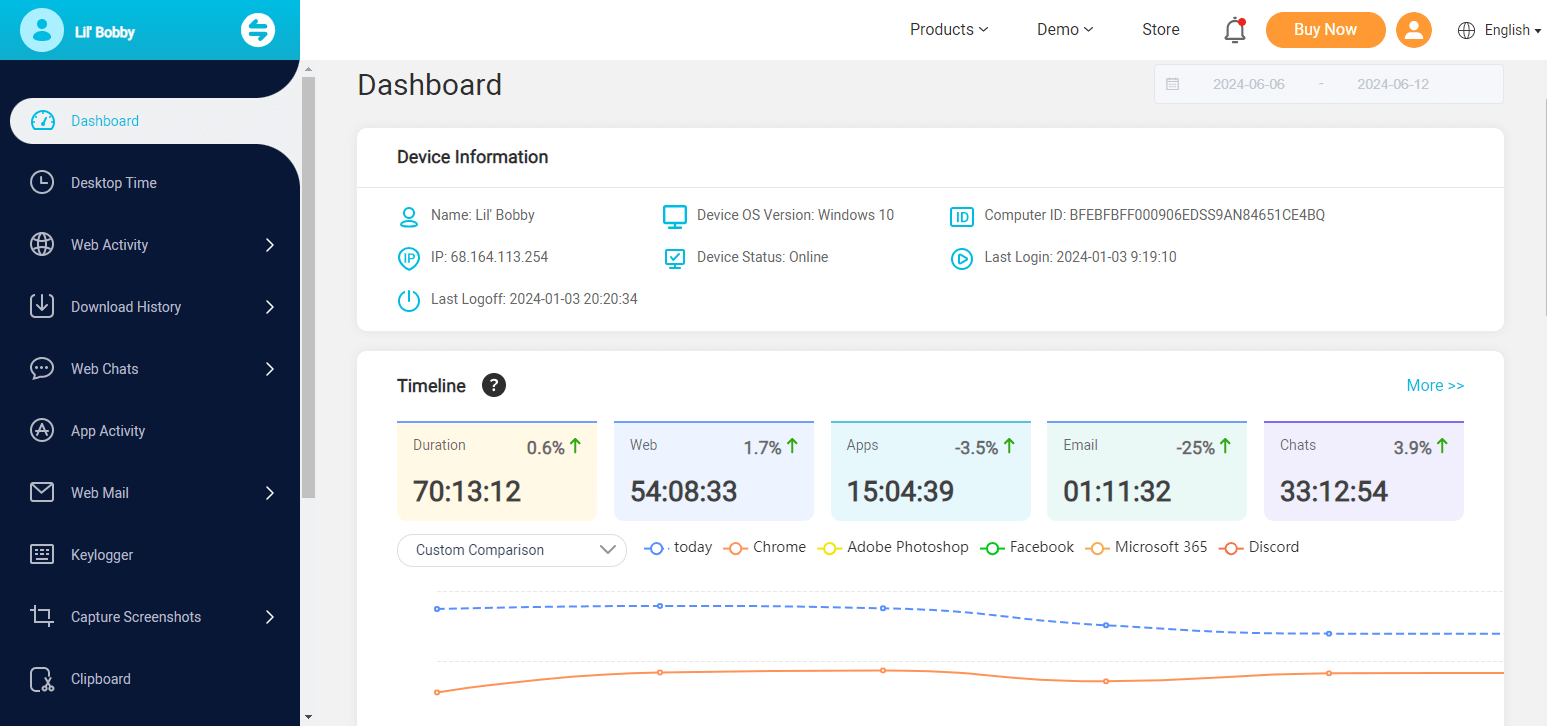

Debido a las limitaciones enumeradas anteriormente, es necesario encontrar un método alternativo para acceder remotamente al sistema informático de otros. Una de las mejores formas de hacerlo es usando MoniVisor. Esta es una herramienta de monitoreo del sistema informático muy recomendable que se puede usar para monitorear fácilmente todas las actividades y acceder a cualquier archivo almacenado en el sistema informático de target.

Características de MoniVisor

-

Monitoreo de la actividad de redes sociales, como Whatsapp, Facebook (Messenger), Twitter, Skype.

-

Historial de descargas y seguimiento de actividad en Internet

-

Monitoreo de conversaciones por correo electrónico. Soporte para comprobar el contenido de cada correo electrónico.

-

Captura de pantalla automática de la pantalla del sistema informático en silencio.

-

Grabación de pulsaciones de teclas, incluidas las pulsaciones de teclas eliminadas.

-

Seguimiento de la actividad de la aplicación. Conoce exactamente el último tiempo de uso de una aplicación específica.

-

Monitoreo de actividad de inicio de sesión.

Pasos para usar MoniVisor

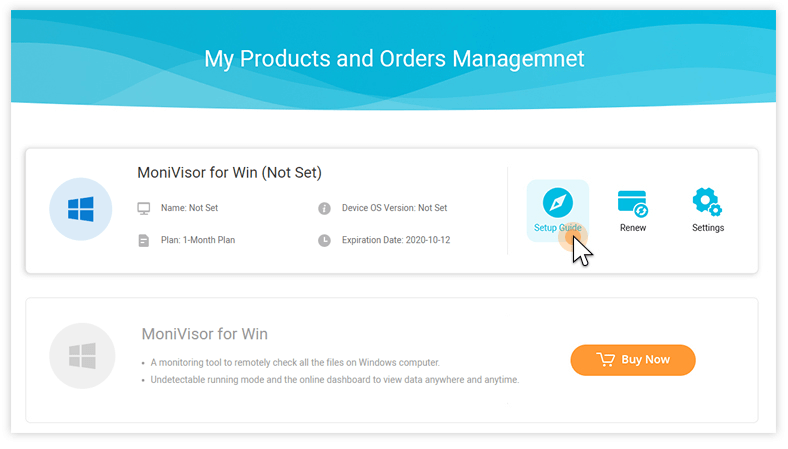

Paso 1: Cree una cuenta válida de MoniVisor con su ID de correo electrónico.

Monitor Ahora Ver demostración

Paso 2: Siga las instrucciones del paso y configure los ajustes de su computadora en consecuencia. Necesita instalar una extensión en el navegador si desea monitorear las redes sociales y el correo electrónico del objetivo. Una vez que haya configurado correctamente siguiendo nuestra guía del sitio web, la aplicación se ocultará y los datos del ordenador de target se actualizarán automáticamente.

Paso 3: Inicie sesión con sus credenciales en el panel de control en línea desde cualquier otro dispositivo para ver todas las actividades.

Las ventajas de usar MoniVisor

Hay muchas ventajas de usar MoniVisor, una herramienta de monitoreo avanzada, cuando se trata de acceder a los archivos en el sistema de otros de forma remota. A continuación se enumeran algunas de estas ventajas.

No es necesario acceder físicamente al ordenador, aparte de la configuración inicial.

Puede acceder a la computadora de otros desde casi cualquier dispositivo con una conexión a Internet estable.

Puede monitorear todas las actividades en el equipo, además de acceder a los archivos requeridos de forma remota. Con una sola instalación, los datos actualizados del objetivo se pueden cargar automáticamente de forma remota.

No necesita tener conocimientos profesionales de tecnología informática.

Resumen

Como empleador, los dos métodos proporcionados en este artículo pueden ayudarlo a monitorear las computadoras de los empleados. Como padre, puede usar estas formas de revisar a sus hijos. En tales casos, los dos métodos anteriores pueden resultar muy útiles. Sin embargo, el primer método descrito en este artículo viene con muchas limitaciones.

Esto se supera con el método ofrecido por MoniVisor y esta es la razón por la que es muy recomendable cuando se trata de acceder a archivos en el sistema informático de alguien de forma remota.

Regístrate ahora