¿Qué es un firewall?

Un firewall es un software o firmware que impide el acceso no autorizado a una red. Inspecciona el tráfico entrante y saliente mediante un conjunto de reglas para identificar y bloquear amenazas.

Los firewalls se utilizan tanto en entornos personales como empresariales, y muchos dispositivos vienen con uno incorporado, incluidos los equipos Mac, Windows y Linux. Se consideran ampliamente un componente esencial de la seguridad de la red.

¿Por qué son importantes los cortafuegos?

Los firewalls son importantes porque han tenido una gran influencia en las técnicas de seguridad modernas y todavía se utilizan ampliamente. Surgieron por primera vez en los primeros días de Internet, cuando las redes necesitaban nuevos métodos de seguridad que pudieran manejar la creciente complejidad. Desde entonces, los cortafuegos se han convertido en la base de la seguridad de la red en el modelo cliente-servidor, la arquitectura central de la informática moderna. La mayoría de los dispositivos utilizan cortafuegos (o herramientas estrechamente relacionadas) para inspeccionar el tráfico y mitigar las amenazas.

Utiliza

Los firewalls se utilizan tanto en configuraciones corporativas como de consumo. Las organizaciones modernas los incorporan en una estrategia de gestión de información y eventos de seguridad (SIEM) junto con otros dispositivos de ciberseguridad. Pueden instalarse en el perímetro de la red de una organización para protegerse de amenazas externas, o dentro de la red para crear segmentación y protegerse de amenazas internas.

Además de la defensa ante amenazas inmediatas, los firewalls realizan importantes funciones de registro y auditoría. Mantienen un registro de los eventos, que los administradores pueden usar para identificar patrones y mejorar los conjuntos de reglas. Las normas deben actualizarse periódicamente para mantenerse al día con las amenazas de ciberseguridad en constante evolución. Los proveedores descubren nuevas amenazas y desarrollan parches para cubrirlas lo antes posible.

En una sola red doméstica, un firewall puede filtrar el tráfico y alertar al usuario de intrusiones. Son especialmente útiles para conexiones siempre activas, como la Línea de Abonado Digital (DSL) o el módem por cable, porque esos tipos de conexión utilizan direcciones IP estáticas. A menudo se utilizan junto con las aplicaciones antivirus. Los cortafuegos personales, a diferencia de los corporativos, generalmente son un solo producto en lugar de una colección de varios productos. Pueden ser software o un dispositivo con firmware de firewall integrado. Los firewalls de hardware / firmware se utilizan a menudo para establecer restricciones entre dispositivos domésticos.

¿Cómo funciona un firewall?

Un firewall establece un límite entre una red externa y la red que protege. Se inserta en línea a través de una conexión de red e inspecciona todos los paquetes que entran y salen de la red protegida. A medida que inspecciona, utiliza un conjunto de reglas preconfiguradas para distinguir entre paquetes benignos y maliciosos.

El término «paquetes» se refiere a piezas de datos formateadas para transferencia por Internet. Los paquetes contienen los datos en sí, así como información sobre los datos, como de dónde provienen. Los firewalls pueden usar esta información de paquete para determinar si un paquete dado cumple con el conjunto de reglas. Si no lo hace, el paquete no podrá entrar en la red protegida.

Los conjuntos de reglas se pueden basar en varias cosas indicadas por los datos de paquetes, incluyendo:

- Su fuente.

- Su destino.

- Su contenido.

Estas características pueden representarse de manera diferente en diferentes niveles de la red. A medida que un paquete viaja a través de la red, se reformatea varias veces para indicar al protocolo dónde enviarlo. Existen diferentes tipos de cortafuegos para leer paquetes en diferentes niveles de red.

Los tipos de cortafuegos

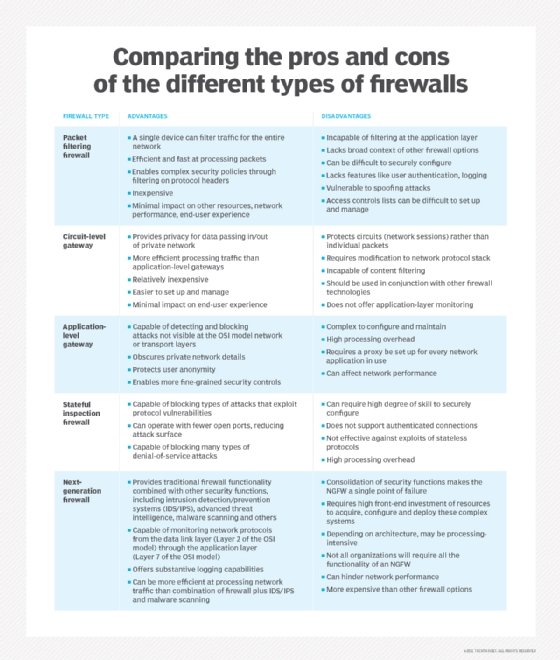

Los cortafuegos se clasifican por la forma en que filtran los datos o por el sistema que protegen.

Al categorizar por lo que protegen, los dos tipos son: basado en red y basado en host. Los cortafuegos basados en red protegen redes enteras y, a menudo, son hardware. Los firewalls basados en host protegen los dispositivos individuales, conocidos como hosts, y a menudo son software.

Al categorizar por método de filtrado, los tipos principales son:

- Un cortafuegos de filtrado de paquetes examina los paquetes de forma aislada y no conoce el contexto del paquete.

- Un firewall de inspección con estado examina el tráfico de red para determinar si un paquete está relacionado con otro paquete.

- Un firewall proxy (también conocido como puerta de enlace a nivel de aplicación) inspecciona los paquetes en la capa de aplicación del modelo de referencia de Interconexión de Sistemas Abiertos (OSI).

- Un Firewall de próxima generación (NGFW) utiliza un enfoque multicapa para integrar las capacidades de firewall empresarial con un sistema de prevención de intrusiones (IPS) y control de aplicaciones.

Cada tipo de la lista examina el tráfico con un nivel de contexto más alto que el anterior, es decir, con estado tiene más contexto que el filtrado de paquetes.

Cortafuegos de filtrado de paquetes

Cuando un paquete pasa a través de un cortafuegos de filtrado de paquetes, se comprueba su dirección de origen y destino, protocolo y número de puerto de destino. El paquete se suelta, es decir, no se reenvía a su destino, si no cumple con el conjunto de reglas del firewall. Por ejemplo, si un firewall está configurado con una regla para bloquear el acceso Telnet, el firewall soltará paquetes destinados al puerto número 23 del Protocolo de Control de Transmisión (TCP), el puerto donde escucharía una aplicación de servidor Telnet.

Un cortafuegos de filtrado de paquetes funciona principalmente en la capa de red del modelo de referencia OSI, aunque la capa de transporte se utiliza para obtener los números de puerto de origen y destino. Examina cada paquete de forma independiente y no sabe si un paquete dado es parte de un flujo de tráfico existente.

El firewall de filtrado de paquetes es eficaz, pero debido a que procesa cada paquete de forma aislada, puede ser vulnerable a ataques de suplantación de IP y ha sido reemplazado en gran medida por firewalls de inspección con estado.Cortafuegos de inspección con estado

Cortafuegos de inspección con estado

Cortafuegos de inspección con estado – también conocidos como cortafuegos de filtrado dinámico de paquetes-monitorean los paquetes de comunicación a lo largo del tiempo y examinan los paquetes entrantes y salientes.

Este tipo mantiene una tabla que realiza un seguimiento de todas las conexiones abiertas. Cuando llegan nuevos paquetes, compara la información de la cabecera del paquete con la tabla de estado (su lista de conexiones válidas) y determina si el paquete forma parte de una conexión establecida. Si lo es, el paquete se deja pasar sin más análisis. Si el paquete no coincide con una conexión existente, se evalúa de acuerdo con la regla establecida para conexiones nuevas.

Aunque los firewalls de inspección con estado son bastante efectivos, pueden ser vulnerables a ataques de denegación de servicio (DoS). Los ataques DoS funcionan aprovechando las conexiones establecidas que este tipo generalmente asume que son seguras.

Cortafuegos de capa de aplicación y proxy

Este tipo también puede denominarse firewall basado en proxy o proxy inverso. Proporcionan filtrado de capa de aplicación y pueden examinar la carga útil de un paquete para distinguir las solicitudes válidas del código malicioso disfrazado de una solicitud válida de datos. A medida que los ataques contra servidores web se hicieron más comunes, se hizo evidente que había una necesidad de cortafuegos para proteger las redes de ataques en la capa de aplicación. El filtrado de paquetes y los cortafuegos de inspección con estado no pueden hacer esto en la capa de aplicación.

Dado que este tipo examina el contenido de la carga útil, proporciona a los ingenieros de seguridad un control más detallado sobre el tráfico de red. Por ejemplo, puede permitir o denegar un comando Telnet entrante específico de un usuario en particular, mientras que otros tipos solo pueden controlar las solicitudes entrantes generales de un host en particular.

Cuando este tipo vive en un servidor proxy, lo que lo convierte en un firewall proxy, hace que sea más difícil para un atacante descubrir dónde está realmente la red y crea otra capa de seguridad. Tanto el cliente como el servidor se ven obligados a realizar la sesión a través de un intermediario, el servidor proxy que aloja un firewall de capa de aplicación. Cada vez que un cliente externo solicite una conexión a un servidor interno o viceversa, el cliente abrirá una conexión con el proxy en su lugar. Si la solicitud de conexión cumple los criterios de la base de reglas de firewall, el firewall proxy abrirá una conexión con el servidor solicitado.

El beneficio clave del filtrado de capas de aplicaciones es la capacidad de bloquear contenido específico, como malware conocido o ciertos sitios web, y reconocer cuándo se están utilizando indebidamente ciertas aplicaciones y protocolos, como el Protocolo de Transferencia de Hipertexto (HTTP), el Protocolo de Transferencia de Archivos (FTP) y el sistema de nombres de dominio (DNS). Las reglas de firewall de la capa de aplicación también se pueden usar para controlar la ejecución de archivos o el manejo de datos por parte de aplicaciones específicas.

Firewalls de próxima generación (NGFW)

Este tipo es una combinación de los otros tipos con software de seguridad adicional y dispositivos incluidos. Cada tipo tiene sus propias fortalezas y debilidades, algunas protegen redes en diferentes capas del modelo OSI. El beneficio de un NGFW es que combina las fortalezas de cada tipo para cubrir la debilidad de cada tipo. Un NGFW es a menudo un conjunto de tecnologías bajo un solo nombre en lugar de un solo componente.

Los perímetros de red modernos tienen tantos puntos de entrada y diferentes tipos de usuarios que se requiere un mayor control de acceso y seguridad en el host. Esta necesidad de un enfoque multicapa ha llevado a la aparición de los NGFWS.

Un NGFW integra tres activos clave: capacidades de firewall tradicionales, reconocimiento de aplicaciones e IPS. Al igual que la introducción de la inspección con estado en los firewalls de primera generación, los NGFW aportan contexto adicional al proceso de toma de decisiones del firewall.

Los NGFW combinan las capacidades de los firewalls empresariales tradicionales, incluidos la Traducción de direcciones de red (NAT), el bloqueo de Localizador Uniforme de recursos (URL) y las redes privadas virtuales (VPN), con funciones y funciones de calidad de servicio (QoS) que tradicionalmente no se encuentran en los productos de primera generación. Los NGFW admiten redes basadas en intenciones al incluir la inspección de capa de sockets seguros (SSL) y Shell seguro (SSH), y la detección de malware basada en la reputación. Los NGFW también utilizan la inspección profunda de paquetes (DPI) para verificar el contenido de los paquetes y prevenir el malware.

Cuando se utiliza un NGFW o cualquier firewall junto con otros dispositivos, se denomina administración unificada de amenazas (UTM).

Las vulnerabilidades

Los cortafuegos menos avanzados, por ejemplo, el filtrado de paquetes, son vulnerables a ataques de nivel superior porque no utilizan DPI para examinar completamente los paquetes. Se introdujeron los sistemas nacionales de alerta temprana para hacer frente a esa vulnerabilidad. Sin embargo, los trabajadores sin hogar aún se enfrentan a desafíos y son vulnerables a las amenazas en evolución. Por esta razón, las organizaciones deben combinarlos con otros componentes de seguridad, como los sistemas de detección de intrusiones y los sistemas de prevención de intrusiones. Algunos ejemplos de amenazas modernas a las que un firewall puede ser vulnerable son:

- Ataques internos: Las organizaciones pueden usar cortafuegos internos encima de un cortafuegos perimetral para segmentar la red y proporcionar protección interna. Si se sospecha de un ataque, las organizaciones pueden realizar auditorías confidenciales utilizando funciones de NGFW. Todas las auditorías deben estar a la altura de la documentación de referencia dentro de la organización que describe las mejores prácticas para usar la red de la organización. Algunos ejemplos de comportamiento que podrían indicar una amenaza interna incluyen los siguientes:

- transmisión de datos sensibles en texto plano.

- acceso a recursos fuera del horario comercial.

- error de acceso a recursos sensibles por parte del usuario.

- acceso a recursos de red de usuarios de terceros.

- Ataques distribuidos de denegación de servicio (DDoS) : Un ataque DDoS es un intento malicioso de interrumpir el tráfico normal de una red objetivo abrumando al objetivo o a la infraestructura circundante con una avalancha de tráfico. Utiliza múltiples sistemas informáticos comprometidos como fuentes de tráfico de ataques. Las máquinas explotadas pueden incluir computadoras y otros recursos en red, como dispositivos de Internet de las cosas (IoT). Un ataque DDoS es como un atasco de tráfico que impide que el tráfico regular llegue a su destino deseado. La preocupación clave para mitigar un ataque DDoS es diferenciar entre ataque y tráfico normal. Muchas veces, el tráfico de este tipo de ataque puede provenir de fuentes aparentemente legítimas, y requiere comprobación cruzada y auditoría de varios componentes de seguridad.

- Malware: Las amenazas de malware son variadas, complejas y evolucionan constantemente junto con la tecnología de seguridad y las redes que protege. A medida que las redes se vuelven más complejas y dinámicas con el auge de IoT, se hace más difícil para los firewalls defenderlas.

- Parches/configuración: Un firewall mal configurado o una actualización perdida del proveedor pueden ser perjudiciales para la seguridad de la red. Los administradores de TI deben ser proactivos en el mantenimiento de sus componentes de seguridad.

Proveedores de cortafuegos

Las empresas que deseen comprar un cortafuegos deben conocer sus necesidades y comprender su arquitectura de red. Hay muchos tipos, características y proveedores diferentes que se especializan en esos tipos diferentes. Aquí hay algunos proveedores de NGFW de buena reputación:

- Palo Alto: cobertura extensa pero no barata.

- SonicWall: buena relación calidad-precio y tiene una gama de empresas de tamaño para las que puede trabajar. SonicWall tiene soluciones para redes pequeñas, medianas o grandes. Su único inconveniente es que carece de características de nube.

- Cisco: la mayor variedad de funciones para un NGFW, pero tampoco es barata.

- Sophos: bueno para empresas medianas y fácil de usar.

- Barracuda: valor decente, excelente administración, soporte y funciones en la nube.

- Fortinet: amplia cobertura, gran valor y algunas funciones en la nube.

Futuro de la seguridad de red

En los primeros días de Internet, cuando EN&Steven M. Bellovin de T utilizó por primera vez la metáfora del firewall, el tráfico de red fluía principalmente de norte a sur. Esto simplemente significa que la mayor parte del tráfico en un centro de datos fluía de cliente a servidor y de servidor a cliente. Sin embargo, en los últimos años, la virtualización y las tendencias como la infraestructura convergente han creado más tráfico de este a oeste, lo que significa que, a veces, el mayor volumen de tráfico en un centro de datos se está moviendo de servidor a servidor. Para hacer frente a este cambio, algunas organizaciones empresariales han migrado de las arquitecturas tradicionales de centro de datos de tres capas a varias formas de arquitecturas de columna vertebral de hoja. Este cambio en la arquitectura ha hecho que algunos expertos en seguridad adviertan que, si bien los firewalls todavía tienen un papel importante que desempeñar para mantener una red segura, corren el riesgo de volverse menos efectivos. Algunos expertos incluso predicen una desviación del modelo de servidor cliente por completo.

Una solución potencial es el uso de perímetros definidos por software (SDP). Un SDP es más adecuado para arquitecturas virtuales y basadas en la nube porque tiene menos latencia que un firewall. También funciona mejor dentro de modelos de seguridad cada vez más centrados en la identidad. Esto se debe a que se centra en asegurar el acceso de los usuarios en lugar del acceso basado en direcciones IP. Un SDP se basa en un marco de confianza cero.