Graphique: Dans cet article de blog, nous discutons des différences entre le chiffrement symétrique, une technique de chiffrement à clé unique, et le chiffrement asymétrique, également connu sous le nom de cryptographie à clé publique, qui utilise des paires de clés de chiffrement privées et publiques.

Pour transmettre une clé ou ne pas transmettre une clé. Telle est la question.

Il existe aujourd’hui deux formes principales de cryptage des données: chiffrement symétrique et chiffrement asymétrique. Chaque jour, lorsque vous utilisez votre navigateur Web, répondez à des e-mails, soumettez des formulaires de site Web et d’autres activités, des processus de cryptage symétriques et asymétriques se produisent, parfois à votre insu. Vous êtes peut-être également familier avec le cryptage symétrique et asymétrique car vous avez de l’expérience avec OpenSSL, key management services, ou peut-être avez-vous déjà envoyé un e-mail crypté ou crypté un fichier Microsoft Word ou Adobe PDF avec un mot de passe.

Il est important de comprendre les différences entre le cryptage symétrique et asymétrique et comment ces processus fonctionnent dans le transfert sécurisé quotidien des communications. Vous saurez ce que signifient ces termes lorsque vous les verrez, et vous connaîtrez également leur fonctionnement, leurs différentes itérations, leurs capacités et saurez ce qui est le plus conseillé à mettre en œuvre en ce qui concerne la sécurisation et l’authentification de l’origine des informations sensibles.

Dans cet article de blog, nous allons discuter des différences entre le chiffrement symétrique et asymétrique. À la fin, nous résumerons ces différences et discuterons des options de cryptage associées pour sécuriser vos données sensibles.

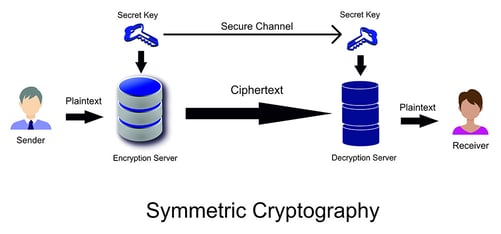

Graphique : Le chiffrement symétrique utilise une seule clé pour chiffrer et déchiffrer les informations.

Qu’est-ce que le chiffrement symétrique ?

Le cryptage symétrique est une technique de cryptage de données largement utilisée par laquelle les données sont cryptées et déchiffrées à l’aide d’une seule clé cryptographique secrète.

Plus précisément, la clé est utilisée pour chiffrer le texte en clair – l’état de pré-chiffrement ou de post-déchiffrement des données – et déchiffrer le texte chiffré – l’état de post-chiffrement ou de pré-déchiffrement des données.

Le cryptage symétrique est l’une des techniques de cryptage les plus utilisées et l’une des plus anciennes, datant de l’époque de l’Empire romain. Le chiffrement de César, nommé d’après nul autre que Jules César, qui l’a utilisé pour chiffrer sa correspondance militaire, est un exemple historique célèbre de chiffrement symétrique en action.

L’objectif du chiffrement symétrique est de sécuriser les informations sensibles, secrètes ou classifiées. Il est utilisé quotidiennement dans de nombreuses industries majeures, notamment la défense, l’aérospatiale, les banques, les soins de santé et d’autres industries dans lesquelles la sécurisation des données sensibles d’une personne, d’une entreprise ou d’une organisation est de la plus haute importance.

: Il s’agit d’une illustration du processus de chiffrement symétrique.

Comment fonctionne le chiffrement symétrique ?

Le chiffrement symétrique fonctionne en utilisant un chiffrement de flux ou un chiffrement par bloc pour chiffrer et déchiffrer les données. Un chiffrement de flux convertit du texte en clair en texte chiffré un octet à la fois, et un chiffrement par blocs convertit des unités entières, ou des blocs, de texte en clair en utilisant une longueur de clé prédéterminée, telle que 128, 192 ou 256 bits.

Les expéditeurs et les destinataires utilisant un cryptage symétrique pour transférer des données entre eux doivent connaître la clé secrète pour, dans le cas des expéditeurs, chiffrer les données qu’ils ont l’intention de partager avec les destinataires et, dans le cas des destinataires, déchiffrer et lire les données cryptées que les expéditeurs partagent avec eux, ainsi que chiffrer les réponses nécessaires.

Voici un exemple simplifié de chiffrement symétrique: si Claire, l’expéditeur, veut envoyer à Jacqueline, la destinataire, un document confidentiel, Claire utilisera la clé secrète pour chiffrer le fichier et l’enverra à Jacqueline, qui ne pourra pas en lire le contenu tant qu’elle n’aura pas saisi la même clé que Claire qui vient de chiffrer le fichier. Inversement, si Jacqueline apporte des modifications au document et souhaite les partager avec Claire, elle utilisera la même clé pour chiffrer à nouveau le fichier et le renvoyer à Claire, qui utilisera la même clé pour déchiffrer le fichier et accéder à son contenu, et le processus se répétera.

Notez qu’il ne s’agit que d’un exemple utilisé pour simplifier le fonctionnement du chiffrement symétrique. Le chiffrement symétrique peut être effectué manuellement ou automatiquement.

Le chiffrement symétrique ne se limite cependant pas au partage de données entre un expéditeur et un destinataire. Les informations cryptées symétriquement peuvent être consultées par n’importe qui – Claire, Jacqueline, leur collègue Frank, leur patronne, Jennifer, et al. – qui connaît la clé secrète. C’est la raison pour laquelle la dissimulation de la clé cryptographique partagée à des parties non autorisées est essentielle au succès du chiffrement symétrique et à l’intégrité des données cryptées symétriquement.

Graphique : Des exemples de cryptage symétrique incluent la norme de cryptage avancée (AES) et le protocole TLS/SSL.

Quels sont quelques exemples de chiffrement symétrique ?

Des exemples populaires de chiffrement symétrique incluent le:

- Norme de cryptage des données (DES)

- Norme de Cryptage Triple des Données (Triple DES)

- Norme de cryptage Avancée (AES)

- Algorithme international de cryptage des données (IDEA)

- Protocole TLS/SSL

Cryptage AES, qui utilise des chiffrements par blocs de 128, 192 ou 256 bits pour chiffrer et déchiffrer des données, est l’une des techniques de chiffrement symétrique les plus connues et les plus efficaces utilisées aujourd’hui. Il faudrait des milliards d’années pour se fissurer, et c’est pourquoi il est utilisé pour sécuriser des informations sensibles, secrètes ou classifiées dans le gouvernement, les soins de santé, les banques et d’autres industries. Il est plus sûr que DES, Triple DES et IDEA.

Le cryptage DES est maintenant considéré par le National Institute of Standards and Technology (NIST) comme un algorithme de cryptage symétrique hérité, car il a longtemps été inefficace pour protéger les informations sensibles contre les attaques par force brute. En fait, le NIST a entièrement retiré la norme, et son grand frère plus sûr, le cryptage Triple DES, connaîtra le même sort. Bien que toujours utilisé aujourd’hui, le cryptage Triple DES est retiré et interdit par le NIST en 2023 en raison de problèmes de sécurité croissants.

Le chiffrement IDEA a été développé en remplacement du DES dans les années 1990, mais AES a finalement été jugé plus sûr. L’IDÉE est maintenant un algorithme de chiffrement par blocs ouvert et gratuit, de sorte que tout le monde peut l’utiliser, mais il est généralement considéré comme obsolète et inefficace pour sécuriser des informations sensibles et top-secrètes aujourd’hui. Le cryptage AES est l’étalon-or à ces deux fins.

Transport Layer Security (TLS), ainsi que son prédécesseur, Secure Sockets Layer (SSL), utilise un cryptage symétrique. Fondamentalement, lorsqu’un client accède à un serveur, des clés symétriques uniques, appelées clés de session, sont générées. Ces clés de session sont utilisées pour chiffrer et déchiffrer les données partagées entre le client et le serveur dans cette session client-serveur spécifique à ce moment précis. Une nouvelle session client-serveur générerait de nouvelles clés de session uniques.

TLS/SSL utilise non seulement un cryptage symétrique, mais aussi un cryptage symétrique et asymétrique, pour assurer la sécurité des sessions client-serveur et des informations échangées en leur sein.

Graphique : Les avantages du chiffrement symétrique incluent la sécurité, la vitesse et l’adoption et l’acceptation par l’industrie.

Quels sont les avantages du chiffrement symétrique ?

Le cryptage symétrique est utilisé aujourd’hui car il peut chiffrer et déchiffrer rapidement de grandes quantités de données, et il est facile à mettre en œuvre. Il est simple à utiliser et son itération AES est l’une des formes de cryptage des données les plus sécurisées disponibles.

Maintenant, le cryptage symétrique présente plusieurs avantages par rapport à son homologue asymétrique, mais nous parlerons du cryptage asymétrique dans cet article de blog un peu plus tard.

Certains avantages du chiffrement symétrique incluent:

- Sécurité: les algorithmes de chiffrement symétrique tels que AES mettent des milliards d’années à se fissurer à l’aide d’attaques par force brute.

- Vitesse : le chiffrement symétrique, en raison de sa longueur de clé plus courte et de sa simplicité relative par rapport au chiffrement asymétrique, est beaucoup plus rapide à exécuter.

- Adoption et acceptation par l’industrie : les algorithmes de chiffrement symétrique tels que l’AES sont devenus l’étalon-or du chiffrement des données en raison de leurs avantages en matière de sécurité et de vitesse et, en tant que tels, ont bénéficié de décennies d’adoption et d’acceptation par l’industrie.

Graphique : Les inconvénients du chiffrement symétrique incluent la nécessité d’assurer la sécurité des mécanismes de distribution de clés.

Quels sont les inconvénients du chiffrement symétrique ?

De loin le plus grand inconvénient du chiffrement symétrique est son utilisation d’une seule clé cryptographique secrète pour chiffrer et déchiffrer les informations.

Pourquoi?

Eh bien, si cette clé secrète est stockée dans un emplacement non sécurisé sur un ordinateur, les pirates informatiques pourraient y accéder à l’aide d’attaques logicielles, leur permettant de déchiffrer les données cryptées et allant ainsi à l’encontre de l’objectif du chiffrement symétrique.

De plus, si une partie ou une entité chiffre à un endroit et qu’une partie ou une entité distincte déchiffre à un second endroit, la clé devra être transmise, ce qui la rendra vulnérable à l’interception si le canal de transmission est compromis.

C’est pourquoi il est crucial d’assurer la sécurité de la clé de chiffrement au repos et en transit. Sinon, vous ne demandez qu’une litanie de cyberattaques indépendants et parrainés par l’État pour accéder à vos données critiques, critiques pour la sécurité ou protégées par la loi.

Le seul autre inconvénient de l’utilisation du chiffrement symétrique est son efficacité en matière de sécurité par rapport au chiffrement asymétrique, qui est généralement considéré comme plus sûr mais aussi plus lent à exécuter que le chiffrement symétrique.

Mais le chiffrement asymétrique est-il plus sûr que le chiffrement symétrique ? Découvrons-le.

Graphique : Le chiffrement asymétrique utilise des paires de clés publiques et privées pour chiffrer et déchiffrer des informations sensibles.

Qu’est-ce que le chiffrement asymétrique ?

Contrairement au chiffrement symétrique, qui utilise la même clé secrète pour chiffrer et déchiffrer des informations sensibles, le chiffrement asymétrique, également appelé cryptographie à clé publique ou chiffrement à clé publique, utilise des paires de clés publiques et privées liées mathématiquement pour chiffrer et déchiffrer les données sensibles des expéditeurs et des destinataires.

Comme avec le chiffrement symétrique, le texte en clair est toujours converti en texte chiffré et vice versa pendant le chiffrement et le déchiffrement, respectivement. La principale différence est que deux paires de clés uniques sont utilisées pour chiffrer les données de manière asymétrique.

Graphique : Il s’agit d’une illustration du processus de chiffrement asymétrique.

Comment fonctionne le chiffrement asymétrique ?

Voici un exemple simplifié de chiffrement asymétrique: si Claire, l’expéditeur, et Jacqueline, la destinataire, veulent continuellement s’envoyer un fichier confidentiel, Claire et Jacqueline se donneront leurs clés publiques uniques et respectives. Claire utilisera alors la clé publique de Jacqueline pour chiffrer le fichier, puisqu’il est destiné uniquement à Jacqueline, et enverra le fichier à Jacqueline. Dès réception du fichier, Jacqueline utilisera sa clé privée – mot-clé, « privé », ce qui signifie que personne d’autre que Jacqueline ne le connaît – pour déchiffrer le fichier et accéder à son contenu. Personne d’autre que Jacqueline, pas même Claire, ne peut déchiffrer ce fichier, car personne d’autre que Jacqueline ne connaît la clé privée de Jacqueline. Le même processus s’applique lorsque Jacqueline souhaite renvoyer le dossier à Claire. Jacqueline le lie à la clé publique de Claire, et Claire utilise sa clé privée pour déchiffrer le fichier.

Notez qu’il s’agit d’une simplification du chiffrement asymétrique. Comme le chiffrement symétrique, le chiffrement asymétrique peut être effectué manuellement ou automatiquement.

Maintenant, voyez-vous comment le cryptage asymétrique pourrait être considéré comme plus sûr que le cryptage symétrique? Bien qu’il s’agisse d’une enquête intéressante, ce n’est pas vraiment la bonne question à se poser, car, techniquement, la sécurité du chiffrement symétrique ou asymétrique dépend en grande partie de la taille de la clé et de la sécurité du support qui stocke ou transmet les clés cryptographiques.

Une des raisons pour lesquelles le chiffrement asymétrique est souvent considéré comme plus sûr que le chiffrement symétrique est que le chiffrement asymétrique, contrairement à son homologue, ne nécessite pas l’échange de la même clé de chiffrement-déchiffrement entre deux parties ou plus. Oui, les clés publiques sont échangées, mais les utilisateurs partageant des données dans un cryptosystème asymétrique ont des paires de clés publiques et privées uniques, et leurs clés publiques, parce qu’elles sont utilisées uniquement pour le chiffrement, ne présentent aucun risque de déchiffrement non autorisé par des pirates s’ils étaient connus, car les pirates, en supposant que les clés privées restent privées, ne connaissent pas les clés privées des utilisateurs et ne peuvent donc pas déchiffrer les données cryptées.

Le chiffrement asymétrique permet également l’authentification par signature numérique, contrairement au chiffrement symétrique. Fondamentalement, cela implique l’utilisation de clés privées pour signer numériquement des messages ou des fichiers, et leurs clés publiques correspondantes sont utilisées pour confirmer que ces messages proviennent de l’expéditeur correct et vérifié.

Graphique : Des exemples de chiffrement asymétrique incluent Rivest Shamir Adleman (RSA) et l’Algorithme de Signature Numérique (DSA).

Quels sont quelques exemples de chiffrement asymétrique ?

Exemples de chiffrement asymétrique ::

- Rivest Shamir Adleman (RSA)

- la Norme de Signature Numérique (DSS), qui intègre l’Algorithme de Signature Numérique (DSA)

- Cryptographie à Courbe Elliptique (ECC)

- la méthode d’échange Diffie-Hellman

- Protocole TLS/SSL

Publié en 1977, RSA est l’un des plus anciens exemples de chiffrement asymétrique. Développé par Ron Rivest, Adi Shamir et Leonard Adleman, le chiffrement RSA génère une clé publique en multipliant deux grands nombres premiers aléatoires ensemble, et en utilisant ces mêmes nombres premiers, génère une clé privée. À partir de là, un cryptage asymétrique standard a lieu: les informations sont cryptées à l’aide de la clé publique et déchiffrées à l’aide de la clé privée.

Le DSS, qui intègre l’algorithme de signature Numérique (DSA), est l’exemple parfait de l’authentification asymétrique par signature numérique. La clé privée d’un expéditeur est utilisée pour signer numériquement un message ou un fichier, et le destinataire utilise la clé publique correspondante de l’expéditeur pour confirmer que la signature provient du bon expéditeur et non d’une source suspecte ou non autorisée.

ECC est une alternative RSA qui utilise des tailles de clés plus petites et des courbes elliptiques mathématiques pour exécuter un chiffrement asymétrique. Il est fréquemment utilisé pour signer numériquement des transactions de crypto–monnaie; en fait, la crypto-monnaie populaire Bitcoin utilise ECC – l’algorithme de signature numérique à courbe Elliptique (ECDSA), pour être exact – pour signer numériquement des transactions et s’assurer que les fonds ne sont dépensés que par des utilisateurs autorisés. ECC est beaucoup plus rapide que RSA en termes de génération de clés et de signatures, et beaucoup le considèrent comme l’avenir du cryptage asymétrique, principalement pour le trafic Web et la crypto-monnaie, mais aussi pour d’autres applications.

Diffie-Hellman, l’une des plus grandes percées de la cryptographie, est une méthode d’échange de clés que deux parties qui ne se sont jamais rencontrées peuvent utiliser pour échanger des paires de clés publiques et privées sur des canaux de communication publics non sécurisés. Avant Diffie-Hellman, deux parties cherchant à chiffrer leurs communications entre elles devaient pré-échanger physiquement des clés de chiffrement afin que les deux parties puissent déchiffrer les messages chiffrés de l’autre. Diffie-Hellman a fait en sorte que ces clés puissent être échangées en toute sécurité sur des canaux de communication publics, où des tiers extraient normalement des informations sensibles et des clés de cryptage.

TLS/SSL utilise un cryptage asymétrique pour établir une session client-serveur sécurisée pendant que le client et le serveur génèrent des clés de cryptage symétriques. C’est ce qu’on appelle une poignée de main TLS. Une fois la négociation TLS terminée, les clés de session client-serveur sont utilisées pour chiffrer les informations échangées au cours de cette session.

Graphique: Les avantages du chiffrement asymétrique incluent l’authentification par signature numérique et une sécurité accrue grâce à la confidentialité des clés de déchiffrement.

Quels sont les avantages du chiffrement asymétrique ?

Les avantages de l’utilisation du chiffrement asymétrique comprennent:

- Distribution des clés non nécessaire: la sécurisation des canaux de distribution de clés a longtemps été un casse-tête en cryptographie. Le chiffrement asymétrique élimine entièrement la distribution des clés. Les clés publiques nécessaires sont échangées via des serveurs à clés publiques, et la divulgation de clés publiques n’est pas, pour le moment, préjudiciable à la sécurité des messages chiffrés, car elles ne peuvent pas être utilisées pour dériver des clés privées.

- L’échange de clés privées n’est pas nécessaire : avec un chiffrement asymétrique, les clés privées doivent rester stockées dans un emplacement sécurisé et donc privées pour les entités qui les utilisent. Fondamentalement, les clés nécessaires pour déchiffrer des informations sensibles ne sont jamais, et ne devraient jamais être, échangées sur un canal de communication potentiellement compromis, et c’est un avantage majeur pour la sécurité et l’intégrité des messages cryptés.

- Authentification de signature /message numérique : avec un cryptage asymétrique, les expéditeurs peuvent utiliser leurs clés privées pour signer numériquement et vérifier qu’un message ou un fichier provient d’eux et non d’un tiers non fiable.

Il peut sembler qu’il n’y a pas de problème avec le cryptage asymétrique. Je veux dire, pourquoi choisiriez-vous un cryptage symétrique si le cryptage asymétrique est si sûr?

Un mot : vitesse.

Graphique : Les inconvénients du chiffrement asymétrique incluent la lenteur d’exécution par rapport au chiffrement symétrique.

Quels sont les inconvénients du chiffrement asymétrique ?

Le principal inconvénient du chiffrement asymétrique est qu’il est plus lent que le chiffrement symétrique en raison de ses longueurs de clés plus longues, sans oublier que les calculs de chiffrement asymétrique ont tendance à être beaucoup plus complexes que leurs homologues symétriques.

Pourquoi? Parce que, en théorie, les clés publiques peuvent être utilisées pour casser des clés privées – encore une fois, elles sont liées mathématiquement – mais le chiffrement asymétrique utilise des longueurs de clés extraordinairement longues pour rendre cela pratiquement impossible, du moins pour l’instant.

Ainsi, en un mot, le chiffrement symétrique est plus rapide que le chiffrement asymétrique. Le chiffrement asymétrique sacrifie la vitesse pour la sécurité, tandis que le chiffrement symétrique sacrifie la sécurité pour la vitesse.

Maintenant, cela ne veut pas dire que le chiffrement symétrique n’est pas sûr; cependant, le fondement même du chiffrement asymétrique élimine plusieurs risques de sécurité de l’information qui existent encore dans les cryptosystèmes de chiffrement symétrique mal gérés.

Graphique: Résumons les différences « clés » entre le chiffrement symétrique et asymétrique.

Conclusion: résumé des principales différences

Les principales différences entre le chiffrement symétrique et asymétrique sont les préférences de vitesse et de sécurité. De manière générale, le chiffrement symétrique est plus rapide et plus simple, mais il est souvent considéré comme moins sûr que le chiffrement asymétrique. Mais comme nous l’avons discuté, le chiffrement se résume vraiment à deux choses: la taille de la clé et la sécurité du support stockant les clés de chiffrement.

Le chiffrement symétrique est beaucoup plus rapide à exécuter en raison de ses longueurs de clé plus courtes. Le chiffrement asymétrique a tendance à bloquer les réseaux en raison de ses longueurs de clés plus longues et de ses algorithmes complexes. Ce sont les compromis qui méritent d’être pris en compte pour décider du type de cryptage à utiliser.

Chez Trenton Systems, nous proposons des solutions de cryptage des données dans nos serveurs et postes de travail haute performance sous la forme de solutions compatibles AES, Opal et FIPS-140-2- lecteurs à chiffrement automatique conformes (SED).

Associez-le à la plateforme de gestion cryptographique (CMP) de notre partenaire technologique FUTURA Cyber, et vous avez conçu un ordinateur sécurisé et bien géré capable de résister aux attaques courantes sur vos données sensibles.

Pour plus d’informations sur la façon dont nous assurons l’intégrité de vos données à l’aide du cryptage des données, contactez-nous dès aujourd’hui.

![]()