Les administrateurs réseau doivent rechercher les périphériques connectés sur le réseau par mesure de sécurité. Avec l’essor de l’Internet des objets (IoT), de plus en plus d’appareils sont connectés à Internet. Cela soulève la préoccupation des organisations de protéger leur réseau et leurs ressources en ligne contre toute violation de sécurité potentielle. Toute négligence, dans ce cas, peut entraîner la perte d’actifs potentiels et la réputation de l’organisation. C’est vrai que même les grands joueurs comme Github, FireEye, Capitol One, etc., sont devenus les victimes de cyberattaques ces derniers temps.

Il est très important de maintenir un réseau stable et sécurisé en empêchant les accès non autorisés et en surveillant l’activité des utilisateurs légitimes. Les organisations dépensent des millions de dollars pour se protéger de toute exposition à la menace.

En cas d’événement terrible, savoir qui est connecté au réseau est la première et la plus fondamentale étape vers l’analyse de la menace. Cela aide les administrateurs à affiner le processus d’enquête et facilite également le suivi des problèmes.

Que couvrirons-nous ?

Dans ce guide, nous explorerons différentes façons de découvrir différents appareils connectés à notre réseau. Tout d’abord, nous verrons les outils de ligne de commande disponibles en mode natif sur Ubuntu 20.04 pour analyser un réseau; ensuite, nous verrons un programme gui construit à cet effet.

Utilisation de l’outil de ligne de commande Nmap pour analyser un réseau.

Nmap ou Network Mapper est sans aucun doute l’un des programmes les plus utilisés pour découvrir les hôtes connectés à un réseau. Il est utilisé par les Administrateurs Réseau, les Auditeurs de Sécurité, les Testeurs d’Intrusion, les Pirates Éthiques, etc. Il est open-source et disponible gratuitement pour une utilisation.

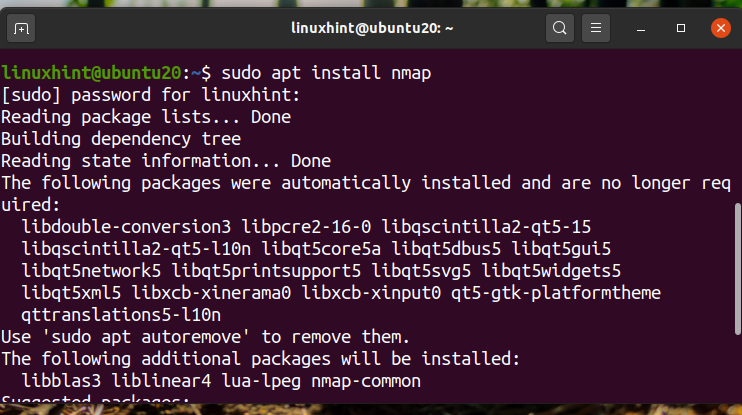

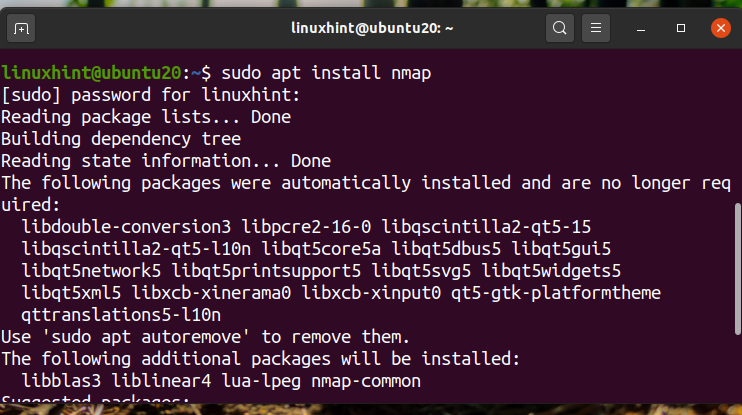

Pour installer nmap sur Ubuntu 20.04, utilisez la commande:

Une fois Nmap installé, nous pouvons l’utiliser à de nombreuses fins telles que l’analyse des ports, la détection du système d’exploitation, la découverte de l’hôte, etc.

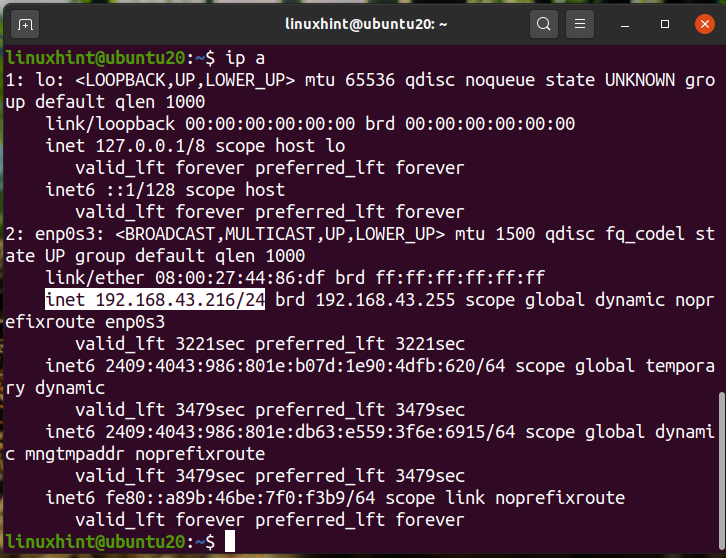

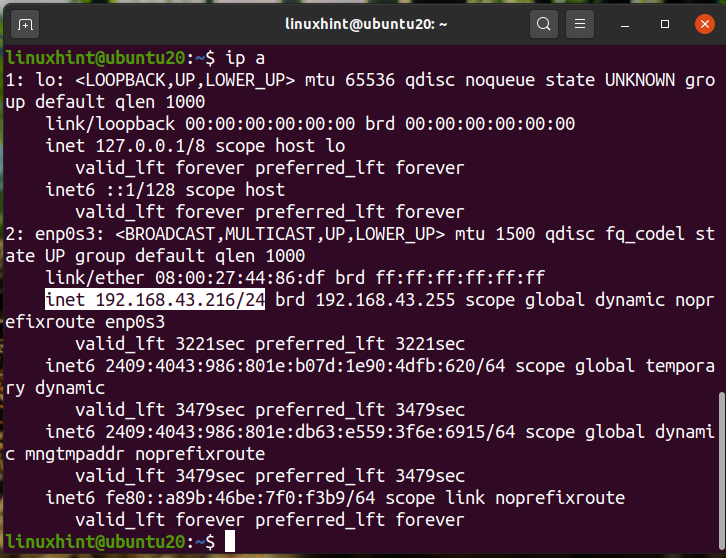

Pour trouver quels appareils sont connectés à notre réseau, recherchez d’abord votre adresse réseau à l’aide de la commande ‘ip a’ ou ‘ifconfig’. Ci-dessous, nous avons montré la sortie de la commande ‘ip a’:

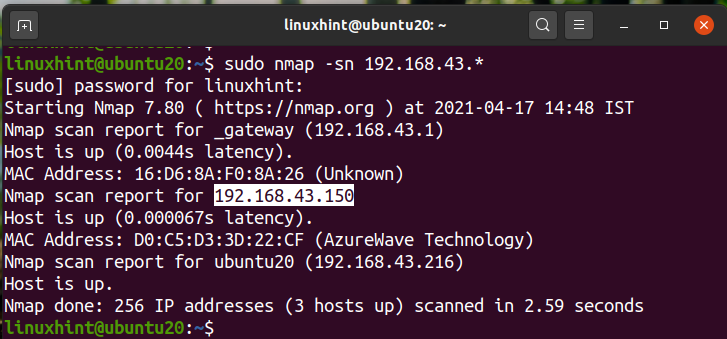

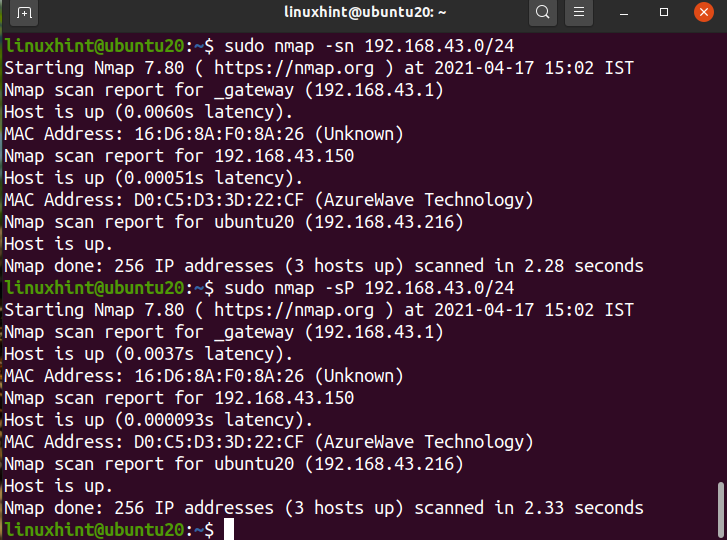

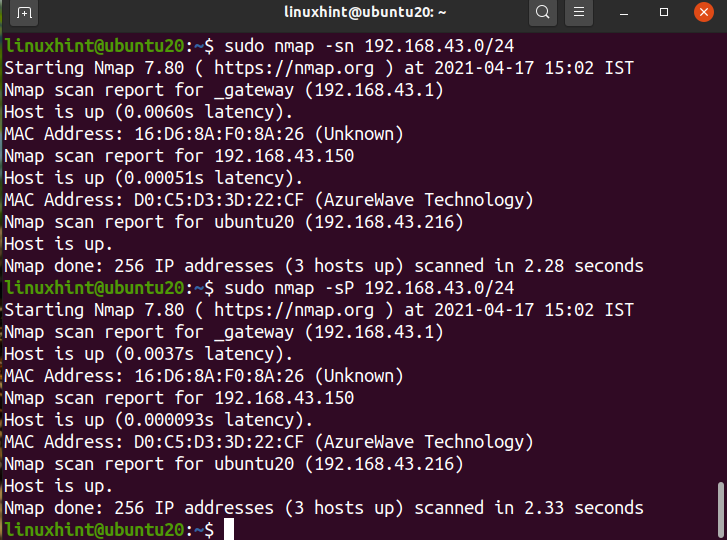

Nous pouvons voir que notre IP est ‘192.168.43.216’ sur le réseau a/24. Notre adresse réseau sera donc ‘192.168.43.0/24’. Recherchez maintenant les appareils connectés en exécutant la commande:

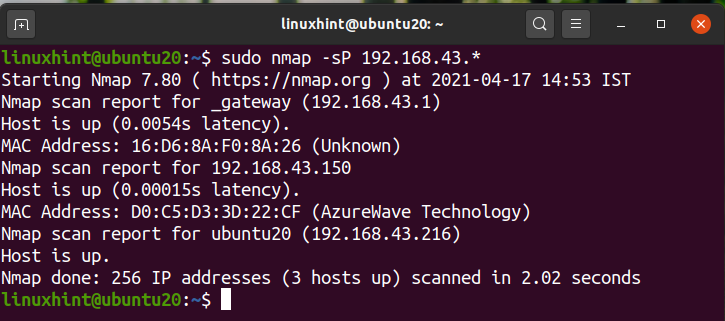

La sortie ci-dessus affiche les adresses IP du périphérique connecté avec leur état et leurs adresses MAC. Nous pouvons également utiliser la commande:

Alternativement, nous pouvons utiliser l’adresse réseau au lieu de la notation générique comme ici:

su sudo nmap-sP 192.168.43.0/24

Toutes les sorties sont identiques.

Utilisation de la commande ARP-SCAN pour découvrir les périphériques réseau.

La commande arp est intégrée à la plupart des distributions Linux. ARP est un acronyme pour Address Resolution Protocol. Il est utilisé pour afficher et modifier le cache arp. Le cache ARP traduit une adresse IP en une adresse physique ou en une adresse MAC d’une machine en termes simples. Pour accélérer la recherche ARP ultérieure, il stocke le mappage ARP.

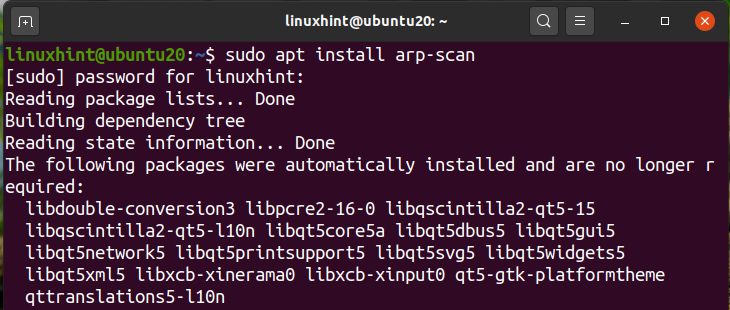

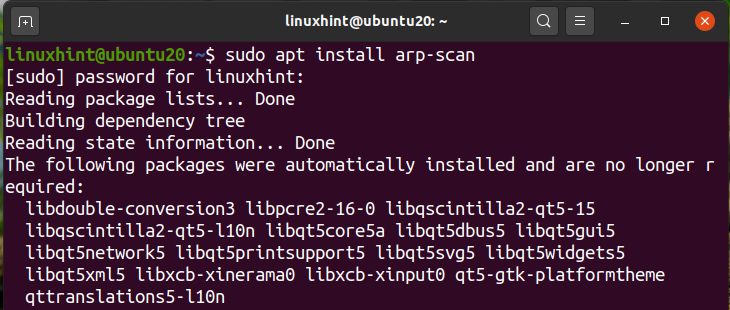

La commande ARP-SCAN est un outil ARP-scanner qui transmet des paquets ARP pour identifier les périphériques connectés à votre réseau local ou LAN. Pour installer ARP-SCAN sur votre système Ubuntu, utilisez la commande:

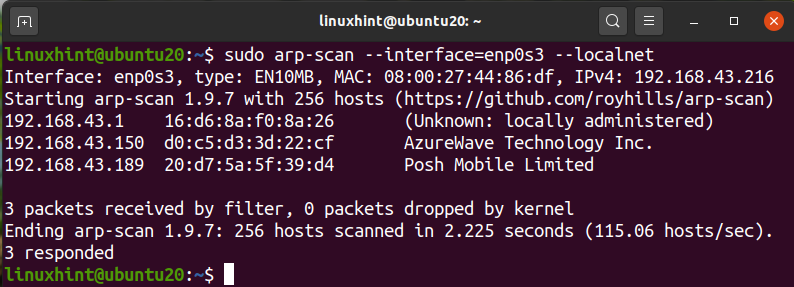

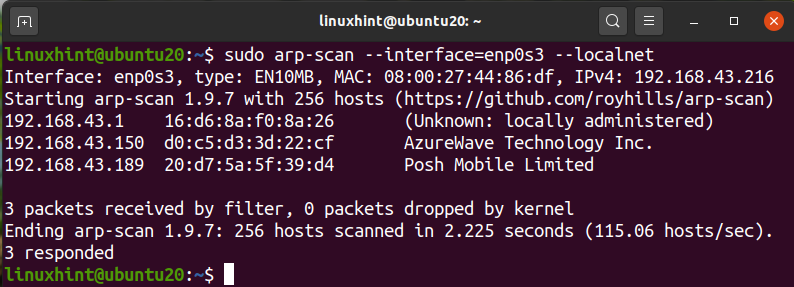

Pour analyser votre réseau à l’aide d’arp-scan, exécutez la commande avec les privilèges sudo:

Ici enp0s3 est le nom de l’interface que nous utilisons pour envoyer les paquets arp. Cela peut être différent dans votre cas. Encore une fois, utilisez la commande ‘ip a’ ou ‘ifconfig’ pour déterminer le nom de l’interface sur votre système.

Nous pouvons voir qu’arp-scan a montré tous les appareils connectés sur notre réseau. C’est vraiment un bon outil pour analyser votre réseau local. Pour voir plus d’utilisation de cette commande, vous pouvez utiliser le paramètre -help ou -h comme ici:

Ou

Utilisation des outils de scanner réseau pour analyser les périphériques réseau.

Outre les outils basés sur la ligne de commande, il existe de nombreux outils de scanner IP basés sur l’interface graphique disponibles pour Linux. Les capacités et fonctionnalités de ces outils peuvent varier. L’un des outils de numérisation IP les plus populaires est Angry IP Scanner.

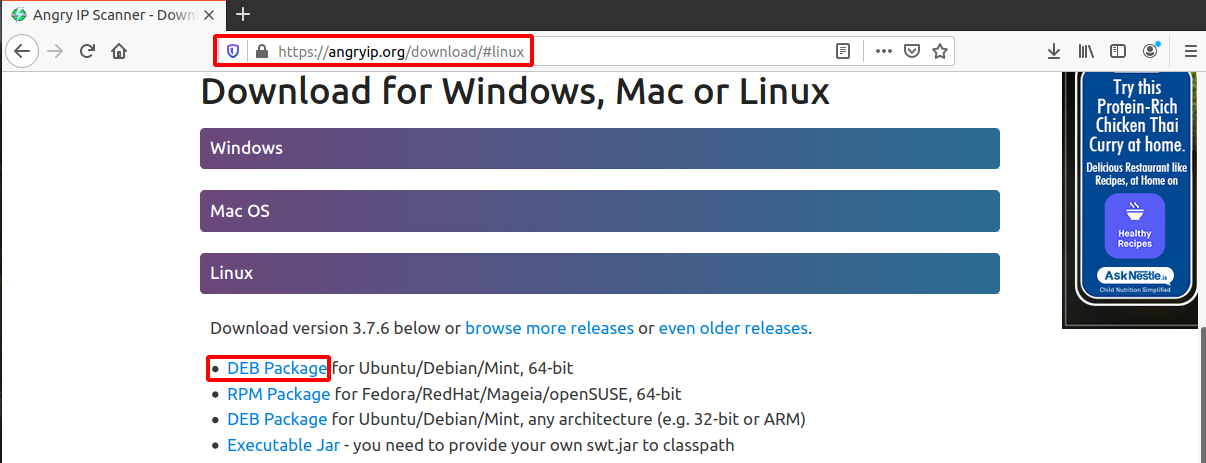

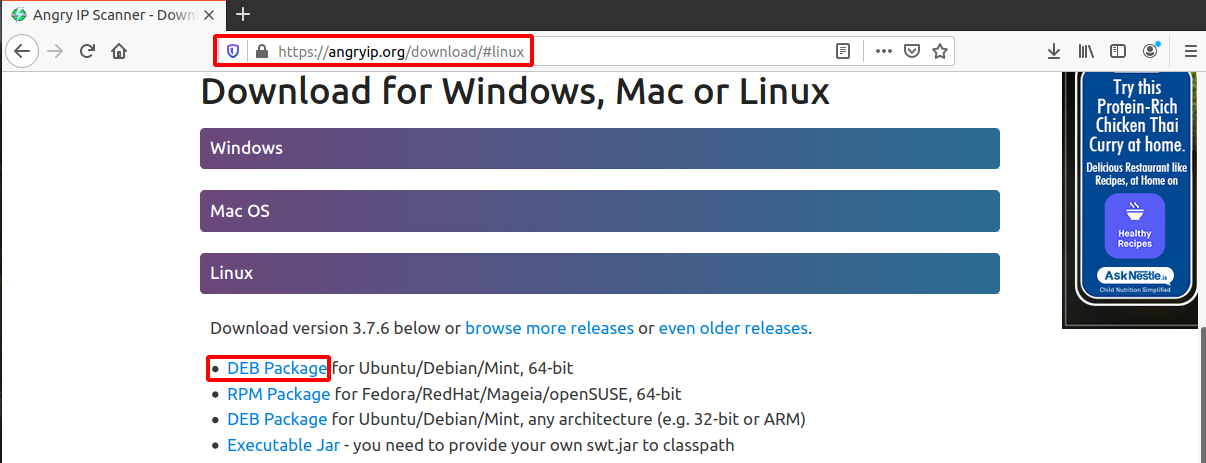

Angry IP Scanner est un scanner réseau disponible gratuitement. Il envoie des requêtes ping à un hôte pour déterminer s’il est opérationnel. Il recherchera ensuite l’adresse MAC, le nom d’hôte, etc. Il peut être téléchargé à partir du site Web d’AngryIP comme indiqué ici:

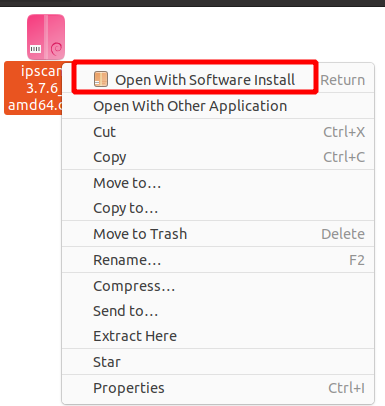

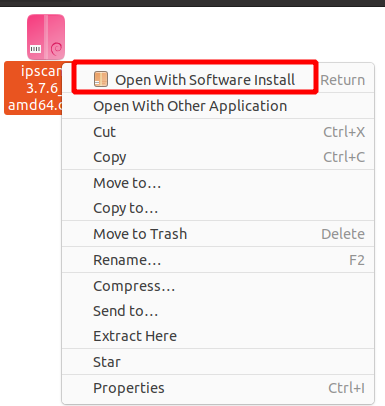

Après avoir téléchargé le fichier, ouvrez-le avec l’installation du logiciel. AngryIp nécessite que java soit installé sur votre système. Si java n’est pas déjà installé sur votre système, il sera automatiquement installé avec le processus d’installation du logiciel.

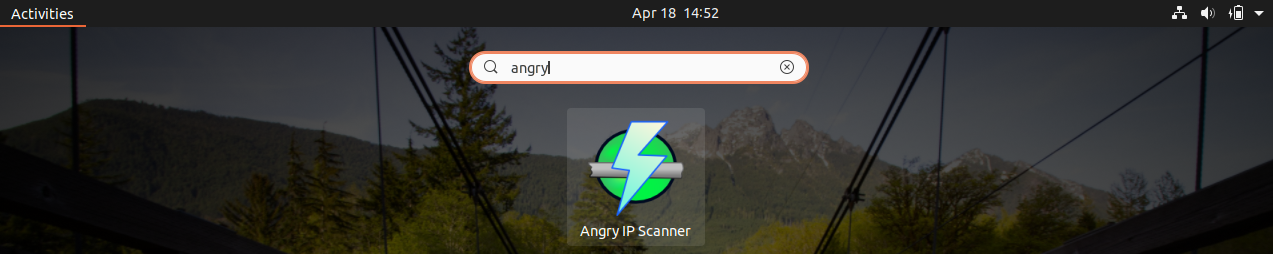

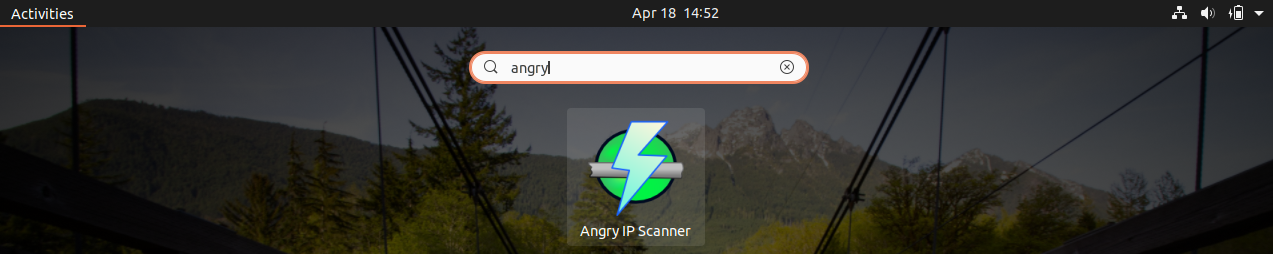

Une fois l’installation terminée, le scanner AngryIP peut être lancé à partir du menu de l’application comme:

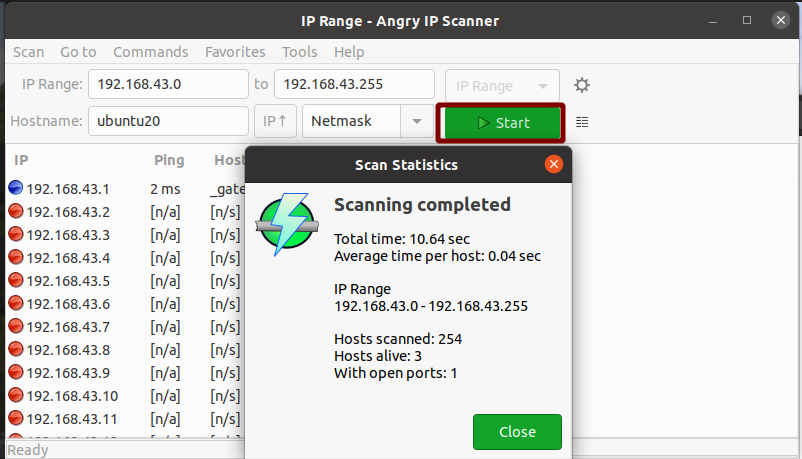

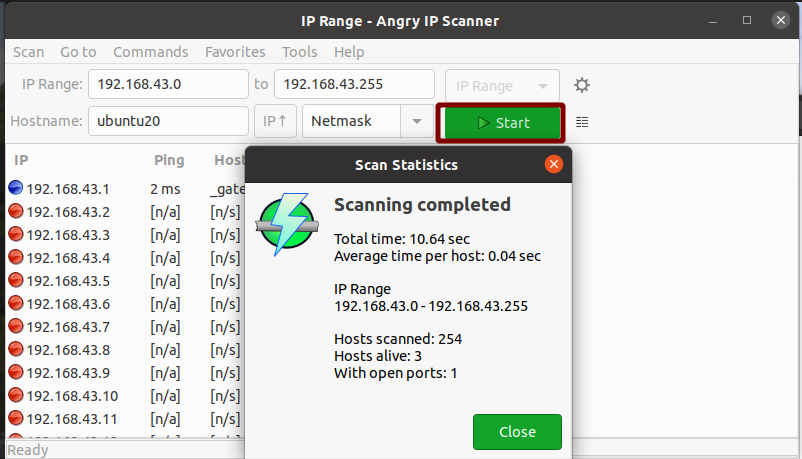

Par défaut, il récupérera automatiquement la plage IP de votre réseau. Appuyez simplement sur le bouton démarrer pour lancer l’analyse. L’exemple de sortie après la numérisation d’un réseau local est affiché ici:

Oui, c’est aussi simple d’utiliser AngryIP pour l’analyse du réseau. Il affichera le nombre d’hôtes vivants et de ports ouverts.

Conclusion

Dans ce guide, nous avons vu différentes façons d’analyser un réseau. Si vous disposez d’un vaste réseau d’appareils, comme un service informatique d’une organisation, nous vous suggérons d’utiliser un produit Pare-feu de certains fournisseurs réputés. Un pare-feu d’entreprise a plus de capacités et de contrôle sur un réseau. Avec un pare-feu, en plus d’analyser un grand réseau avec plusieurs sous-réseaux, nous pouvons limiter l’utilisation de la bande passante, bloquer les utilisateurs et les services, prévenir les attaques réseau, etc.