Qu’est-ce qu’un pare-feu ?

Un pare-feu est un logiciel ou un micrologiciel qui empêche l’accès non autorisé à un réseau. Il inspecte le trafic entrant et sortant à l’aide d’un ensemble de règles pour identifier et bloquer les menaces.

Les pare-feu sont utilisés dans les paramètres personnels et d’entreprise, et de nombreux appareils sont livrés avec un seul intégré, y compris les ordinateurs Mac, Windows et Linux. Ils sont largement considérés comme un élément essentiel de la sécurité du réseau.

Pourquoi les pare-feu sont-ils importants ?

Les pare-feu sont importants car ils ont eu une énorme influence sur les techniques de sécurité modernes et sont encore largement utilisés. Ils sont apparus au début d’Internet, lorsque les réseaux avaient besoin de nouvelles méthodes de sécurité capables de gérer une complexité croissante. Les pare-feu sont depuis devenus le fondement de la sécurité réseau dans le modèle client-serveur – l’architecture centrale de l’informatique moderne. La plupart des appareils utilisent des pare-feu ou des outils étroitement liés pour inspecter le trafic et atténuer les menaces.

Utilisations

Les pare-feu sont utilisés dans les paramètres de l’entreprise et des consommateurs. Les organisations modernes les intègrent dans une stratégie de gestion des informations et des événements de sécurité (SIEM) avec d’autres dispositifs de cybersécurité. Ils peuvent être installés sur le périmètre du réseau d’une organisation pour se prémunir contre les menaces externes, ou au sein du réseau pour créer une segmentation et se prémunir contre les menaces internes.

En plus de la défense contre les menaces immédiates, les pare-feu remplissent d’importantes fonctions de journalisation et d’audit. Ils conservent un enregistrement des événements, qui peut être utilisé par les administrateurs pour identifier les modèles et améliorer les ensembles de règles. Les règles doivent être mises à jour régulièrement pour faire face aux menaces de cybersécurité en constante évolution. Les fournisseurs découvrent de nouvelles menaces et développent des correctifs pour les couvrir dès que possible.

Dans un seul réseau domestique, un pare-feu peut filtrer le trafic et alerter l’utilisateur des intrusions. Ils sont particulièrement utiles pour les connexions en permanence, comme la ligne d’abonné numérique (DSL) ou le modem câble, car ces types de connexion utilisent des adresses IP statiques. Ils sont souvent utilisés aux côtés d’applications antivirus. Les pare-feu personnels, contrairement aux pare-feu d’entreprise, sont généralement un seul produit par opposition à une collection de divers produits. Il peut s’agir d’un logiciel ou d’un appareil avec un firmware de pare-feu intégré. Les pare-feu matériels / micrologiciels sont souvent utilisés pour définir des restrictions entre les appareils domestiques.

Comment fonctionne un pare-feu ?

Un pare-feu établit une frontière entre un réseau externe et le réseau qu’il protège. Il est inséré en ligne sur une connexion réseau et inspecte tous les paquets entrant et sortant du réseau surveillé. Pendant qu’il inspecte, il utilise un ensemble de règles préconfigurées pour distinguer les paquets bénins des paquets malveillants.

Le terme « paquets » désigne des données formatées pour le transfert sur Internet. Les paquets contiennent les données elles-mêmes, ainsi que des informations sur les données, telles que leur provenance. Les pare-feu peuvent utiliser ces informations de paquet pour déterminer si un paquet donné respecte l’ensemble de règles. Si ce n’est pas le cas, le paquet sera interdit d’entrer dans le réseau gardé.

Les ensembles de règles peuvent être basés sur plusieurs éléments indiqués par des données par paquets, notamment:

- Leur source.

- Leur destination.

- Leur contenu.

Ces caractéristiques peuvent être représentées différemment à différents niveaux du réseau. Lorsqu’un paquet traverse le réseau, il est reformaté plusieurs fois pour indiquer au protocole où l’envoyer. Différents types de pare-feu existent pour lire les paquets à différents niveaux de réseau.

Types de pare-feu

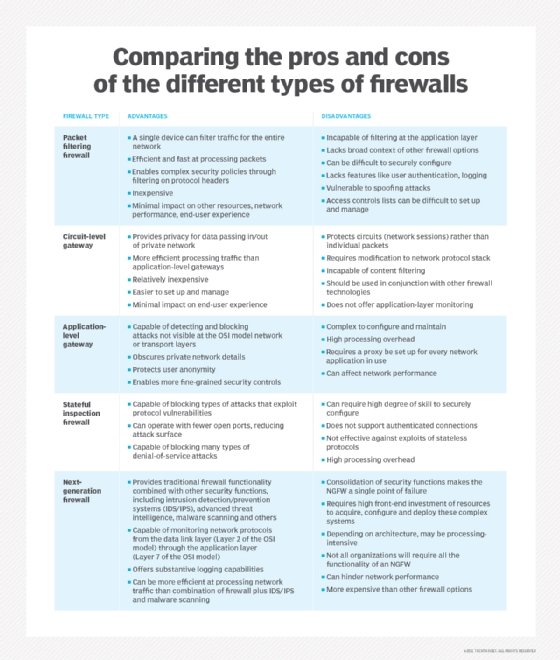

Les pare-feu sont classés soit par la manière dont ils filtrent les données, soit par le système qu’ils protègent.

Lors de la catégorisation en fonction de ce qu’ils protègent, les deux types sont: basé sur le réseau et basé sur l’hôte. Les pare-feu basés sur le réseau protègent des réseaux entiers et sont souvent matériels. Les pare-feu basés sur des hôtes protègent des périphériques individuels – appelés hôtes – et sont souvent des logiciels.

Lors de la catégorisation par méthode de filtrage, les principaux types sont:

- Un pare-feu de filtrage de paquets examine les paquets isolément et ne connaît pas le contexte du paquet.

- Un pare-feu d’inspection avec état examine le trafic réseau pour déterminer si un paquet est lié à un autre paquet.

- Un pare-feu proxy (ou passerelle au niveau de l’application) inspecte les paquets au niveau de la couche application du modèle de référence OSI (Open Systems Interconnection).

- Un pare-feu de nouvelle génération (NGFW) utilise une approche multicouche pour intégrer les capacités du pare-feu d’entreprise à un système de prévention des intrusions (IPS) et au contrôle des applications.

Chaque type de la liste examine le trafic avec un niveau de contexte plus élevé que celui précédent – c’est-à-dire que l’état a plus de contexte que le filtrage de paquets.

Pare-feu de filtrage de paquets

Lorsqu’un paquet passe par un pare-feu de filtrage de paquets, son adresse source et de destination, son protocole et son numéro de port de destination sont vérifiés. Le paquet est abandonné – ce qui signifie qu’il n’est pas transmis à sa destination – s’il n’est pas conforme au jeu de règles du pare-feu. Par exemple, si un pare-feu est configuré avec une règle pour bloquer l’accès Telnet, le pare-feu déposera des paquets destinés au port TCP (Transmission Control Protocol) numéro 23, le port sur lequel une application de serveur Telnet serait en écoute.

Un pare-feu à filtrage de paquets fonctionne principalement sur la couche réseau du modèle de référence OSI, bien que la couche de transport soit utilisée pour obtenir les numéros de port source et de destination. Il examine chaque paquet indépendamment et ne sait pas si un paquet donné fait partie d’un flux de trafic existant.

Le pare-feu de filtrage de paquets est efficace, mais comme il traite chaque paquet isolément, il peut être vulnérable aux attaques d’usurpation d’adresse IP et a été largement remplacé par des pare-feu d’inspection avec état.

Pare-feu d’inspection avec état

Pare-feu d’inspection avec état – également appelé pare-feu à filtrage dynamique des paquets – surveille les paquets de communication au fil du temps et examine les paquets entrants et sortants.

Ce type maintient une table qui garde une trace de toutes les connexions ouvertes. Lorsque de nouveaux paquets arrivent, il compare les informations de l’en–tête de paquet à la table d’état – sa liste de connexions valides – et détermine si le paquet fait partie d’une connexion établie. Si c’est le cas, le paquet est laissé passer sans autre analyse. Si le paquet ne correspond pas à une connexion existante, il est évalué selon le jeu de règles pour les nouvelles connexions.

Bien que les pare-feu d’inspection avec état soient très efficaces, ils peuvent être vulnérables aux attaques par déni de service (DoS). Les attaques DoS fonctionnent en tirant parti des connexions établies que ce type suppose généralement sûres.

Pare-feu de couche d’application et de proxy

Ce type peut également être appelé pare-feu basé sur un proxy ou à proxy inverse. Ils fournissent un filtrage de la couche applicative et peuvent examiner la charge utile d’un paquet pour distinguer les demandes valides du code malveillant déguisé en demande de données valide. Comme les attaques contre les serveurs Web sont devenues plus courantes, il est devenu évident qu’il y avait un besoin de pare-feu pour protéger les réseaux contre les attaques au niveau de la couche d’application. Les pare-feu de filtrage de paquets et d’inspection avec état ne peuvent pas le faire au niveau de la couche d’application.

Étant donné que ce type examine le contenu de la charge utile, il donne aux ingénieurs de sécurité un contrôle plus précis du trafic réseau. Par exemple, il peut autoriser ou refuser une commande Telnet entrante spécifique d’un utilisateur particulier, alors que d’autres types ne peuvent contrôler que les demandes entrantes générales d’un hôte particulier.

Lorsque ce type vit sur un serveur proxy – ce qui en fait un pare-feu proxy -, il est plus difficile pour un attaquant de découvrir où se trouve réellement le réseau et crée une autre couche de sécurité. Le client et le serveur sont obligés de mener la session par l’intermédiaire d’un intermédiaire – le serveur proxy qui héberge un pare-feu de couche d’application. Chaque fois qu’un client externe demande une connexion à un serveur interne ou vice versa, le client ouvre une connexion avec le proxy à la place. Si la demande de connexion répond aux critères de la base de règles de pare-feu, le pare-feu proxy ouvrira une connexion au serveur demandé.

Le principal avantage du filtrage de la couche applicative est la possibilité de bloquer un contenu spécifique, tel que des logiciels malveillants connus ou certains sites Web, et de reconnaître lorsque certaines applications et certains protocoles, tels que le Protocole de transfert Hypertexte (HTTP), le Protocole de transfert de fichiers (FTP) et le système de noms de domaine (DNS), sont mal utilisés. Les règles de pare-feu de la couche applicative peuvent également être utilisées pour contrôler l’exécution de fichiers ou la gestion de données par des applications spécifiques.

Pare-feu de nouvelle génération (NGFW)

Ce type est une combinaison des autres types avec des logiciels et des périphériques de sécurité supplémentaires fournis. Chaque type a ses propres forces et faiblesses, certains protègent les réseaux à différentes couches du modèle OSI. L’avantage d’un NGFW est qu’il combine les forces de chaque type et les faiblesses de chaque type. Un NGFW est souvent un ensemble de technologies sous un seul nom par opposition à un seul composant.

Les périmètres de réseau modernes ont tellement de points d’entrée et de différents types d’utilisateurs qu’un contrôle d’accès et une sécurité renforcés sur l’hôte sont nécessaires. Ce besoin d’une approche multicouche a conduit à l’émergence de NGFWS.

Un NGFW intègre trois actifs clés : les capacités de pare-feu traditionnelles, la sensibilisation aux applications et un IPS. Tout comme l’introduction de l’inspection avec état dans les pare-feu de première génération, les NGFW apportent un contexte supplémentaire au processus de prise de décision du pare-feu.

Les NGFW combinent les capacités des pare-feu d’entreprise traditionnels – y compris la traduction d’adresses réseau (NAT), le blocage de localisateur de ressources uniformes (URL) et les réseaux privés virtuels (VPN) – avec des fonctionnalités de qualité de service (QoS) et des fonctionnalités que l’on ne trouve traditionnellement pas dans les produits de première génération. Les NGFW prennent en charge la mise en réseau basée sur l’intention en incluant l’inspection de Secure Sockets Layer (SSL) et de Secure Shell (SSH), ainsi que la détection de logiciels malveillants basée sur la réputation. Les NGFW utilisent également l’inspection approfondie des paquets (DPI) pour vérifier le contenu des paquets et prévenir les logiciels malveillants.

Lorsqu’un NGFW ou un pare-feu est utilisé conjointement avec d’autres périphériques, il est appelé gestion unifiée des menaces (UTM).

Vulnérabilités

Les pare-feu moins avancés – le filtrage des paquets par exemple – sont vulnérables aux attaques de niveau supérieur car ils n’utilisent pas DPI pour examiner complètement les paquets. Des NGFW ont été introduits pour remédier à cette vulnérabilité. Cependant, les NGFW font toujours face à des défis et sont vulnérables aux menaces en évolution. Pour cette raison, les organisations devraient les associer à d’autres composants de sécurité, tels que les systèmes de détection d’intrusion et les systèmes de prévention des intrusions. Voici quelques exemples de menaces modernes auxquelles un pare-feu peut être vulnérable ::

- Attaques internes : Les organisations peuvent utiliser des pare-feu internes au-dessus d’un pare-feu périmétrique pour segmenter le réseau et fournir une protection interne. Si une attaque est suspectée, les organisations peuvent effectuer des audits sensibles à l’aide des fonctionnalités NGFW. Toutes les vérifications doivent correspondre à la documentation de base au sein de l’organisation qui décrit les meilleures pratiques d’utilisation du réseau de l’organisation. Voici quelques exemples de comportement pouvant indiquer une menace interne ::

- transmission de données sensibles en texte brut.

- accès aux ressources en dehors des heures d’ouverture.

- échec d’accès aux ressources sensibles par l’utilisateur.

- accès aux ressources réseau des utilisateurs tiers.

- Attaques par déni de service distribué (DDoS): Une attaque DDoS est une tentative malveillante de perturber le trafic normal d’un réseau ciblé en submergeant la cible ou son infrastructure environnante avec un flot de trafic. Il utilise plusieurs systèmes informatiques compromis comme sources de trafic d’attaque. Les machines exploitées peuvent inclure des ordinateurs et d’autres ressources en réseau, telles que les appareils de l’Internet des objets (IoT). Une attaque DDoS est comme un embouteillage empêchant le trafic régulier d’arriver à la destination souhaitée. La principale préoccupation pour atténuer une attaque DDoS est de différencier l’attaque du trafic normal. Souvent, le trafic de ce type d’attaque peut provenir de sources apparemment légitimes et nécessite une vérification croisée et un audit de plusieurs composants de sécurité.

- Malware : Les menaces liées aux logiciels malveillants sont variées, complexes et en constante évolution, parallèlement aux technologies de sécurité et aux réseaux qu’elles protègent. À mesure que les réseaux deviennent plus complexes et dynamiques avec l’essor de l’IoT, il devient plus difficile pour les pare-feu de les défendre.

- Correction/configuration : Un pare-feu mal configuré ou une mise à jour manquée du fournisseur peuvent nuire à la sécurité du réseau. Les administrateurs informatiques doivent être proactifs dans la maintenance de leurs composants de sécurité.

Fournisseurs de pare-feu

Les entreprises qui souhaitent acheter un pare-feu doivent connaître leurs besoins et comprendre leur architecture réseau. Il existe de nombreux types, fonctionnalités et fournisseurs spécialisés dans ces différents types. Voici quelques fournisseurs de NGFW réputés:

- Palo Alto: couverture étendue mais pas bon marché.

- SonicWall: bon rapport qualité-prix et offre une gamme d’entreprises de taille pour lesquelles il peut travailler. SonicWall propose des solutions pour les réseaux de petite, moyenne ou grande échelle. Son seul inconvénient est qu’il manque quelque peu de fonctionnalités cloud.

- Cisco: la plus grande étendue de fonctionnalités pour un NGFW mais pas bon marché non plus.

- Sophos: bon pour les entreprises de taille moyenne et facile à utiliser.

- Barracuda: valeur décente, excellente gestion, support et fonctionnalités cloud.

- Fortinet: couverture étendue, grande valeur et quelques fonctionnalités cloud.

Avenir de la sécurité réseau

Aux débuts d’Internet, lorsque Steven M. Bellovin de & T utilisait pour la première fois la métaphore du pare-feu, le trafic réseau circulait principalement du nord au sud. Cela signifie simplement que la majeure partie du trafic dans un centre de données a circulé de client à serveur et de serveur à client. Au cours des dernières années, cependant, la virtualisation et les tendances telles que l’infrastructure convergée ont créé plus de trafic est-ouest, ce qui signifie que, parfois, le plus grand volume de trafic dans un centre de données se déplace d’un serveur à l’autre. Pour faire face à ce changement, certaines entreprises ont migré des architectures traditionnelles de centre de données à trois couches vers diverses formes d’architectures feuille-colonne vertébrale. Ce changement d’architecture a amené certains experts en sécurité à avertir que, même si les pare-feu ont encore un rôle important à jouer dans la sécurité d’un réseau, ils risquent de devenir moins efficaces. Certains experts prédisent même une rupture totale du modèle client-serveur.

Une solution potentielle est l’utilisation de périmètres définis par logiciel (SDP). Un SDP est mieux adapté aux architectures virtuelles et basées sur le cloud car il a moins de latence qu’un pare-feu. Il fonctionne également mieux dans des modèles de sécurité de plus en plus centrés sur l’identité. En effet, il se concentre sur la sécurisation de l’accès des utilisateurs plutôt que sur l’accès basé sur l’adresse IP. Un SDP est basé sur un cadre de confiance zéro.