Ce qui suit est un article de Chima Mmeje. Elle est une stratège de contenu qui aide les marques SaaS et technologiques à créer des clusters de sujets et à exécuter leur stratégie de contenu.

À mesure que les entreprises se développent, la nécessité d’organiser les données et les actifs des utilisateurs dans une structure hiérarchique devient essentielle pour simplifier l’accès au stockage de ces actifs. LDAP permet aux organisations de stocker, de gérer et de sécuriser des informations sur l’organisation, ses utilisateurs et ses actifs.

Dans ce guide, nous expliquerons ce qu’est LDAP, ses utilisations et son fonctionnement. Nous discuterons également des niveaux d’annuaire LDAP et des composants de données, illustrant ainsi en quoi il s’agit d’un outil essentiel pour la gestion des données sur les organisations et les utilisateurs.

Qu’Est-Ce Que Le Protocole LDAP (Lightweight Directory Access Protocol) ?

LDAP est une version allégée du protocole DAP (Directory Access Protocol). Son objectif initial était de fournir un accès à faible surcharge à un répertoire X.500, mais l’outil a maintenant une plus grande variété d’utilisations, dont nous discuterons plus tard.

La fonction principale de LDAP permet aux utilisateurs de trouver des données sur les organisations, les personnes, etc. Il atteint cet objectif en stockant des données dans l’annuaire LDAP et en authentifiant les utilisateurs pour accéder à l’annuaire. Il fournit également le langage de communication dont les applications ont besoin pour envoyer et recevoir des informations des services d’annuaire.

Les données et ressources que vous pouvez trouver avec LDAP incluent des fichiers et des informations utilisateur. Il fonctionne avec des imprimantes, des ordinateurs et d’autres appareils connectés via Internet ou l’intranet d’une entreprise.

LDAP fonctionne avec la plupart des services d’annuaire des fournisseurs, tels qu’Active Directory (AD). Avec LDAP, le partage d’informations sur les utilisateurs, les services, les systèmes, les réseaux et les applications d’un service d’annuaire vers d’autres applications et services devient plus facile à mettre en œuvre.

Qu’Est-Ce Que L’Authentification LDAP ?

Un utilisateur ne peut pas accéder aux informations stockées dans une base de données ou un annuaire LDAP sans s’authentifier au préalable (prouvant qu’il est ce qu’il dit être). La base de données contient généralement des informations sur les utilisateurs, les groupes et les autorisations et fournit les informations demandées aux applications connectées.

L’authentification LDAP consiste à vérifier les noms d’utilisateur et les mots de passe fournis en se connectant à un service d’annuaire utilisant le protocole LDAP. Certains serveurs d’annuaire qui utilisent LDAP de cette manière sont OpenLDAP, MS Active Directory et OpenDJ.

Voici une ventilation étape par étape du processus d’authentification:

- Le client (un système ou une application compatible LDAP) envoie une demande d’accès aux informations stockées dans une base de données LDAP.

- Le client fournit ses informations d’identification utilisateur du serveur LDAP (nom d’utilisateur et mot de passe).

- Le serveur LDAP vérifie les informations d’identification soumises par l’utilisateur par rapport aux données d’identité utilisateur principales stockées dans sa base de données LDAP.

- Si les informations d’identification fournies correspondent à l’identité d’utilisateur principale stockée, le client peut accéder aux informations demandées.

- Des informations d’identification incorrectes entraîneront un refus d’accès à la base de données LDAP.

Notez que l’identité principale de l’utilisateur stockée dans la base de données LDAP n’est pas nécessairement uniquement des noms d’utilisateur et des mots de passe, mais également d’autres attributs tels que les adresses, les numéros de téléphone et les associations de groupe.

LDAP vs Active Directory

Active Directory (AD) a été développé par Microsoft pour les réseaux de domaine Windows. Il est inclus sous la forme d’un ensemble de services et de processus dans la plupart des systèmes d’exploitation Windows et contient des informations sur chaque compte utilisateur connecté au réseau.

LDAP est un outil d’extraction et d’édition de données stockées dans Active Directory et d’autres fournisseurs de services d’annuaire compatibles. Chaque compte d’utilisateur d’une annonce possède plusieurs attributs, tels que le nom complet et l’adresse e-mail de l’utilisateur. L’extraction de ces informations dans un format utilisable nécessite LDAP.

LDAP extrait les informations de AD avec une requête simple basée sur des chaînes. LDAP peut également partager les informations extraites (telles que les noms d’utilisateur et les mots de passe) avec des appareils ou des applications connectés.

L’utilisation de LDAP élimine le besoin pour les utilisateurs d’entrer manuellement une chaîne de requêtes LDAP pour récupérer les informations de AD. Par exemple, Microsoft Outlook est un programme Windows compatible LDAP qui saisit automatiquement les requêtes pour vous obtenir les informations souhaitées.

Dans quel cas LDAP est-il utilisé ?

LDAP étant un protocole ouvert et multiplateforme, il fonctionne avec plusieurs fournisseurs de services d’annuaire et possède diverses applications. Le cas d’utilisation LDAP le plus courant sert d’emplacement central pour stocker les informations d’authentification, telles que les noms d’utilisateur et les mots de passe. Vous pouvez utiliser les informations d’authentification stockées sur diverses applications pour valider les utilisateurs.

Les applications populaires qui prennent en charge l’authentification LDAP sont les serveurs OpenVPN, Docker, Jenkins, Kubernetes et Linux Samba. Les administrateurs système utilisent également la fonctionnalité d’authentification unique (SSO) de LDAP pour gérer l’accès à la base de données LDAP.

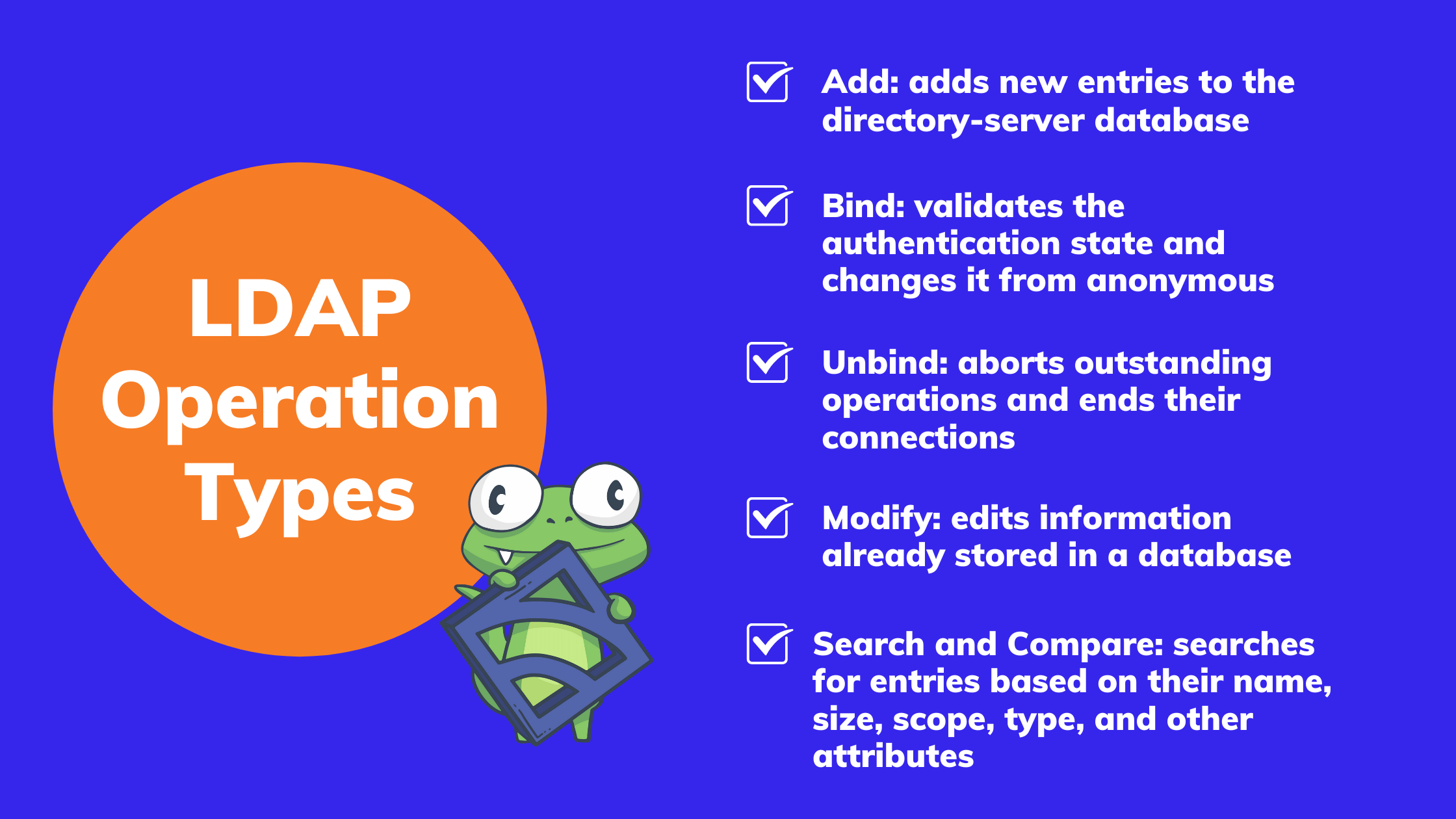

Types d’opérations LDAP

Voici quelques types d’opérations de base dans LDAP :

Add

La fonctionnalité vous permet d’ajouter de nouvelles entrées à la base de données du serveur d’annuaire. Si le nom ajouté existe déjà, le serveur n’acceptera pas l’entrée. Au lieu de cela, il délivrera une notification « entryAlreadyExists ». Les serveurs compatibles LDAP stockeront les noms et autres attributs ajoutés conformément aux normes de nommage prescrites pour assurer l’uniformité.

Bind (Authentification)

Lorsque vous créez une session en vous connectant à un serveur LDAP, l’état d’authentification par défaut de la session est anonyme. La fonctionnalité de liaison LDAP valide l’état d’authentification et le remplace par anonyme. La liaison peut se faire via la méthode d’authentification Simple ou SASL (Simple Authentication and Security Layer).

Unbind

Unbind interrompt les opérations en cours et met fin à leurs connexions. Vous pouvez accomplir la même chose en fermant la connexion, mais l’utilisation d’unbind est préférable car elle libère des ressources qui peuvent rester affectées à l’opération abandonnée.

Modifier

Les clients LDAP utilisent la fonction Modifier pour modifier les informations déjà stockées dans une base de données. Seuls trois types de modifications sont autorisés:

- Ajout d’une nouvelle valeur aux données

- Remplacement ou écrasement d’une valeur existante

- Suppression d’une valeur existante

Rechercher et comparer

L’opération permet aux clients de rechercher et de lire des entrées. Vous pouvez rechercher des entrées en fonction de leur nom, de leur taille, de leur portée, de leur type et d’autres attributs. La fonction de comparaison permet de vérifier facilement si une entrée nommée possède des attributs spécifiques.Les clients

Delete

utilisent cette fonctionnalité pour supprimer des entrées du répertoire. Notez que la suppression ne se produira que si le client envoie une demande de suppression parfaitement composée au serveur. Certaines des fonctionnalités que la demande de suppression doit avoir sont:

- Le nom de l’entrée que vous souhaitez effacer

- Contrôles de requête attachés

Niveaux du répertoire LDAP

Une configuration LDAP typique suit un format de hiérarchie » arborescente « . Voici les niveaux hiérarchiques du début à la fin:

- Le lieu de départ – un répertoire racine

- Pays

- Organisations ou entreprises

- Divisions, départements et autres unités organisationnelles

- Personnes, fichiers et ressources partagées (imprimantes, ordinateurs, etc.)

Vous pouvez distribuer un annuaire LDAP sur plusieurs serveurs. Les requêtes des clients sont distribuées sur plusieurs serveurs à l’aide de la réplication. Chaque serveur LDAP reçoit les demandes des utilisateurs et en assume la responsabilité avant de les transmettre à d’autres serveurs. Les serveurs auront une version répliquée du répertoire et les répertoires synchroniseront tous leurs entrées à intervalles réguliers.

Composants de données LDAP

Plusieurs composants fonctionnent ensemble pour que LDAP puisse accomplir sa myriade de tâches, en particulier lorsqu’il s’agit de la façon dont il interroge et affiche les données aux utilisateurs. Les composants les plus essentiels sont les suivants :

Attributs

Les données réelles d’un système LDAP sont stockées en tant qu’attributs. Chaque attribut est associé à un type d’attribut qui spécifie comment les clients et le serveur d’annuaire doivent interagir avec cet attribut. De plus, les valeurs d’attribut contiennent la plupart des données que les utilisateurs stockent et auxquelles ils accèdent dans les systèmes LDAP.Les attributs

Entrées

définissent les caractéristiques d’un utilisateur ou d’un élément, tandis qu’une entrée décrit l’utilisateur ou l’élément en listant tous leurs attributs sous un nom. À eux seuls, les attributs ont des fonctions limitées. Vous devez associer un attribut à une entrée avant de pouvoir l’utiliser pleinement.

Data Information Tree (DIT)

Dans un système LDAP, les données définies par des attributs ne représentent qu’une fraction des informations disponibles d’un objet. Les informations restantes peuvent être obtenues à partir du placement de l’entrée dans le système LDAP et des relations que son placement suggère. Par exemple, si vous avez une entrée pour « inventoryItems » et une autre pour « people », les données saisies sous chacune d’elles donneront une meilleure idée de ce que chaque entrée représente.

Chaque entrée d’un système LDAP est configurée en tant que branches sur des arbres d’informations de données (DITS). Étant donné que chaque entrée d’une arborescence LDAP peut symboliser presque n’importe quoi, les utilisateurs utilisent principalement des entrées pour organiser les choses.

Schemas

Le schéma est une construction dans laquelle les classes d’objets et les définitions d’attributs associées appartiennent à la même catégorie. Un DIT peut avoir plusieurs schémas indépendants pour générer les entrées et les attributs dont il a besoin.

LDAP est un protocole facile à implémenter pour consolider les informations au sein de votre organisation. Il sert également de hub central pour l’authentification. Vous pouvez collecter et enregistrer des informations utilisateur dans un répertoire LDAP. Chaque fois qu’une application compatible LDAP a besoin de l’une des informations stockées, elle interroge automatiquement l’annuaire pour le récupérer.

Un autre avantage est que LDAP est open source et compatible avec divers systèmes d’exploitation, y compris les systèmes Windows et Unix. Ci—dessous, nous avons inclus quelques ressources et FAQ, y compris un article de blog sur le fonctionnement de l’authentification LDAP avec Sensu Go.

FAQ

Qu’est-ce qu’un serveur LDAP ?

Un serveur LDAP, également appelé Agent Système d’annuaire (DSA), fonctionne sous Windows OS et Unix/Linux. Il stocke les noms d’utilisateur, mots de passe et autres identités d’utilisateur principales. Il utilise ces données pour authentifier les utilisateurs lorsqu’il reçoit des demandes ou des requêtes et les partage avec d’autres DSA. Plusieurs applications et services peuvent se connecter à un serveur à la fois pour valider les utilisateurs.

Comment fonctionne LDAP ?

LDAP est un protocole multiplateforme pour l’authentification via des services d’annuaire. Il fournit également le langage de communication utilisé par les applications pour se connecter à d’autres serveurs de services d’annuaire. Ces services d’annuaire hébergent des noms d’utilisateur, des mots de passe et des comptes informatiques et fournissent ces informations aux utilisateurs du réseau sur demande.

Imaginez LDAP comme un énorme annuaire téléphonique virtuel. L’ouverture de l’annuaire téléphonique vous donne accès à un vaste répertoire d’informations de contact pour diverses personnes, y compris leurs noms d’utilisateur et mots de passe. Avec LDAP, vous pouvez facilement vérifier les informations d’identification des utilisateurs lorsqu’ils tentent d’accéder à la base de données de votre organisation.

Qu’est-ce qu’un compte LDAP ?

Compte LDAP est une application en ligne permettant de gérer différents types de comptes stockés dans un annuaire LDAP. Le compte offre aux utilisateurs une vue abstraite d’un annuaire, ce qui facilite la gestion des données LDAP pour les personnes qui ne sont pas férues de technologie.

Quelle est la différence entre LDAP et Active Directory ?

Active Directory (AD) est la base de données de service d’annuaire utilisée pour stocker les données, l’authentification et la stratégie d’une organisation tandis que LDAP est le protocole pour communiquer avec l’AD.

En résumé, AD fonctionne avec LDAP et la combinaison des deux applications améliore la gestion des accès.

LDAP est-il sécurisé ?

L’authentification LDAP fournit une sécurité standard avec une couche intégrée de gestion des accès. Les acteurs malveillants peuvent toujours écouter pendant la transmission de données entre Active Directory et les clients. Optimisez la sécurité en ajoutant un cryptage SSL/ TLS au processus d’authentification LDAP, ce qui rend les informations transmises pendant le processus d’authentification moins vulnérables en cryptant les communications.

Le port LDAP par défaut utilisé pour l’authentification (port 389) n’a pas sa propre sécurité. Créez une connexion sécurisée en ajoutant des extensions de sécurité, telles que l’extension TLS LDAPv3 ou le mode StartTLS.

Comment interrogez-vous dans LDAP?

Les requêtes LDAP facilitent la recherche d’ordinateurs, d’utilisateurs, de groupes et d’autres objets dans Active Directory. LDAP extrait les informations d’AD à l’aide d’une requête simple basée sur des chaînes. Vous pouvez également utiliser des utilitaires, tels que des scripts ldapsearch, PowerShell ou VBS pour exécuter des requêtes.

SAML vs LDAP

LDAP et SAML sont tous deux des protocoles d’authentification qui aident les applications à accéder aux ressources informatiques. SAML envoie des informations utilisateur à votre fournisseur d’identité et à d’autres applications en ligne, tandis que LDAP facilite l’authentification sur site et d’autres processus de serveur.

La plupart des organisations combinent l’utilisation de protocoles d’authentification SAML, LDAP et autres pour accéder à différents types de ressources informatiques et atteindre leurs objectifs commerciaux.

Kerberos vs LDAP

Kerberos est un protocole d’authentification et d’authentification unique pour gérer les informations d’identification en toute sécurité. Il permet à un processus de se connecter à un serveur d’authentification et fournit des tickets signés et cryptés pour accéder aux fichiers, applications et autres ressources.

LDAP, en revanche, facilite l’accès à OpenLDAP, Active Directory et à d’autres répertoires. Il authentifie les connexions en recoupant les noms d’utilisateur et les mots de passe stockés dans l’annuaire LDAP. Comme Kerberos est plus sécurisé que LDAP et que LDAP a plus de fonctions que Kerberos, la plupart des organisations utilisent les deux protocoles.