Sei nuovo a Wireshark Cattura pacchetti?

Ero lì – ho ricevuto le mie prime acquisizioni di pacchetti e mi è stato chiesto di analizzarlo.

Fidati di me! Avere questa abilità – essere in grado di dire dove si trova il problema leggendo una cattura di pacchetti è un vantaggio per te. Ora e in futuro!

Dopo un po ‘ di tempo hai un’idea dei primi passi da fare con Wireshark e di come dare un primo feedback.

Usa un profilo Wireshark personalizzato

Quando ero nuovo di Wireshark e non avevo mai analizzato le catture di pacchetti prima, ero perso.

Ricordo il tempo perché l’analisi dei pacchetti è diventata un ruolo importante come”Site Reliability Engineer”. E non ero pronto.

Wireshark apre il file con il profilo “Predefinito” che ha le colonne di base Numero di pacchetto, Ora, Origine, Destinazione, Protocollo, Lunghezza, Informazioni.

Nel corso del tempo ho capito che avere più colonne disponibili fin dall’inizio farà risparmiare tempo e aiuta anche nella risoluzione dei problemi.

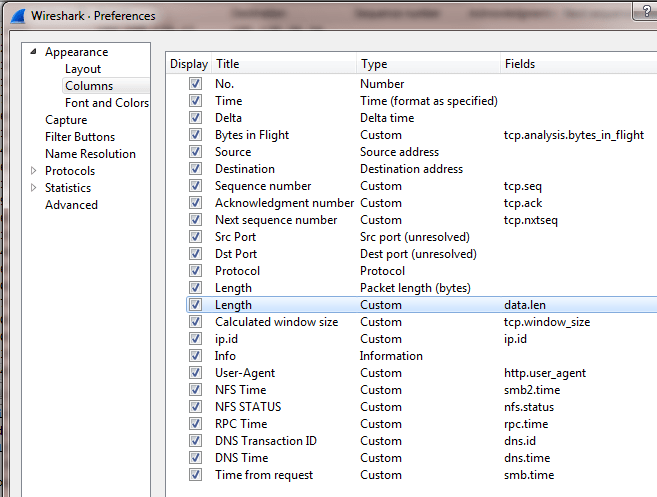

Come puoi vedere nello screenshot, ho aggiunto diverse colonne. Alcuni di loro sono molto importanti:

- Tempo Delta => mostra il delta di tempo per il precedente pacchetto catturato

- Byte in Volo => i Dati che sono stati inviati, ma non ancora riconosciuto

- Numero di Sequenza

- Riconosciuto

- il Prossimo Numero di Sequenza

Aggiungendo tali colonne mi ha aiutato a risparmiare tempo in analisi!

Ottieni le prime informazioni dall’Handshake a 3 vie

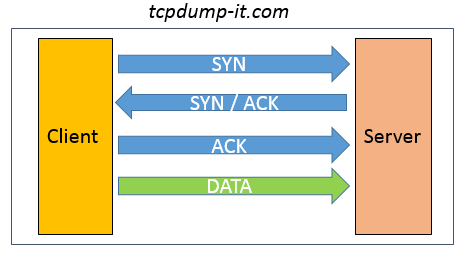

L’Handshake a 3 vie è il passo più importante in TCP per stabilire una comunicazione tra client e server.

Ecco un breve riassunto di come appare la stretta di mano:

- Il Client invia un pacchetto SYN con il suo Numero di Sequenza Iniziale al Server

- Il Server di riconoscimento (ACK) il pacchetto SYN (dal Client) e inviare il proprio pacchetto SYN con il suo Numero di Sequenza Iniziale

- Il Client di riconoscimento (ACK) il pacchetto SYN (dal Server)

- Ora il TCP stabilita la comunicazione e in grado di scambiare dati

Durante il 3-Way-Handshake c’è un sacco di informazioni utili scambiati tra Client e Server.

a Fianco di IP Sorgente, IP Destinazione, Porta Sorgente, Porta di Destinazione, Sorgente MAC, MAC di Destinazione è possibile anche ottenere:

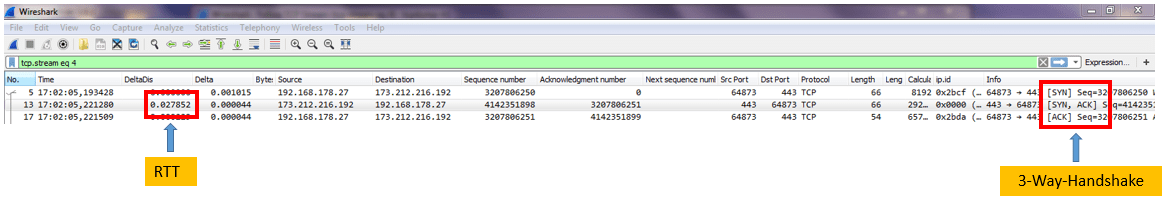

- RTT = > Tempo di andata e ritorno tra il Client e il Server

- TTL => Time to live – Con che valore si può calcolare il numero di passaggi tra il Client e il Server

- Calcolato la Dimensione della Finestra => La dimensione dei dati che possono essere ricevuti prima che esso deve avere riconosciuto

Con solo 3 pacchetti è possibile ottenere una panoramica circa la vostra comunicazione TCP.

Filtra le catture dei pacchetti al tuo indirizzo di destinazione (per i filtri necessari usa la mia introduzione a Wireshark-Parte 2) e inizia ad analizzare.

A partire da ora uso come esempio una comunicazione TCP tra il mio client nella mia rete privata e il tcpdump-it.com server (173.212.216.192).

Controlla quanti pacchetti sono stati persi

Dal momento che sto lavorando sul lato dell’infrastruttura il mio primo obiettivo è capire se la rete si sta comportando come dovrebbe essere.

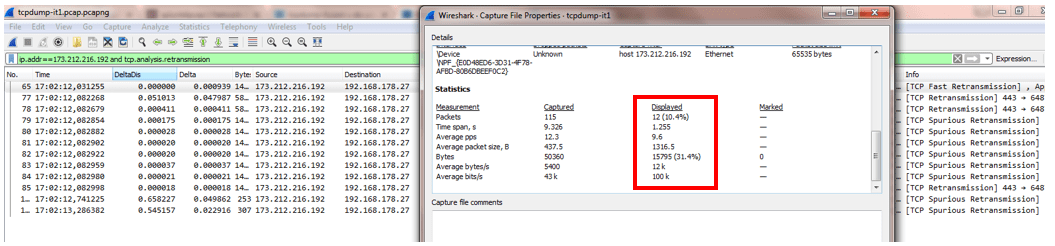

Quando mi viene chiesto di analizzare una cattura di pacchetti di rete, è un passaggio obbligatorio per comprendere la percentuale di perdita di pacchetti (ritrasmissioni TCP).

Per farlo sto usando il filtro di visualizzazione “ip.addr= = 173.212.216.192 e tcp.analisi.ritrasmissione”. Mostra tutti i pacchetti che sono stati ritrasmessi.

Il passo successivo è aprire le “Proprietà del file di acquisizione” nella scheda “Statistica”.

Nella sezione Statistiche puoi vedere le colonne “Catturato”e ” Visualizzato”.

La colonna ” Visualizzato “si basa sul filtro di visualizzazione e mostra le statistiche rispetto ai dati” Catturati”.

Ho usato questo esempio per mostrarti un caso estremo. Potete vedere che ci sono 10,4% pacchetti ritrasmessi.

Dipende da molti fattori la percentuale di perdita di pacchetti è critica. Ci sono opinioni diverse.

Probabilmente nessuna risposta è corretta, ma quando la perdita di pacchetti è superiore all ‘ 1% e causa un ritardo elevato nella comunicazione, dovresti iniziare a controllare meglio.

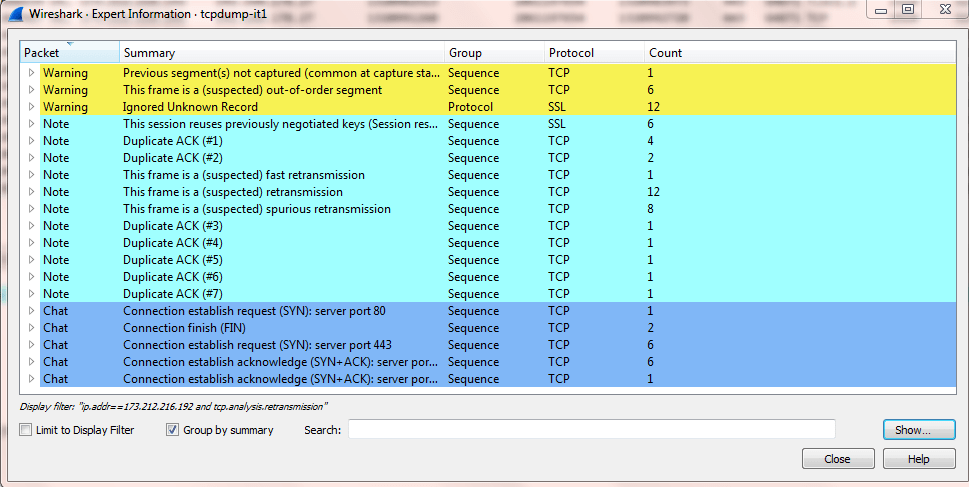

Apri le informazioni degli esperti

Wiresharks Expert Information è molto utile e ti dà un’idea di cosa controllare nella cattura dei pacchetti.

Nella documentazione di Wireshark trovi la seguente dichiarazione “Prendi le informazioni degli esperti come suggerimento su cosa vale la pena guardare, ma non di più”

Questo è esattamente ciò che dovresti fare. Quando ho analizzato per la prima volta una cattura di pacchetti, le informazioni degli esperti sono state molto utili e mi hanno dato suggerimenti in quale direzione analizzare.

Vai alla scheda “Esperto” e seleziona “Informazioni esperto”. Si aprirà una nuova finestra:

Nelle versioni precedenti di Wireshark (v1) la panoramica sugli “Avvisi”, “Note”, “Chat” era più chiara.

Abituati ad aprire le informazioni degli esperti. Ti aiuterà assolutamente!

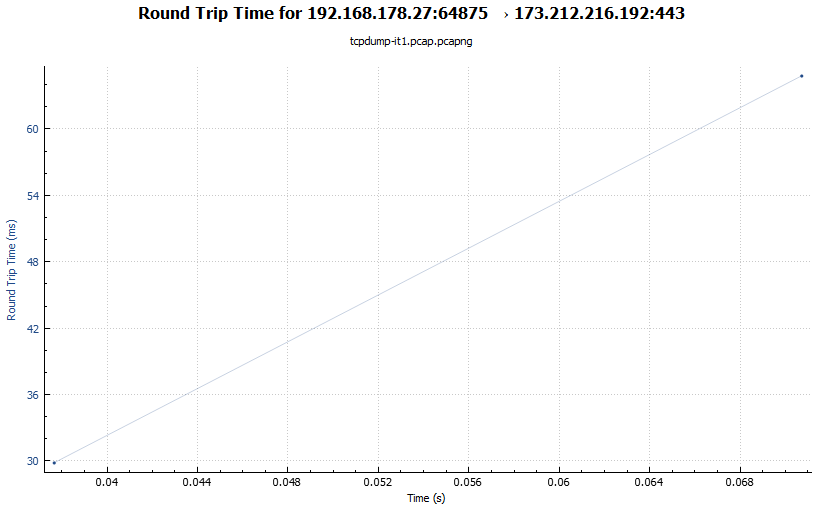

Apri il grafico del tempo di andata e ritorno

Un breve riassunto su cosa significa il tempo di andata e ritorno:

RTT indica il tempo tra l’invio di un pacchetto e la risposta.

Per la nostra analisi delle catture di pacchetti è importante capire se ci sono pacchetti con un RTT alto.

Ciò significherebbe che soffriamo di una comunicazione lenta.

Per aprire il grafico del tempo di andata e ritorno andare su “Statistiche” >>”Grafici del flusso TCP” >> “Tempo di ritorno”.

Il grafico mostra sull’asse Y l’RTT in ms mentre l’asse X mostra il tempo in cui la cattura del pacchetto era in esecuzione in secondi.

Questo grafico RTT nel mio screenshot non è significativo ma sembra a posto con un RTT di circa 60 ms.

Cerca i picchi nell’asse Y per identificare i pacchetti lenti!

Sommario

Voglio ripetere la mia frase che ho scritto all’inizio del post:

Avere questa abilità – essere in grado di dire dove si trova il problema leggendo una cattura di pacchetti è un vantaggio per te.

Se consideri alcune parti di questo post, avrai più successo nell’analizzare le catture di pacchetti con Wireshark!

Se vuoi saperne di più, unisciti al mio spazio di lavoro Slack o mandami una e-mail.

Rimani aggiornato e iscriviti alla mia Newsletter!