Che cos’è un firewall?

Un firewall è un software o un firmware che impedisce l’accesso non autorizzato a una rete. Controlla il traffico in entrata e in uscita utilizzando una serie di regole per identificare e bloccare le minacce.

I firewall sono utilizzati sia nelle impostazioni personali che aziendali e molti dispositivi sono dotati di un built-in, inclusi computer Mac, Windows e Linux. Sono ampiamente considerati una componente essenziale della sicurezza della rete.

Perché i firewall sono importanti?

I firewall sono importanti perché hanno avuto un’enorme influenza sulle moderne tecniche di sicurezza e sono ancora ampiamente utilizzati. Sono emersi per la prima volta nei primi giorni di Internet, quando le reti avevano bisogno di nuovi metodi di sicurezza in grado di gestire la crescente complessità. Da allora i firewall sono diventati il fondamento della sicurezza di rete nel modello client-server, l’architettura centrale dell’informatica moderna. La maggior parte dei dispositivi utilizza firewall o strumenti strettamente correlati per ispezionare il traffico e mitigare le minacce.

Utilizza

I firewall vengono utilizzati sia nelle impostazioni aziendali che consumer. Le organizzazioni moderne li incorporano in una strategia SIEM (Security Information and Event Management) insieme ad altri dispositivi di sicurezza informatica. Possono essere installati nel perimetro di rete di un’organizzazione per proteggersi dalle minacce esterne o all’interno della rete per creare segmentazione e proteggersi dalle minacce interne.

Oltre alla difesa immediata dalle minacce, i firewall svolgono importanti funzioni di registrazione e controllo. Tengono un registro degli eventi, che può essere utilizzato dagli amministratori per identificare i modelli e migliorare i set di regole. Le regole dovrebbero essere aggiornate regolarmente per tenere il passo con le minacce alla sicurezza informatica in continua evoluzione. I fornitori scoprono nuove minacce e sviluppano patch per coprirle il prima possibile.

In una singola rete domestica, un firewall può filtrare il traffico e avvisare l’utente di intrusioni. Sono particolarmente utili per le connessioni always-on, come Digital Subscriber Line (DSL) o modem via cavo, perché questi tipi di connessione utilizzano indirizzi IP statici. Essi sono spesso utilizzati a fianco di applicazioni antivirus. I firewall personali, a differenza di quelli aziendali, sono di solito un singolo prodotto rispetto a una collezione di vari prodotti. Possono essere software o un dispositivo con firmware firewall incorporato. I firewall hardware / firmware sono spesso utilizzati per impostare restrizioni tra dispositivi interni.

Come funziona un firewall?

Un firewall stabilisce un confine tra una rete esterna e la rete che protegge. Viene inserito in linea attraverso una connessione di rete e ispeziona tutti i pacchetti che entrano e escono dalla rete protetta. Mentre ispeziona, utilizza una serie di regole preconfigurate per distinguere tra pacchetti benigni e dannosi.

Il termine “pacchetti” si riferisce a pezzi di dati formattati per il trasferimento via Internet. I pacchetti contengono i dati stessi e informazioni sui dati, ad esempio da dove provengono. I firewall possono utilizzare queste informazioni sui pacchetti per determinare se un determinato pacchetto rispetta il set di regole. In caso contrario, al pacchetto verrà impedito di entrare nella rete protetta.

I set di regole possono essere basati su diverse cose indicate dai dati a pacchetto, tra cui:

- La loro fonte.

- La loro destinazione.

- Il loro contenuto.

Queste caratteristiche possono essere rappresentate in modo diverso a diversi livelli della rete. Mentre un pacchetto viaggia attraverso la rete, viene riformattato più volte per dire al protocollo dove inviarlo. Esistono diversi tipi di firewall per leggere i pacchetti a diversi livelli di rete.

Tipi di firewall

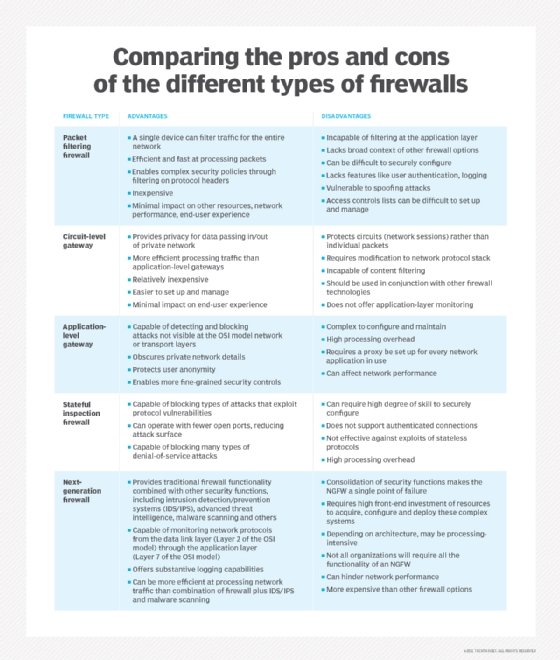

I firewall sono classificati dal modo in cui filtrano i dati o dal sistema che proteggono.

Quando si categorizza in base a ciò che proteggono, i due tipi sono: basati sulla rete e basati sull’host. I firewall basati sulla rete proteggono intere reti e sono spesso hardware. I firewall basati su host proteggono i singoli dispositivi, noti come host, e sono spesso software.

Quando si categorizza con il metodo di filtraggio, i tipi principali sono:

- Un firewall di filtraggio dei pacchetti esamina i pacchetti in isolamento e non conosce il contesto del pacchetto.

- Un firewall di ispezione stateful esamina il traffico di rete per determinare se un pacchetto è correlato a un altro pacchetto.

- Un firewall proxy (ovvero gateway a livello di applicazione) ispeziona i pacchetti a livello di applicazione del modello di riferimento Open (Open Systems Interconnection).

- Un firewall di nuova generazione (NGFW) utilizza un approccio multilivello per integrare le funzionalità del firewall aziendale con un sistema di prevenzione delle intrusioni (IPS) e il controllo delle applicazioni.

Ogni tipo nell’elenco esamina il traffico con un livello di contesto più elevato rispetto a quello precedente – cioè, stateful ha più contesto del filtraggio dei pacchetti.

Firewall di filtraggio dei pacchetti

Quando un pacchetto passa attraverso un firewall di filtraggio dei pacchetti, vengono controllati l’indirizzo di origine e di destinazione, il protocollo e il numero di porta di destinazione. Il pacchetto viene eliminato, ovvero non inoltrato alla sua destinazione, se non è conforme al set di regole del firewall. Ad esempio, se un firewall è configurato con una regola per bloccare l’accesso Telnet, il firewall eliminerà i pacchetti destinati alla porta TCP (Transmission Control Protocol) numero 23, la porta in cui un’applicazione server Telnet sarebbe in ascolto.

Un firewall di filtraggio dei pacchetti funziona principalmente sul livello di rete del modello di riferimento O, anche se il livello di trasporto viene utilizzato per ottenere i numeri di porta di origine e di destinazione. Esamina ogni pacchetto in modo indipendente e non sa se un dato pacchetto fa parte di un flusso di traffico esistente.

Il firewall di filtraggio dei pacchetti è efficace, ma poiché elabora ogni pacchetto in isolamento, può essere vulnerabile agli attacchi di spoofing IP ed è stato in gran parte sostituito da firewall di ispezione stateful.

Firewall di ispezione stateful

Firewall di ispezione Stateful – noti anche come firewall dinamici di filtraggio dei pacchetti-monitorano i pacchetti di comunicazione nel tempo ed esaminano sia i pacchetti in entrata che quelli in uscita.

Questo tipo mantiene una tabella che tiene traccia di tutte le connessioni aperte. Quando arrivano nuovi pacchetti, confronta le informazioni nell’intestazione del pacchetto con la tabella di stato-il suo elenco di connessioni valide-e determina se il pacchetto fa parte di una connessione stabilita. Se lo è, il pacchetto viene lasciato passare senza ulteriori analisi. Se il pacchetto non corrisponde a una connessione esistente, viene valutato in base alla regola impostata per le nuove connessioni.

Sebbene i firewall di ispezione stateful siano abbastanza efficaci, possono essere vulnerabili agli attacchi DOS (Denial-of-Service). Gli attacchi DoS funzionano sfruttando le connessioni stabilite che questo tipo generalmente presuppone siano sicure.

Firewall a livello di applicazione e proxy

Questo tipo può anche essere definito firewall basato su proxy o reverse proxy. Forniscono un filtro a livello di applicazione e possono esaminare il payload di un pacchetto per distinguere le richieste valide dal codice dannoso mascherato da una richiesta valida di dati. Come gli attacchi contro i server Web è diventato più comune, è diventato evidente che vi era la necessità di firewall per proteggere le reti da attacchi a livello di applicazione. I firewall di filtraggio dei pacchetti e ispezione stateful non possono farlo a livello di applicazione.

Poiché questo tipo esamina il contenuto del payload, offre agli ingegneri della sicurezza un controllo più granulare sul traffico di rete. Ad esempio, può consentire o negare uno specifico comando Telnet in entrata da un particolare utente, mentre altri tipi possono controllare solo le richieste generali in entrata da un particolare host.

Quando questo tipo vive su un server proxy – rendendolo un firewall proxy-rende più difficile per un utente malintenzionato scoprire dove si trova effettivamente la rete e crea un altro livello di sicurezza. Sia il client che il server sono costretti a condurre la sessione tramite un intermediario, il server proxy che ospita un firewall a livello di applicazione. Ogni volta che un client esterno richiede una connessione a un server interno o viceversa, il client aprirà invece una connessione con il proxy. Se la richiesta di connessione soddisfa i criteri nella base delle regole del firewall, il firewall proxy aprirà una connessione al server richiesto.

Il principale vantaggio del filtraggio a livello di applicazione è la capacità di bloccare contenuti specifici, come malware noto o determinati siti Web, e riconoscere quando determinate applicazioni e protocolli, come Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP) e Domain name system (DNS), vengono utilizzati in modo improprio. Le regole del firewall a livello di applicazione possono anche essere utilizzate per controllare l’esecuzione di file o la gestione dei dati da parte di applicazioni specifiche.

Firewall di nuova generazione (NGFW)

Questo tipo è una combinazione degli altri tipi con software di sicurezza aggiuntivo e dispositivi in bundle. Ogni tipo ha i suoi punti di forza e di debolezza, alcuni proteggono le reti a diversi strati del modello O. Il vantaggio di un NGFW è che combina i punti di forza di ogni tipo coprire la debolezza di ogni tipo. Un NGFW è spesso un insieme di tecnologie sotto un unico nome rispetto a un singolo componente.

I moderni perimetri di rete hanno così tanti punti di ingresso e diversi tipi di utenti che sono necessari un maggiore controllo degli accessi e sicurezza presso l’host. Questa necessità di un approccio multistrato ha portato alla nascita di NGFWS.

Un NGFW integra tre risorse chiave: funzionalità firewall tradizionali, consapevolezza delle applicazioni e un IPS. Come l’introduzione dell’ispezione stateful ai firewall di prima generazione, gli NGFW apportano un contesto aggiuntivo al processo decisionale del firewall.

Gli NGFW combinano le funzionalità dei firewall aziendali tradizionali, tra cui NAT (Network Address Translation), Uniform Resource Locator (URL) Blocking e Virtual Private Networks (VPN), con funzionalità di qualità del servizio (QoS) e funzionalità non tradizionalmente presenti nei prodotti di prima generazione. Gli NGFW supportano la rete basata su intenti includendo l’ispezione Secure Sockets Layer (SSL) e Secure Shell (SSH) e il rilevamento di malware basato sulla reputazione. NGFWs anche utilizzare Deep Packet inspection (DPI) per controllare il contenuto dei pacchetti e prevenire il malware.

Quando un NGFW o qualsiasi firewall viene utilizzato in combinazione con altri dispositivi, viene definito Unified Threat Management (UTM).

Vulnerabilità

I firewall meno avanzati, ad esempio il filtraggio dei pacchetti, sono vulnerabili agli attacchi di livello superiore perché non utilizzano DPI per esaminare completamente i pacchetti. NGFWS sono stati introdotti per affrontare tale vulnerabilità. Tuttavia, NGFWS devono ancora affrontare sfide e sono vulnerabili alle minacce in evoluzione. Per questo motivo, le organizzazioni dovrebbero accoppiarli con altri componenti di sicurezza, come i sistemi di rilevamento delle intrusioni e i sistemi di prevenzione delle intrusioni. Alcuni esempi di minacce moderne a cui un firewall potrebbe essere vulnerabile sono:

- Attacchi interni: le organizzazioni possono utilizzare firewall interni su un firewall perimetrale per segmentare la rete e fornire protezione interna. Se si sospetta un attacco, le organizzazioni possono controllare le funzioni sensibili utilizzando NGFW. Tutti gli audit dovrebbero misurare fino alla documentazione di base all’interno dell’organizzazione che delinea le migliori pratiche per l’utilizzo della rete dell’organizzazione. Alcuni esempi di comportamento che potrebbero indicare una minaccia interna includono quanto segue:

- trasmissione di dati sensibili in testo semplice.

- accesso alle risorse al di fuori dell’orario di lavoro.

- errore di accesso alle risorse sensibili da parte dell’utente.

- accesso alle risorse di rete degli utenti di terze parti.

- Attacchi DDoS (Distributed Denial of Service) : Un attacco DDoS è un tentativo dannoso di interrompere il normale traffico di una rete mirata travolgendo il bersaglio o l’infrastruttura circostante con un flusso di traffico. Utilizza più sistemi informatici compromessi come fonti di traffico di attacco. Le macchine sfruttate possono includere computer e altre risorse in rete, come i dispositivi IoT (Internet of Things). Un attacco DDoS è come un ingorgo che impedisce al traffico regolare di arrivare alla destinazione desiderata. La preoccupazione principale per mitigare un attacco DDoS è la differenziazione tra attacco e traffico normale. Molte volte, il traffico in questo tipo di attacco può provenire da fonti apparentemente legittime e richiede controlli incrociati e auditing da diversi componenti di sicurezza.

- Malware: le minacce malware sono varie, complesse e in continua evoluzione insieme alla tecnologia di sicurezza e alle reti che protegge. Man mano che le reti diventano più complesse e dinamiche con l’ascesa dell’IoT, diventa più difficile per i firewall difenderle.

- Patch/configurazione: un firewall mal configurato o un aggiornamento mancato da parte del fornitore possono essere dannosi per la sicurezza della rete. Gli amministratori IT dovrebbero essere proattivi nel mantenere i loro componenti di sicurezza.

Fornitori di firewall

Le aziende che desiderano acquistare un firewall devono essere consapevoli delle loro esigenze e comprendere la loro architettura di rete. Ci sono molti diversi tipi, caratteristiche e fornitori che si specializzano in questi diversi tipi. Qui ci sono alcuni fornitori NGFW affidabili:

- Palo Alto: ampia copertura ma non a buon mercato.

- SonicWall: buon valore e ha una gamma di imprese di dimensioni per cui può funzionare. SonicWall offre soluzioni per reti di piccole, medie o grandi dimensioni. La sua unica rovina è che è un po ‘ carente nelle funzionalità cloud.

- Cisco: la più ampia gamma di funzionalità per un NGFW ma non economica.

- Sophos: ideale per le medie imprese e facile da usare.

- Barracuda: valore decente, ottima gestione, supporto e funzionalità cloud.

- Fortinet: copertura estesa, grande valore e alcune funzionalità cloud.

Futuro della sicurezza della rete

Nei primi giorni di Internet, quando A & Steven M. Bellovin di T ha usato per la prima volta la metafora del firewall, il traffico di rete scorreva principalmente da nord a sud. Ciò significa semplicemente che la maggior parte del traffico in un data center scorreva da client a server e da server a client. Negli ultimi anni, tuttavia, la virtualizzazione e le tendenze come l’infrastruttura convergente hanno creato più traffico est-ovest, il che significa che, a volte, il maggior volume di traffico in un data center si sta spostando da un server all’altro. Per far fronte a questo cambiamento, alcune organizzazioni aziendali sono migrate dalle tradizionali architetture di data center a tre strati a varie forme di architetture leaf-spine. Questo cambiamento nell’architettura ha causato alcuni esperti di sicurezza per avvertire che, mentre i firewall hanno ancora un ruolo importante da svolgere nel mantenere una rete sicura, rischiano di diventare meno efficaci. Alcuni esperti prevedono addirittura una partenza dal modello client server del tutto.

Una potenziale soluzione è l’uso di perimetri software-defined (SDP). Un SDP è più adatto alle architetture virtuali e basate su cloud perché ha meno latenza di un firewall. Funziona anche meglio all’interno di modelli di sicurezza sempre più incentrati sull’identità. Questo perché si concentra sulla protezione dell’accesso degli utenti piuttosto che l’accesso basato sull’indirizzo IP. Un SDP si basa su un framework zero-trust.