ネットワーク管理者は、セキュリティ対策としてネットワーク上の接続されたデバイスをスキャンする必要があります。 モノのインターネット(IoT)の台頭に伴い、より多くのデバイスがインターネットに接続されています。 これは、潜在的なセキュリティ侵害からネットワークとオンラインリソースを保護するために、組織の懸念を提起します。 この場合の過失は、潜在的な資産の損失と組織の評判につながる可能性があります。 これは、Github、FireEye、Capitol Oneなどの大きなプレーヤーでさえも当てはまります。 最近のサイバー攻撃の犠牲者となっています。

不正アクセスを防止し、正当なユーザーの活動を監視することにより、安定した安全なネットワークを維持することは非常に重要です。 組織はあらゆる脅威の露出からの彼ら自身をしっかり止めることに何百万のドルを使う。

ひどい事象が発生した場合、誰がネットワークに接続しているかを知ることは、脅威分析に向けた最初の、そして最も基本的なステップです。 これにより、管理者は調査プロセスを絞り込むことができ、トラブルの追跡も容易になります。

私たちは何をカバーしますか?

このガイドでは、ネットワークに接続されているさまざまなデバイスを検出するさまざまな方法を検討します。 まず、ネットワークをスキャンするためのUbuntu20.04でネイティブに利用可能なコマンドラインツールが表示されます。

ネットワークをスキャンするためのNmapコマンドラインツールの使用。

nmapまたはNetwork Mapperは、間違いなくネットワークに接続されたホストを検出するための最も使用されるプログラムの一つです。 これは、ネットワーク管理者、セキュリティ監査人、侵入テスター、倫理的なハッカーなどによって使用されます。 これはオープンソースであり、自由に使用できます。

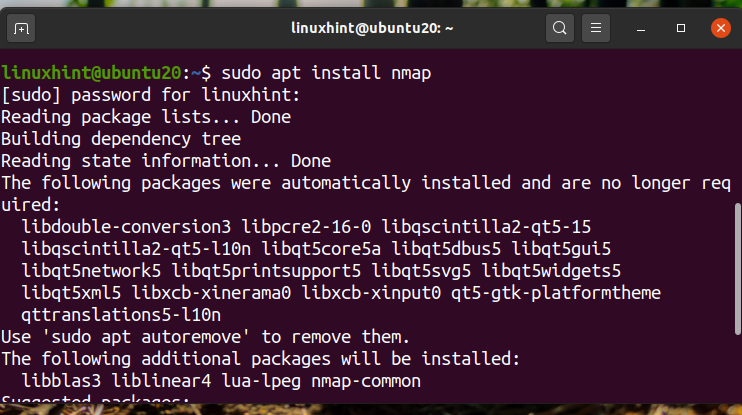

Ubuntu20.04にnmapをインストールするには、次のコマンドを使用します:

Nmapがインストールされると、ポートスキャン、OS検出、ホスト検出などの多くの目的に使用できます。

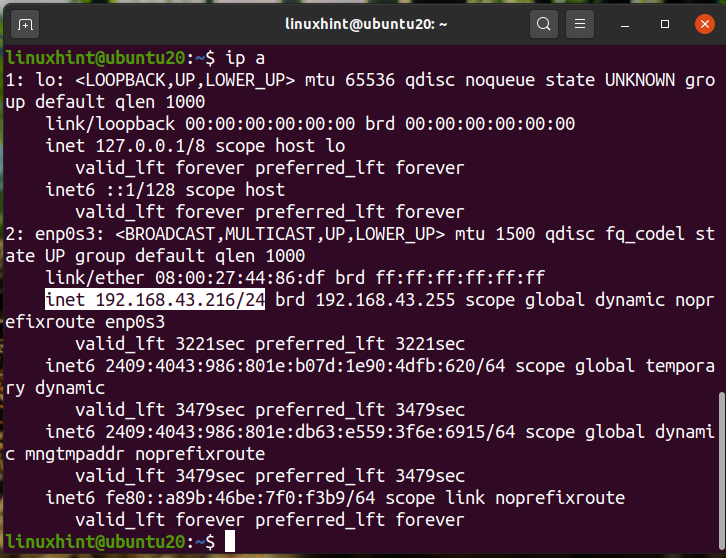

ネットワークに接続されているデバイスを見つけるには、まず’ip a’または’ifconfig’コマンドを使用してネットワークアドレスを見つけます。 以下に、’ip a’コマンドの出力を示します:

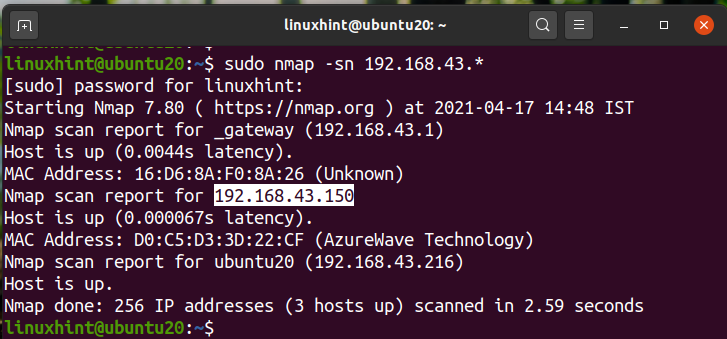

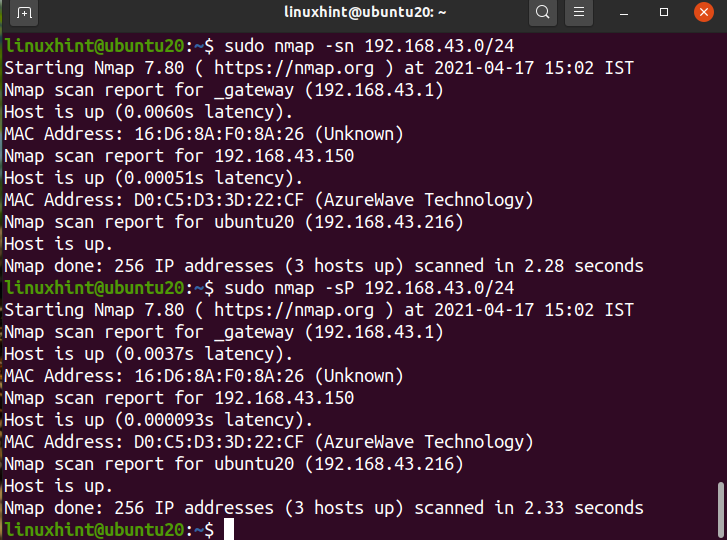

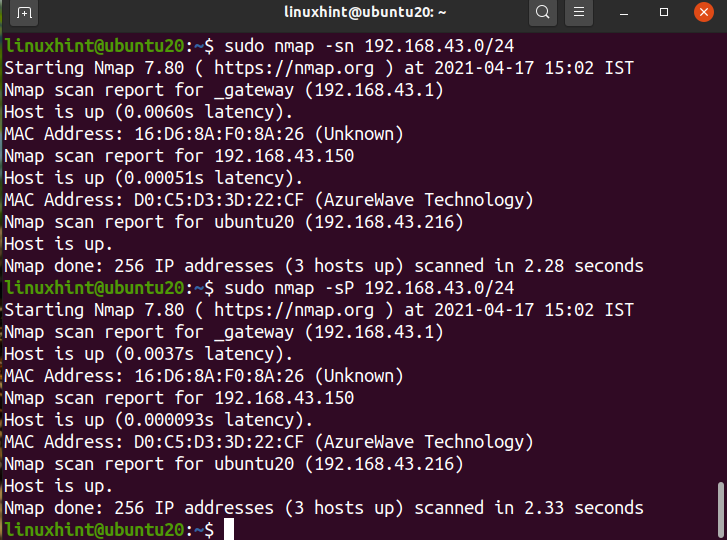

私たちのIPは’192.168.43であることがわかります。216’/24ネットワーク上。 したがって、ネットワークアドレスは’192.168.43.0/24’になります。 次のコマンドを実行して、接続されているデバイスを検索します:

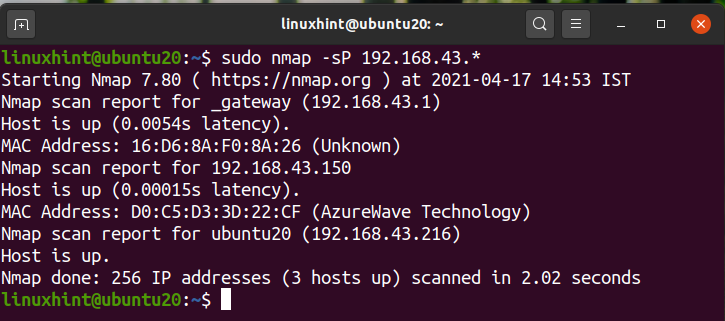

上記の出力は、接続されたデバイスのIpとそのステータスとMACアドレスを示しています。 また、次のコマンドを使用することもできます:

代わりに、ワイルドカード表記の代わりにネットワークアドレスを使用することもできます。:

192.168.43.0/24

すべての出力は同じです。

ARP-SCANコマンドを使用してネットワークデバイスを検出します。

arpコマンドは、ほとんどのLinuxディストリビューションに組み込まれています。 ARPはAddress Resolution Protocolの頭字語です。 これは、arpキャッシュの表示と変更に使用されます。 ARP cacheは、IPアドレスを物理アドレスまたはマシンのMACアドレスに簡単に変換します。 その後のARPルックアップを高速化するために、ARPマッピングを格納します。

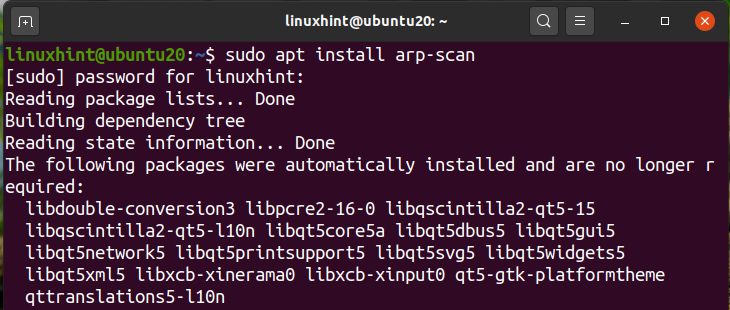

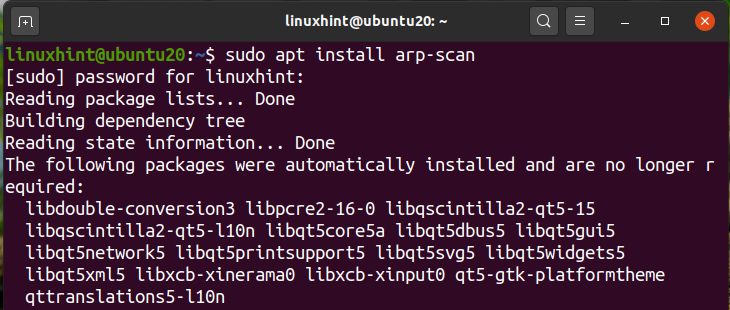

ARP-SCANコマンドは、ローカルネットワークまたはLANに接続されているデバイスを識別するためにARPパケットを送信するarpスキャナツールです。 UbuntuシステムにARP-SCANをインストールするには、次のコマンドを使用します:

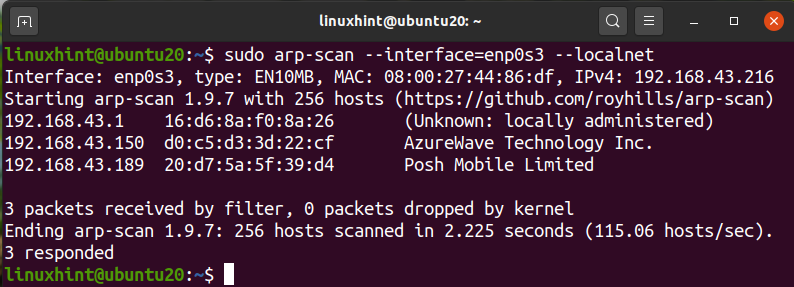

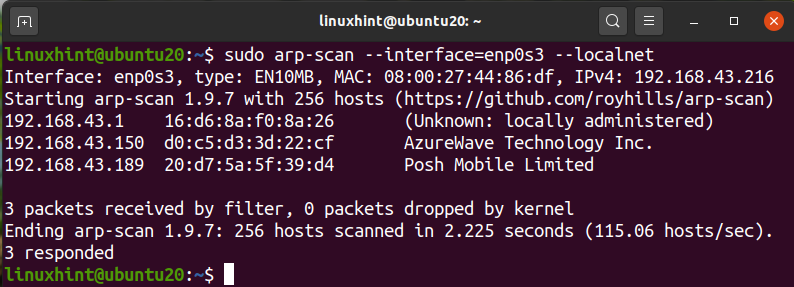

arp-scanを使用してネットワークをスキャンするには、sudo権限でコマンドを実行します:

ここで、enp0s3は、arpパケットを送信するために使用しているインターフェイスの名前です。 あなたの場合は異なる場合があります。 ここでも、’ip a’または’ifconfig’コマンドを使用して、システム上のインターフェイスの名前を決定します。

arp-scanがネットワーク上の接続されているすべてのデバイスを示していることがわかります。 これは本当にあなたのローカルネットワークをスキャンするための良いツールです。 このコマンドの使用方法をさらに確認するには、次のように–helpまたは-hパラメータを使用できます:

または

ネットワークスキャナツールを使用してネットワークデバイスをスキャンします。

コマンドラインベースのツールのほかに、Linuxで利用可能なGUIベースのIPスキャナツールが多数あります。 これらのツールの機能と機能は異なる場合があります。 人気のあるIPスキャンツールの1つはAngry IP Scannerです。

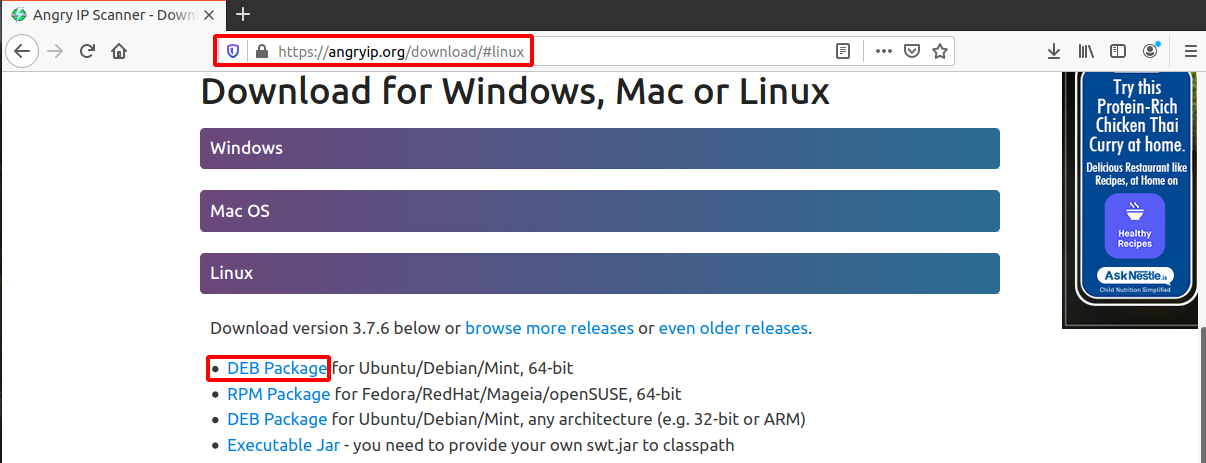

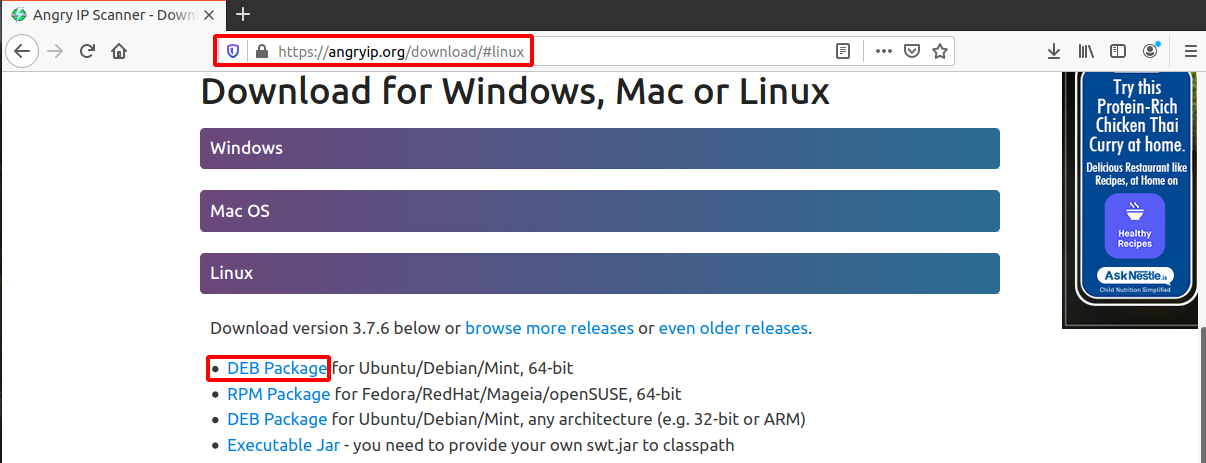

怒っているIPスキャナは、自由に利用可能なネットワークスキャナです。 Ping要求をホストに送信して、稼働しているかどうかを判断します。 その後、MACアドレス、ホスト名などを検索します。 ここに示すように、それはAngryIPのウェブサイトからダウンロードすることができます:

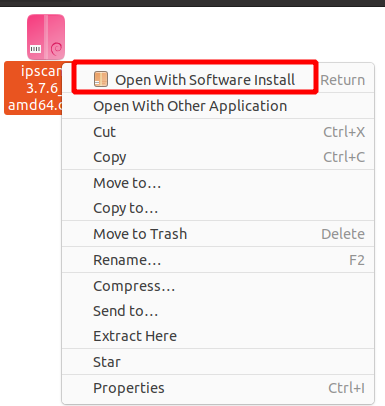

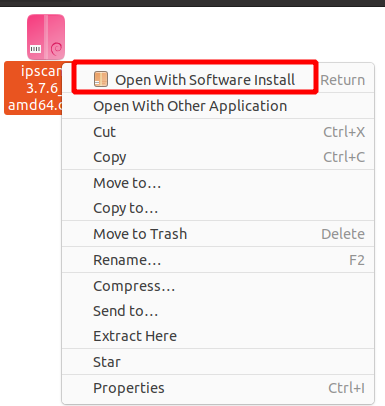

ファイルをダウンロードした後、ソフトウェアのインストールでそれを開きます。 AngryIpは、javaがシステムにインストールされている必要があります。 システムにjavaがまだインストールされていない場合は、ソフトウェアのインストールプロセスと共に自動的にインストールされます。

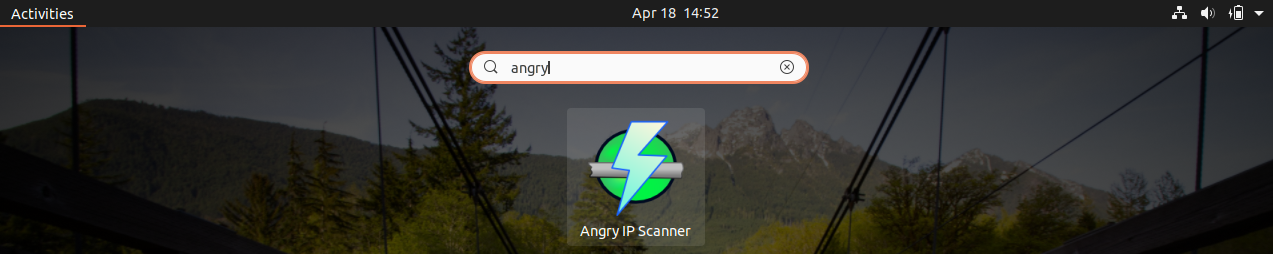

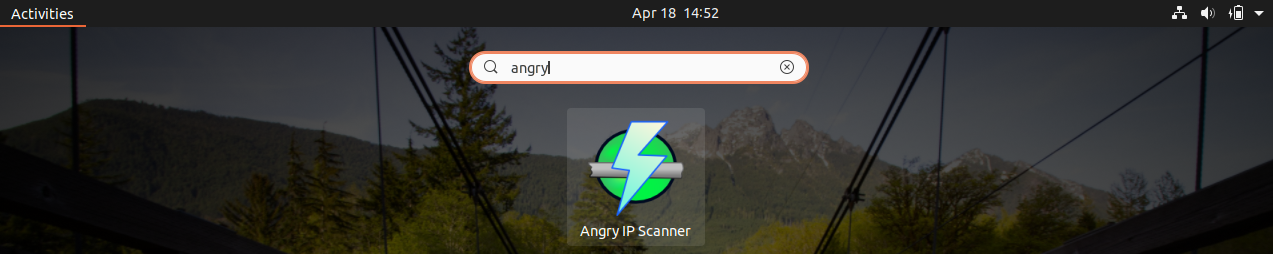

インストールが完了した後、AngryIPスキャナは、アプリケーションメニューから次のように起動することができます:

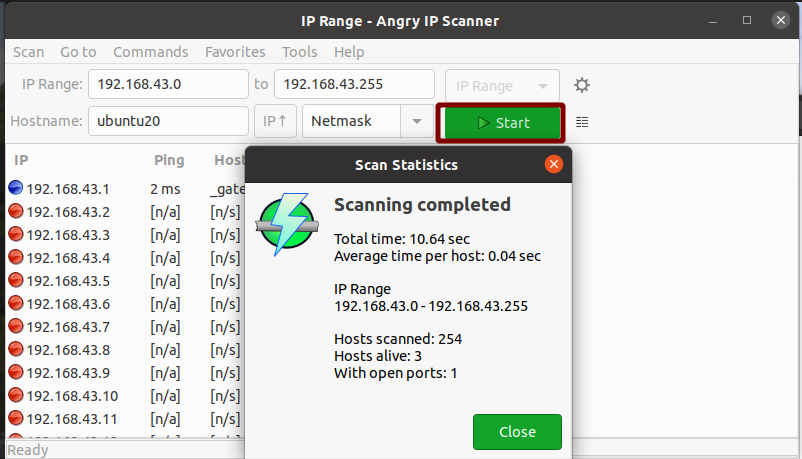

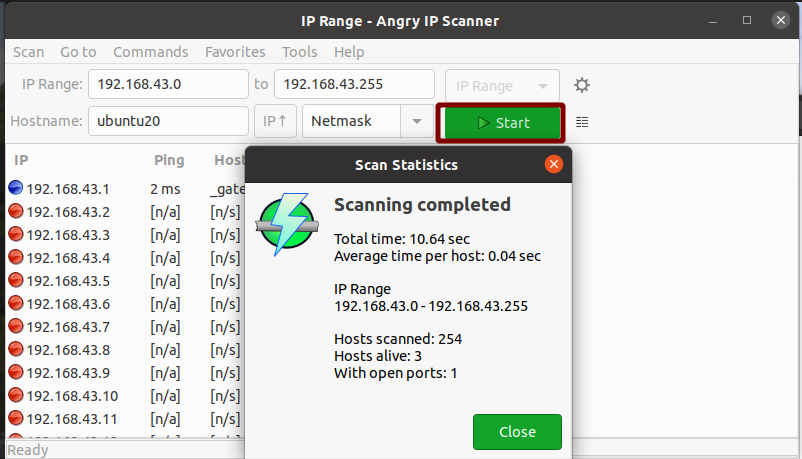

デフォルトでは、ネットワークのIP範囲が自動的に取得されます。 ちょうどスキャンを始めるために開始ボタンを押して下さい。 LANをスキャンした後の出力例を以下に示します:

はい、それはネットワークスキャンのためのAngryIPを使用するには、この簡単です。 これは、生きているホストと開いているポートの数が表示されます。

結論

このガイドでは、ネットワークをスキャンするさまざまな方法を見てきました。 組織のIT部門のような大規模なデバイスネットワークがある場合は、評判の良いベンダーのファイアウォール製品を使用することをお勧めします。 エンタープライズファイアウォールには、ネットワークに対するより多くの機能と制御があります。 ファイアウォールを使用すると、複数のサブネットを持つ大規模なネットワークをスキャンするだけでなく、帯域幅の使用量を制限し、ユーザーとサービスをブ