ファイアウォールとは何ですか?

ファイアウォールとは、ネットワークへの不正アクセスを防止するソフトウェアまたはフ 脅威を特定してブロックするための一連のルールを使用して、着信トラフィックと発信トラフィックを検査します。

ファイアウォールは個人設定と企業設定の両方で使用されており、多くのデバイスにはMac、Windows、Linuxコンピュータを含む一つの組み込みが付属しています。 それらは広くネットワークセキュリティの不可欠な構成要素と考えられています。

ファイアウォールが重要なのはなぜですか?

ファイアウォールは、現代のセキュリティ技術に大きな影響を与えており、依然として広く使用されているため、重要です。 彼らは、ネットワークが複雑さの増加に対処できる新しいセキュリティ方法を必要としていたインターネットの初期の頃に最初に登場しました。 その後、ファイアウォールは、現代のコンピューティングの中心的なアーキテクチャであるクライアントサーバモデルにおけるネットワー ほとんどのデバイスは、トラフィックを検査し、脅威を軽減するためにファイアウォールまたは密接に関連するツールを使用しています。

使用

ファイアウォールは、企業と消費者の両方の設定で使用されます。 現代の組織は、他のサイバーセキュリティデバイスと一緒にセキュリティ情報およびイベント管理(SIEM)戦略にそれらを組み込 これらは、外部の脅威から保護するために組織のネットワーク境界にインストールすることも、セグメント化を作成して内部の脅威から保護するた

ファイアウォールは、即時の脅威防御に加えて、重要なロギングと監査機能を実行します。 これらはイベントの記録を保持し、管理者がパターンを特定してルールセットを改善するために使用できます。 ルールは、常に進化するサイバーセキュリティの脅威に追いつくために定期的に更新する必要があります。 ベンダーは新しい脅威を発見し、できるだけ早くそれらをカバーするためのパッチを開発します。

単一のホームネットワークでは、ファイアウォールはトラフィックをフィルタリングし、侵入をユーザーに警告することができます。 これらの接続タイプは静的IPアドレスを使用するため、デジタル加入者線(DSL)やケーブルモデムなどの常時接続に特に便利です。 彼らは、多くの場合、ウイルス対策アプリケーションと一緒に使用されています。 パーソナルファイアウォールは、企業のものとは異なり、通常、様々な製品のコレクションとは対照的に、単一の製品です。 これらは、ファイアウォールファームウェアが埋め込まれたソフ ハードウェア/ファームウェアファイアウォールは、多くの場合、家庭内のデバイス間の制限を設定するために使用されます。

ファイアウォールはどのように機能しますか?

ファイアウォールは、外部ネットワークとそれが保護するネットワークとの間の境界を確立します。 これは、ネットワーク接続を介してインラインに挿入され、保護されたネットワークに出入りするすべてのパケ 検査時には、事前に設定された一連のルールを使用して、良性パケットと悪意のあるパケットを区別します。

“パケット”という用語は、インターネット転送用にフォーマットされたデータの部分を指します。 パケットには、データ自体と、データがどこから来たかなどのデータに関する情報が含まれています。 ファイアウォールでは、このパケット情報を使用して、特定のパケットがルールセットに準拠しているかどうかを判断できます。 そうでない場合、パケットは保護されたネットワークに入ることが禁止されます。

ルールセットは、パケットデータによって示されるいくつかのものに基づいています。:

- 彼らの目的地。

これらの特性は、ネットワークの異なるレベルで異なって表現される可能性があります。 パケットがネットワークを通過するとき、それはそれを送信する場所をプロトコルに伝えるために何度か再フォーマットされます。 異なるネットワークレベルでパケットを読み取るために、異なるタイプのファイアウォールが存在します。

ファイアウォールの種類

ファイアウォールは、データのフィルタリング方法または保護システムによって分類されます。

それらが保護するものによって分類するとき、二つのタイプは次のとおりである:ネットワークベースおよびホストベース。 ネットワークベースのファイアウォールは、ネットワーク全体を保護し、多くの場合、ハードウェアです。 ホストベースのファイアウォールは、ホストと呼ばれる個々のデバイスを保護し、多くの場合ソフ

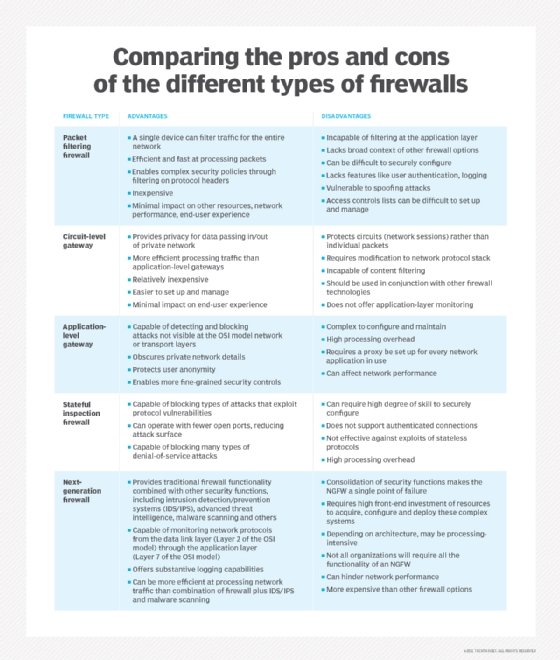

フィルタリング方法で分類する場合、主なタイプは次のとおりです:

- パケットフィルタリングファイアウォールは、パケットを単独で検査し、パケットのコンテクストを認識しません。

- ステートフルインスペクションファイアウォールは、あるパケットが別のパケットに関連しているかどうかを判断するために、ネットワー

- プロキシファイアウォール(別名アプリケーションレベルのゲートウェイ)は、Open Systems Interconnection(OSI)参照モデルのアプリケーション層でパケットを検査します。

- 次世代ファイアウォール(NGFW)は、多層アプローチを使用して、エンタープライズファイアウォール機能を侵入防止システム(IPS)およびアプリケーション制御と統合

リスト内の各タイプは、前のタイプよりも高いレベルのコンテキストを持つトラフィックを調べます。

パケットフィルタリングファイアウォール

パケットがパケットフィルタリングファイアウォールを通過すると、その送信元アドレスと宛先ア パケットがファイアウォールのルールセットに準拠していない場合、パケットはドロップされ、つまり宛先に転送されません。 たとえば、ファイアウォールがTelnetアクセスをブロックするルールで構成されている場合、ファイアウォールは、Telnetサーバーアプリケーションがリッスンしていたポート番号23であるTransmission Control Protocol(TCP)ポート宛てのパケットをドロップします。

パケットフィルタリングファイアウォールは、主にOSI参照モデルのネットワーク層で動作しますが、トランスポート層は送信元ポート番号と宛先ポート番号を取得するために使用されます。 各パケットを個別に検査し、特定のパケットが既存のトラフィックストリームの一部であるかどうかはわかりません。

パケットフィルタリングファイアウォールは効果的ですが、各パケットを分離して処理するため、IPスプーフィング攻撃に対して脆弱であり、主にステートフルインスペクションファイアウォールに置き換えられています。

ステートフルインスペクションファイアウォール

ステートフルインスペクションファイアウォール–ダイナミックパケットフィルタリングファイアウォールとも呼ばれます-時間の経過とともに通信パケットを監視し、着信パケットと発信パケットの両方を調べます。

このタイプは、開いているすべての接続を追跡するテーブルを維持します。 新しいパケットが到着すると、パケットヘッダ内の情報を状態テーブル(有効な接続のリスト)と比較し、パケットが確立された接続の一部であるかどう そうであれば、パケットはそれ以上の分析なしに通過される。 パケットが既存の接続と一致しない場合は、新しい接続に設定されたルールに従って評価されます。

ステートフルインスペクションファイアウォールは非常に効果的ですが、サービス拒否(DoS)攻撃に対して脆弱である可能性があります。 DoS攻撃は、このタイプが一般的に安全であると想定している確立された接続を利用することによって機能します。

Application layer and proxy firewalls

このタイプは、プロキシベースまたはリバースプロキシファイアウォールとも呼ばれます。 これらは、アプリケーション層のフィルタリングを提供し、パケットのペイロードを調べて、有効な要求とデータの有効な要求として偽装された悪意のあるコードを区別することができます。 Webサーバーに対する攻撃が一般的になるにつれて、アプリケーション層での攻撃からネットワークを保護するためのファイアウォールが必要であるこ パケットフィルタリングおよびステートフル検査ファイアウォールは、アプリケーション層でこれを行うことはできません。

このタイプはペイロードの内容を検査するため、セキュリティエンジニアはネットワークトラフィックをより詳細に制御できます。 たとえば、特定のユーザーからの特定の着信Telnetコマンドを許可または拒否できますが、他のタイプは特定のホストからの一般的な着信要求のみを制御で

このタイプがプロキシサーバー上に存在する場合、プロキシファイアウォールになり、攻撃者がネットワークが実際にどこにあるかを発見するのが難しくなり、さらに別のセキュリティ層が作成されます。 クライアントとサーバーの両方が、アプリケーション層ファイアウォールをホストするプロキシサーバーである仲介者を介してセッシ 外部クライアントが内部サーバーへの接続を要求するたびに、またはその逆も要求するたびに、クライアントは代わりにプロキシとの接続を開きます。 接続要求がファイアウォールルールベースの条件を満たしている場合、プロキシファイアウォールは要求されたサーバーへの接続を開きます。

アプリケーション層フィルタリングの主な利点は、既知のマルウェアや特定のwebサイトなどの特定のコンテンツをブロックし、Hypertext Transfer Protocol(HTTP)、File Transfer Protocol(FTP)、ドメインネームシステム(DNS)などの特定のアプリケーションやプロトコルが悪用されていることを認識できることです。 アプリケーション層のファイアウォールルールは、特定のアプリケーションによるファイルの実行やデータの処理を制御するためにも使用できます。

次世代ファイアウォール(NGFW)

このタイプは、他のタイプと追加のセキュリティソフトウェアやデバイスがバンドルされている組み合わせです。 各タイプには独自の長所と短所があり、いくつかはOSIモデルの異なる層でネットワークを保護します。 NGFWの利点は、各タイプの強みを組み合わせて、各タイプの弱点をカバーすることです。 NGFWは、多くの場合、単一のコンポーネントとは対照的に、一つの名前の下に技術の束です。

現代のネットワーク周辺には非常に多くのエントリポイントと異なるタイプのユーザーがいるため、ホストでのより強力なアクセス制御とセキュリテ この多層アプローチの必要性は、Ngfwの出現につながっています。

NGFWは、従来のファイアウォール機能、アプリケーション認識、IPSの三つの重要な資産を統合しています。 第一世代のファイアウォールへのステートフル検査の導入と同様に、Ngfwはファイアウォールの意思決定プロセスに追加のコンテキストをもたらします。

NGFWsは、ネットワークアドレス変換(NAT)、Uniform Resource Locator(URL)ブロッキング、仮想プライベートネットワーク(Vpn)などの従来のエンタープライズファイアウォールの機能と、第一世代の製品には伝統的に見られないQuality of service(QoS)機能と機能を組み合わせたものである。 NGFWsは、Secure Sockets Layer(SSL)およびSecure Shell(SSH)検査、および評判ベースのマルウェア検出を含むことにより、インテントベースのネットワーキングをサポートしています。 NGFWsはまた、パケットの内容を確認し、マルウェアを防止するために、ディープパケット検査(DPI)を使用しています。

NGFW、または任意のファイアウォールが他のデバイスと組み合わせて使用される場合、それは統一された脅威管理(UTM)と呼ばれます。

脆弱性

あまり高度ではないファイアウォール–例えばパケットフィルタリング-は、パケットを完全に調べるためにDPIを使用しないため、より高レベルの攻撃に対して脆弱である。 NGFWはこの脆弱性に対処するために導入されました。 しかし、Ngfwは依然として課題に直面しており、進化する脅威に対して脆弱です。 このため、組織は、侵入検知システムや侵入防止システムなどの他のセキュリティコンポーネントとペアにする必要があります。 ファイアウォールが脆弱になる可能性のある最新の脅威の例は次のとおりです:

- 内部攻撃:組織は、境界ファイアウォールの上にある内部ファイアウォールを使用して、ネットワークを分割し、内部保護を提供できます。 攻撃が疑われる場合、組織はNGFW機能を使用して機密を監査できます。 すべての監査は、組織のネットワークを使用するためのベストプラクティスを概説した組織内のベースライン文書まで測定する必要があります。 内部的な脅威を示す可能性のある動作の例には、次のものがあります:

- プレーンテキストでの機密データの送信。

- 営業時間外のリソースアクセス。

- ユーザーによる機密リソースアクセスの失敗。

- サードパーティユーザネットワークリソースアクセス。

- 分散型サービス妨害(DDos)攻撃: DDoS攻撃は、トラフィックの洪水でターゲットまたはその周囲のインフラストラクチャを圧倒することにより、ターゲットネットワークの通常のトラフィ これは、攻撃トラフィックの源として複数の侵入先のコンピュータシステムを利用しています。 悪用されたマシンには、コンピュータや、モノのインターネット(IoT)デバイスなどのネットワークリソースが含まれます。 DDoS攻撃は、通常のトラフィックが目的の目的地に到着するのを防ぐ交通渋滞のようなものです。 DDoS攻撃を軽減する上で重要な関心事は、攻撃と通常のトラフィックを区別することです。 多くの場合、この攻撃の種類のトラフィックは、一見正当なソースから来る可能性があり、いくつかのセキュリティコンポーネントからのクロスチェッ

- マルウェア:マルウェアの脅威は多様で複雑で、セキュリティ技術とそれが保護するネットワークとともに絶えず進化しています。 IoTの台頭に伴い、ネットワークがより複雑で動的になるにつれて、ファイアウォールがそれらを防御することがより困難になります。

- パッチ適用/構成:ファイアウォールの構成が不十分であるか、ベンダーからの更新が欠落していると、ネットワークセキュリティに悪影響を及ぼ IT管理者は、セキュリティコンポーネントを積極的に維持する必要があります。

ファイアウォールベンダー

ファイアウォールを購入しようとしている企業は、ニーズを認識し、ネットワークアーキテクチャを理解する必要があります。 それらの異なるタイプに特化した多くの異なるタイプ、機能、およびベンダーがあります。 ここに少数の評判が良いNGFWの売り手はある:

- パロアルト:広範なカバレッジが、安くはありません。

- SonicWall:良い値とそれが働くことができるサイズの企業の範囲を持っています。 SonicWallに小さく、中型または大規模なネットワークのための解決がある。 その唯一の没落は、それがややクラウド機能に欠けているです。

- シスコ:NGFWのための機能の最大の幅が、どちらか安くはありません。

- ソフォス:中規模企業に適しており、使いやすいです。

- バラクーダ:まともな価値、優れた管理、サポートとクラウド機能。

- Fortinet:広範なカバレッジ、大きな価値といくつかのクラウド機能。

ネットワークセキュリティの未来

インターネットの初期の頃、&TのSteven M.Bellovinが最初にファイアウォールのメタファーを使用したとき、ネットワー これは、データセンター内のトラフィックの大部分がクライアントからサーバーへ、サーバーからクライアントへと流れていることを意味します。 しかし、ここ数年、仮想化やコンバージドインフラストラクチャなどの傾向により、東西のトラフィックが増加しているため、データセンター内の最大のトラ この変更に対処するために、一部の企業組織は、従来の3層データセンターアーキテクチャからさまざまな形式のリーフスパインアーキテクチャに移行しました。 このアーキテクチャの変更により、一部のセキュリティ専門家は、ファイアウォールはネットワークの安全性を維持する上で重要な役割を果たしていますが、効果が低下する危険性があると警告しています。 一部の専門家は、クライアントサーバモデルからの逸脱を完全に予測することさえあります。

潜在的な解決策の1つは、ソフトウェア定義周囲(SDP)の使用です。 SDPは、ファイアウォールよりも遅延が少ないため、仮想およびクラウドベースのアーキテクチャに適しています。 また、ますますid中心のセキュリティモデル内でも機能します。 これは、IPアドレスベースのアクセスではなく、ユーザーアクセスの保護に焦点を当てているためです。 SDPはゼロ信頼フレームワークに基づいています。