図:このブログ記事では、単一キー暗号化技術である対称暗号化と、秘密キーと公開キーのペアの暗号化キーを使用する公開キー暗号化とも呼ばれる非対称暗号化の違いについて説明します。

キーを送信するか、キーを送信しないかを指定します。 それが問題です。

今日使用されているデータ暗号化には、主に二つの形式があります: 対称暗号化および非対称暗号化。 毎日、webブラウザを使用したり、電子メールに応答したり、webサイトのフォームを送信したりすると、対称および非対称の暗号化プロセスが発生しています。 また、OpenSSL、key management servicesの経験があるか、暗号化された電子メールを送信したことがあるか、Microsoft WordまたはAdobe PDFファイルをパスワードで暗号化したことがあるため、対称

対称暗号化と非対称暗号化の違いと、これらのプロセスが日常的な安全な通信転送でどのように機能するかを理解することが重要です。 これらの用語が何を意味するのかを知ることができ、それらがどのように機能するか、さまざまな反復、その機能を認識し、機密情報の発信元を保護し、認証することに関して実装することがより推奨されるかを知ることができます。

このブログ記事では、対称暗号化と非対称暗号化の違いについて説明します。 最後に、これらの違いを要約し、機密データを保護するための関連する暗号化オプションについて説明します。

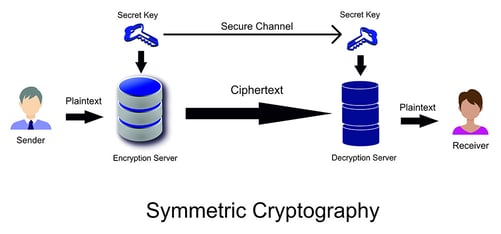

図:対称暗号化では、単一のキーを使用して情報を暗号化および復号化します。

対称暗号化とは何ですか?

対称暗号化は、単一の秘密暗号化キーを使用してデータを暗号化および復号化する、広く使用されているデータ暗号化技術です。

具体的には、データの暗号化前または復号後の状態である平文を暗号化し、データの暗号化後または復号前の状態である暗号文を復号するためにキーが使

対称暗号化は、最も広く使用されている暗号化技術の1つであり、ローマ帝国の時代にさかのぼる最も古い暗号化技術の1つでもあります。 彼の軍事通信を暗号化するためにそれを使用したJulius Caesar以外の名前にちなんで命名されたCaesarの暗号は、動作中の対称暗号化の有名な歴史的な例です。

対称暗号化の目的は、機密情報、秘密情報、または機密情報を保護することです。 これは、防衛、航空宇宙、銀行、ヘルスケア、および人、ビジネス、または組織の機密データを確保することが最も重要である他の産業を含む多くの主要産業で毎日使用されています。

グラフィック:これは対称暗号化プロセスの図です。

対称暗号化はどのように機能しますか?

対称暗号化は、ストリーム暗号またはブロック暗号のいずれかを使用してデータを暗号化および復号化することによって機能します。 ストリーム暗号は、平文を一度に1バイトずつ暗号文に変換し、ブロック暗号は、128、192、または256ビットなどの所定の鍵長を使用して、平文の単位またはブロ

対称暗号化を使用してデータを相互に転送する送信者と受信者は、送信者の場合は受信者と共有するデータを暗号化し、受信者の場合は送信者が共有する暗号化されたデータを復号化して読み取るとともに、必要な応答を暗号化するための秘密鍵を知っている必要があります。

対称暗号化の簡略化された例を次に示します: 送信者であるClaireが、受信者であるJacquelineに機密文書を送信したい場合、Claireは秘密鍵を使用してファイルを暗号化し、Jacquelineに送信します。 逆に、Jacquelineが文書に変更を加え、Claireと共有したい場合、彼女は同じキーを使用してファイルを再暗号化し、Claireに送り返し、Claireは同じキーを使用してファイルを復号化し、その内容にアクセスすると、プロセスが繰り返されます。

これは、対称暗号化がどのように機能するかを単純化するために使用される例にすぎないことに注意してください。 対称暗号化は、手動または自動で実行することができます。

対称暗号化は、送信者と受信者の間のデータの共有に限定されません。 対称的に暗号化された情報は、Claire、Jacqueline、同僚のFrank、上司、Jenniferなど、誰でもアクセスできます。 -誰が秘密鍵を知っています。 対称暗号化の成功と対称的に暗号化されたデータの完全性には、権限のない当事者から共有暗号化キーを隠すことが不可欠である理由があります。

図:対称暗号化の例には、ADVANCED Encryption Standard(AES)およびTLS/SSLプロトコルが含まれます。

対称暗号化のいくつかの例は何ですか?

対称暗号化の一般的な例には、次のものがあります:

- データ暗号化標準(DES)

- トリプルデータ暗号化標準(Triple DES)

- 高度な暗号化標準(AES)

- 国際データ暗号化アルゴリズム(IDEA)

- TLS/SSLプロトコル

128のブロック暗号を使用するAES暗号化データを暗号化および復号化するための192ビット、または256ビットは、今日使用されている最もよく知られており、効果的な対称暗号化技術の一つです。 そのため、政府、医療、銀行、およびその他の業界で機密情報、秘密情報、または機密情報を保護するために使用されています。 DES、Triple DES、IDEAよりも安全です。

DES暗号化は、ブルートフォース攻撃から機密情報を保護するのに長い間効果がなかったため、国立標準技術研究所(NIST)によって従来の対称暗号化アルゴ 実際には、NISTは完全に標準を撤回しており、そのより安全な兄、トリプルDES暗号化は、同じ運命を持つことになります。 現在も使用されていますが、Triple DES暗号化は、セキュリティ上の懸念が高まっているため、2023年にNISTによって撤回され、許可されていません。

IDEA暗号化は1990年代にDESの代替として開発されましたが、AESは最終的にはより安全であると考えられていました。 このアイデアは現在、オープンで自由なブロック暗号アルゴリズムであるため、誰でも使用できますが、今日では機密情報や極秘情報を保護するのに AES暗号化は、両方の目的のためのゴールドスタンダードです。

Transport Layer Security(TLS)とその前身であるSecure Sockets Layer(SSL)は、対称暗号化を使用しています。 基本的に、クライアントがサーバーにアクセスすると、セッションキーと呼ばれる一意の対称キーが生成されます。 これらのセッションキーは、特定の時点での特定のクライアント-サーバー-セッションでクライアントとサーバー間で共有されるデータの暗号化と復号化に使 新しいクライアントサーバーセッションでは、新しい一意のセッションキーが生成されます。

TLS/SSLは、対称暗号化だけでなく、対称暗号化と非対称暗号化の両方を使用して、クライアントサーバーセッションとその中で交換される情報のセキュリテ

図:対称暗号化の利点には、セキュリティ、速度、業界の採用と受け入れが含まれます。

対称暗号化のいくつかの利点は何ですか?

対称暗号化は、大量のデータを迅速に暗号化および復号化でき、実装が簡単であるため、今日使用されています。 使用するのは簡単で、そのAES反復は、利用可能なデータ暗号化の最も安全な形式の1つです。

さて、対称暗号化には非対称暗号化に比べていくつかの利点がありますが、このブログ記事では非対称暗号化について少し後で説明します。

対称暗号化のいくつかの利点は次のとおりです:

- セキュリティ: AESのような対称暗号化アルゴリズムは、ブルートフォース攻撃を使用してクラックするのに数十億年かかります。

- 速度:対称暗号化は、非対称暗号化と比較して鍵の長さが短く、相対的に単純であるため、実行がはるかに高速です。

- 業界の採用と受け入れ:AESのような対称暗号化アルゴリズムは、セキュリティと速度の利点のためにデータ暗号化のゴールドスタンダードとなっており、そのように、業界の採用と受け入れの数十年を享受してきました。

図:対称暗号化の欠点には、鍵配布メカニズムのセキュリティを確保する必要があることが含まれます。

対称暗号化のいくつかの欠点は何ですか?

対称暗号化の最大の欠点は、情報を暗号化および復号化するために単一の秘密暗号鍵を使用することです。

なぜ?

まあ、この秘密鍵がコンピュータ上の安全でない場所に格納されている場合、ハッカーはソフトウェアベースの攻撃を使用してそれにアクセスし、暗号化されたデータを復号化することができ、それによって対称暗号化の全目的を破る可能性があります。

さらに、ある当事者またはエンティティがある場所で暗号化し、別の当事者またはエンティティが別の場所で復号化している場合、鍵を送信する必

そのため、保管中および転送中の暗号化キーのセキュリティを確保することが重要です。 それ以外の場合は、ミッションクリティカル、安全性重視、または法的に保護されたデータにアクセスするために、独立した州主催のサイバー攻撃者の連

対称暗号化を使用する唯一の他の欠点は、非対称暗号化と比較してセキュリティの有効性であり、一般的には対称暗号化よりも安全であると考えら

しかし、非対称暗号化は対称暗号化よりも安全ですか? 調べてみよう

図:非対称暗号化では、公開キーと秘密キーのペアを使用して機密情報を暗号化および復号化します。

非対称暗号化とは何ですか?

同じ秘密鍵を使用して機密情報を暗号化および復号化する対称暗号化とは異なり、公開鍵暗号または公開鍵暗号化とも呼ばれる非対称暗号化は、送信者と受信者の機密データを暗号化および復号化するために数学的にリンクされた公開鍵と秘密鍵のペアを使用します。

対称暗号化と同様に、平文は暗号文に変換され、暗号化と復号化の間はそれぞれ暗号文に変換されます。 主な違いは、2つの一意のキーペアが非対称にデータを暗号化するために使用されることです。

グラフィック:これは非対称暗号化プロセスの図です。

非対称暗号化はどのように機能しますか?

非対称暗号化の簡略化された例を次に示します: 送信者であるClaireと受信者であるJacquelineが継続的に機密ファイルを相互に送受信したい場合、ClaireとJacquelineはそれぞれの一意の公開鍵をお互いに提供します。 ClaireはJacquelineのみを対象としているため、Jacquelineの公開鍵を使用してファイルを暗号化し、ファイルをJacquelineに送信します。 ファイルを受信すると、Jacquelineはファイルを復号化し、その内容にアクセスするために、Jacqueline以外の誰もそれを知らないことを意味する秘密鍵–キーワード「private」を使 Jacqueline以外の誰もJacquelineの秘密鍵を知らないので、Jacqueline以外の誰もClaireでさえこのファイルを解読することはできません。 JacquelineがファイルをClaireに送り返したい場合も同じプロセスが適用されます。 JacquelineはそれをClaireの公開鍵と結び付け、Claireは彼女の秘密鍵を使用してファイルを復号化します。

これは非対称暗号化の単純化であることに注意してください。 対称暗号化と同様に、非対称暗号化は手動または自動で実行することができます。

さて、非対称暗号化が対称暗号化よりも安全であるとどのように見なすことができるかを見ていますか? これは興味深い質問ですが、技術的には、対称暗号化と非対称暗号化のどちらがより安全であるかは、鍵のサイズと暗号化鍵を格納または送信するメデ

非対称暗号化が対称暗号化よりも安全であると見なされる理由の1つは、非対称暗号化とは異なり、2つ以上の当事者間で同じ暗号化-復号化キーを交換する必要がないことです。 はい、公開鍵は交換されますが、非対称暗号システムでデータを共有するユーザーは一意の公開鍵と秘密鍵のペアを持っており、その公開鍵は暗号化のみに使用されるため、ハッカーが知られていても不正な復号化のリスクはありません。なぜなら、秘密鍵が秘密にされていると仮定すると、ハッカーはユーザーの秘密鍵を知らず、暗号化されたデータを復号化できないからです。

非対称暗号化では、対称暗号化とは異なり、デジタル署名認証も可能です。 基本的に、これには秘密鍵を使用してメッセージまたはファイルにデジタル署名することが含まれ、対応する公開鍵を使用して、これらのメッセージが正

図:非対称暗号化の例には、Rivest Shamir Adleman(RSA)とDigital Signature Algorithm(DSA)があります。

非対称暗号化のいくつかの例は何ですか?

非対称暗号化の例としては、次のものがあります:

- Rivest Shamir Adleman(RSA)

- デジタル署名アルゴリズム(DSA)を組み込んだデジタル署名標準(DSS)

- 楕円曲線暗号(ECC)

- Diffie-Hellman交換法

- TLS/SSLプロトコル

1977年に公開されたRSAは、非対称暗号化の最も古い例の1つです。 Ron Rivest、Adi Shamir、Leonard Adlemanによって開発されたRSA encryptionは、二つの大きなランダムな素数を乗算して公開鍵を生成し、これらの同じ素数を使用して秘密鍵を生成します。 情報は公開鍵を使用して暗号化され、秘密鍵を使用して復号化されます。

デジタル署名アルゴリズム(DSA)を組み込んだDSSは、非対称デジタル署名認証の完璧な例です。 送信者の秘密鍵はメッセージまたはファイルにデジタル署名するために使用され、受信者は送信者の対応する公開鍵を使用して、署名が正しい送信者に由来するものであり、疑わしいソースや不正なソースではないことを確認します。

ECCは、非対称暗号化を実行するために、より小さなキーサイズと数学的楕円曲線を使用するRSAの代替手段です。 実際、人気のある暗号通貨ビットコインは、Ecc(正確には楕円曲線デジタル署名アルゴリズム(ECDSA))を使用して、取引にデジタル署名し、資金が許可されたユー ECCは鍵と署名の生成の点でRSAよりもはるかに高速であり、多くの人が非対称暗号化の将来、主にwebトラフィックと暗号化だけでなく、他のアプリケーシ

diffie-Hellmanは、暗号化の最大のブレークスルーの一つであり、会ったことのない二人の当事者が、公開された安全でない通信チャネルを介して公開鍵と秘密鍵のペアを交換するために使用できる鍵交換方法です。 Diffie-Hellman以前は、お互いの通信を暗号化しようとする2つの当事者は、両方の当事者がお互いの暗号化されたメッセージを解読できるように、暗号化キーを物理的に事前に交換しなければなりませんでした。 Diffie-Hellmanは、第三者が通常機密情報と暗号化キーを抽出する公開通信チャネルを介してこれらのキーを安全に交換できるようにしました。

TLS/SSLは、クライアントとサーバーが対称暗号化キーを生成している間、非対称暗号化を使用して安全なクライアントとサーバーのセッションを確立します。 これはTLSハンドシェイクと呼ばれます。 TLSハンドシェイクが完了すると、クライアントサーバーセッションキーを使用して、そのセッションで交換される情報が暗号化されます。

図:非対称暗号化の利点には、デジタル署名認証と復号化キーのプライバシーによるセキュリティの強化が含まれます。

非対称暗号化のいくつかの利点は何ですか?

非対称暗号化を使用する利点は次のとおりです:

- キーの配布は必要ありません: 鍵の流通チャネルを確保することは、長い間、暗号化の頭痛の種でした。 非対称暗号化は、鍵の配布を完全に排除します。 必要な公開鍵は公開鍵サーバーを介して交換され、公開鍵の開示は、秘密鍵を導出するために使用することができないため、暗号化されたメッセージのセキ

- 秘密鍵の交換は必要ありません:非対称暗号化では、秘密鍵は安全な場所に保存されたままにしておく必要があります。 基本的に、機密情報を復号化するために必要なキーは、潜在的に侵害された通信チャネルを介して交換されることはありませんし、それは暗号化されたメ

- デジタル署名/メッセージ認証:非対称暗号化では、送信者は秘密鍵を使用して、信頼されていない第三者ではなく、メッセージまたはファイルが送信されたことをデジタル署名して検証することができます。

非対称暗号化には問題がないように見えるかもしれません。 つまり、非対称暗号化が非常に安全である場合、なぜ対称暗号化を選択するのですか?

一言:スピード。

図:非対称暗号化の欠点には、対称暗号化と比較して実行が遅くなることがあります。

非対称暗号化のいくつかの欠点は何ですか?

非対称暗号化の主な欠点は、非対称暗号化の計算が対称暗号化の計算よりもはるかに複雑になる傾向があることは言うまでもありません。

なぜ? 理論的には、公開鍵を使用して秘密鍵を解読することができるため、数学的にリンクされていますが、非対称暗号化は非常に長い鍵の長さを使用して、

だから、簡単に言えば、対称暗号化は非対称暗号化よりも高速です。 非対称暗号化はセキュリティのために速度を犠牲にし、対称暗号化は速度のためにセキュリティを犠牲にします。

さて、これは対称暗号化が安全ではないと言うことではありませんが、非対称暗号化の基盤は、管理が不十分な対称暗号化暗号システム内にまだ存

図:対称暗号化と非対称暗号化の「鍵」の違いをまとめてみましょう。

: 主な違いの概要

対称暗号化と非対称暗号化の主な違いは、速度とセキュリティの設定です。 一般的に言えば、対称暗号化はより高速で簡単ですが、非対称暗号化よりも安全性が低いと見なされることがよくあります。 しかし、我々が議論したように、暗号化は本当に二つのことに沸きます:キーサイズと暗号化キーを格納するメディアのセキュリティ。

対称暗号化は、キーの長さが短いため、実行がはるかに高速です。 非対称暗号化は、長い鍵の長さと複雑なアルゴリズムのために、ネットワークをぼかす傾向があります。 これらは、どのタイプの暗号化を使用するかを決定する際に考慮する価値のあるトレードオフです。

Trenton Systemsでは、AES準拠、Opal準拠、およびFIPSの形で、高性能サーバーおよびワークステーションでデータ暗号化ソリューションを提供しています-140-2-準拠の自己暗号化ドライブ(Sed)。

これを当社の技術パートナーであるFUTURA Cyberの暗号管理プラットフォーム(CMP)と組み合わせると、機密データに対する一般的な攻撃に耐えることができる安全で

データ暗号化を使用してデータの整合性を確保する方法の詳細については、今日私たちに連絡してください。

![]()