WhatsAppは人気があり、使いやすいメッセージングプログラムです。 これは、プライベートメッセージを維持するために、エンドツーエンドの暗号化の使用のようないくつかのセキュリティ機能を備えています。 しかし、WhatsAppを標的としたハッキングは、あなたのメッセージや連絡先のプライバシーを侵害する可能性があります。

WhatsAppがハッキングされる8つの方法があります。

1. GIFを介したリモートコード実行

2019年10月、セキュリティ研究者のAwakenedは、whatsappの脆弱性を明らかにし、ハッカーがGIF画像を使用してアプリを制御できるようにしました。 ハックは、ユーザーがメディアファイルを送信するためにギャラリービューを開いたときのWhatsAppが画像を処理する方法を利用して動作します。

これが発生すると、アプリはGIFを解析してファイルのプレビューを表示します。 GIFファイルは、複数のエンコードされたフレームを持っているため、特別です。 これは、コードを画像内に隠すことができることを意味します。

ハッカーが悪意のあるGIFをユーザーに送信した場合、ユーザーのチャット履歴全体を侵害する可能性があります。 ハッカーは、ユーザーが誰にメッセージを送っていたのか、何を言っていたのかを見ることができます。 また、WhatsAppを介して送信されたユーザーのファイル、写真、ビデオを見ることもできます。

この脆弱性は、Android8.1および9で2.19.230までのWhatsAppのバージョンに影響を与えました。 幸いなことに、Awakenedは責任を持って脆弱性を開示し、WhatsAppを所有するFacebookはこの問題にパッチを当てました。 この問題から自分自身を安全に保つためには、WhatsAppをバージョン2.19に更新する必要があります。244以上

2. ペガサス音声通話攻撃

2019年初頭に発見された別のWhatsAppの脆弱性は、Pegasus voice call hackでした。

この恐ろしい攻撃により、ハッカーはターゲットにWhatsApp音声通話をかけるだけでデバイスにアクセスすることができました。 ターゲットが呼び出しに応答しなかった場合でも、攻撃はまだ有効である可能性があります。 そして、ターゲットは、マルウェアが自分のデバイスにインストールされていることを認識していないかもしれません。

これはバッファオーバーフローと呼ばれる方法で機能しました。 これは、攻撃が意図的にあまりにも多くのコードを小さなバッファに入れて、”オーバーフロー”し、アクセスできない場所にコードを書き込む場所です。 ハッカーが安全な場所でコードを実行できる場合、悪意のある手順を実行する可能性があります。

この攻撃は、ペガサスと呼ばれる古いよく知られたスパイウェアをインストールしました。 これにより、ハッカーは電話、メッセージ、写真、ビデオのデータを収集することができました。 それはそれらが録音を取るために装置のカメラおよびマイクロフォンを活動化させる。

この脆弱性は、Android、iOS、Windows10Mobile、およびTizenデバイスに適用されます。 これは、アムネスティ-インターナショナルのスタッフや他の人権活動家をスパイしたと非難されているイスラエルの会社NSOグループによって使用され ハックのニュースが壊れた後、WhatsAppはこの攻撃から保護するために更新されました。

AndroidでWhatsAppバージョン2.19.134以前、iOSでバージョン2.19.51以前を実行している場合は、すぐにアプリを更新する必要があります。

3. 社会的に設計された攻撃

WhatsAppが脆弱であるもう一つの方法は、社会的に設計された攻撃によるものです。 これらは、情報を盗むか、誤った情報を広めるために人間の心理学を悪用します。

Check Point Researchというセキュリティ会社が、FakesAppと名付けたそのような攻撃を明らかにしました。 これにより、人々はグループチャットで引用機能を悪用し、他の人の返信のテキストを変更することができました。 基本的に、ハッカーは他の正当なユーザーからのものと思われる偽の声明を植える可能性があります。

研究者はWhatsApp通信を解読することでこれを行うことができます。 これにより、モバイル版とWhatsAppのweb版の間で送信されたデータを見ることができました。

そして、ここから、彼らはグループチャットで値を変更することができます。 その後、彼らは他の人になりすまし、彼らからのように見えたメッセージを送信することができます。 彼らはまた、返信のテキストを変更することができます。

これは、詐欺や偽のニュースを広めるために心配する方法で使用することができます。 この脆弱性は2018で開示されましたが、ZNetによると、2019のラスベガスで開催されたBlack Hat conferenceで研究者が話した時点ではまだパッチが適用されていませんでし

4. メディアファイルのジャッキング

メディアファイルのジャッキングは、WhatsAppとTelegramの両方に影響します。 この攻撃は、アプリが写真やビデオなどのメディアファイルを受信し、それらのファイルをデバイスの外部ストレージに書き込む方法を利用します。

攻撃は、明らかに無害なアプリの中に隠されたマルウェアをインストールすることから始まります。 これにより、TelegramまたはWhatsAppの着信ファイルを監視できます。 新しいファイルが入ってくると、マルウェアは実際のファイルを偽のファイルと交換することができます。 この問題を発見したシマンテックは、人々を詐欺したり、偽のニュースを広めるために使用される可能性があることを示唆しています。

この問題のための迅速な修正があります。 WhatsAppでは、設定を見て、チャット設定に移動する必要があります。 次に、ギャラリーに保存オプションを見つけて、それがオフに設定されていることを確認してください。 これにより、この脆弱性から保護されます。 ただし、この問題の真の修正には、アプリ開発者が将来的にアプリがメディアファイルを処理する方法を完全に変更する必要があります。

5. FacebookはWhatsAppチャットをスパイすることができます

ブログ記事では、WhatsAppはエンドツーエンドの暗号化を使用しているため、FacebookがWhatsAppコンテンツを読むことは不可能であることを暗示しています:

“あなたとあなたのメッセージの人々がWhatsAppの最新バージョンを使用している場合、あなたのメッセージはデフォルトで暗号化されています。 私たちは今後数ヶ月でFacebookとのより多くの調整としても、あなたの暗号化されたメッセージはプライベート滞在し、誰もそれらを読むこ WhatsAppではなく、Facebookではなく、他の誰もいません。”

しかし、開発者Gregorio Zanonによると、これは厳密には真実ではありません。 WhatsAppがエンドツーエンドの暗号化を使用しているという事実は、すべてのメッセージがプライベートであることを意味するものではありません。 IOS8以降のようなオペレーティングシステムでは、アプリは”共有コンテナ”内のファイルにアクセスできます。”

FacebookとWhatsAppの両方のアプリは、デバイス上で同じ共有コンテナを使用します。 また、チャットは送信時に暗号化されますが、発信元のデバイスでは必ずしも暗号化されません。 これは、FacebookアプリがWhatsAppアプリから情報をコピーする可能性があることを意味します。

明確にするために、FacebookがプライベートWhatsAppメッセージを表示するために共有コンテナを使用しているという証拠はありません。 しかし、彼らがそうする可能性があります。 でも、エンドツーエンドの暗号化で、あなたのメッセージは、Facebookのすべてを見て目からプライベートではないかもしれません。

6. 有料サードパーティアプリ

あなたは、安全なシステムへのハッキングのためだけに存在する市場でどのように多くの有料の法的アプリが生まれたか驚くでしょう。

これは、活動家やジャーナリストを標的とする抑圧的な体制と手を携えて働く大企業、またはあなたの個人情報を取得することを意図したサイバー犯罪者

SpyzieやmSPYのようなアプリは、あなたのプライベートデータを盗むためにあなたのWhatsAppアカウントに簡単に侵入することができます。

あなたがする必要があるのは、アプリを購入し、それをインストールし、ターゲットの携帯電話でそれを有効にすることです。 最後に、あなたは後ろに座ると、webブラウザからアプリのダッシュボードに接続し、メッセージ、連絡先、ステータスなどのプライベートWhatsAppデータにスヌープするこ しかし、明らかに私たちは実際にこれをやって誰に対しても助言します!

7. 偽のWhatsAppクローン

マルウェアをインストールするための偽のwebサイトのクローンを使用して、まだ世界中の多くのハッカーによって実装され これらのクローンサイトは、悪意のあるwebサイトと呼ばれています。

androidシステムへの侵入にもハッキング戦術が採用されました。 あなたのWhatsAppアカウントに侵入するには、攻撃者は最初に元のアプリに著しく似て見えるかもしれないWhatsAppのクローンをインストールしようとします。

たとえば、WhatsApp Pink詐欺のケースを取ります。 元のWhatsAppのクローン、それはピンクに標準的な緑のWhatsAppの背景を変更すると主張しています。 ここでは、それがどのように動作するかです。

疑うことを知らないユーザーは、アプリの背景色を変更するためのWhatsApp Pinkアプリをダウンロードするためのリンクを受け取ります。 アプリをインストールするとすぐに、アプリの背景色が実際にピンクに変更されますが、WhatsAppからだけでなく、携帯電話に保存されている他のすべてか

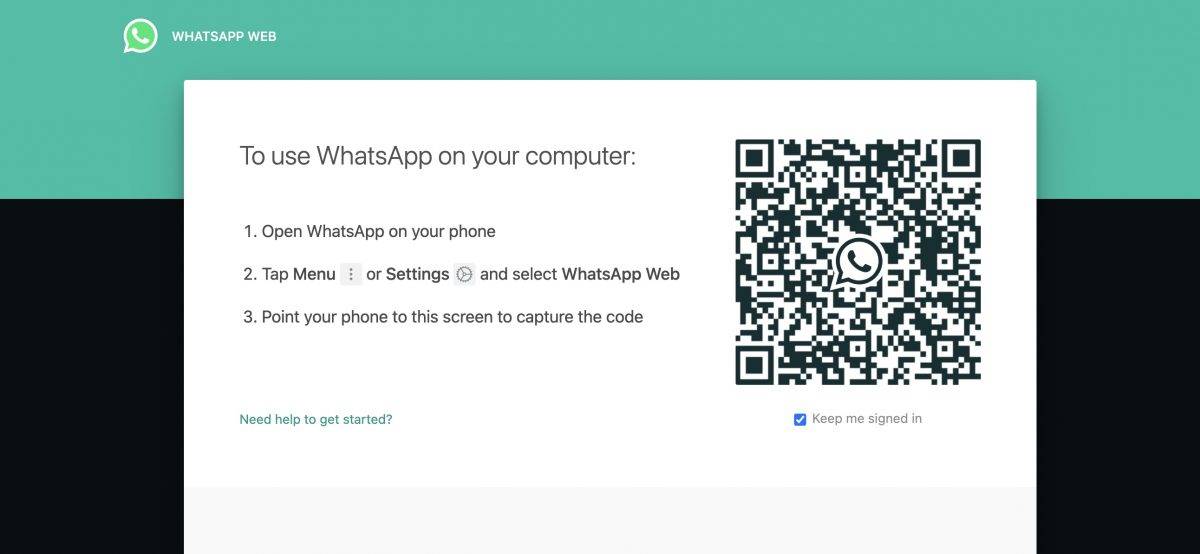

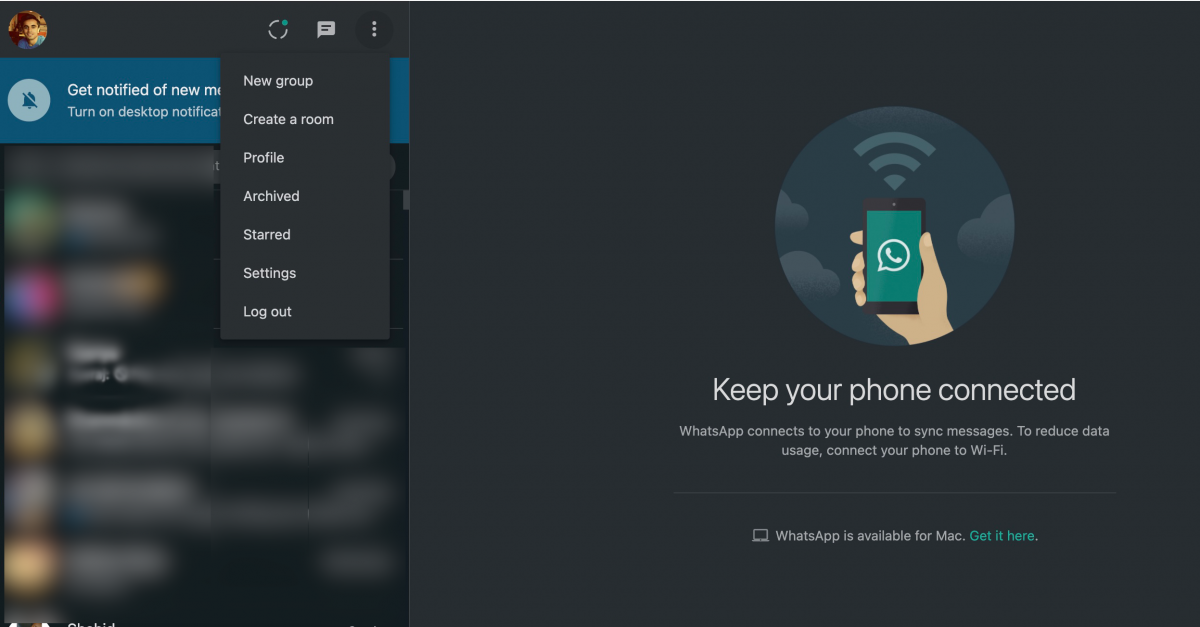

8. WhatsAppウェブ

WhatsApp Webは、コンピュータ上で自分の一日のほとんどを費やしている人のためのきちんとしたツールです。 彼らはメッセージングのために何度も何度も自分の携帯電話を拾う必要はありませんように、それは、そのようなWhatsAppユーザーへのアクセ 大画面とキーボードは、あまりにも全体的なより良いユーザーエクスペリエンスを提供します。

ただし、ここに注意点があります。 Web版と同じくらい便利なので、WhatsAppチャットに簡単に侵入することができます。 この危険性は、他の誰かのコンピュータでWhatsApp Webを使用しているときに発生します。

したがって、コンピュータの所有者がログイン中に[サインインしておく]ボックスを選択した場合、ブラウザを閉じた後もWhatsAppアカウントはサインインしたままになります。

コンピュータの所有者は、あまり問題なくあなたの情報にアクセスすることができます。

これを回避するには、出発する前にWhatsApp Webからログアウトすることを確認します。 しかし、彼らが言うように、予防は治療よりも優れています。 最善のアプローチは、完全のWhatsAppのwebバージョンのためにあなたのパソコン以外のものを使用しないようにすることです。

WhatsAppのセキュリティ問題を認識し続ける

WhatsAppが安全かどうかの詳細を学ぶには、WhatsAppセキュリティの脅威に関する知識を磨く必要があります。

これらは、WhatsAppがハッキングされる方法のほんの一例です。 これらの問題のいくつかは開示以来パッチが適用されていますが、他の問題はパッチが適用されていないため、警戒することが重要です。

ShaantはMUOのスタッフライターです。 コンピュータアプリケーションの卒業生、彼は平易な英語で複雑なものを説明するために書くための彼の情熱を使用しています。 研究したり書いたりしないとき、彼は良い本を楽しんだり、走ったり、友人と遊んだりすることができます。

Shaant Minhas

より