ben je nieuw bij Wireshark Packet Captures?

ik was daar-Ik heb mijn eerste pakketopnames ontvangen en werd gevraagd het te analyseren.

vertrouw me! Om deze vaardigheid te hebben-in staat zijn om te vertellen waar het probleem is door het lezen van een packet capture is een pluspunt voor u. Nu en in de toekomst!

na enige tijd krijg je een gevoel over de eerste stappen die te maken hebben met Wireshark en hoe je een eerste feedback geeft.

gebruik een aangepast Wireshark-profiel

toen ik Nieuw was bij Wireshark en nog nooit pakketopnames had geanalyseerd, was ik verloren.

ik herinner me de tijd omdat pakketanalyse een belangrijke rol werd als “Site Reliability Engineer”. En ik was er niet klaar voor.

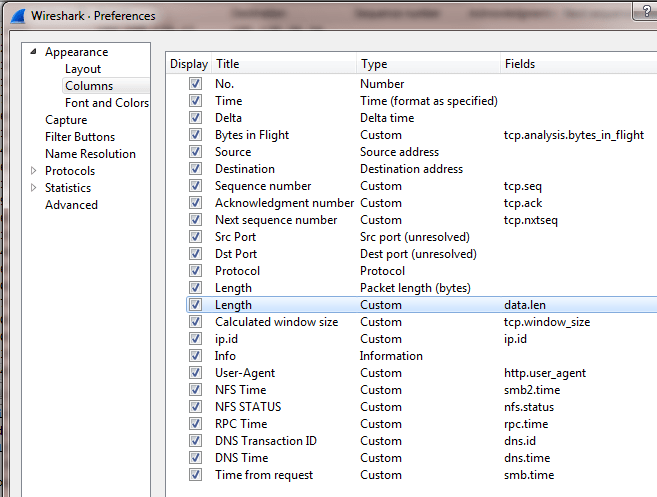

Wireshark opent uw bestand met het “standaard” profiel dat de Basiskolommen Pakket nummer, Tijd, bron, bestemming, Protocol, lengte, Info heeft.

in de loop van de tijd begreep ik dat het hebben van meer kolommen vanaf het begin tijd bespaart en ook helpt bij het oplossen van problemen.

zoals je kunt zien in de screenshot, heb ik verschillende kolommen toegevoegd. Sommige zijn erg belangrijk:

- Deltatijd = > het toont de deltatijd naar het vorige vastgelegde pakket

- Bytes tijdens de vlucht = > gegevens die zijn verzonden maar nog niet bevestigd

- volgnummer

- bevestigd nummer

- volgende volgnummer

door deze kolommen toe te voegen, kon ik tijd besparen bij het analyseren!

haal de eerste informatie uit de 3-Weg-Handshake

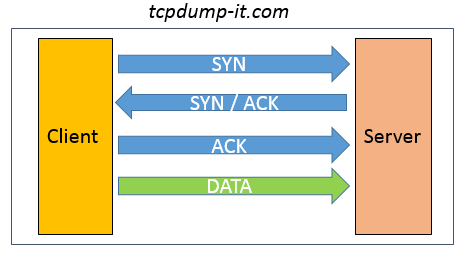

de 3-Weg-Handshake is de belangrijkste stap in TCP om een communicatie tot stand te brengen tussen client en server.

hier een korte samenvatting van hoe de handdruk eruit ziet:

- verzendt De Client een SYN-pakket met de Eerste Reeks Nummer naar de Server

- De Server acknowledge (ACK) het SYN-pakket (van de Cliënt) en zijn eigen SYN-pakket met de Initial Sequence Number

- De Opdrachtgever acknowledge (ACK) het SYN-pakket (van de Server)

- Nu de TCP-communicatie tot stand is gebracht en in staat om gegevens uit te wisselen

Tijdens de 3-Way Handshake er is veel nuttige informatie uitgewisseld tussen de Client en de Server.

naast bron-IP, bestemming-IP, bron-poort, bestemmingspoort, bron-MAC, bestemming-MAC kunt u ook:

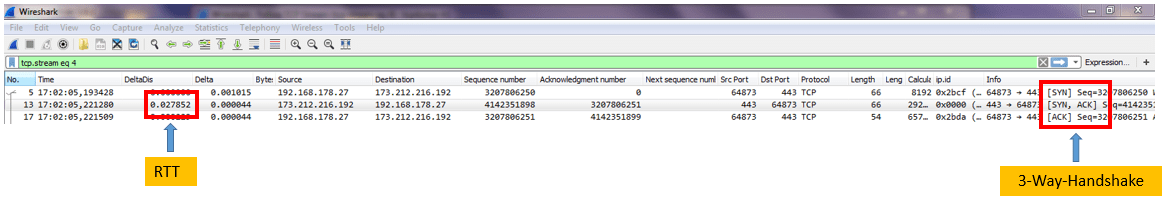

- RTT = > Round Trip Time tussen Client en Server

- TTL = > Time to live-met die waarde kunt u het aantal hops berekenen tussen Client en Server

- berekende venstergrootte => de grootte van de gegevens die kunnen worden ontvangen voordat ze bevestigd moeten worden

met slechts 3 pakketten kunt u een overzicht krijgen over uw TCP-communicatie.

Filter uw pakketopnames naar uw bestemmingsadres (voor benodigde filters gebruik mijn inleiding tot Wireshark – deel 2) en begin met analyseren.

vanaf nu gebruik ik als voorbeeld een TCP communicatie tussen mijn client in mijn privé netwerk en de tcpdump-it.com server (173.212.216.192).

Controleer hoeveel pakketten verloren zijn gegaan

aangezien ik aan de infrastructuurzijde werk, is mijn eerste doel om te begrijpen of het netwerk zich gedraagt zoals het zou moeten zijn.

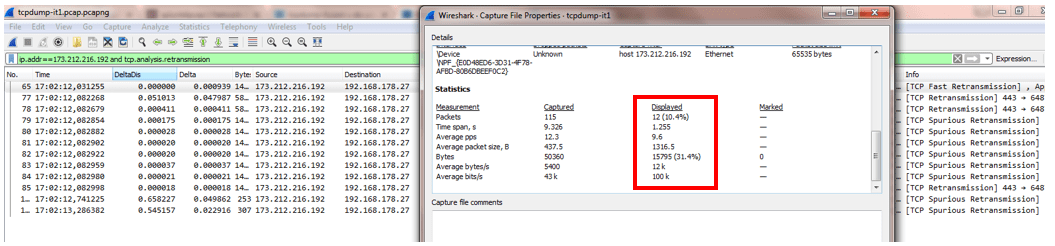

wanneer mij wordt gevraagd om een netwerkpakketopname te analyseren, is het een verplichte stap om het percentage pakketverlies (TCP-Hertransmissies) te begrijpen.

hiervoor gebruik ik het schermfilter “ip.addr = = 173.212.216.192 en tcp.analyse.doorgifte”. Het toont alle pakketten die opnieuw werden verzonden.

de volgende stap is het openen van de “Capture File Properties “onder de” Statistic ” tab.

onder de sectie Statistieken kunt u de kolommen “Captured” en “Displayed”zien.

de kolom ” weergegeven “is gebaseerd op uw schermfilter en toont de statistieken vergeleken met de” vastgelegde ” gegevens.

ik heb dit voorbeeld gebruikt om je een extreem geval te laten zien. U kunt zien dat er 10,4% pakketten opnieuw worden verzonden.

het hangt van vele factoren af hoeveel procent van het pakketverlies kritiek is. Er zijn verschillende meningen.

waarschijnlijk is geen antwoord correct, maar als het pakketverlies groter is dan 1% en een grote vertraging in de communicatie veroorzaakt, moet u beter beginnen met controleren.

Open de Expert informatie

Wiresharks Expert informatie is zeer nuttig en geeft u een idee van wat te controleren in de pakketopname.

in de Wireshark documentatie vind je het volgende statement “Take expert infos as a hint what’ s worth looking at, but not more”

dit is precies wat je zou moeten doen. Toen ik voor het eerst een pakketopname analyseerde, was de deskundige informatie zeer nuttig en gaf me hints in welke richting ik moest analyseren.

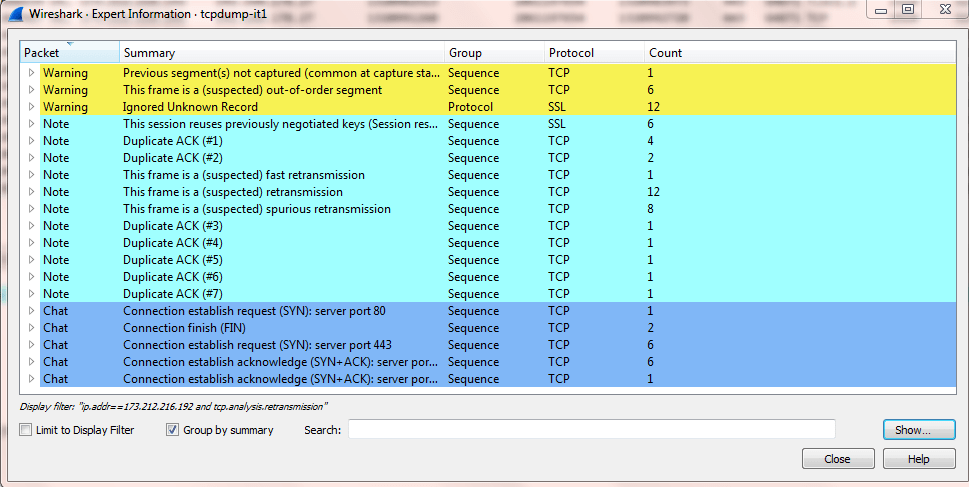

Ga naar het tabblad” Expert “en selecteer”Expert Information”. Er wordt een nieuw venster geopend:

in eerdere versies van Wireshark (v1) was het overzicht over de “waarschuwingen”, “opmerkingen”, “Chats” duidelijker.

went u aan het openen van de deskundige informatie. Het zal u absoluut helpen!kenmerken

Open de grafiek Rondreistijd

een korte samenvatting van wat Rondreistijd betekent:

RTT betekent de tijd tussen het verzenden van een pakket en het terugkomen van een antwoord.

voor onze packet captures analyse is het belangrijk om te begrijpen of er pakketten zijn met een hoge RTT.

dat zou betekenen dat we last hebben van een trage communicatie.

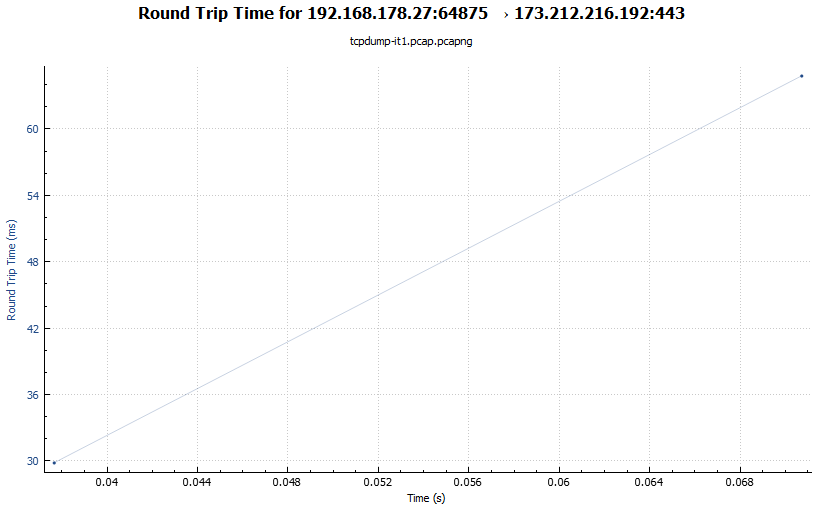

ga naar “Statistics” >> “TCP Stream Graphs” >> “Round Trip Time”.

de grafiek toont op de Y-as de RTT in ms terwijl de X-as de tijd toont dat de pakketopname in seconden werd uitgevoerd.

deze RTT-grafiek in mijn screenshot is niet significant, maar ziet er prima uit met een RTT van ongeveer 60 ms.

zoek naar spikes in de Y-as om langzame pakketten te identificeren!

samenvatting

Ik wil mijn zin herhalen die ik aan het begin van het bericht schreef:

om deze vaardigheid te hebben – in staat zijn om te vertellen waar het probleem is door het lezen van een packet capture is een pluspunt voor je.

als u sommige delen van dit bericht overweegt, zult u meer succesvol zijn in het analyseren van pakketopnames met Wireshark!

als u er meer over wilt weten, sluit u aan bij mijn Slack Workspace of stuur me een e-mail.

blijf op de hoogte en schrijf u in voor mijn nieuwsbrief!