Wat is een firewall?

een firewall is software of firmware die onbevoegde toegang tot een netwerk voorkomt. Het inspecteert inkomend en uitgaand verkeer met behulp van een reeks regels om bedreigingen te identificeren en te blokkeren.

Firewalls worden gebruikt in zowel persoonlijke als zakelijke instellingen, en veel apparaten worden geleverd met een ingebouwde, waaronder Mac, Windows en Linux-computers. Ze worden algemeen beschouwd als een essentieel onderdeel van netwerkbeveiliging.

Waarom zijn firewalls belangrijk?

Firewalls zijn belangrijk omdat ze een grote invloed hebben gehad op moderne beveiligingstechnieken en nog steeds op grote schaal worden gebruikt. Ze ontstonden voor het eerst in de begindagen van het internet, toen netwerken nieuwe beveiligingsmethoden nodig hadden die de toenemende complexiteit aankonden. Firewalls zijn sindsdien uitgegroeid tot de basis van netwerkbeveiliging in de client-server model – de centrale architectuur van de moderne computing. De meeste apparaten gebruiken firewalls – of nauw verwante tools-om verkeer te inspecteren en bedreigingen te beperken.

gebruikt

Firewalls worden gebruikt in zowel bedrijfs-als consumentenomgevingen. Moderne organisaties nemen ze op in een Siem-strategie (security information and event management), samen met andere cybersecurity-apparaten. Ze kunnen worden geïnstalleerd op de netwerkperimeter van een organisatie om te beschermen tegen externe bedreigingen, of binnen het netwerk om segmentatie te creëren en te beschermen tegen insider bedreigingen.

naast de bescherming tegen directe bedreigingen voeren firewalls belangrijke log-en auditfuncties uit. Ze houden gebeurtenissen bij, die door beheerders kunnen worden gebruikt om patronen te identificeren en regelsets te verbeteren. De regels moeten regelmatig worden bijgewerkt om gelijke tred te houden met de voortdurend evoluerende cyberbeveiligingsbedreigingen. Leveranciers ontdekken nieuwe bedreigingen en ontwikkelen patches om ze zo snel mogelijk te dekken.

In een enkel thuisnetwerk kan een firewall verkeer filteren en de gebruiker waarschuwen voor inbraken. Ze zijn vooral handig voor always-on verbindingen, zoals Digital Subscriber Line (DSL) of kabelmodem, omdat deze verbindingstypen statische IP-adressen gebruiken. Ze worden vaak gebruikt naast antivirus toepassingen. Persoonlijke firewalls, in tegenstelling tot zakelijke, zijn meestal een enkel product in tegenstelling tot een verzameling van verschillende producten. Het kan software zijn of een apparaat met ingebouwde firewall-firmware. Hardware / firmware firewalls worden vaak gebruikt voor het instellen van beperkingen tussen in-home apparaten.

Hoe werkt een firewall?

een firewall legt een grens tussen een extern netwerk en het netwerk dat het bewaakt. Het wordt inline ingevoegd over een netwerkverbinding en inspecteert alle pakketten die het bewaakte netwerk binnenkomen en verlaten. Als het inspecteert, het maakt gebruik van een set van vooraf geconfigureerde regels om onderscheid te maken tussen goedaardige en kwaadaardige pakketten.

de term “pakketten” verwijst naar gegevens die zijn opgemaakt voor internetoverdracht. Pakketten bevatten de gegevens zelf, evenals informatie over de gegevens, zoals waar het vandaan kwam. Firewalls kunnen deze pakketinformatie gebruiken om te bepalen of een bepaald pakket zich aan de regelset houdt. Als dit niet het geval is, wordt het pakket uitgesloten van toegang tot het bewaakte netwerk.

regelsets kunnen worden gebaseerd op verschillende dingen die door pakketgegevens worden aangegeven, waaronder:

- hun bron.

- hun bestemming.

- hun inhoud.

deze kenmerken kunnen op verschillende niveaus van het netwerk verschillend worden weergegeven. Als een pakket door het netwerk reist, wordt het meerdere malen opnieuw geformatteerd om het protocol te vertellen waar het naartoe moet worden gestuurd. Er bestaan verschillende soorten firewalls om pakketten te lezen op verschillende netwerkniveaus.

typen firewalls

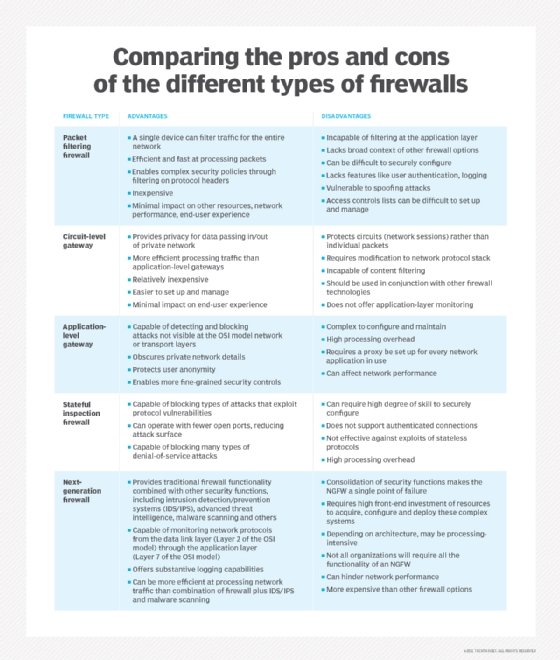

Firewalls worden gecategoriseerd door de manier waarop ze Gegevens filteren, of door het systeem dat ze beschermen.

wanneer ze worden gecategoriseerd op basis van wat ze beschermen, zijn de twee typen: netwerkgebaseerd en hostgebaseerd. Netwerk-gebaseerde firewalls bewaken hele netwerken en zijn vaak hardware. Host-gebaseerde firewalls bewaken individuele apparaten – bekend als hosts-en zijn vaak software.

bij het categoriseren volgens filtermethode zijn de belangrijkste typen:

- een packet-filtering firewall onderzoekt pakketten in isolatie en kent de context van het pakket niet.

- een stateful inspection firewall onderzoekt het netwerkverkeer om te bepalen of een pakket gerelateerd is aan een ander pakket.

- een proxy-firewall (ook bekend als applicatie-Level gateway) inspecteert pakketten op de toepassingslaag van het Open Systems Interconnection (OSI) referentiemodel.

- een Next Generation Firewall (NGFW) maakt gebruik van een meerlaagse aanpak om enterprise firewall mogelijkheden te integreren met een intrusion prevention system (IPS) en application control.

elk type in de lijst onderzoekt verkeer met een hoger contextniveau dan voorheen – dat wil zeggen, stateful heeft meer context dan pakketfiltering.

Packet-filtering firewalls

wanneer een pakket door een packet-filtering firewall gaat, worden de bron en het bestemmingsadres, het protocol en het bestemmingspoortnummer gecontroleerd. Het pakket wordt gedropt – wat betekent dat het niet naar zijn bestemming wordt doorgestuurd-als het niet voldoet aan de firewallregelset. Als een firewall bijvoorbeeld is geconfigureerd met een regel om Telnet-toegang te blokkeren, laat de firewall pakketten vallen die bestemd zijn voor Transmission Control Protocol (TCP) – poort nummer 23, de poort waar een Telnet-servertoepassing naar luistert.

een firewall voor pakketfiltering werkt voornamelijk op de netwerklaag van het OSI-referentiemodel, hoewel de transportlaag wordt gebruikt om de bron-en bestemmingspoortnummers te verkrijgen. Het onderzoekt elk pakket onafhankelijk en weet niet of een bepaald pakket deel uitmaakt van een bestaande verkeersstroom.

de packet-filtering firewall is effectief, maar omdat het elk pakket afzonderlijk verwerkt, kan het kwetsbaar zijn voor IP spoofing aanvallen en is grotendeels vervangen door stateful inspection firewalls.

Stateful inspection firewalls

Stateful inspection firewalls-ook bekend als dynamic packet-filtering firewalls – monitoren communicatiepakketten in de tijd en onderzoeken zowel inkomende als uitgaande pakketten.

dit type onderhoudt een tabel die alle open verbindingen bijhoudt. Wanneer er nieuwe pakketten binnenkomen, vergelijkt het de informatie in de pakketkop met de statustabel – de lijst met geldige verbindingen – en bepaalt het of het pakket deel uitmaakt van een gevestigde verbinding. Als dat zo is, wordt het pakket doorgelaten zonder verdere analyse. Als het pakket niet overeenkomt met een bestaande verbinding, wordt het geëvalueerd volgens de regel die is ingesteld voor nieuwe verbindingen.

hoewel stateful inspection firewalls vrij effectief zijn, kunnen ze kwetsbaar zijn voor denial-of-service (DoS) aanvallen. DoS aanvallen werken door gebruik te maken van gevestigde verbindingen waarvan dit type over het algemeen aanneemt dat ze veilig zijn.

applicatielaag en proxy firewalls

dit type kan ook worden aangeduid als een op proxy gebaseerde firewall of reverse-proxy firewall. Ze bieden applicatielaagfiltering en kunnen de lading van een pakket onderzoeken om geldige aanvragen te onderscheiden van kwaadaardige code vermomd als een geldig verzoek om gegevens. Naarmate aanvallen op webservers steeds vaker voorkwamen, werd duidelijk dat er behoefte was aan firewalls om netwerken te beschermen tegen aanvallen op de applicatielaag. Packet-filtering en stateful inspection firewalls kunnen dit niet doen op de applicatielaag.

omdat dit type de inhoud van de lading onderzoekt, geeft het beveiligingsingenieurs meer gedetailleerde controle over het netwerkverkeer. Het kan bijvoorbeeld een specifiek inkomend Telnet commando van een bepaalde gebruiker toestaan of weigeren, terwijl andere types alleen algemene inkomende aanvragen van een bepaalde host kunnen beheren.

wanneer dit type op een proxyserver leeft-waardoor het een proxy firewall is-maakt het het moeilijker voor een aanvaller om te ontdekken waar het netwerk zich bevindt en creëert het nog een andere beveiligingslaag. Zowel de client als de server worden gedwongen om de sessie uit te voeren via een intermediair — de proxyserver die een applicatielaag firewall host. Telkens wanneer een externe client een verbinding met een interne server aanvraagt of omgekeerd, opent de client een verbinding met de proxy. Als de verbindingsaanvraag voldoet aan de criteria in de firewallregelbasis, opent de proxy-firewall een verbinding met de gevraagde server.

het belangrijkste voordeel van applicatielaagfiltering is de mogelijkheid om specifieke inhoud te blokkeren, zoals bekende malware of bepaalde websites, en te herkennen wanneer bepaalde toepassingen en protocollen, zoals Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP) en domain name system (DNS), worden misbruikt. Firewallregels voor toepassingslaag kunnen ook worden gebruikt om de uitvoering van bestanden of de verwerking van gegevens door specifieke toepassingen te regelen.

next generation firewalls (NGFW)

dit type is een combinatie van de andere typen met extra beveiligingssoftware en meegeleverde apparaten. Elk type heeft zijn eigen sterke en zwakke punten, sommige beschermen netwerken op verschillende lagen van het OSI-model. Het voordeel van een NGFW is dat het de sterke punten van elk type combineert om de zwakke punten van elk type te dekken. Een NGFW is vaak een bundel van technologieën onder één naam in tegenstelling tot een enkele component.

moderne netwerkperimeters hebben zoveel toegangspunten en verschillende soorten gebruikers dat een betere toegangscontrole en beveiliging op de host vereist zijn. Deze behoefte aan een meerlagige aanpak heeft geleid tot de opkomst van NGFWs.

een NGFW integreert drie belangrijke assets: traditionele firewall mogelijkheden, applicatie bewustzijn en een IPS. Net als de introductie van stateful inspection in firewalls van de eerste generatie, brengt NGFWs extra context in het besluitvormingsproces van de firewall.NGFWs combineert de mogelijkheden van traditionele Enterprise firewalls — inclusief Network Address Translation( NAT), Uniform Resource Locator (URL) blocking en virtual private networks (VPN ‘ s) — met quality of service (QoS) functionaliteit en functies die traditioneel niet worden gevonden in producten van de eerste generatie. NGFWs ondersteunt intent-based networking door het opnemen van Secure Sockets Layer (SSL) en Secure Shell (SSH) inspectie, en reputation-based malware detectie. NGFWs gebruikt ook deep packet inspection (DPI) om de inhoud van pakketten te controleren en malware te voorkomen.

wanneer een NGFW of een firewall wordt gebruikt in combinatie met andere apparaten, wordt het unified threat management (UTM) genoemd.

kwetsbaarheden

minder geavanceerde firewalls-bijvoorbeeld pakketfiltering-zijn kwetsbaar voor aanvallen op een hoger niveau omdat ze geen DPI gebruiken om pakketten volledig te onderzoeken. NGFWs werd geïntroduceerd om die kwetsbaarheid aan te pakken. NGFWs staat echter nog steeds voor uitdagingen en is kwetsbaar voor zich ontwikkelende bedreigingen. Daarom moeten organisaties ze koppelen aan andere beveiligingscomponenten, zoals inbraakdetectiesystemen en inbraakpreventiesystemen. Enkele voorbeelden van moderne bedreigingen waar een firewall kwetsbaar voor kan zijn:

- Insider attacks: organisaties kunnen interne firewalls gebruiken bovenop een perimeterfirewall om het netwerk te segmenteren en interne bescherming te bieden. Als een aanval wordt vermoed, kunnen organisaties gevoelige controleren met behulp van NGFW-functies. Alle audits moeten meten tot de basisdocumentatie binnen de organisatie die best practices schetst voor het gebruik van het netwerk van de organisatie. Enkele voorbeelden van gedrag dat kan wijzen op een insider bedreiging zijn de volgende:

- overdracht van gevoelige gegevens in platte tekst.

- toegang tot bronnen buiten kantooruren.

- fout bij toegang tot gevoelige bronnen door de gebruiker.

- toegang tot netwerkbronnen van derden.

- DDoS-aanvallen (Distributed denial of service) : Een DDOS-aanval is een kwaadaardige poging om het normale verkeer van een gericht netwerk te verstoren door het doel of de omliggende infrastructuur te overweldigen met een vloed van verkeer. Het maakt gebruik van meerdere gecompromitteerde computersystemen als bronnen van aanval verkeer. Uitgebuite machines kunnen computers en andere netwerkbronnen omvatten, zoals Internet of things (IoT) – apparaten. Een DDOS-aanval is als een file die voorkomt dat regelmatig verkeer op de gewenste bestemming aankomt. De belangrijkste zorg bij het beperken van een DDOS-aanval is het onderscheid maken tussen aanval en normaal verkeer. Vele malen, het verkeer in dit type aanval kan afkomstig zijn van ogenschijnlijk legitieme bronnen, en vereist kruiscontrole en auditing van verschillende beveiligingscomponenten.

- Malware: malwarebedreigingen zijn gevarieerd, complex en evolueren voortdurend samen met beveiligingstechnologie en de netwerken die het beschermt. Naarmate netwerken complexer en dynamischer worden met de opkomst van IoT, wordt het moeilijker voor firewalls om ze te verdedigen.

- patchen / configuratie: een slecht geconfigureerde firewall of een gemiste update van de leverancier kan schadelijk zijn voor de netwerkbeveiliging. IT-beheerders moeten proactief zijn bij het onderhouden van hun beveiligingscomponenten.

Firewallverkopers

ondernemingen die een firewall willen kopen, moeten zich bewust zijn van hun behoeften en hun netwerkarchitectuur begrijpen. Er zijn veel verschillende soorten, functies, en leveranciers die gespecialiseerd zijn in die verschillende soorten. Hier zijn een paar gerenommeerde NGFW-leveranciers:

- Palo Alto: uitgebreide dekking, maar niet goedkoop.

- SonicWall: goede waarde en heeft een scala aan groottebedrijven waarvoor het kan werken. SonicWall heeft oplossingen voor kleine, middelgrote of grote netwerken. De enige ondergang is dat het enigszins ontbreekt in de cloud functies.

- Cisco: grootste breedte van functies voor een NGFW, maar ook niet goedkoop.

- Sophos: goed voor middelgrote ondernemingen en gemakkelijk te gebruiken.

- Barracuda: fatsoenlijke waarde, geweldig beheer, ondersteuning en cloud-functies.

- Fortinet: uitgebreide dekking, grote waarde en enkele cloudfuncties.

toekomst van netwerkbeveiliging

in de begindagen van het internet, toen Steven M. Bellovin op&voor het eerst de firewallmetafoor gebruikte, stroomde het netwerkverkeer voornamelijk Noord-Zuid. Dit betekent gewoon dat het grootste deel van het verkeer in een datacenter stroomde van client naar server en server naar client. In de afgelopen jaren hebben virtualisatie en trends zoals geconvergeerde infrastructuur echter meer oost-west verkeer gecreëerd, wat betekent dat soms het grootste volume verkeer in een datacenter van server naar server verplaatst. Om met deze verandering om te gaan, hebben sommige bedrijfsorganisaties gemigreerd van de traditionele datacenterarchitecturen met drie lagen naar verschillende vormen van Blade-spine architecturen. Deze verandering in de architectuur heeft ertoe geleid dat sommige security experts om te waarschuwen dat, terwijl firewalls nog steeds een belangrijke rol te spelen in het houden van een netwerk veilig, ze risico steeds minder effectief. Sommige experts voorspellen zelfs een afwijking van het client server model helemaal.

een mogelijke oplossing is het gebruik van software-defined perimeters (SDP). Een SDP is meer geschikt voor virtuele en cloud-gebaseerde architecturen omdat het minder latency heeft dan een firewall. Het werkt ook beter binnen steeds meer identiteitsgerichte beveiligingsmodellen. Dit komt omdat het zich richt op het beveiligen van gebruikerstoegang in plaats van IP-adres-gebaseerde toegang. Een SDP is gebaseerd op een zero-trust framework.