netwerkbeheerders moeten scannen naar aangesloten apparaten op het netwerk als beveiligingsmaatregel. Met de opkomst van het Internet of Things(IoT), meer apparaten worden aangesloten op het internet. Dit roept de bezorgdheid van organisaties op om hun netwerk en online bronnen te beschermen tegen mogelijke inbreuken op de beveiliging. Elke nalatigheid, in dit geval, kan leiden tot het verlies van potentiële activa en de reputatie van de organisatie. Dit is waar als zelfs grote spelers zoals Github, FireEye, Capitol One, enz., zijn de slachtoffers van cyberaanvallen geworden in de afgelopen tijd.

het onderhouden van een stabiel en veilig netwerk door onbevoegde toegang te voorkomen en de activiteit van legitieme gebruikers in de gaten te houden is erg belangrijk. Organisaties besteden miljoenen dollars aan het beveiligen van zichzelf tegen elke dreiging blootstelling.

in het geval van een vreselijke gebeurtenis is het weten wie op het netwerk is aangesloten de eerste en meest fundamentele stap in de richting van de dreigingsanalyse. Dit helpt de beheerders om het onderzoeksproces te beperken, en het maakt het ook makkelijker om problemen op te sporen.

wat zullen we behandelen?

in deze gids zullen we verschillende manieren verkennen om verschillende apparaten te ontdekken die verbonden zijn met ons netwerk. Eerst zien we de command line tools native beschikbaar op Ubuntu 20.04 voor het scannen van een netwerk; dan zien we een gui-programma te bouwen voor dit doel.

met het opdrachtregelprogramma Nmap voor het scannen van een netwerk.

Nmap of Network Mapper is ongetwijfeld een van de meest gebruikte programma ‘ s voor het ontdekken van hosts die verbonden zijn met een netwerk. Het wordt gebruikt door netwerkbeheerders, Security Auditors, penetratietesters, ethische Hackers, enz. Het is open-source en vrij beschikbaar voor gebruik.

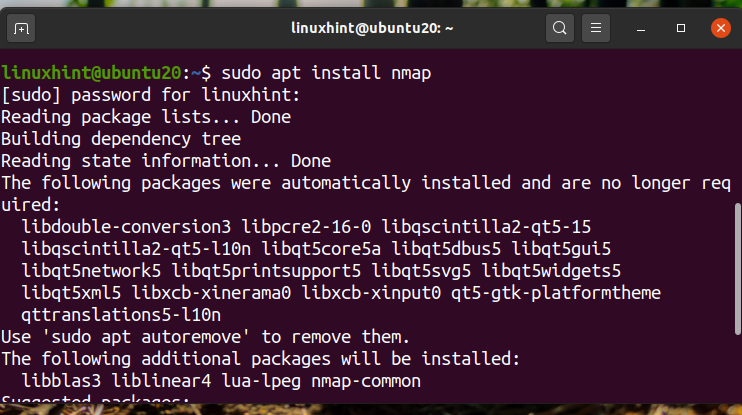

gebruik de opdracht om Nmap op Ubuntu 20.04 te installeren:

zodra Nmap is geà nstalleerd, kunnen we het gebruiken voor vele doeleinden zoals Port scanning, OS detectie, host discovery, enz.

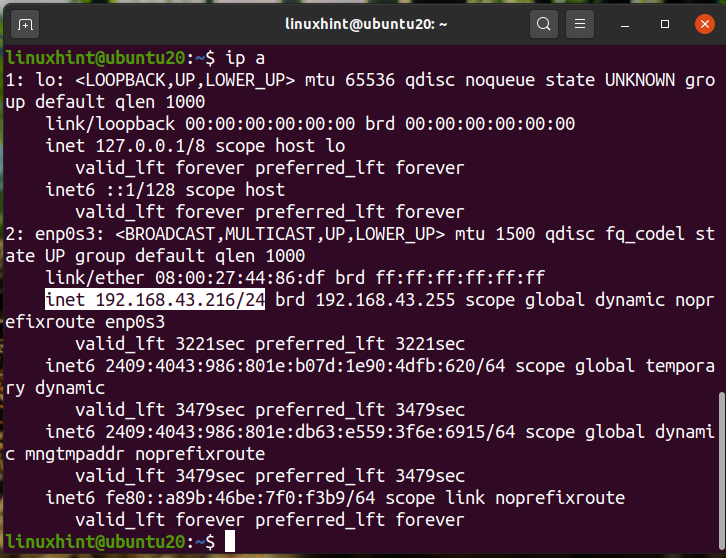

als u wilt weten welke apparaten met ons netwerk zijn verbonden, moet u eerst uw netwerkadres vinden met het commando ‘ip a’ of ‘ifconfig’. Hieronder hebben we de uitvoer getoond voor het commando’ ip a’:

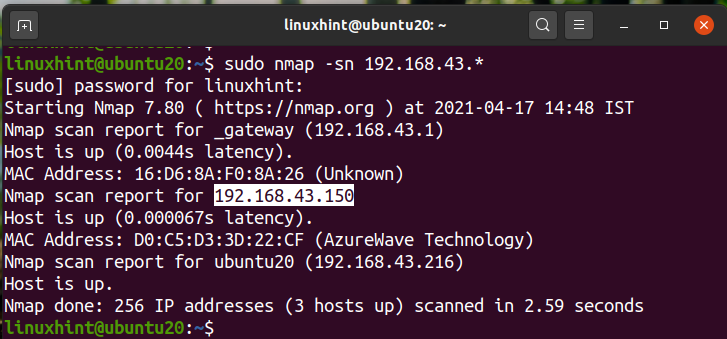

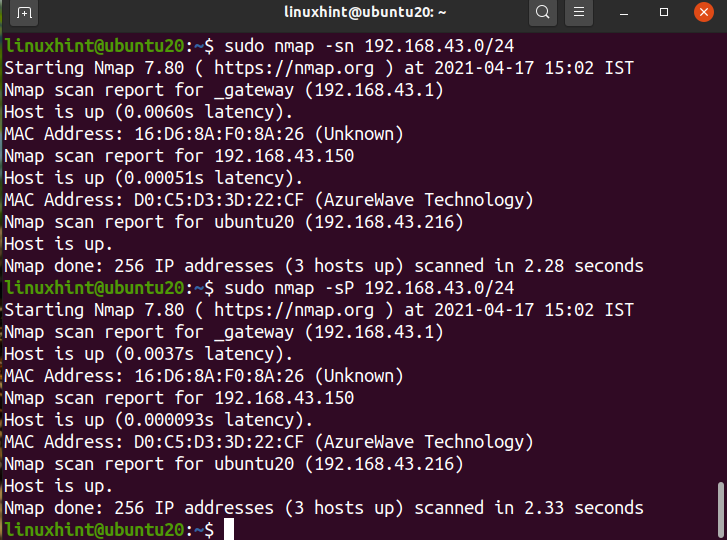

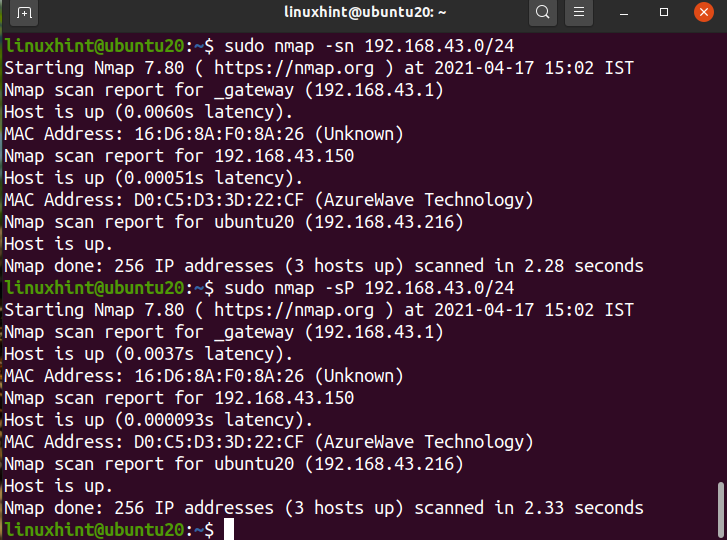

We kunnen zien dat ons IP ‘192.168.43 is.216’ op a / 24 netwerk. Ons netwerkadres is dus ‘192.168.43.0 / 24’. Zoek nu naar de aangesloten apparaten door het uitvoeren van de opdracht:

de bovenstaande uitvoer toont de IP ‘ s van het aangesloten apparaat met hun status en MAC-adressen. We kunnen ook het commando:

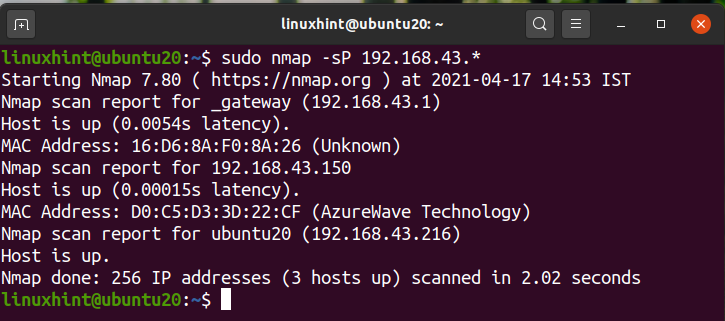

als alternatief kunnen we het netwerkadres gebruiken in plaats van de wild card notatie zoals hier:

$ sudo nmap-sP 192.168.43.0/24

alle uitgangen zijn identiek hetzelfde.

het ARP-SCAN-commando gebruiken voor het ontdekken van netwerkapparaten.

het ARP commando is ingebouwd op de meeste Linux distributies. ARP is een acroniem voor Address Resolution Protocol. Het wordt gebruikt voor het weergeven en wijzigen van de ARP cache. ARP cache vertaalt een IP-adres in een fysiek adres of naar een MAC-adres van een machine in eenvoudige termen. Om de daaropvolgende ARP lookup sneller te maken, slaat het de ARP-mapping op.

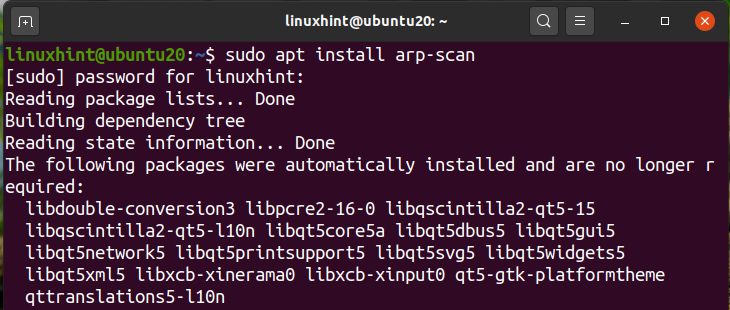

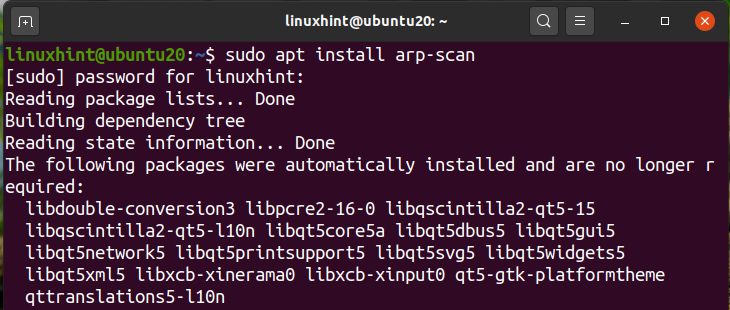

het ARP-SCAN commando is een ARP-scanner tool die ARP-pakketten verzendt om apparaten te identificeren die verbonden zijn met uw lokale netwerk of LAN. Te installeren ARP-SCAN op uw Ubuntu-systeem, gebruik je het commando:

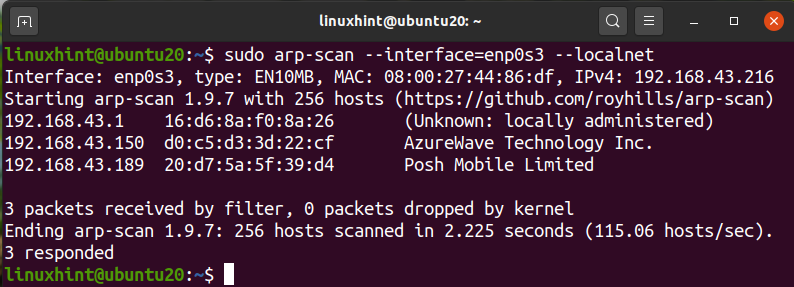

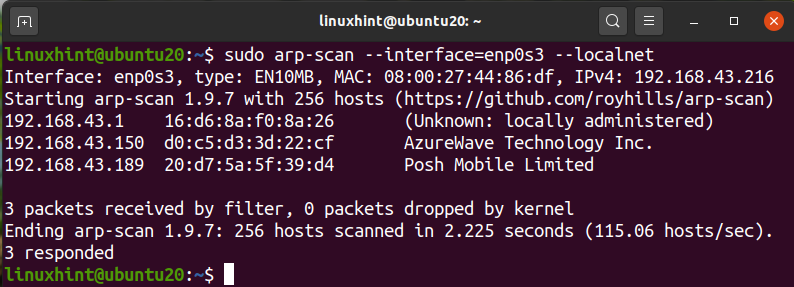

scannen van uw netwerk met behulp van arp-scan, de opdracht uitvoeren met sudo-rechten:

Hier enp0s3 is de naam van de interface die we gebruiken voor het verzenden van de arp pakketten. Het kan anders zijn in jouw geval. Gebruik nogmaals het commando’ ip a ‘of’ ifconfig ‘ om de naam van de interface op je systeem te bepalen.

we kunnen zien dat arp-scan alle aangesloten apparaten op ons netwerk heeft getoond. Dit is echt een goede tool voor het scannen van uw lokale netwerk. Om meer gebruik van dit commando te zien, kun je de parameter-help of-h gebruiken zoals hier:

of

netwerkscanner gebruiken voor het scannen van netwerkapparaten.

naast command-line-gebaseerde tools, zijn er veel GUI-gebaseerde IP scanner tools beschikbaar voor Linux. De mogelijkheden en functionaliteit van deze tools kunnen variëren. Een van de populaire IP scanning tools is Angry IP Scanner.

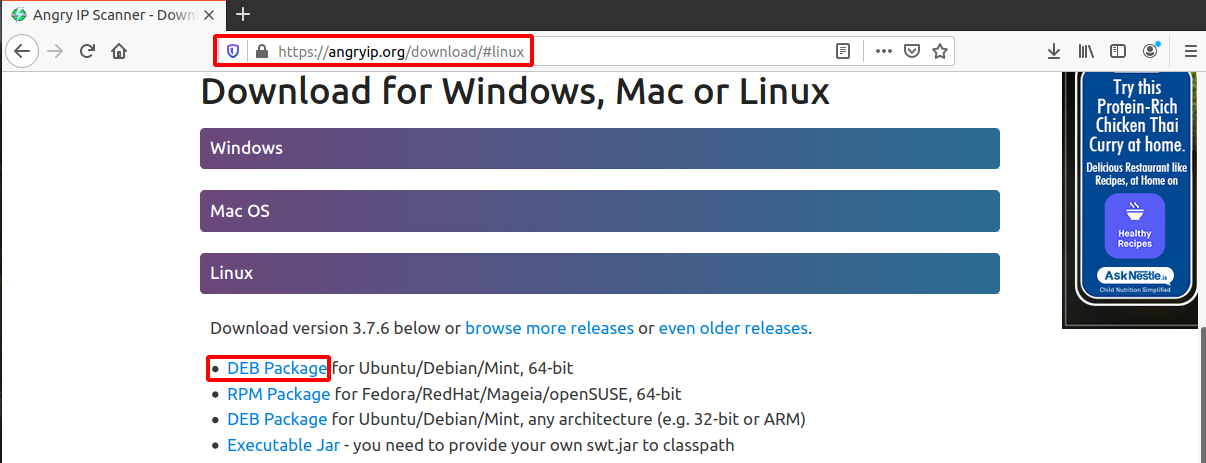

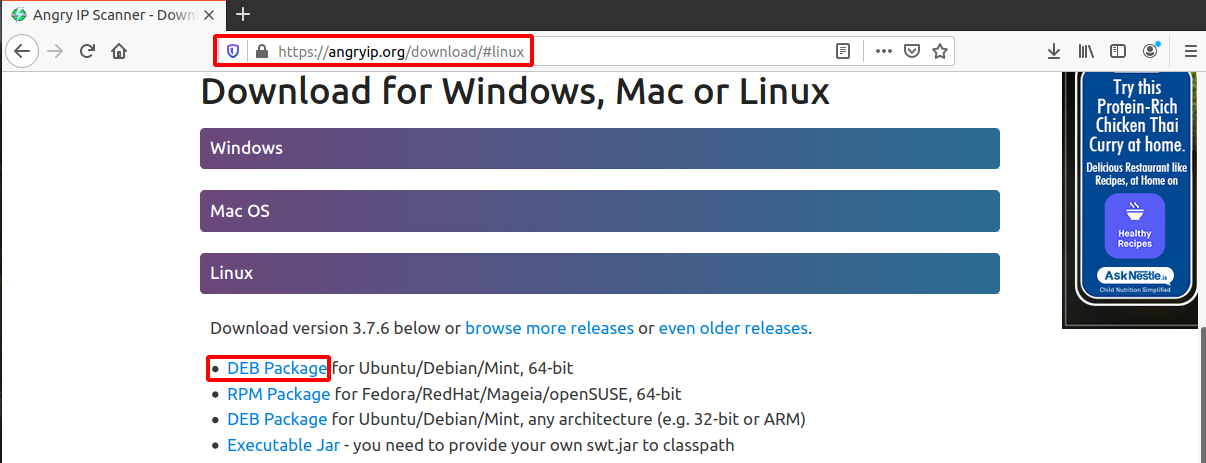

Angry IP Scanner is een vrij verkrijgbare netwerkscanner. Het stuurt ping-verzoeken naar een host om te bepalen of het actief is. Het zal dan op zoek naar het MAC-adres, hostnaam, enz. Het kan worden gedownload van de AngryIP website zoals hier getoond:

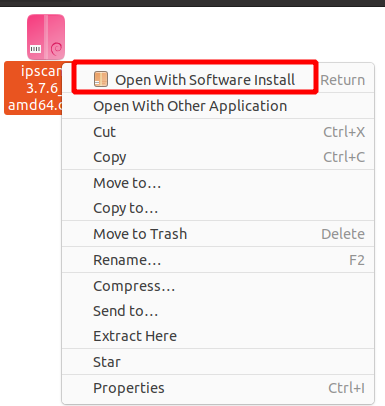

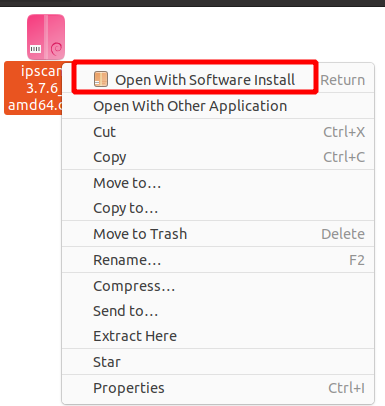

na het downloaden van het bestand, open het met Software installeren. AngryIp vereist dat java op uw systeem wordt geà nstalleerd. Als java nog niet op uw systeem is geà nstalleerd, wordt het automatisch geà nstalleerd met het software-installatieproces.

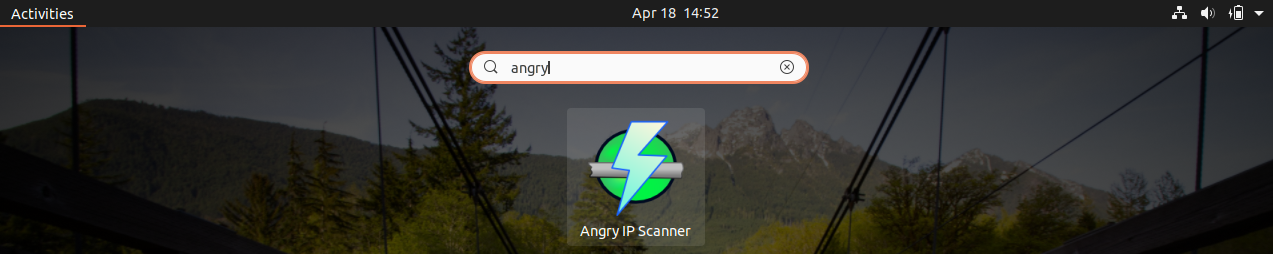

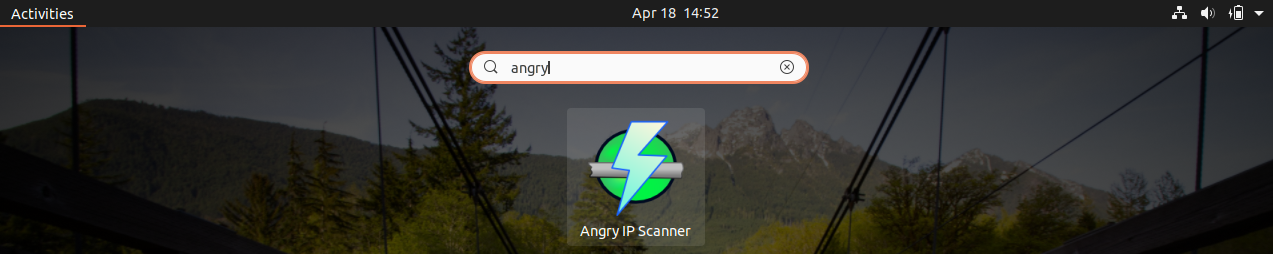

nadat de installatie is voltooid, kan de AngryIP scanner worden gestart vanuit het toepassingsmenu als:

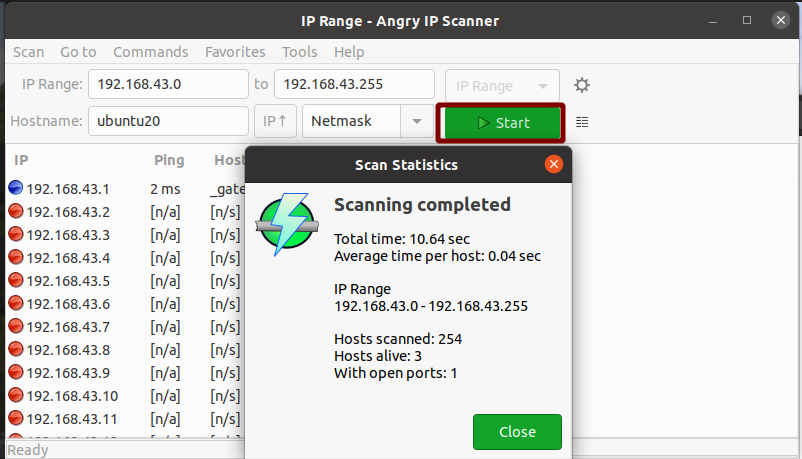

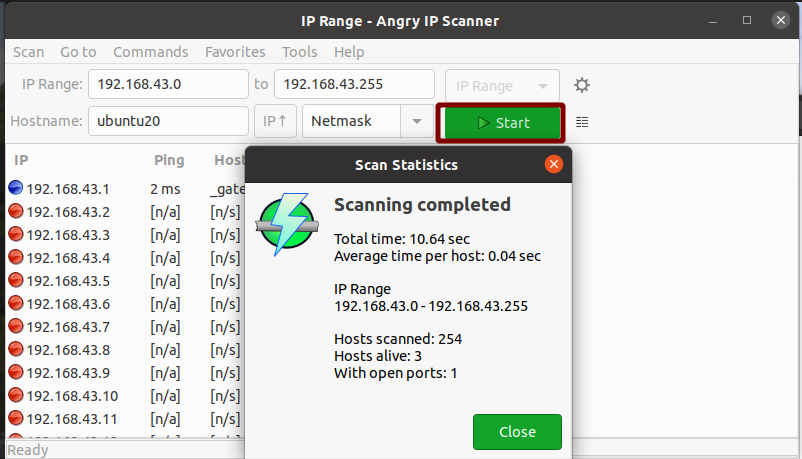

standaard zal het automatisch het IP-bereik voor uw netwerk ophalen. Druk gewoon op de startknop om de scan te starten. Voorbeeld uitvoer na het scannen van een LAN wordt hier getoond:

Ja, Het is zo eenvoudig om AngryIP te gebruiken voor netwerkscanning. Het toont het aantal hosts levend en open poorten.

conclusie

in deze gids hebben we verschillende manieren gezien om een netwerk te scannen. In het geval u een groot netwerk van apparaten, zoals een IT-afdeling van een organisatie, raden wij u aan een Firewall product van een aantal gerenommeerde leveranciers te gebruiken. Een enterprise firewall heeft meer mogelijkheden en controle over een netwerk. Met een firewall kunnen we, naast het scannen van een groot netwerk met meerdere subnetten, het bandbreedtegebruik beperken, gebruikers en services blokkeren, netwerkaanvallen voorkomen, enzovoort.